рефераты конспекты курсовые дипломные лекции шпоры

Реферат Курсовая Конспект

Краткие итоги

Краткие итоги - Конспект, раздел Философия, КОНСПЕКТ ЛЕКЦІЙ з дисципліни Основи інформаційної безпеки Системи технічного захисту інформації Асимметричные Алгоритмы Шифрования (Или Алгоритмы С Открытым Ключом) – Крипто...

Асимметричные алгоритмы шифрования (или алгоритмы с открытым ключом) – криптографические алгоритмы, в которых один ключ используется для шифрования, а другой, отличный от первого, – для расшифрования. Алгоритмы называются асимметричными, так как ключи шифрования и расшифрования разные, следовательно, отсутствует симметрия основных криптографических процессов. Один из двух ключей является открытым (public key) и может быть объявлен всем, а второй – закрытым (private key) и должен держаться в секрете. Какой из ключей, открытый или закрытый, используется для шифрования, а какой для расшифрования, определяется назначением криптографической системы.

Все алгоритмы шифрования с открытым ключом основаны на использовании односторонних функций. Односторонней функцией называется математическая функция, которую относительно легко вычислить, но трудно найти по значению функции соответствующее значение аргумента. Использовать односторонние функции для шифрования сообщений с целью их защиты не имеет смысла, так как обратно расшифровать зашифрованное сообщение уже не получится. Для целей шифрования используются односторонние функции с люком (или с секретом) – особый вид односторонних функций, имеющих некоторый секрет (люк), позволяющий относительно быстро вычислить обратное значение функции.

Алгоритмы шифрования с открытым ключом можно использовать для решения следующих задач:

Для шифрования передаваемых и хранимых данных в целях их защиты от несанкционированного доступа.

Для формирования цифровой подписи под электронными документами.

Для распределения секретных ключей, используемых потом при шифровании документов симметричными методами.

Цифровая (электронная) подпись – уникальное числовое дополнение к передаваемой информации, позволяющее проверить ее авторство. Электронная (цифровая) подпись (ЭЦП) представляет собой последовательность бит фиксированной длины, которая вычисляется определенным образом с помощью содержимого подписываемой информации и секретного ключа. Различают присоединяемые цифровые подписи и цифровые подписи с восстановлением документа. Присоединяемые цифровые подписи – подписи, вычисленные по хеш-коду документа. Такие цифровые подписи представляют собой некоторый числовой код, который необходимо пристыковывать к подписываемому документу. Само сообщение при этом не шифруется и передается в открытом виде вместе с цифровой подписью отправителя. Цифровые подписи с восстановлением документа – подписи, которые как бы содержат в себе подписываемый документ: в процессе проверки подписи автоматически вычисляется и тело документа. Если при расшифровывании сообщение восстановилось правильно, значит, подпись была верной.

При использовании асимметричных методов шифрования (и, в частности, электронной цифровой подписи) необходимо иметь гарантию подлинности пары (имя пользователя, открытый ключ пользователя). Для решения этой задачи вводятся понятия цифрового сертификата и удостоверяющего центра.

Удостоверяющий центр – это компонент глобальной службы каталогов, отвечающий за управление криптографическими ключами пользователей. Открытые ключи и другая информация о пользователях хранится удостоверяющими центрами в виде цифровых сертификатов, имеющих следующую структуру:

· порядковый номер сертификата;

· идентификатор алгоритма электронной подписи;

· имя удостоверяющего центра;

· срок годности;

· имя владельца сертификата (имя пользователя, которому принадлежит сертификат);

· открытые ключи владельца сертификата (ключей может быть несколько);

· идентификаторы алгоритмов, ассоциированных с открытыми ключами владельца сертификата;

· электронная подпись, сгенерированная с использованием секретного ключа удостоверяющего центра (подписывается результат хэширования всей информации, хранящейся в сертификате).

Цифровые сертификаты обладают следующими свойствами:

· любой пользователь, знающий открытый ключ удостоверяющего центра, может узнать открытые ключи других клиентов центра и проверить целостность сертификата;

· никто, кроме удостоверяющего центра, не может модифицировать информацию о пользователе без нарушения целостности сертификата.

В спецификациях не описывается конкретная процедура генерации криптографических ключей и управления ими, однако, даются некоторые общие рекомендации. В частности, оговаривается, что пары ключей могут порождаться любым из следующих способов:

· ключи может генерировать сам пользователь. В таком случае секретный ключ не попадает в руки третьих лиц, однако, нужно решать задачу безопасной связи с удостоверяющим центром;

· ключи генерирует доверенное лицо. В таком случае приходится решать задачи безопасной доставки секретного ключа владельцу и предоставления доверенных данных для создания сертификата;

· ключи генерируются удостоверяющим центром. В таком случае остается только задача безопасной передачи ключей владельцу.

Цифровой подписью заверяются документы, передаваемые по компьютерным сетям. Цифровая подпись решает проблему возможного спора между отправителем и получателем, в том числе и в суде, при наличии юридической базы для ее применения.

3.6 Методы и средства защиты проводных телефонных линий связи

Так как передача речевой информации составляет основу телекоммуникации в человеческом обществе, то ее защита— важнейшая задача инженернотехнической защиты информации. Речевая информация, передаваемая по каналу связи, содержится в информационных параметрах электрических и радиосигналов. Сигналы распространяются по линиям связи в аналоговом и цифровом виде. В результате несанкционированного перехвата этих сигналов и их модуляции речевая информация может быть добыта злоумышленником.

При защите телефонных аппаратов и телефонных линий необходимо учитывать несколько аспектов:

- телефонные аппараты (даже при положенной трубке) могут быть использованы для перехвата акустической речевой информации из помещений, в которых они установлены, то есть для подслушивания разговоров в этих помещениях;

- телефонные линии, проходящие через помещения, могут использоваться в качестве источников питания акустических закладок, установленных в этих помещениях, а также для передачи перехваченной информации;

- и, конечно, возможен перехват (подслушивание) телефонных разговоров путем гальванического или через индукционный датчик подключения к телефонной линии закладок (телефонных ретрансляторов), диктофонов и других средств несанкционированного съема информации.

Телефонный аппарат имеет несколько элементов, имеющих способность преобразовывать акустические колебания в электрические, то есть обладающих "микрофонным эффектом". К ним относятся: звонковая цепь, телефонный и, конечно, микрофонный капсюли. За счет электроакустических преобразований в этих элементах возникают информационные (опасные) сигналы.

При положенной трубке телефонный и микрофонный капсюли гальванически отключены от телефонной линии и при подключении к ней специальных высокочувствительных низкочастотных усилителей возможен перехват опасных сигналов, возникающих в элементах только звонковой цепи. Амплитуда этих опасных сигналов, как правило, не превышает долей мВ.

При использовании для съема информации метода "высокочастотного навязывания", несмотря на гальваническое отключение микрофона от телефонной линии, сигнал навязывания благодаря высокой частоте проходит в микрофонную цепь и модулируется по амплитуде информационным сигналом.

Следовательно, в телефонном аппарате необходимо защищать как звонковую цепь, так и цепь микрофона.

Для защиты телефонного аппарата от утечки акустической (речевой) информации по электроакустическому каналу используются как пассивные, так и активные методы и средства.

К наиболее широко применяемым пассивным методам защиты относятся:

- ограничение опасных сигналов;

- фильтрация опасных сигналов;

- отключение преобразователей (источников) опасных сигналов.

Возможность ограничения опасных сигналов основывается на нелинейных свойствах полупроводниковых элементов, главным образом диодов. В схеме ограничителя малых амплитуд используются два встречно-включенных диода. Такие диоды имеют большое сопротивление (сотни кОм) для токов малой амплитуды и единицы Ом и менее - для токов большой амплитуды (полезных сигналов), что исключает прохождение опасных сигналов малой амплитуды в телефонную линию и практически не оказывает влияние на прохождение через диоды полезных сигналов.

Диодные ограничители включаются последовательно в линию звонка или непосредственно в каждую из телефонных линий.

Фильтрация опасных сигналов используется главным образом для защиты телефонных аппаратов от "высокочастотного навязывания".Простейшим фильтром является конденсатор, устанавливаемый в звонковую цепь телефонных аппаратов с электромеханическим звонком и в микрофонную цепь всех аппаратов. Емкость конденсаторов выбирается такой величины, чтобы зашунтировать зондирующие сигналы высокочастотного навязывания и не оказывать существенного влияния на полезные сигналы. Обычно для установки в звонковую цепь используются конденсаторы емкостью 1 мкФ, а для установки в микрофонную цепь - емкостью 0,01 мкФ. Более сложное фильтрующее устройство представляет собой многозвенный фильтр низкой частоты на LC-элементах.

Отключение телефонных аппаратов от линии при ведении в помещении конфиденциальных разговоров является наиболее эффективным методом защиты информации.

Самый простой способ реализации этого метода защиты заключается в установке в корпусе телефонного аппарата или телефонной линии специального выключателя, включаемого и выключаемого вручную. Более удобным в эксплуатации является установка в телефонной линии специального устройства защиты, автоматически (без участия оператора) отключающего телефонный аппарат от линии при положенной телефонной трубке.

Активные методы защиты от утечки информации по электроакустическому каналу предусматривают линейное зашумление телефонных линий. Шумовой сигнал подается в линию в режиме, когда телефонный аппарат не используется (трубка положена). При снятии трубки телефонного аппарата подача в линию шумового сигнала прекращается.

Для защиты акустической (речевой) информации в выделенных помещениях наряду с защитой телефонных аппаратов необходимо принимать меры и для защиты непосредственно телефонных линий, так как они могут использоваться в качестве источников питания акустических закладок, установленных в помещениях, а также для передачи информации, получаемой этими закладками.

При этом используются как пассивные, так и активные методы и средства защиты. Пассивные методы защиты основаны на блокировании акустических закладок, питающихся от телефонной линии в режиме положенной трубки, а активные - на линейном зашумлении линий и уничтожении (электрическом "выжигании") закладных устройств или их блоков питания путем подачи в линию высоковольтных импульсов.

Защита телефонных разговоров от перехвата осуществляется главным образом активными методами. К основным из них относятся:

- подача во время разговора в телефонную линию синфазного маскирующего низкочастотного сигнала (метод синфазной низкочастотной маскирующей помехи);

- подача во время разговора в телефонную линию маскирующего высокочастотного сигнала звукового диапазона (метод высокочастотной маскирующей помехи);

- подача во время разговора в телефонную линию маскирующего высокочастотного ультразвукового сигнала (метод ультразвуковой маскирующей помехи);

- поднятие напряжения в телефонной линии во время разговора (метод повышения напряжения);

- подача во время разговора в линию напряжения, компенсирующего постоянную составляющую телефонного сигнала (метод "обнуления");

- подача в линию при положенной телефонной трубке маскирующего низкочастотного сигнала (метод низкочастотной маскирующей помехи);

- подача в линию при приеме сообщений маскирующего низкочастотного (речевого диапазона) с известным спектром (компенсационный метод);

- подача в телефонную линию высоковольтных импульсов (метод "выжигания").

Суть метода синфазной маскирующей низкочастотной (НЧ) помехи заключается в подаче в каждый провод телефонной линии с использованием единой системы заземления аппаратуры АТС и нулевого провода электросети 220 В (нулевой провод электросети заземлен) согласованных по амплитуде и фазе маскирующих сигналов речевого диапазона частот (как правило, основная мощность помехи сосредоточена в диапазоне частот стандартного телефонного канала: 300 ... 3400 Гц). В телефонном аппарате эти помеховые сигналы компенсируют друг друга и не оказывают мешающего воздействия на полезный сигнал (телефонный разговор). Если же информация снимается с одного провода телефонной линии, то помеховый сигнал не компенсируется. А так как его уровень значительно превосходит полезный сигнал, то перехват информации (выделение полезного сигнала) становится невозможным.

В качестве маскирующего помехового сигнала, как правило, используются дискретные сигналы (псевдослучайные последовательности импульсов).

Метод синфазного маскирующего низкочастотного сигнала используется для подавления телефонных радиозакладок (как с параметрической, так и с кварцевой стабилизацией частоты) с последовательным (в разрыв одного из проводов) включением, а также телефонных радиозакладок и диктофонов с подключением к линии (к одному из проводов) с помощью индукционных датчиков различного типа.

Метод высокочастотной маскирующей помехи заключается в подаче во время разговора в телефонную линию широкополосного маскирующего сигнала в диапазоне высших частот звукового диапазона. Данный метод используется для подавления практически всех типов подслушивающих устройств как контактного (параллельного и последовательного) подключения к линии, так и подключения с использованием индукционных датчиков. Однако эффективность подавления средств съема информации с подключением к линии при помощи с индукционных датчиков (особенно не имеющих предусилителей) значительно ниже, чем средств с гальваническим подключением к линии.

В качестве маскирующего сигнала используются широкополосные аналоговые сигналы типа "белого шума" или дискретные сигналы типа псевдослучайной последовательности импульсов.

Частоты маскирующих сигналов подбираются таким образом, чтобы после прохождения селективных цепей модулятора закладки или микрофонного усилителя диктофона их уровень оказался достаточным для подавления полезного сигнала (речевого сигнала в телефонной линии во время разговоров абонентов), но в то же время эти сигналы не ухудшали качество телефонных разговоров. Чем ниже частота помехового сигнала, тем выше его эффективность и тем большее мешающее воздействие он оказывает на полезный сигнал. Обычно используются частоты в диапазоне от 6 ... 8 кГц до 16 ... 20 кГц. Такие маскирующие помехи вызывают значительные уменьшение отношения сигнал/шум и искажения полезных сигналов (ухудшение разборчивости речи) при перехвате их всеми типами подслушивающих устройств. Кроме того, у радиозакладок с параметрической стабилизацией частоты ("мягким" каналом) как последовательного, так и параллельного включения наблюдается "уход" несущей частоты, что может привести к потере канала приема.

Для исключения воздействия маскирующего помехового сигнала на телефонный разговор в устройстве защиты устанавливается специальный низкочастотный фильтр с граничной частотой 3,4 кГц, подавляющий (шунтирующий) помеховые сигналы и не оказывающий существенного влияния на прохождение полезных сигналов. Аналогичную роль выполняют полосовые фильтры, установленные на городских АТС, пропускающие сигналы, частоты которых соответствуют стандартному телефонному каналу (300 Гц ... 3,4 кГц), и подавляющие помеховый сигнал.

Метод ультразвуковой маскирующей помехи в основном аналогичен рассмотренному выше. Отличие состоит в том, что используются помеховые сигналы ультразвукового диапазона с частотами от 20 ...25 кГц до 50... 100 кГц.

Метод повышения напряжения заключается в поднятии напряжения в телефонной линии во время разговора и используется для ухудшения качества функционирования телефонных радиозакладок. Поднятие напряжения в линии до 18 ... 24 В вызывает у радиозакладок с последовательным подключением и параметрической стабилизацией частоты "уход" несущей частоты и ухудшение разборчивости речи вследствие размытия спектра сигнала. У радиозакладок с последовательным подключением и кварцевой стабилизацией частоты наблюдается уменьшение отношения сигнал/шум на 3 ... 10 дБ. Телефонные радиозакладки с параллельным подключением при таких напряжениях в ряде случаев просто отключаются.

Метод "обнуления" предусматривает подачу во время разговора в линию постоянного напряжения, соответствующего напряжению в линии при поднятой телефонной трубке, но обратной полярности.

Этот метод используется для нарушения функционирования подслушивающих устройств с контактным параллельным подключением к линии и использующих ее в качестве источника питания. К таким устройствам относятся: параллельные телефонные аппараты, проводные микрофонные системы с электретными микрофонами, использующие телефонную линию для передачи информации, акустические и телефонные закладки с питанием от телефонной линии и т.д.

Метод низкочастотной маскирующей помехи заключается в подаче в линию при положенной телефонной трубке маскирующего сигнала (наиболее часто, типа "белого шума") речевого диапазона частот (как правило, основная мощность помехи сосредоточена в диапазоне частот стандартного телефонного канала: 300 ... 3400 Гц) и применяется для подавления проводных микрофонных систем, использующих телефонную линию для передачи информации на низкой частоте, а также для активизации (включения на запись) диктофонов, подключаемых к телефонной линии с помощью адаптеров или индукционных датчиков, что приводит к сматыванию пленки в режиме записи шума (то есть при отсутствии полезного сигнала).

Компенсационный метод используется для односторонней маскировки (скрытия) речевых сообщений, передаваемых абоненту по телефонной линии.

Суть метода заключается в следующем. При передаче скрываемого сообщения на приемной стороне в телефонную линию при помощи специального генератора подается маскирующая помеха (цифровой или аналоговый маскирующий сигнал речевого диапазона с известным спектром). Одновременно этот же маскирующий сигнал ("чистый" шум) подается на один из входов двухканального адаптивного фильтра, на другой вход которого поступает аддитивная смесь принимаемого полезного сигнала речевого сигнала (передаваемого сообщения) и этого же помехового сигнала. Аддитивный фильтр компенсирует (подавляет) шумовую составляющую и выделяет полезный сигнал, который подается на телефонный аппарат или устройство звукозаписи.

Недостатком данного метода является то, что маскировка речевых сообщений односторонняя и не позволяет вести двухсторонние телефонные разговоры.

Метод "выжигания" реализуется путем подачи в линию высоковольтных (напряжением более 1500 В) импульсов, приводящих к электрическому "выжиганию" входных каскадов электронных устройств перехвата информации и блоков их питания, гальванически подключенных к телефонной линии. При использовании данного метода телефонный аппарат от линии отключается. Подача импульсов в линию осуществляется два раза. Первый (для "выжигания" параллельно подключенных устройств) - при разомкнутой телефонной линии, второй (для "выжигания" последовательно подключенных устройств) - при закороченной (как правило, в центральном распределительном щитке здания) телефонной линии.

Для защиты телефонных линий используются как простые устройства, реализующие один метод защиты, так и сложные, обеспечивающие комплексную защиту линий различными методами, включая защиту от утечки информации по электроакустическому каналу.

Наряду со средствами активной защиты на практике широко используются различные устройства, позволяющие контролировать некоторые параметры телефонных линий и устанавливать факт несанкционированного подключения к ним.

Методы контроля телефонных линий в основном основаны на том, что любое подключение к ним вызывает изменение электрических параметров линий: амплитуд напряжения и тока в линии, а также значений емкости, индуктивности, активного и реактивного сопротивления линии.

Простейшее устройство контроля телефонных линий представляет собой измеритель напряжения. При настройке оператор фиксирует значение напряжение, соответствующее нормальному состоянию линии (когда к линии не подключены посторонние устройства), и порог тревоги. При уменьшении напряжения в линии более установленного порога устройством подается световой или звуковой сигнал тревоги.

На принципах измерения напряжения в линии построены и устройства, сигнализирующие о размыкании телефонной линии, которое возникает при последовательном подключении закладного устройства.

Как правило, подобные устройства содержат также фильтры для защиты от прослушивания за счет "микрофонного эффекта" в элементах телефонного аппарата и высокочастотного "навязывания". Устройства контроля телефонных линий, построенные на рассмотренном принципе, реагируют на изменения напряжения, вызванные не только подключением к линии средств съема информации, но и колебаниями напряжения на АТС (что для отечественных линий довольно частое явление), что приводит к частым ложным срабатываниям сигнализирующих устройств. Кроме того, эти устройства не позволяют выявить параллельное подключение к линии высокоомных (с сопротивлением в несколько МОм) подслушивающих устройств. Поэтому подобные устройства не находят широкого применения на практике.

Принцип работы более сложных устройств основан на периодическом измерении и анализе нескольких параметров линии (наиболее часто: напряжения, тока, а также комплексного (активного и реактивного) сопротивления линии). Такие устройства позволяют определить не только факт подключения к линии средств съема информации, но и способ подключения (последовательное или параллельное). Например, контроллеры телефонных линий "КТЛ-2", "КТЛ-3" и "КТЛ-400" за 4 минуты позволяют обнаружить закладки с питанием от телефонной линии независимо от способа, места и времени их подключения, а также параметров линии и напряжения АТС. Приборы также выдают световой сигнал тревоги при кратковременном (не менее 2 секунд) размыкании линии.

Современные контроллеры телефонных линий, как правило, наряду со средствами обнаружения подключения к линии устройств несанкционированного съема информации, оборудованы и средствами их подавления. Для подавления в основном используется метод высокочастотной маскирующей помехи. Режим подавления включается автоматически или оператором при обнаружении факта несанкционированного подключения к линии.

Для блокировки работы (набора номера) несанкционированно подключенных параллельных телефонных аппаратов используются специальные электронные блокираторы.

Принцип работы подобных устройств состоит в следующем. В дежурном режиме устройство защиты производит анализ состояния телефонной линии путем сравнения напряжения в линии и на эталонной (опорной) нагрузке, подключенной к цепи телефонного аппарата. При поднятии трубки несанкционированно подключенного параллельного телефонного аппарата напряжение в линии уменьшается, что фиксируется устройством защиты. Если этот факт зафиксирован в момент ведения телефонного разговора (трубка на защищаемом телефонном аппарате снята), срабатывает звуковая и световая (загорается светодиод несанкционированного подключения к линии) сигнализация. А если факт несанкционированного подключения к линии зафиксирован в отсутствии телефонного разговора (трубка на защищаемом телефонном аппарате не снята), то срабатывает сигнализация и устройство защиты переходит в режим блокирования набора номера с параллельного телефонного аппарата. В этом режиме устройство защиты шунтирует телефонную линию сопротивлением 600 Ом (имитируя снятие трубки на защищаемом телефонном аппарате), что полностью исключает возможность набора номера с параллельного телефонного аппарата.

Кроме несанкционированного подключения к линии параллельного телефонного аппарата подобные устройства сигнализирует также о фактах обрыва (размыкания) и короткого замыкания телефонной линии.

Самым эффективным способом защиты телефонных сообщений от несанкционированного доступа является их криптографическое преобразование.

Для того, чтобы скрыть от злоумышленников смысловое содержание передаваемого телефонного сообщения, его необходимо определенным образом изменить. При этом изменить его так, чтобы восстановление исходного сообщения санкционированным абонентом осуществлялось бы очень просто, а восстановление сообщения злоумышленником было бы невозможным или требовало бы существенных временных и материальных затрат, что делало бы сам процесс восстановления неэффективным.

Именно такими свойствами и обладают криптографические преобразования, задачей которых является обеспечение математическими методами защиты передаваемых конфиденциальных телефонных сообщений. Даже в случае их перехвата злоумышленниками и обработки любыми способами с использованием самых быстродействующих суперЭВМ и последних достижений науки и техники смысловое содержание сообщений должно быть раскрыто в течение периода времени, определяемого стойкостью использемого шифра.

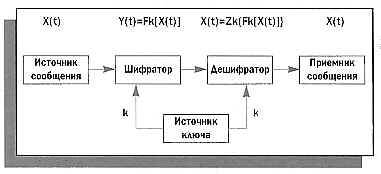

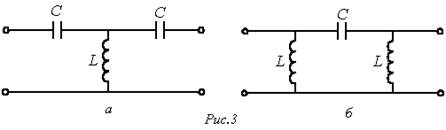

Рассмотрим общие принципы криптографического преобразования телефонных сообщений (рис.3.6.1). Будем называть исходное телефонное сообщение открытым сообщением и обозначать X(t). Это сообщение поступает в устройство криптографического преобразования (шифрования), где формируется зашифрованное сообщение Y(t) с помощью следующей зависимости:

Рис. 3.6.1. Обобщенная схема криптографической системы

Y(t) = Fk[ X(t)],

где Fk[.] - криптографическое преобразование;

k - ключ криптографического преобразования.

Здесь под ключом криптографического преобразования будем понимать некоторый параметр k, с помощью которого осуществляется выбор конкретного криптографического преобразования Fk. Очевидно, что чем больше мощность используемого множества ключей криптографического преобразования K, тем большему числу криптографических преобразований может быть подвергнуто телефонное сообщение X(t), а, следовательно, тем больше неопределенность у злоумышленника при определении используемого в данный момент криптографического преобразования Fk.

На приемной стороне полученное сообщение расшифровывается с целью восстановления открытого сообщения с помощью следующей зависимости:

X(t) = Zk[Y(t)] = Zk{Fk[X(t)]},

где - Zk[.] - обратное по отношению к Fk[.] преобразование.

Таким образом, наличие у абонентов одинаковых ключей k и криптографических преобразований Fk[.], Zk[.] позволяет без особых сложностей осуществлять зашифрование и расшифрование телефонных сообщений.

Очевидно, что для рассмотрения способов криптографического преобразования телефонных сообщений необходимо иметь представление о тех процессах, которые лежат в основе формирования этих сообщений.

Телефонное сообщение передается с помощью электрических сигналов, которые формируются из акустических сигналов путем преобразования микрофоном телефонного аппарата этих акустических сигналов в электрические, обработки электрических сигналов и усиления до необходимого уровня. На приемной стороне в телефонном аппарате электрические сигналы подвергаются обработке и преобразованию в акустические с помощью телефона.

Любое сообщение X(t) характеризуется длительностью и амплитудно-частотным спектром S(f), т.е. сообщение X(t) может быть представлено эквивалентно как во временной, так и в частотной областях.

Заметим, что человеческое ухо может воспринимать акустический сигнал в диапазоне от 15 Гц до 20 кГц, хотя могут иметь место некоторые индивидуальные расхождения. Однако для того, чтобы сохранить узнаваемость голоса абонента по тембру, чистоту и хорошую разборчивость звуков совершенно необязательно передавать акустический сигнал в этом частотном диапазоне. Как показала практика, для этого достаточно использовать частотный диапазон от 300 Гц до 3400 Гц. Именно такую частотную полосу пропускания имеют стандартные телефонные каналы во всем мире.

Исходя из временного и частотного представлений открытого телефонного сообщения X(t) на практике могут использоваться криптографические преобразования, применяемые к самому сообщению X(t) или к его амплитудно-частотному спектру S(f).

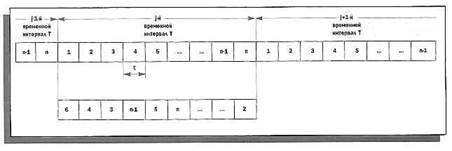

Наиболее простым и распространенным способом криптографического преобразования аналоговых телефонных сообщений является разбиение сообщений X(t) на части и выдача этих частей в определенном порядке в канал связи.

Рис. 3.6.2. Временные перестановки частей сообщения X(t)

Этот способ заключается в следующем. Длительность сообщения X(t) (рис.3.6.2) делится на определенные, равные по длительности временные интервалы T. Каждый такой временной интервал дополнительно делится на более мелкие временные интервалы длительностью t . При этом для величины n=T/t , как правило, выполняется условие n = m ...10m , где m - некоторое целое число, m <10. Части сообщения X(t) на интервалах времени t записываются в запоминающее устройство, “перемешиваются” между собой в соответствие с правилом, определяемым ключом криптографического преобразования k, и в виде сигнала Y(t) выдаются в канал связи. На приемной стороне канала связи, где правило перемешивания известно, т.к. имеется точно такой же ключ криптографического преобразования k, осуществляется “сборка” из сообщения Y(t) открытого сообщения X(t).

К преимуществам этого способа криптографического преобразования относится его сравнительная простота и возможность передачи зашифрованного телефонного сообщения по стандартным телефонным каналам. Однако этот способ позволяет обеспечить лишь временную стойкость. Это обусловлено следующим. Поскольку открытое телефонное сообщение X(t) является непрерывным, то у злоумышленника после записи сообщения Y(t) и выделения интервалов длительностью t (последнее достаточно легко сделать, т. к. в канале связи присутствует синхронизирующий сигнал) появляется принципиальная возможность дешифрования сообщения Y(t) даже без знания используемого ключа k. С этой целью необходимо осуществить выбор интервалов таким образом, чтобы обеспечивалась непрерывность получаемого сообщения на стыках этих интервалов. Очевидно, что при тщательной и кропотливой работе с использованием специальной техники можно достаточно быстро обеспечить такую непрерывность, выделив тем самым открытое сообщение X(t).

Поэтому такой способ криптографического преобразования открытых телефонных сообщений целесообразно применять только в тех случаях, когда информация не представляет особой ценности или когда ее ценность теряется через относительно небольшой промежуток времени.

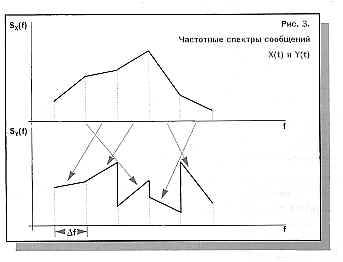

Более высокую защиту от несанкционированного доступа можно обеспечить, если идею рассмотренного способа распространить на частотный спектр сообщения X(t). В этом случае полоса пропускания телефонного канала F делится с помощью системы полосовых фильтров на n частотных полос шириной D, которые перемешиваются в соответствии с некоторым правилом, определяемым ключом криптографического преобразования k. Перемешивание частотных полос осуществляется со скоростью V циклов в секунду, т.е. одна перестановка полос длится 1/V c, после чего она заменяется следующей.

Для повышения защиты от несанкционированного доступа после перемешивания частотных полос может осуществляться инверсия частотного спектра сообщения Y(t).

Рисунок 3.6.3 иллюстрирует рассмотренный способ криптографического преобразования. В верхней части рисунка приведен частотный спектр сообщения X(t), а в нижней - спектр сообщения Y(t) на одном из циклов перемешивания при n = 5.

Рисунок 3.6.3 Частотные спектры сообщений X(t) и Y(t)

Рассмотренный способ позволяет обеспечить более высокую защиту телефонных сообщений от несанкционированного доступа по сравнению с предыдущим способом. Для восстановления открытого сообщения X(t) в этом случае злоумышленнику необходимо иметь дополнительные данные по относительным частотам появления звуков и их сочетаний в разговорной речи, частотным спектрам звонких и глухих звуков, а также формантной структуре звуков.

Очевидно, что наиболее высокую защиту телефонных сообщений от несанкционированного доступа представляется возможным обеспечить путем объединения рассмотренных способов. При этом временные перестановки будут разрушать смысловой строй, а частотные перемешивать гласные звуки.

Устройства, реализующие рассмотренные способы, называются скремблерами.

Рассмотрим криптографическое преобразование цифровых телефонных сообщений.

На практике для преобразования телефонного сообщения X(t) в цифровую форму на передающей стороне и восстановления этого сообщения на приемной стороне используются речевые кодеки, которые реализуют один из двух способов кодирования телефонных сообщений: формы и параметров.

Основу цифровой телефонии в настоящее время составляет кодирование формы сообщений. Кодирование параметров сообщений (вокодерная связь) используется значительно реже. Это обусловлено тем, что кодирование формы сигнала позволяет сохранить индивидуальные особенности человеческого голоса, удовлетворить требования не только к разборчивости, но и к натуральности речи.

При кодировании формы сигнала широко используются импульсно-кодовая модуляция (ИКМ), дифференциальная ИКМ и дельта-модуляция.

При шифровании аналоговый речевой сигнал с выхода микрофона преобразуется с помощью аналоговоцифрового преобразователя в цифровой сигнал. При аналогоцифровом преобразовании амплитуда сигнала измеряется через равные промежутки времени, называемые шагом дискретизации. Для того чтобы цифровой речевой сигнал имел качество не хуже переданного по телефонному каналу в аналоговой форме, шаг дискретизации в соответствии с теоремой Котельникова не должен превышать 160 мкс, а количество уровней квантования амплитуды речевого сигнала— не менее 128. В этом случае один отсчет амплитуды кодируется 7 битами. Такой вид модуляции сигнала называется импульснокодовой комбинацией (ИКМ) и требует скорости передачи 4864 кбит/с, существенно превышающей пропускную способность стандартного телефонного канала связи. С целью снижения необходимой скорости разработаны различные методы сжатия речевого сообщения. Методы сжатия используют избыточность речевого сигнала или допускают снижение качества речи за счет показателей, несущественных для семантики сообщения. Например, широко применяемый метод дельтамодуляции (ДМ), который предусматривает передачу не абсолютных значений оцифрованных амплитуд исходного речевого сигнала, а величины изменения (дельты) амплитуды при каждом шаге квантования, позволяет снизить скорость передачи до 2024 кбит/с. Еще меньшая скорость передачи (812 кбит/с), но со снижением качества речи, требуется при передаче клипированной речи, которая представляет собой ограниченный по амплитуде дискретный речевой сигнал. Шифрование речевой информации в цифровой форме производится известными методами (заменой, перестановками, аналитическими преобразованиями, гаммированием и др.).

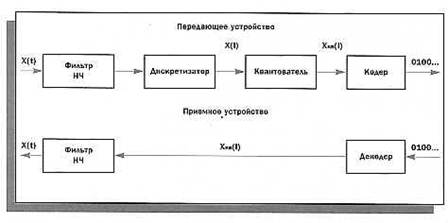

Кратко рассмотрим принципы осуществления ИКМ. ИКМ основана на дискретизации, квантовании отсчетов и кодировании номера уровня квантования ( рис. 3.6.4).

Рис. 3.6.4. Обобщенная схема системы с ИКМ

Телефонное сообщение X(t) длительностью T , имеющее ограниченный частотой fm спектр, после фильтрации преобразуется в последовательность узких импульсов X(l) = X(lD t), l =1,N, где N = T/D t, D t = 1/2fm, модулированных по амплитуде. Полученные мгновенные значения X(l),l=1,N, квантуются по величине с использованием равномерной, неравномерной или адаптивно-изменяемой шкалы квантования. Квантованные значения отсчетов Xкв(l), l=1,N, с помощью кодера преобразуются в кодовые слова, характеризуемые числом двоичных символов, которые выдаются в канал связи.

На приемной стороне кодовые слова с помощью декодера преобразуются в значения отсчетов Xкв(l), l=1,N, из которых с помощью фильтра нижних частот осуществляется восстановление сообщения X(t).

Дифференциальная ИКМ и дельта-модуляция отличаются от ИКМ тем, что в них использовано нелинейное отслеживание передаваемого телефонного сообщения.

Система вокодерной связи функционирует следующим образом. В передающей части системы осуществляется анализ телефонного сообщения X(t), поступающего с микрофона, с целью выделения значений параметров, описывающих сигнал возбуждения, а также характеризующих резонансную структуру речевого тракта. Значения параметров в цифровом коде и передаются по каналу связи. На приемной стороне осуществляется синтез сообщения X(t) с использованием принятых значений параметров.

Таким образом, как при использовании кодирования формы сигнала с помощью ИКМ, дифференциальной ИКМ и дельта-модуляции, так и при кодировании параметров в канал связи выдаются последовательности символов.

Следовательно, к этим последовательностям могут быть применены известные и достаточно широко используемые на практике криптографические преобразования и алгоритмы.

Гарантированное засекречивание сообщений обеспечивается при использовании стандартизованных алгоритмов типа DES в США и ГОСТ 2814789 в России. Алгоритм DES, применяемый в США с 1976 года, обеспечивает суперпозицию шифров, состоящих из 16 последовательных циклов и в каждом из которых сочетаются подстановки и перестановки. Он реализуется программно, обеспечивает скорость передачи 10200 кБ/с и криптостойкость 1017 операций при длине ключа 56 бит.

Алгоритм криптографического преобразования, определяемый ГОСТ 2814789, обладает криптостойкостью, оцениваемой 10™ операций (длина ключа 256 бит), обеспечивает скорость шифрования 5070 кБ/с и реализуется в основном аппаратно. С увеличением длины ключа время раскрытия шифртекста резко возрастает. Например, при быстродействии компьютера около 1012 оп./с это время составляет около 10 ч для ключа длиной 56 бит, для ключа в 64 бита оно повышается до 3,2 месяца, при длине 70 бит — 17,5 лет, а для 75 бит превышает 560 лет.

Хотя развитие связи характеризуется постепенной заменой аналоговой техники на цифровую, менее дорогая аналоговая связь, особенно телефонная проводная, еще длительное время будет одним из основных видов связи. Но стандартный телефонный канал имеет узкую полосу пропускания в 3 кГц, недостаточную для передачи с высоким качеством шифрованного цифрового сигнала.

3.7 Методы и средства защиты информации от утечки по электромагнитному каналу

Организационное мероприятие - это мероприятие по защите информации, проведение которого не требует применения специально разработанных технических средств.

К организационным методам защиты можно отнести организационно-технические и организационно-правовые мероприятия, осуществляемые в процессе создания и эксплуатации системы с целью обеспечения защиты информации. Организационные мероприятия охватывают все структурные элементы системы защиты на всех этапах их жизненного цикла: строительство помещений, проектирование системы, монтаж и наладка оборудования, испытания и проверка в эксплуатации. При этом организационные мероприятия играют двоякую роль в механизме защиты: с одной стороны, позволяют полностью или частично перекрывать значительную часть каналов утечки информации, а с другой обеспечивают объединение всех используемых средств в целостный механизм защиты. Организационные меры защиты базируются на законодательных и нормативных документах по безопасности информации.

К основным организационным и режимным мероприятиям относятся:

· привлечение к проведению работ по защите информации организаций, имеющих лицензию на деятельность в области защиты информации, выданную соответствующими органами;

· категорирование и аттестация ОИД по выполнению требований обеспечения защиты информации при проведении работ со сведениями соответствующей степени секретности;

· использование на объекте сертифицированных средств обработки, передачи и защиты информации;

· установление контролируемой зоны вокруг объекта;

· привлечение к работам по строительству, реконструкции объектов, монтажу аппаратуры организаций, имеющих лицензию на деятельность в области защиты информации по соответствующим пунктам;

· организация контроля и ограничение доступа на ОИД;

· введение территориальных, частотных, энергетических, пространственных и временных ограничений в режимах использования технических средств, подлежащих защите;

· отключение на период закрытых мероприятий технических средств, имеющих элементы, выполняющие роль электроакустических преобразователей, от линий связи и т.д.

Технические мероприятия. Все технические средства противодействия ТСР можно подразделить на активные и пассивные. И первые, и вторые направлены на скрытие демаскирующих признаков, но используют для решения этой задачи разные физические принципы.

К пассивным средствам защиты относятся следующие меры и устройства:

· экранирование опасных излучений;

· частотные фильтры, устанавливаемые в силовые и сигнальные линии;

· перемонтаж цепей, кабелей, линий связи.

В состав комплексов активных средств защиты входят генераторы сигналов электромагнитных помех, устройства управления, антенны и согласующие устройства и др.

3.7.1. Экранирование электромагнитных полей

Экранирование является одним из самых эффективных методов защиты от электромагнитных излучений. Под экранированием понимается размещение элементов ИС, создающих электрические, магнитные и электромагнитные поля, в пространственно замкнутых конструкциях. Способы экранирования зависят от особенностей полей, создаваемых элементами КС при протекании в них электрического тока.

Характеристики полей зависят от параметров электрических сигналов в ИС. Так при малых токах и высоких напряжениях в создаваемом поле преобладает электрическая составляющая. Такое поле называется электрическим (электростатическим). Если в проводнике протекает ток большой величины при малых значениях напряжения, то в поле преобладает магнитная составляющая, а поле называется магнитным. Поля, у которых электрическая и магнитная составляющие соизмеримы, называются электромагнитными.

В зависимости от типа создаваемого электромагнитного поля различают следующие виды экранирования:

экранирование электрического поля;

экранирование магнитного поля;

экранирование электромагнитного поля.

Экранирование электрического поля заземленным металлическим экраном обеспечивает нейтрализацию электрических зарядов, которые стекают по заземляющему контуру. Контур заземления должен иметь сопротивление не более 4 Ом. Электрическое поле может экранироваться и с помощью диэлектрических экранов, имеющих высокую относительную диэлектрическую проницаемость г. При этом поле ослабляется в s раз.

При экранировании магнитных полей различают низкочастотные магнитные поля (до 10 кГц) и высокочастотные магнитные поля.

Низкочастотные магнитные поля шунтируются экраном за счет направленности силовых линий вдоль стенок экрана. Этот эффект вызывается большей магнитной проницаемостью материала экрана по сравнению с воздухом.

Высокочастотное магнитное поле вызывает возникновение в экране переменных индукционных вихревых токов, которые создаваемым ими магнитным полем препятствуют распространению побочного магнитного поля. Заземление не влияет на экранирование магнитных полей. Поглощающая способность экрана зависит от частоты побочного излучения и от материала, из которого изготавливается экран. Чем ниже частота излучения, тем большей должна быть толщина экрана. Для излучений в диапазоне средних волн и выше достаточно эффективным является экран толщиной 0,5-1,5 мм. Для излучений на частотах свыше 10 МГц достаточно иметь экран из меди или серебра толщиной 0,1 мм. Электромагнитные излучения блокируются методами высокочастотного электрического и магнитного экранирования. Экранирование осуществляется на пяти уровнях:

уровень элементов схем;

уровень блоков;

уровень устройств;

уровень кабельных линий;

уровень помещений.

Элементы схем с высоким уровнем побочных излучений могут помещаться в металлические или металлизированные напылением заземленные корпуса. Начиная с уровня блоков, экранирование осуществляется с помощью конструкций из листовой стали, металлических сеток и напыления.

Экранирование кабелей осуществляется с помощью металлической оплетки, стальных коробов или труб.

При экранировании помещений используются: листовая сталь толщиной до 2 мм, стальная (медная, латунная) сетка с ячейкой до 2,5 мм. В защищенных помещениях экранируются двери и окна. Окна экранируются сеткой, металлизированными шторами, металлизацией стекол и оклеиванием их токопроводящими пленками. Двери выполняются из стали или покрываются токопроводящими материалами (стальной лист, металлическая сетка). Особое внимание обращается на наличие электрического контакта токопроводящих слоев двери и стен по всему периметру дверного проема. При экранировании полей недопустимо наличие зазоров, щелей в экране. Размер ячейки сетки должен быть не более 0,1 длины волны излучения.

Выбор числа уровней и материалов экранирования осуществляется с учетом:

характеристик излучения (тип, частота и мощность);

требований к уровню излучения за пределами контролируемой зоны и размеров зоны;

наличия или отсутствия других методов защиты от ПЭМИН;

минимизации затрат на экранирование.

Экранирование, помимо выполнения своей прямой функции защиты от ПЭМИН, значительно снижает вредное воздействие электромагнитных излучений на организм человека. Экранирование позволяет также уменьшить влияние электромагнитных шумов на работу устройств. Для предотвращения утечки информации по радиоэлектронным техническим каналам утечки информации, вызванных ПЭМИН и радиозакладными устройствами, на опасных направлениях применяют электромагнитные экраны. Физические процессы при экранировании отличаются в зависимости от вида поля и частоты его изменения.

Способность экрана ослаблять энергию полей оценивается эффективностью экранирования (коэффициентом ослабления). Если напряженность поля до экрана равна Е0 и Н0, а за экраном — Еэ и Нэ, то Se = Е0 / Еэ и SH = Н0 / Нэ. На практике эффективность экранирования измеряется в децибелах (дБ) и неперах (Нп): Se(H) = гО^Оу / Е (Щ] [дБ] или Se(H) = 1п[Е0(Н0) / ЕДН )] [Нп].

Аналитические зависимости эффективности экранирования определены для идеализированных (гипотетических) моделей экранов в виде бесконечно плоской однородной токопроводящей поверхности, однородной сферической токопроводящей поверхности и однородной бесконечно протяженной цилиндрической токопроводящей поверхности. Для других вариантов эффективность экранирования определяется с погрешностью, зависящей от степени их подобия гипотетическим.

1. При экранировании электрического поля электроны экрана под действием внешнего электрического поля перераспределяются таким образом, что на поверхности экрана, обращенной к источнику поля, сосредоточиваются заряды, противоположные по знаку зарядам источника, а на внешней (другой) поверхности экрана концентрируются одинаковые с зарядами источника поля.

Положительные заряды создают вторичное электрическое поле, близкое по напряженности к первичному. С целью исключения вторичного поля, создаваемого зарядами на внешней поверхности экрана, экран заземляется и его заряды компенсируются зарядами земли. Экран приобретает потенциал, близкий потенциалу земли, а электрическое поле за экраном существенно уменьшается. Полностью устранить поле за экраном не удается изза неполной компенсации зарядов на его внешней стороне вследствие ненулевых значений сопротивления в экране и цепях заземления, а также изза распространения силовых линий вне границ экрана.

Эффективность экранирования зависит от электропроводности экрана и сопротивления заземления. Чем выше проводимость экрана и цепей заземления, тем выше эффективность электрического экранирования. Толщина экрана и его магнитные свойства на эффективность экранирования практически не влияют.

2. Экранирование магнитного поля достигается в результате действия двух физических явлений:

• «втягивания» (шунтирования) магнитных силовых линий поля в экран из ферромагнитных материалов (с ц » 1), обусловленного существенно меньшим магнитным сопротивлением материала экрана, чем окружающего воздуха;

• возникновением под действием переменного экранируемого поля в токопроводящей среде экрана индукционных вихревых токов, создающих вторичное магнитное поле, силовые линии которого противоположны магнитным силовым первичного поля.

Магнитное сопротивление пропорционально длине магнитных силовых линий и обратно пропорционально площади поперечного сечения рассматриваемого участка и величине магнитной проницаемости среды (материала), в которой распространяются магнитные силовые линии. При втягивании магнитных силовых линий в экран уменьшается их напряженность за экраном. В результате этого повышается коэффициент экранирования.

При воздействии на экран переменного магнитного поля в материале экрана возникают также ЭДС, создающие в материале экрана вихревые токи в виде множества замкнутых колец. Кольцевые вихревые токи создают вторичные магнитные поля, которые вытесняют основное и препятствует его проникновению вглубь металла экрана. Экранирующий эффект вихревых токов тем выше, чем выше частота поля и больше сила вихревых токов.

Коэффициент экранирования магнитной составляющей поля представляет собой сумму коэффициентов экранирования, обусловленного рассмотренными физическими явлениями. Но доля слагаемых зависит от частоты колебаний поля. При f = 0 экранирование обеспечивается только за счет шунтирования магнитного поля средой экрана. Но с повышением частоты поля все сильнее проявляется влияние на эффективность экранирования вторичного поля, обусловленного вихревыми токами в поверхности экрана. Чем выше частота, тем больше влияние на эффективность экранирования вихревых токов.

В силу разного влияния рассмотренных физических явлений магнитного экранирования отличаются требования к экранам на низких и высоких частотах. На низких частотах (приблизительно до единиц кГц), когда преобладает влияние первого явления, эффективность экранирования зависит в основном от магнитной проницаемости материала экрана и его толщины. Чем больше значения этих характеристик, тем выше эффективность магнитного экранирования.

Эффективность экранирования за счет вихревых токов зависит от их силы, на величину которой влияет электрическая провидимость экрана. В свою очередь это сопротивление прямо пропорционально электрическому сопротивлению материала экрана и обратно пропорционально его толщине. Однако по мере повышения частоты поля толщина материала экрана, в которой протекают вихревые токи уменьшаются изза так называемого поверхностного или скинэффекта. Сущность его обусловлена тем, что внешнее (первичное) магнитное поле ослабевает по мере углубления в материал экрана, так как ему противостоит возрастающее вторичное магнитное поле вихревых токов.

Следовательно, для обеспечения эффективного магнитного экранирования на высоких частотах следует для экранов использовать материалы с наибольшим отношением ц / р, учитывая npи этом, что с повышением f сопротивление из-за поверхностного эффекта возрастает в экспоненциальной зависимости. На высоких частотах глубина проникновения может быть столь малой, а сопротивление столь велико, что применение материалов с высокой магнитной проницательностью, например пермаллоя, становится нецелесообразным. Для f > 10 МГц значительный экранирующий эффект обеспечивает медный экран толщиной всего 0,1 мм Для экранирования магнитных полей высокочастотных контуров усилителей промежуточной частоты бытовых радио и телевизионных приемников широко применяют алюминиевые экраны, которые незначительно уступают меди по удельному электрическому сопротивлению, но существенно их легче. Для высоких частот толщина экрана определяется в основном требованиями к прочности конструкции.

Кроме того, на эффективность магнитных экранов влияет кон струкция самого экрана. Она не должна содержать участков с отверстиями, прорезями, швами на пути магнитных силовых линий и вихревых токов, создающих им дополнительное сопротивление.

Так как магнитное экранирование обеспечивается за счет токов, а не зарядов, магнитные экраны не нуждаются в заземлении.

В зависимости от частоты, показателей магнитных и электрических свойств материала экрана влияние отражения и поглощения на разных частотах существенно отличается. На низких частотах наибольший вклад в эффек тивность экранирования вносит отражение от экрана электромагнитной волны, на высоких — ее поглощение в экране. Доля эти составляющих в суммарной величине эффективности электромагнитного экранирования одинаковая для немагнитных (ц ≥ 1) экранов на частотах в сотни кГц (для меди — 500 кГц), для магнитныых (ц ≤ 1) — на частотах в доли и единицы кГц, например для пер маллоя — 200 Гц. Магнитные материалы обеспечивают лучшее экранирование электромагнитной волны за счет поглощения, а не магнитные, но с малым значением удельного сопротивления — за счет отражения.

Кроме того, учитывая, что электромагнитная волна содержит электрическую и магнитную составляющие, то при электромагнитном экранировании проявляются явления, характерные для электрического и магнитного экранирования.

Следовательно, на низких частотах материал для экрана должен быть толстым, иметь высокие значения магнитной проницаемости и электропроводности. На высоких частотах экран должен иметь малые значения электрического сопротивления, а требования к его толщине и магнитной проницаемости материала существенно снижаются. Для обеспечения экранирования электрическое составляющей электромагнитный экран надо заземлять.

Экранировка помещений, локальных технических устройств и их элементов - одно из самых эффективных, но и дорогостоящих мероприятий по противодействию технической разведке.

Экранирующие свойства имеют и обычные помещения. Степень их защиты зависит от материала и толщины стен и перекрытий, наличия и размера оконных проемов. Специальные экранированные помещения позволяют достичь ослабления опасного сигнала до 80 -100 дб. При экранировании помещений необходимо добиваться полного контакта защитной сетки на стыках, на вводах коммуникаций и в дверных проемах. Также тщательно должны закрываться вентиляционные отверстия и вводы силовых и сигнальных линий.

Необходимый эффект экранирования достигается и путем использования экран - сооружений (экранированные камеры). Последние изготавливаются в заводских условиях в виде цельносварного или разборного модуля и используются в случаях, когда экранирование помещений невозможно или крайне затруднительно по технологическим причинам.

Защита от ПЭМИН персональных компьютеров и периферийных устройств преимущественно осуществляется также применением пассивных средств на основе использования современных технологий.

Экранирование технических устройств и соединительных линий эффективно только при условии их правильного заземления. Основные требования, предъявляемые к системе заземления, заключаются в следующем:

· система заземления должна включать общий заземлитель, заземляющий кабель, шины и провода, соединяющие заземлитель с объектом;

· сопротивление системы заземления должно быть минимально возможным;

· каждый заземляемый элемент должен быть присоединен к заземлителю или к заземляющей магистрали при помощи отдельного ответвления. Последовательное включение в заземляющий проводник нескольких заземляемых элементов запрещается;

· система должна быть свободной от замкнутых контуров;

· не следует использовать общий проводник в системах экранирующих заземлений, защитных заземлений и сигнальных цепей;

· контакты должны быть защищены от коррозии и образования оксидных пленок и гальванопар;

· запрещается использовать в качестве заземляющего элемента нулевые фазы электросетей, металлоконструкции зданий, трубы систем жизнеобеспечения.

3.7.2 Фильтрация опасных сигналов

Электрическим фильтром называется четырехполюсник, устанавливаемый между источником питания и нагрузкой и служащий для беспрепятственного (с малым затуханием) пропускания токов одних частот и задержки (или пропускания с большим затуханием) токов других частот.

Диапазон частот, пропускаемых фильтром без затухания (с малым затуханием), называется полосой пропускания или полосой прозрачности; диапазон частот, пропускаемых с большим затуханием, называется полосой затухания или полосой задерживания. Качество фильтра считается тем выше, чем ярче выражены его фильтрующие свойства, т.е. чем сильнее возрастает затухание в полосе задерживания.

В качестве пассивных фильтров обычно применяются четырехполюсники на основе катушек индуктивности и конденсаторов. Возможно также применение пассивных RC-фильтров, используемых при больших сопротивлениях нагрузки.

Фильтры применяются как в радиотехнике и технике связи, где имеют место токи достаточно высоких частот, так и в силовой электронике и электротехнике.

Для упрощения анализа будем считать, что фильтры составлены из идеальных катушек индуктивности и конденсаторов, т.е. элементов соответственно с нулевыми активными сопротивлением и проводимостью. Это допущение достаточно корректно при высоких частотах, когда индуктивные сопротивления катушек много больше их активных сопротивлений ( ), а емкостные проводимости конденсаторов много больше их активных проводимостей (

), а емкостные проводимости конденсаторов много больше их активных проводимостей ( ).

).

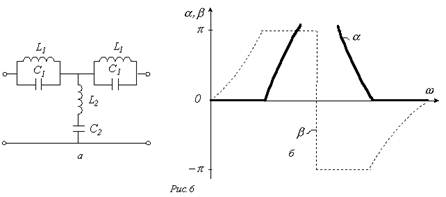

Классификация фильтров в зависимости от диапазона пропускаемых частот приведена в табл. 3.1.

Таблица 3.7.1. Классификация фильтров

Название фильтра Диапазон пропускаемых частот

Низкочастотный фильтр

(фильтр нижних частот)

Высокочастотный фильтр

(фильтр верхних частот)

Полосовой фильтр

(полосно-пропускающий фильтр)

Режекторный фильтр

(полосно-задерживающий фильтр) и

где

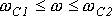

Рассмотрим схему простейшего низкочастотного фильтра, представленную на рис. 3.1а.

Рисунок 3.1.

Другим вариантом простейшего низкочастотного фильтра может служить четырехполюсник по схеме на рис. 3.1б.

Схема простейшего высокочастотного фильтра приведена на рис. 3.2а. Следует отметить, что другим примером простейшего высокочастотного фильтра может служить П-образный четырехполюсник на рис. 3.2б.

Рисунок 3.2

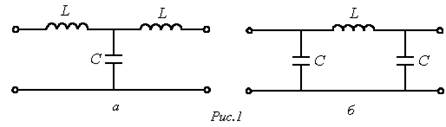

Полосовой фильтр формально получается путем последовательного соединения низкочастотного фильтра с полосой пропускания  и высокочастотного с полосой пропускания

и высокочастотного с полосой пропускания  . Схема простейшего полосового фильтра

. Схема простейшего полосового фильтра

Рисунок 3.9

приведена на рис. 3.3а, а на рис. 3.3б представлены качественные зависимости для него.

У режекторного фильтра полоса прозрачности разделена на две части полосой затухания. Схема простейшего режекторного фильтра и качественные зависимости для него приведены на рис.3.4.

Рисунок 3.10

Необходимо отметить, что для улучшения характеристик фильтров всех типов их целесообразно выполнять в виде цепной схемы, представляющей собой каскадно включенные четырехполюсники. При обеспечении согласованного режима работы всех n звеньев схемы коэффициент затухания такого фильтра возрастает, что приближает фильтр к идеальному.

3.7.3 Активные средства защиты по электромагнитному каналу

Реализация пассивных методов защиты информации, основанных на применении экранирования, фильтрации и т.п., приводит к ослаблению и локализации опасных сигналов и уровней нежелательных электромагнитных полей наводок, содержащих такие сигналы. Применение пассивных мер защиты оказывается вполне достаточным, если на границе контролируемой зоны с их помощью обеспечивается требуемое ослабление опасного сигнала. В тех случаях, когда пассивные методы защиты не приводят к этому результату, а также когда их использование значительно увеличивает массогабаритные характеристики защищаемого объекта или существенно усложняет процесс его эксплуатации, применяют метод активной защиты. Этот метод основан на создании активных маскирующих помех (как правило, шумовых) в заданном диапазоне частот и реализуется с помощью систем активной защиты. Такие системы подразделяются на системы линейного и пространственного зашумления.

Для исключения перехвата побочных электромагнитных излучений по электромагнитному каналу используется пространственное зашумление, а для исключения съема наводок информационных сигналов с посторонних проводников и соединительных линий - линейное зашумление.

К системе пространственного зашумления, применяемой для создания маскирующих электромагнитных помех, предъявляются следующие требования:

· система должна создавать электромагнитные помехи в диапазоне частот возможных побочных электромагнитных излучений технических средств обработки и передачи информации (ТСОПИ);

· создаваемые помехи не должны иметь регулярной структуры;

· уровень создаваемых помех (как по электрической, так и по магнитной составляющей поля) должен обеспечить отношение с/ш на границе контролируемой зоны меньше допустимого значения во всем диапазоне частот возможных побочных электромагнитных излучений ТСОПИ;

· система должна создавать помехи как с горизонтальной, так и с вертикальной поляризацией (поэтому выбору антенн д

– Конец работы –

Эта тема принадлежит разделу:

КОНСПЕКТ ЛЕКЦІЙ з дисципліни Основи інформаційної безпеки Системи технічного захисту інформації

Запорізький національний технічний університет... КОНСПЕКТ ЛЕКЦІЙ... з дисципліни Основи інформаційної безпеки для студентів спеціальності...

Если Вам нужно дополнительный материал на эту тему, или Вы не нашли то, что искали, рекомендуем воспользоваться поиском по нашей базе работ: Краткие итоги

Что будем делать с полученным материалом:

Если этот материал оказался полезным ля Вас, Вы можете сохранить его на свою страничку в социальных сетях:

| Твитнуть |

Хотите получать на электронную почту самые свежие новости?

Новости и инфо для студентов