рефераты конспекты курсовые дипломные лекции шпоры

- Раздел Образование

- /

- Распределенная файловая система DFS

Реферат Курсовая Конспект

Распределенная файловая система DFS

Распределенная файловая система DFS - раздел Образование, Семестровая работа по операционным системам Распределенная Файловая Система (Dfs) Дает Возможность Предоставить Пользоват...

Распределенная файловая система (DFS) дает возможность предоставить пользователям файлы, физически находящиеся на разных серверах, так, как если бы они находились в одном месте. Например, если бухгалтерская документация находится на разных серверах, можно использовать DFS, чтобы для пользователей все выглядело так, как будто вся документация располагается на одном сервере. Или, например, в рамках DFS, можно переместить файл с одного сервера на другой без необходимости информировать пользователей о том, что "файл переехал" - для них файл останется там же, где и был. Кроме того, задачи по обслуживанию сервера (обновлению программ и т.п.), могут выполняться без отключения пользователей. Настройка файловой системы DFS осуществляется через меню Пуск/Настройка/Панель у правления/Администрирование/Распределенная файловая система DFS.

4.Что такое прямой доступ к памяти?

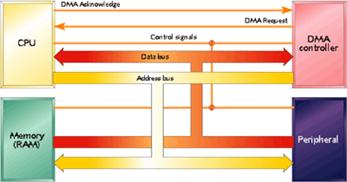

Прямой доступ к памяти (Direct Memory Access, DMA) – существеннейшая часть любой современной компьютерной архитектуры. DMA позволяет процессору делегировать другим компонентам задачи интенсивного доступа к памяти. Таким образом процессор освобождается от этих простых задач и может больше времени уделить сложным задачам, для которых он и предназначен.

Например, предположим, что вам понадобится сохранить эту статью на жестком диске. Если вы решили так поступить, и знаете место на диске, куда нужно записать статью, зачем вам нужен процессор? Вы ведь не производите никаких расчетов? Не считая индикации прогресса или одновременного обновления файловой системы, больше ведь ничего и не происходит. Данные забираются вашей сетевой картой, потом они направляются в требуемое место на вашем жестком диске. Все просто. Использование возможностей процессора для такого типа операций было бы излишеством.

Хотя основная идея и основная причина обращения к режиму прямого доступа к памяти довольна проста, операции прямого доступа к памяти могут оказаться довольно сложными. Можно себе представить, что будет происходить, если несколько периферийных устройств попытаются получить доступ к памяти одновременно. Поэтому есть необходимость в DMA-контроллере. DMA-контроллер – это устройство, контролирующее все операции по прямому доступу к памяти.

Чтобы контролировать операции прямого доступа к памяти, DMA-контроллер сначала нужно запрограммировать информацией о следующей операции. Эта информация включает в себя такие вещи как: адреса источника и приемника, режим работы и объем передаваемых данных. После этого у DMA-контроллера появляется знание о том, что передавать, куда передавать, как передавать и сколько передавать. Имея такую информацию, DMA-контроллер запрашивает контроль над памятью у ЦП. Когда ЦП готов передать контроль над шиной памяти, он отправляет оповещающий сигнал в ответ на запрос DMA-контроллера.

5.Как организуется управляемый прерываниями ввод-вывод?

Помимо управления прерываниями супервизор ввода-вывода выполняет и другие функции, из которых, в первую очередь, рассмотрим сглаживание эффекта несоответствия скоростей между программными и внешними процессами с помощью одного или нескольких буферов, роль которых выполняют непрерывные области оперативной памяти.

Через буфер данные либо посылаются от некоторого программного процесса к адресуемому внешнему, либо от внешнего процесса передаются программному. На супервизор ввода-вывода возлагаются функции выделения и уничтожения буферов в оперативной памяти, определения их количества, размеров и назначения (для ввода или для вывода).

Супервизор ввода-вывода производит синхронизацию программных и внешних процессов, взаимодействующих через буфер – устраняет возможность одновременного обращения этих процессов к буферу.

6.В чем достоинства мультимедийных операционных систем?

Мультимедиа является весьма перспективным направлением использования компьютеров. Большие размеры мультимедийных файлов и строгие требования к их воспроизведению в режиме реального времени не позволяют операционным системам, разработанным для обработки текстовых данных, оптимально работать с мультимедийными данными. Мультимедийные файлы состоят из нескольких параллельных дорожек, представленных обычно одной видео- и по крайней мере одной аудиодорожкой, а иногда и дорожками субтитров. Все они должны быть синхронизированы во время воспроизведения.

Аудиоданные записываются за счет периодической выборки уровня сигнала (дискретизации), обычно 44 100 раз в секунду (для получения качества звука компакт-диска). Аудиосигнал можно сжать со стандартной степенью сжатия примерно в десять раз. При сжатии видео используется как межкадровое (JPEG), так и внутри-кадровое сжатие (MPEG). В результате этого сжатия получаются Р-кадры, представляющие собой разницу нового кадра и предыдущего. Информация в В-кадрах может быть основана как на данных предыдущего, так и на данных следующего кадра.

Для выдерживания крайних сроков мультимедиа нуждается в планировании работы в режиме реального времени. Обычно для этого используются два алгоритма. Первый алгоритм предусматривает планирование с приоритетом, пропорциональным частоте запуска процесса (rate monotonic scheduling, RMS), и является статическим вытесняющим алгоритмом, присваивающим процессам фиксированные приоритеты на основе периодичности их работы. Второй алгоритм предусматривает приоритет для процесса с ближайшим истекающим крайним сроком (earliest deadline first, EDF) и является динамическим алгоритмом, при котором всегда выбирается процесс с ближайшим крайним сроком. EDF более сложен в реализации, но позволяет достичь стопроцентной загруженности процессора, что порой оказывается не под силу алгоритму RMS.

Мультимедийные файловые системы обычно вместо модели «вытягивания» данных клиентом используют модель «выталкивания» данных сервером. Как только поток запустился, биты поступают с диска без дальнейших пользовательских запросов. Этот подход в корне отличается от подхода, используемого в обычных операционных системах, но требует соблюдения требований, предъявляемых работой в режиме реального времени.

Файлы могут храниться в непрерывном или сегментированном виде. В последнем случае блоки могут быть разной длины (в каждом блоке один кадр) или фиксированной длины (в одном блоке множество кадров). У каждого из этих подходов имеются свои сильные и слабые стороны.

Размещение файлов на диске влияет на производительность работы. Если на диске несколько файлов, то в некоторых случаях используется алгоритм органных труб. Часто используется размещение файлов на нескольких дисках с широким или узким чередованием. Для повышения производительности также широко используется блочное и файловое кэширование.

7.Определите понятие ”безопасность ОС”

Безопасность операционной системы – это комплекс мер, направленных на предотвращение действий со стороны пользователя или других программ, которые могут привести к нарушению нормального функционирования операционной системы.

8.Какие методы обеспечения безопасности ОС вы знаете?

Элементами системы безопасности операционной системы являются механизмы аутентификации, управления доступом, инфроструктура открытых ключей, шифрующая файловая система, защита коммуникаций и служб удаленного доступа, IP Security (набор протоколов для обеспечения защиты данных, передаваемых по межсетевому протоколу IP).

| Механизм аутентификации |

Для начала введем определение аутентификации. Это процедура проверки соответствия некоего лица и его учетной записи в компьютерной системе.

В ОС существуют учетные записи пользователей. Каждой учетной записи можно присвоить пароль. Таким образом идентификацией будет ввод имени учетной записи (логин) и ввод пароля будет аутентификацией (подтверждение того, что это именно вы). Данные процедуры предусматривают простейший вариант НСД, такой как попытка зайти в систему используя Вашу учетную запись. Этот процесс происходит локально (на Вашей рабочей станции).

При взаимодействии в сети, при подключении к какому-либо серверу, Вам может потребоваться ввести Ваши логин и пароль, для того, чтобы получить доступ к ресурсом того сервера, к которому Вы обращаетесь. Данная процедура идентификации и аутентификации происходит при помощи протокола NTLM (NT LAN Manager). Данный протокол является протоколом сетевой аутентификации , разработанной фирмой Microsoft для Windows NT.

Так же возможна идентификация и аутентификация в домене Active Directory. В сущности процедуры идентичны простой локальной идентификации и аутентификации, но в данном случае, при регистрации в домене, обмен данными между рабочей станцией и сервером происходит по протоколу Kerberos v5 rev6 (более надежный за счет обоюдной аутентификации, более быстрое соединение и др.)

Процесс регистрации пользователя состоит из таких элементов, как клиент, сервер, центр распределения ключей (KDC) и билеты Kerberos (как “документы” для аутентификации и авторизации). Весь процесс происходит следующим образом:

- Пользователь делает запос регистрационных данных Local Security Authority System (LSASS - часть операционной системы отвечающей за авторизацию локальных пользователей отдельного компьютера)

- LSASS получет билет длял пользователя на контроллере домена

- LSASS посылает запрос на сервер (по протоколу Kerberos v5 rev6), для получения билета для рабочей станции пользователя

- Kerberos Service посылает билет на рабочую станцию

- LSASS формирует ключ доступа для рабочей станции пользователя

- Ключ доступа прикрепляется к пользователю до окончания сеанса работы

| Управление доступом к объектам |

Cистема контроля доступа состоит из участника безопасности (пользователи, группы пользователей, службы, компьютеры), маркера доступа, объектов доступа, дескрипторов безопасности и алгоритма проверки прав. Теперь поговорим подробнее об элементах системы.

Субъектами доступа выступают пользователи (однозначно определенные своей учетной записью в каталоге с соответствующим Security Identifier (SID) пользователя), привилегии (возможность выполнять ту или иную операцию на компьютере, индивидуально для каждого пользователя) и права (запреты и разрешения на выполнение тех или иных действий с объектом, с привязкой к объекту).

Маркер доступа субъекта формируется для каждого субъекта системы. Маркер доступа состоит из дескриптора безопасности конкретного пользователя, дескрипторов безопасности групп пользователей, в которые он входит, а так же привилегии тех групп в которые он не входит.

К объектам доступа относятся файлы, папки (объекты файловой системы). А так же пользователи, компьютеры, принтеры и контейнеры входящие в состав каталога Active Directory.

Дискрипторы безопасности - это список запретов и разрешений (Discretionary Access Control List, DACL), установленных для данного объекта, список назначений аудита (System Access Control List, SACL) и назначение прав для каждого конкретного SID (Access Control Entry, ACE, при этом список назначений аудита объекта Active Directory может содержать строки ACE, назначенные отдельным атрибутам).

Если говорить о наследовании прав и привилегий, то, например, пользователь входящий в группу "администраторы" автоматически наследует права и привилегии, доступные данной группе. Применительно к объектам доступа можно сказать, что вложенные в каталог другие папки (подкаталоги), наследуют те же права и привилегии что и корневой каталог (в котором распологаются эти подкаталоги). Данную функцию можно отключить в настройках доступа и изменять права доступа для каждого объекта отдельно.

Алгоритм проверки прав доступа выполняется следующим образом:

- Пользователь (имеющий, например SID 101 - чтение и SID 187 - изменение, редактирование) пытается получить доступ к объекту с запросом о каком то конкретном действии - удалении объекта

- Система проверяет SID записи объекта доступа (имеющий, например SID 101 - чтение и SID 187 - изменение, редактирование, SID 592 - удаление), и SID записи пользователя

- Проанализировав запрос пользователя на удаление объектка, система дает отказ в выполнении данной операции (по причине отсутствия у пользователя права на удаление этого объекта, то есть, отсутствие SID 592 - удаление)

В случае если у пользователя имеются соответствующие права и привилегии, запрошенная операция будет выполнена.

Так же применяют групповую политику. Это набор правил, в соответствии с которыми производится настройка рабочей среды. Групповые политики создаются в домене и реплицируются в их рамках. Объект групповой политики (Group Policy Object, GPO) состоит из двух физически раздельных элемента: контейнера групповой политики (Group Policy Container, GPC) и шаблона групповой политики (Group Policy Template, GPT). Эти компоненты содержат в себе информацию о параметрах рабочей среды, которая входит в состав объекта групповой политики.

Групповая политика, это так же принудительная реализация политики безопасности организации для всех субъектов, создание унифицированной среды пользователя, централизованная установка приложений и поддержка концепции IntelliMirror (технология, разработанная Microsoft и предназначена для упрощения и ускорения процесса конфигурирования рабочих станций на основе операционных систем симейства Windows).

| Шифрующая файловая система |

Преимущества шифрующей файловой системы (EFS) заключается в том, что шифрование данных происходит на уровне файловых операций NTFS, свободный доступ к зашифрованным данным из приложенийи и возможность восстановления зашифрованных данных (Emergency Data Recovery Policy).

Особенности EFS заключаются в том, что эта система работает только при наличии хотя бы одного агента восстановления. Так же нельзя зашифровать системные файлы и сжатые файлы. За пределы области работы EFS файл передается в открытом виде (то есть в локальные сети и на другие носители и файловые системы, исключение: Windows 2000 Backup).

EFS использует архитектуру Windows CryptoAPI, в основе которой технология шифрования с открытым ключом. Для шифрования файла, случайным образом генерируется ключ шифрования. При этом для шифрования может применяться любой симметричный алгоритм шифрования. Сейчас в EFS используется DESX, являющийся модификацией стандарта DES. Ключи шифрования EFS хранятся в резидентном пуле памяти, что исключает несанкционированный доступ к ним через файл подкачки.

EFS сконфигурирована так, что пользователь может сразу использовать шифрование файлов. Для файлов и каталогов поддерживается шифрования и расшифрование. В случае, если шифруется каталог, автоматически шифруются все файлы и подкаталоги этого каталога. Если зашифрованный файл перемещается или переименовывается из зашифрованного каталога в незашифрованный, то он все равно остается зашифрованным. Шифрование и расшифрование можно выполнить используя Windows Explorer или консольную утилиту Cipher.

EFS использует шифрование с общим ключом. Данные шифруются симметричным алгоритмом при помощи ключа шифрования файла FEK (file encryption key - случайным образом сгенерированный ключ определенной длины). Длина ключа EFS в зависимости от версии может составлять 128 бит, 40 или 56 бит.

Процесс шифрования и расшифрования.

Незашифрованный файл зашифровывается при помощи сгенерированного ключа. Этот ключ записывается вместе с файлом, и расшифровывается при помощи общего ключа пользователя находящегося Data Decryption Field - поле дешифрования данных, а также при помощи общего ключа агента восстановления находящегося в Data Recovery Field - поле восстановления данных.

Для расшифрования используется личный ключ пользователя. Для этого используется зашифрованная версия FEK, находящаяся в поле дешифрования данных. Расшифрованный ключ используется для поблочного расшифрования файла.

Процесс восстановления аналогичен дешифрованию за исключением того, что для дешифрования используется личный ключ агента восстановления, а зашифрованная версия берется из поля восстановления данных.

| Инфраструктура открытых ключей |

Инфраструктура открытых ключей (PKI - Public Key Infrastructure) — это система управления криптографической защитой, совокупность цифровых сертификато открытых ключей и служб управления сертификатами.

В задачи PKI входит определение политики цифровых сертификатов, выдача их и аннулирование, а так же хранение информации для последующей проверки правильности и актуальности сертификатов. Приложениями, поддерживающие PKI как правило является защищенная электронная почта, протоколы платежей, электронные чеки, электронный обмен информацией, защита данных в сетях с протоколом IP, электронные формы и документы с электронной цифровой подписью (ЭЦП).

PKI использует в работе сертификатами. Это электронный документ, содержащий электронный ключ пользователя (открытый или же ключевую пару (keypair)), информацию о владельце сертификата, удостоверяющую подпись корневого центра выдачи сертификатов и информацию о сроке действия сертификата.

Реализация PKI в ОС выполняется следующими элементами:

- Программными интерфейсами криптографических служб Windows CryptoAPI (поддерживает работу с асимметричными и симметричными ключами, что позволяет шифровать и расшифровывать данные, а также работать с электронными сертификатами)

- Cryptographic Service Provider (CSP) отвечающий за криптографические операции и генерацию ключей, а так же их хранение

- Microsoft CSPs – базовый набор криптопровайдеров и High Encryption Pack (для Microsoft Internet Explorer)

Рассмотрим используемые методы шифрования.

Симметричное шифрование - это шифрование потоков данных с помощью сеансового ключа, известного обоим участникам.

Шифрование с открытым ключом (или асимметричное шифрование, асимметричный шифр) - это обмен сеансовым ключом при установлении защищенного канала и использование цифровой подписи.

Первоначально пользователь зашифровывает данные с помощью открытого ключа, далее сообщение передается адресату через сеть, и расшифровывается при получении с помощью личного ключа. Аутентификация зашифрованного сообщения происходит при помощи подписи отправителем сообщения личным ключем.

Шифрование данных при помощи электронной цифровой подписи (ЭЦП) происходит следующим образом:

- Вычисляется хэш-значние данных которые необходимо зашифровать, в последствии называемый дайджестом

- Дайджест данных шифруется алгоритмом шифрования используя личный (закрытый) ключ пользователя

- После того, как данные зашифрованы, они отсылаются адресату

- Адресат получив зашифрованное сообщение вычисляет его хэш-значение (получает дайджест данных)

- Используя алгоритм расшифрования и свой открытый ключ, пользователь опять получает дайджест данных

В итоге данной последовательности пользователь получает открытые данные.

Открытый и закрытый ключь пользователя находятся в сертификате. Сертификат - это цифровое удостоверение (стандарт X.509 версия 3). Открытый ключ и возможные режимы его использования однозначно идентифицируют субъекта. Сертификат имеет такие атрибуты как срок действия сертификата, информацию о службе выдавшей сертификат и информацию о корневом удостоверяющем центре данного сертификата. Данная информация необходима для проверки сертификата.

Microsoft Certificate Services представляет собой полнофункциональное PKI-решение, включающее встроенные службы и средства администрирования приложений, применяющих шифрование с открытым ключом, а также для управления ими. Microsoft Certificate Services поддерживает форматы сертификатов X.509 версий 3 и выше. Microsoft Certificate Services имеет следующие элементы:

- Certification Authority (обеспечивает выдачу сертификатов клиентам, генерацию ключей при необходимости, отзыв сертификатов закончивших срок действия, публикация Certificate Revocation List (список отозваных сертификатов) и хранение истории всех выданных сертификатов)

- Web Enrollment Support (обеспечивает запрос и получение сертификата через Web-интерфейс)

Центр сертификации Microsoft CA может быть использован для работы в Active Directory. В этом случае используется Enterprise CA, который является интегрированым в Active Directory, обеспечивает выдачу сертификатов только объектам имеющим учетные записи в каталоге, и использует шаблоны сертификатов. Microsoft CA так же может быть использован независимо от Active Directory, в качестве независимого центра сертификации для любых объектов. Для этого используется Stand-Alone CA.

На верхушке иерархии центров сертификации стоит корневой центр сертификации. В случае работы со сторонним центром сертификации, клиенту приходится просто довериться на честность выполнения их работы. Далее идут удостоверяющие центры получившие доверие корневого центра сертификации. В этом случае эти центры сертификации так же смогут выдавать сертификаты клиентам.

При использовании сертификата, проверяются его атрибуты:

- Тип сертификата (разрешено ли использовать сертификат в данном режиме)

- Срок действия сертификата (действительность действия в данный момент)

- Целостность (цифровая подпись сертификационного центра, выдавшего сертификат, верна)

- Легитимность (сертификат не был отозван по какой либо причине)

- Доверие (сертификат корневого центра сертификации присутствует в хранилище Trusted Root Certification Authorities)

- Запреты (разрешено ли использование сертификата для данной задачи)

| Защита коммуникаций |

Защита коммуникаций подразумивает наличие защищенных, безопасных соединений типа клиент-клиент или клиент-сервер. Аутентификацию и защиту данных при связи через публичные сети помогают обеспечить такие протоколы, как Secure Sockets Layer (SSL), Transport Layer Security (TLS), Private Communication Technology (PCT) 1.0.

После того, как клиента установии защищенное соединение, они договариваются о том, какие криптографические алгоритмы будут использоваться в сеансе связи (RSA – при обмене ключами, RC4 – для шифрования данных, SHA и MD5 – для хеширования). Далее пользователи взаимно аутентифицируют друг друга с помощью сертификатов и генерируют ключи для шифрования и хеширования.

Защищенное соединение клиент-сервер реализуется средствами протоколов SSL/TLS. Последовательность алгоритма взаимодействия клиента с сервером имеет следующий вид:

- Клиент посылает на сервер сообщение «ClientHello»

- Сервер отвечает клиенту откликом «ServerHello» и передает клиенту свой сертификат с открытым ключем

- Клиент зашифровывает данные необходимые для передачи открытым ключем и отправляет на сервер

- Сервер при получении зашифрованных данных расшифровывает их при помощи своего закрытого ключа

Протоколы SSL/TLS являются протоколами уровля «Приложений» (согласно семиуровневой модели ISO/OSI), из чего следует, что приложения используемые для отправки зашифрованных данных должны поддерживать работу данных протоколов.

Для удаленного доступа или связи клиент-клиент используется pащищенное подключение по протоколу Point-to-Point Protocol (PPP), который имеет два уровня аутентификации: аутентификация средствами PPP и аутентификация в домене.

Аутентификация PPP предолагает наличие следующих протоколов:

- PAP, SPAP (Password Authentication Protocol — протокол проверки подлинности, осуществляющий отправку имени пользователя и пароля на сервер открытым текстом)

- CHAP (Challenge Handshake Authentication Protocol — распространённый алгоритм проверки подлинности, передающий не сам пароль пользователя, а косвенных сведений о нём)

- MS-CHAP v1, MS-CHAP v2 (Microsoft Challenge Handshake Authentication Protocol - продукт корпорации Майкрософт, выполняющий проверку подлинности удаленных рабочих станций, поддерживает функциональные возможности пользователей локальных сетей с интегрируемыми алгоритмами шифрования и хеширования, действующих в сетях Windows)

- EAP-TLS, EAP-MD5 (Extensible Authentication Protocol - расширяемая инфраструктура аутентифкации, определяющая формат посылки, описаной документом RFC 3748; всего сущесвует порядка 40 типов EAP; для беспроводных сетей актуальны EAP-TLS, EAP-SIM, EAP-AKA, PEAP, LEAP и EAP-TTLS)

Так же используется сервис Интернет аутентификации (Internet Authentication Service) – RADIUS (Remote Authentication in Dial-In User Service – это протокол разработан для передачи сведений между центральной платформой аутентификации, оборудованием Dial-Up доступа и системой тарификации использованных ресурсов конкретным пользователем) и шифрование средствами Microsoft Point-to-Point Encryption (MPPE - протокол шифрования данных, используемый поверх соединений PPP, использующий алгоритм RSA RC4 и поддерживающий 40-, 56- и 128-битные ключи, меняющиеся в течение сессии).

Кроме этого для передачи защищаемых данных используются виртуальные частные сети (VPN). VPN – это защищенное подключение клиента к серверу удаленного доступа через виртуальный туннель, созданный в открытой сети. Данные инкапсулируются и шифруются.

Для подключения клиент-сервер используется протокол PPTP (Point-to-point tunneling protocol - туннельный протокол типа точка-точка, устанавливающий между компьютерами защищённое соединение за счёт создания специального туннеля в незащищённой сети). Для шифрования данных использует модифицированный протокол MPPE.

Для подключения типом точка-точка локальных сетей, используют протокол L2TP (Layer 2 Tunneling Protocol - протокол туннелирования канального уровня, являющийся совокупностью протокола L2F (layer 2 Forwarding) и протокола PPTP). Использует аутентификацию и шифрование.

| IP Security |

IPsec (IP Security) - это набор протоколов обеспечивающий защиту данных, передаваемых по протоколу IP, что позволяет осуществлять подтверждение подлинности и (или) шифрование IP-пакетов. Так же IPsec включает в себя протоколы для защищённого обмена ключами в сетях общего доступа (Интернет).

Протоколы IPsec работают на третьем - сетевом уровне (модели OSI). Другие протоколы сети, например, SSL и TLS, работают на четвертом - транспортном уровне. Протокол IPsec более гибкий, поскольку может использоваться для защиты любых протоколов основаных на TCP и UDP. Так же увеличивается его сложность из-за невозможности использовать протокол TCP для надёжной передачи данных.

IPsec можно разделить на два класса: протоколы обеспечивающие защиту потока передаваемых пакетов и протоколы обмена криптографическими ключами. В настоящее время определен только один протокол обмена криптографическими ключами — IKE (Internet Key Exchange) — и два протокола, защищающих передаваемый поток: ESP (Encapsulating Security Payload — инкапсуляция зашифрованных данных, а так же обеспечение целостности и конфиденциальности данных) и AH (Authentication Header — аутентифицирующий заголовок, гарантирующий только целостность потока, данные не шифруются).

Протокол IPSec состоит из следующих компонентов:

- Authentication Header (AH - идентификационный заголовок), отвечающий за подпись неизменяемой части заголовка и данные IP-пакета при помощи алгоритмов уселения криптостойкости HMAC-MD5 и HMAC-SHA, но не производящий шифрования данных

- Encapsulating Security Payload (ESP - протокол шифрования сетевого трафика), отвечающий за шифрацию всего пакета данных, за исключением заголовков IP и ESP, при помощи алгоритмов шифрования DES-CBC и Triple-DES, а так же подписывает зашифрованные данные вместе со своим заголовком

IPSec представлен следующими компанентами:

- IPSec Driver, обеспечивает обрабатку пакетов

- IPSec Filter, указывает, какие пакеты и как нужно обрабатывать

- IPSec Policy, отвечает за определение параметров IP Security для компьютеров

- Internet Key Exchange (IKE), организующий переговоры между хостами при помощи протокола ISAKMP/Oakley

IPsec может работать в транспортном режиме и туннельном.

В транспортном режиме зашифровывается (подписывается) информативная часть IP-пакета. Так как заголовок IP пакета не изменяется, не меняется и его маршрутизация. Транспортный режим используется в основном для установления соединения между рабочими станциями, но так же может использоваться между шлюзами, для защиты туннелей.

В туннельном режиме IP-пакет шифруется полностью. После этого он помещается в другой IP-пакет для передачи по сети, образуя таким образом защищённый туннель. Этот режим используется для подключения удалённых компьютеров к виртуальной частной сети или для безопасной передачи данных по сетям общего доступа (Интернет).

9.Что такое криптография? Цифровая подпись?

Криптогра́фия— наука о математических методах обеспечения конфиденциальности (невозможности прочтения информации посторонним) и аутентичности (целостности и подлинности авторства, а также невозможности отказа от авторства) информации.

Криптография — одна из старейших наук, ее насчитывает несколько тысяч лет. Более того, первоначально письменность сама по себе была криптографической системой, так как в древних обществах ею владели только избранные. Священные книги Древнего Египта, Древней Индии тому примеры.

С широким распространением письменности криптография стала формироваться как самостоятельная наука. Первые криптосистемы встречаются уже в начале нашей эры. Бурное развитие криптографические системы получили в годы первой и второй мировых войн. Начиная с послевоенного времени и по нынешний день, появление вычислительных средств ускорило разработку и совершенствованиекриптографических методов.

Почему проблема использования криптографических методов в информационных системах стала в настоящий момент особо актуальна?

С одной стороны, расширилось использование компьютерных сетей, в частности глобальной сети Интернет, по которым передаются большие объемы информации государственного, военного, коммерческого и частного характера, не допускающего возможность доступа к ней посторонних лиц.

С другой стороны, появление новых мощных компьютеров, технологий сетевых и нейронных вычислений сделало возможным дискредитацию криптографических систем еще недавно считавшихся практически не раскрываемыми. Проблемой защиты информации путем ее преобразования занимаеся криптология

Криптология разделяется на два направления — криптографию и криптоанализ. Цели этих направлений прямо противоположны.

Криптография занимается поиском и исследованием математических методов преобразования информации. Сфера интересов криптоанализа — исследование возможности расшифровывания информации без знания ключей.

Электро́нная по́дпись (ЭП), Электро́нная цифровая по́дпись (ЭЦП) — информация в электронной форме, присоединенная к другой информации в электронной форме (электронный документ) или иным образом связанная с такой информацией. Используется для определения лица, подписавшего информацию (электронный документ).

По своему существу электронная подпись представляет собой реквизит электронного документа, позволяющий установить отсутствие искажения информации в электронном документе с момента формирования ЭП и проверить принадлежность подписи владельцу сертификата ключа ЭП. Значение реквизита получается в результате криптографического преобразования информации с использованием закрытого ключа ЭП.

10.Охарактеризуйте методы предотвращения сбоев и отказов ОС

С монолитными операционными системами связан ряд проблем, свойственных их архитектуре. Хотя некоторые из этих проблем уже упоминались во введении, мы приведем здесь их сводку:

1. Отсутствует должная изоляция сбоев.

2. Весь код выполняется на наивысшем уровне привилегированности.

3. Огромный размер кода предполагает наличие многочисленных ошибок.

4. В ядре присутствует ненадежный сторонний код.

5. Сложность систем затрудняет их сопровождение.

Этот список свойств ставит под сомнение надежность монолитных систем.

– Конец работы –

Эта тема принадлежит разделу:

Семестровая работа по операционным системам

Содержание... Назовите варианты организации RAID массивов Нужно ли бороться с фрагментацией памяти Какие методы для этого существуют...

Если Вам нужно дополнительный материал на эту тему, или Вы не нашли то, что искали, рекомендуем воспользоваться поиском по нашей базе работ: Распределенная файловая система DFS

Что будем делать с полученным материалом:

Если этот материал оказался полезным ля Вас, Вы можете сохранить его на свою страничку в социальных сетях:

| Твитнуть |

Хотите получать на электронную почту самые свежие новости?

Новости и инфо для студентов