Забавные игрушки или Почему надежность биометрических систем – это сплошной обман - Лекция, раздел Образование, Бёрд Киви Гигабайты власти

Государственные Структуры, Радеющие За Повсеместное Применени...

Государственные структуры, радеющие за повсеместное применение биометрических систем опознания, и компании, продающие на рынке такого рода аппаратуру, всячески заверяют общество, что это – высшее достижение современных технологий безопасности, очень надежное и практически не поддающееся обманам и злоупотреблениям. Реальное же положение дел в этой области, мягко говоря, выглядит абсолютно иначе.

В начале 2002 года японский криптограф Цутомо Мацумото в высшей степени наглядно продемонстрировал, что с помощью подручного инвентаря и недорогих материалов из магазина «Умелые руки» можно обмануть практически любую из биометрических систем контроля доступа, идентифицирующих людей по отпечатку пальца. Мацумото и группа его студентов в Университете Иокогамы не являются профессионалами в области тестирования биометрических систем, а занимаются математическими аспектами защиты информации. Однако, даже чисто любительского энтузиазма исследователей хватило на то, чтобы создать две крайне эффективные технологии для изготовления фальшивых дактилоскопических отпечатков [ТМ02].

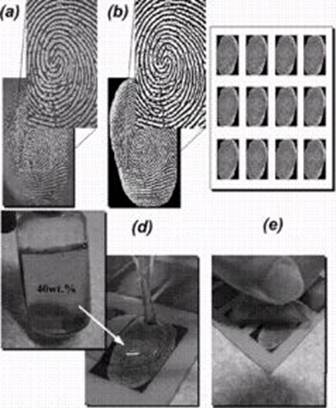

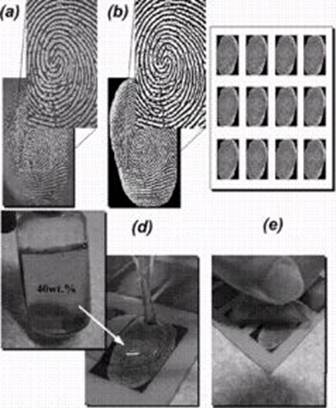

Изготовление фальшивого пальца по методу Мацумото:

(a)

улучшение качества снятого отпечатка;

(b) создание цифрового отпечатка‑образа сканированием;

(c) создание из нескольких образов маски для отливочной формы;

(d) заполнение формы жидким желатином;

(e) остудить форму в холодильнике и осторожно вынуть «палец».

При первом (тривиальном) способе японцы делали непосредственный слепок с пальца «жертвы», для чего использовался обычный пищевой желатин и формовочный пластик, применяемый авиа– и судомоделистами. Полупрозрачную желатиновую полоску‑отпечаток можно незаметно прилеплять к собственному пальцу и обманывать компьютерную систему доступа даже в присутствии поблизости охранника. Эта нехитрая технология сработала в 80% случаев при тестировании более десятка коммерческих приборов биометрической защиты.

Но еще более эффективен оказался «высокотехнологичный» способ, разработанный группой Мацумото в воодушевлении от первого успеха. При этом методе уже не требуется сам палец, а просто аккуратно обрабатывается один из оставленных им отпечатков (согласно исследованиям экспертов, человек ежедневно оставляет на различных предметах в среднем около 25 отчетливых «пальчиков»). Взяв отпечаток «жертвы» на стекле, исследователи улучшили его качество с помощью циан‑акрилатного адгезива (паров супер‑клея) и сфотографировали результат цифровой камерой.

Затем с помощью стандартной программы PhotoShop на компьютере была повышена контрастность снимка, после чего его распечатали принтером на прозрачный лист‑транспарант. Для изготовления же объемного отпечатка Мацумото воспользовался методом фотолитографии: в магазине для радиолюбителей студенты купили светочувствительную печатную плату‑заготовку, спроецировали на нее «пальчик» с транспаранта и вытравили отпечаток на меди. Эта плата стала новой формой для изготовления желатинового «фальшивого пальца», который оказался настолько хорош, что обманывал практически все из опробованных биометрических систем, как с оптическими, так и емкостными сенсорами.

Более того, после некоторой тренировки желатиновый слепок позволил исследователям‑любителям преодолевать и более продвинутые системы, оборудованные «детекторами живого пальца», реагирующими на влажность или электрическое сопротивление. И нет никакого сомнения, что профессионалам в этой области удается проделывать много больше. Короче говоря, пользуясь комментарием известного крипто‑гуру Брюса Шнайера, можно говорить, что полученных результатов вполне достаточно для полной компрометации подобных систем и для того, чтобы отправить многочисленные компании дактилоскопической биометрии «паковать вещички» [BS02].

Самое же неприятное, что настоящим специалистам в области биометрии все эти факты известны давным давно. Широкая публикация в Интернете результатов группы Мацумото позволила привлечь внимание к значительно более раннему исследованию голландцев Тона ван дер Путте и Иероэна Койнинга, уже давно разработавших собственную технологию, обманывающую 100% из доступных на рынке биометрических систем распознавания отпечатка пальца. Все попытки этих ученых достучаться до компаний, изготовляющих оборудование, закончились ничем, а полученные ими результаты просто всяческими способами замалчивались [РКОО].

Вслед за эффектной работой японских исследователей из Иокогамы, на страницах средств массовой информации стали появляться сообщения и о других исследовательских проектах, очень серьезно компрометирующих биометрические системы. Так, летом того же 2002 года немецкий компьютерный журнал «c't» опубликовал результаты собственного обширного исследования, посвященного изучению 11 систем биометрической верификации на основе распознавания лиц, пальцев и радужной оболочки глаз пользователей [TZ02].

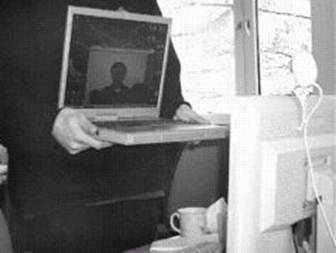

Выводы экспертов журнала вполне однозначны: биометрические системы для потребительского рынка пока что не достигли того уровня, когда в системах доступа их можно рассматривать в качестве реальной альтернативы традиционным паролям и персональным идентификационным номерам. Все из изучавшихся систем приходится рассматривать скорее как забавные игрушки, а не «серьезные средства защиты» (как заявляют их изготовители), поскольку преодоление каждого из устройств не вызвало у исследователей существенных проблем. Важно подчеркнуть, что эксперты «c't» ориентировались в первую очередь на самые тривиальные методы обмана систем, не требующие сколь‑нибудь серьезных профессиональных навыков. Так, систему опознания лиц FaceVACS‑Logon немецкой фирмы Cognitec удается обмануть даже с помощью подсовывания фотографии зарегистрированного пользователя, снятого предварительно цифровой камерой. Если же в системе работает более чувствительное (и менее дружелюбное к пользователю) программное обеспечение, анализирующее характерные признаки движения живого человека, то для обмана успешно применен экран мобильного компьютера‑ноутбука, демонстрирующий видеоклип с лицом «жертвы».

Обман системы опознания лица

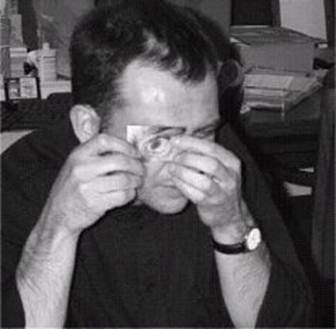

Несколько более сложно было преодолеть систему Authenticam BM‑ЕТ100 фирмы Panasonic для опознания радужной оболочки глаза, поскольку здесь инфракрасные датчики реагировали не только на характерный узор изображения, но и на иную глубину расположения зрачка. Тогда в снимке глаза, распечатанном на матовой бумаге принтером высокого разрешения, исследователи проделали небольшое отверстие на месте зрачка, куда и подставляли собственный глаз при опознании. Этого ухищрения для обмана системы оказалось вполне достаточно.

Обман системы опознания по радужной оболочке глаза

Что же касается систем аутентификации пользователя по отпечатку пальца с помощью емкостного сенсора на «мышке» или клавиатуре, то здесь самым тривиальным способом обмана является повторное «оживление» уже имеющегося отпечатка, оставленного зарегистрированным пользователем. Для «реанимации» остаточного отпечатка иногда бывает достаточно просто подышать на сенсор, либо приложить к нему тонкостенный полиэтиленовый пакет, наполненный водой. Подобные трюки, в частности, весьма удачно опробованы на мышках ID Mouse фирмы Siemens, оснащенных емкостным сенсором FingerTIP производства Infineon. Еще эффективнее срабатывает более тонкая технология, когда оставленный «жертвой» отпечаток на стекле или CD посыпается тонкой графитовой пудрой, лишний порошок сдувается, а сверху накладывается липкая лента, фиксирующая характерный узор папиллярных линий. Прикладывание этой ленты обманывает не только емкостные, но и некоторые более строгие оптические сенсоры. Наконец, «искусственный палец», отлитый в парафиновой форме из силикона, позволил исследователям преодолеть все из шести протестированных систем на основе дактилоскопии.

Обман дактилоскопических систем опознания

Любопытства ради эксперты «c't» немного поиграли не только с лобовыми атаками на основе «фальшивых» частей тела, но и с более тонкой технологией «повторного воспроизведения». В этом случае подлинная биометрическая информация незаметно перехватывается на канале между сенсором и проверяющей программой, а затем вновь воспроизводится в нужный момент для получения нелегального доступа. Как показали эксперименты, коммуникационный порт USB, через который обычно подсоединяются к ПК биометрические датчики, легко допускает подобные манипуляции, поскольку информация здесь никак не шифруется.

Справедливости ради следует признать, что все из опробованных систем относятся к сравнительно недорогому рынку потребительских товаров, т.е., грубо говоря, не предназначены для защиты секретных объектов. С другой стороны, у экспертов журнала просто не было доступа к исследованию дорогих «настоящих» систем, а, кроме того, все выявленные слабости оборудования относятся не столько к собственно сенсорам, сколько к алгоритмам программного обеспечения. И если более мощное ПО уже существует, то почему не применяется? Как известно, производители биометрических систем всячески уклоняются от внятных ответов на подобные вопросы, предпочитая напирать на то, что лабораторные эксперименты весьма далеки от условий реальной эксплуатации.

В августе 2003 г. пришло известие, что и этот аргумент производителей пытливые исследователи демонстративно раздолбали. В Германии, на проходившем под открытым небом близ Берлина слете хакеров Chaos Computer Camp, свою исследовательскую работу продемонстрировали два местных умельца, именующие себя Starbug и Lisa. Новой компрометации вновь подверглись сканеры, идентифицирующие людей по отпечатку пальца, поскольку именно такое оборудование все чаще начинают использовать в торговых точках для электронной регистрации покупок. Методика преодоления системы разработана для реальных условий и позволяет обманывать сканер даже в присутствии надзирающего ока продавца или охраны.

Метод весьма дешев и при наличии навыка позволяет подделывать отпечаток, по характеристике авторов, «на лету» с помощью тонкой прозрачной полоски из латекса. Технология подделки с некоторыми модификациями повторяет способ группы Мацумото: отпечаток жертвы снимается с помощью графитовой пудры и липкой ленты‑скотча; со слепка (еще лучше, с нескольких слепков) делается цифровой снимок, качество папиллярного рисунка улучшается специальной графической программой, которая переводит изображение на покрытую светочувствительным слоем фольгу печатной платы; после травления на плате остается объемный рельеф нужного пальца, и по этой форме из жидкого латекса изготовляется ложный отпечаток. После высыхания небольшая тонкая полоска прикрепляется к пальцу и становится практически незаметна. При надлежащем навыке на всю процедуру подделки уходит меньше 10 минут.

Starbug и Lisa подчеркнули, что целенаправленно занялись разработкой своей атаки для того, чтобы продемонстрировать серьезность угрозы и неискренность изготовителей. Поэтому способ немецких хакеров не только базируется на уже известных приемах, но и продемонстрирован в реальной эксплуатации. Чтобы не конфликтовать с законом, Starbug и Lisa сделали отпечатки пальцев друг друга и сделали в магазине компьютерного оборудования «контрольные закупки» с помощью поддельных накладок [АНОЗ].

Все темы данного раздела:

Http://hotmix.narod.ru

Остальные, правда, предпочитали молчать, а коринфянин Сокл сказал вот что: "Поистине, скорее небо провалится под землю, а земля поднимется высоко на воздух над небом, скорее

Самая знаменитая сточная яма США

Воскресным днем 1 января 1895 года в половине восьмого утра, в нескольких кварталах от вашингтонского Капитолия, в доме своих родителей на свет появился Джон Эдгар Гувер. Во всяком

Обман и Отрицание

В процессе пропагандистской подготовки военного вторжения США в Ирак, 8 октября 2002 года в американском Министерстве обороны было проведено на редкость интересное мероприятие. В эт

Одной ногой в будущем

Действие недавнего фильма Стивена Спилберга «Особое мнение» (Minority Report) происходит в 2054 году. Если кто почему‑либо не в курсе, то это – фильм‑предупреждение, фил

Лучше бы он остался библиотекарем

В июле 1917 года Эдгар Гувер закончил юридический факультет Университета Джорджа Вашингтона и в том же месяце по протекции дяди‑судьи начал работу в Министерстве юстиции США.

Явление TIA

В ноябре 2002 года мир узнал о новой, чрезвычайно амбициозной инфотехнологической программе Пентагона, получившей название «Тотальная информационная осведомленность» или кратко TIA,

Подозреваются все

В апреле 2003 года стали известны некоторые подробности о том, как происходит наполнение централизованной базы данных файлами со списками потенциально «неблагонадежных» граждан. В Н

Больной скорее жив, чем умер

Трудно сказать, чем именно система TIA не понравилась американским конгрессменам, но летом 2003 года стало понятно, что будущее программы далеко не столь радужно, как виделось ее ид

MATRIX сегодня – это TIA вчера

Случайно или нет, но ровно через год после явления народу TIA, в ноябре 2003 стало известно о новой реинкарнации той же самой, в сущности, идеи, но теперь уже под видом не государст

RFID многоликая

В ноябре 2003 года почти одновременно в разных точках планеты прошли два независимых друг от друга мероприятия, тесно связанных, тем не менее, единым предметом обсуждения. Сначала,

Время двойных стандартов

Флоридская компания Applied Digital Solutions регулярно привлекает внимание прессы и общественности начиная с начала 2000‑х годов, когда впервые стали появляться известия о ее

Учет и контроль

То, что технология RFID чрезвычайно нравится американской госадминистрации, особенно спецслужбам и военным, не подлежит никакому сомнению. Имеются сведения, что Министерство обороны

По секрету всему свету

Мало кому (кроме государства и корпораций) нравится идея крупных баз данных, централизованно хранящих персональную информацию о гражданах. Во‑первых, это сверхпривлекательный

Откуда исходит угроза миру?

В последний день 1999 года на страницах популярного сайта Slashdot.org была опубликовано интервью с членами известной хакерской организации LOpht [В 2000 году на базе LOpht была соз

Когда законы готовит полиция

В ноябре 2003 года президент США Джордж Буш обратился с просьбой к американскому Сенату ратифицировать первый международный закон о компьютерных преступлениях или Конвенцию о киберп

Братья‑масоны

Главным хранителем памяти о самом знаменитом директоре ФБР стал после его смерти Фонд Дж. Эдгара Гувера, организованный масонами Шотландского обряда. В вашингтонской штаб‑карт

Библейский код

В начале 2003 года, накануне вторжения американской армии в Ирак, среди множества брифингов и совещаний, проводившихся в Пентагоне, одно из мероприятий следует выделить особо. Необы

Череп и кости

Организовавший приглашение в Пентагон «эксперта по коду Библии» Дроснина, заместитель министра обороны и ультра‑ястреб Пол Вулфовиц в 1970‑1973 годах был преподавателем

Мрачные параллели

Тех, кто способен это видеть, более всего тревожит следующее обстоятельство. Последний раз наиболее заметный всплеск чего‑то подобного – интереса к оккультным делам в рамках т

Так – победим!

В ноябре 2000 года практически безвестный 70‑летний предприниматель Дэн Коласси вернулся с честно заслуженной пенсии на курортах Флориды и совершил небывалое экономическое чуд

Негласный надзор

Теперь вновь возвратимся в 2000 год и заглянем в совсем другую организацию, тоже занимающуюся космосом, но существенно в ином аспекте. Научно‑исследовательский и разрабатывающ

Планы Маршалла

В начале 2003 года проявился в прессе другой интереснейший старец – 81‑летний «шеф‑футурист» американских милитаристов Эндрю Маршалл, посаженный на пост директора Управл

Он верну‑у‑улся!

Именно так – «He's Ba‑a‑ack!» – была озаглавлена колонка в New York Times, посвященная примечательному «всплытию» 79‑летнего Киссинджера на поверхность политическо

Бильдербергский клуб

– Но что же все это значит? – спросил Маугли, который не знал ничего о притягательной силе удава. – Я видел только большую старую змею, которая выписывала зачем‑то круги по

Союз до гробовой доски

В апреле 1928 года в Бюро расследований появился новый сотрудник – высокий привлекательный мужчина Клайд Толсон, уроженец штата Миссури и выпускник Университета Джорджа Вашингтона.

Большие маневры: Microsoft – Пентагон

Год 1998‑й был одним из наиболее драматичных в многолетних отношениях другой, совершенно иного рода, пары – софтверной корпорации‑гиганта Microsoft и Министерства оборон

Нет человека – нет проблемы

Итак, год 1998‑й. Некто Эд Карри, глава небольшой техасской фирмы Lone Star Evaluation Labs, специализирующейся на компьютерной безопасности, развернул весьма активную кампани

Такая трудная любовь

Если официальные представители Пентагона предпочитают очень уклончиво отвечать на прямые вопросы о причинах столь горячей любви военных к ненадежной продукции Microsoft, то это вовс

Винтукей – для больших кораблей

Последующий ход событий лучше всего осветить на одном характерном примере, особо поразительном, если не забывать историю с «умным кораблем» Yorktown. Поскольку и этот сюжет тесно св

Что означают сертификаты?

Примерно в то же время, когда Буш‑папа становился не только человеком, но и кораблем, корпорация Microsoft известила всех поклонников своей продукции, что ОС Windows 2000 полу

Дело государственной важности

Закупки продукции Microsoft продолжаются Пентагоном во все возрастающих количествах. Летом 2003 года пришла новость о рекордном, «крупнейшем в истории единовременном контракте, в ра

Голоса в пустоте

На рубеже лета и осени 2003 года в бескрайнем потоке пресс‑релизов компьютерных фирм промелькнула пара любопытнейших документов, на которые новостные агентства не обратили абс

Ложь, ложь и снова ложь

Если сегодня кто‑то попытается установить, что же представляет собой фирма Aspex Technology, то наткнется на трехэтажную ложь, завуалированную двусмысленными формулировками. В

Сокрушительный успех

К середине 1990‑х годов у Aspex установились крайне плодотворные деловые отношения с американской корпорацией Irvine Sensors (ISC), разработавшей весьма специфический процесс

Чудеса дематериализации

Очень скоро, в конце 1998 года, и без каких‑либо широковещательных деклараций, линию производства процессорных модулей 3D VASP у компании Irvine Sensors выкупил близкий партне

Генетическая идентификация

Скорее всего, теперь уже и не узнать, что посулил Пентагон (или кто‑то еще?) за «аборт и молчание» небогатым родителям – сравнительно небольшой корпорации Irvine Sensors и сов

Ревность и ложь

Начало 1930‑х годов в Америке – это полный упадок экономики, бездеятельность коррумпированных властей и мощный расцвет криминальных империй, чувствующих свою безнаказанность.

Горячая новость

Раннее утро 2 апреля 2003 года. В Дохе, столице арабского эмирата Катар, где разместилось центральное командование военной операции в Ираке, поднялся сильнейший переполох. Всех журн

Она сражалась до последнего

Еще через сутки, 3 апреля центральная американская газета Washington Post публикует вдохновенно‑патриотическую статью под названием «Она сражалась до последнего. Подробности о

Как это было

Но жизнь реальная – это все же не кино, и от служб новостей люди обычно ожидают несколько более правдивого изложения событий, нежели от голливудских боевиков, пусть и построенных на

Мемуары из амнезии

Несмотря на доступность всех этих материалов в Интернете, основная часть американских средств массовой информации продолжает придерживаться начальной, романтическо‑героической

Не верь глазам своим

Зимой 2000 г., вскоре после грандиозных новогодних празднеств по поводу вступления человечества в новый миллениум, в американских средствах массовой информации произошла небольшая,

Глаз Тигра

Весной и летом 1999 г. команда инженеров американской корпорации Sarnoff (Принстон, шт. Нью‑Джерси) интенсивно работала в итальянском городе Виченца, где на военной базе был р

Новая эра в информационных операциях

Понятно, что секретные спецслужбы проигнорировать подобные захватывающие возможности никак не могли.

В мае 1998 года в г. Арлингтон проходила конференция военной разведки С

Говорит и показывает

Сегодня успешно решаются задачи куда более сложные. На конференции Siggraph‑2002, традиционно собирающей мировую элиту компьютерной графики и анимации, группа разработчиков из

Нейромаркетинговое мозготраханье

В условиях, когда очень многие осведомлены о возможностях злоупотребления компьютерными технологиями, всем – и политикам, и бизнесу – приходится действовать в этой области весьма ос

Неизменно превосходный результат

Сколь же замечательными могут быть результаты непрерывной промывки мозгов населению, наглядно свидетельствуют результаты опросов общественного мнения. Вот, к примеру, поразительные

Шпионы и мафиози

Когда Уинстон Черчилль в 1940‑м году стал премьер‑министром Великобритании, то для установления тесных связей с высшим руководством США, вовлечения нейтральной Америки в

И суд присяжных, и адвокат, и экзекутор

В марте 2000 года американское правительство устроило для иностранных журналистов не совсем обычный информационный брифинг, в рамках которого выступил бывший директор ЦРУ Р. Джеймс

Бизнес на страхе

Главная суть скандала, разгоревшегося вокруг «Эшелона» и вообще деятельности разведслужб, сводилась в тому, что прослушивание и перехват линий связи ведутся тотально, без каких̴

Сюрпризов не избежать

В первых числах марта 2003 года журналисты британского издания Observer опубликовали совсем свежий и совершенно секретный документ американской разведслужбы АНБ [ВВОЗ]. В этом невед

GSM : Что показало вскрытие

Весной 2001 года на страницах респектабельных американских журналов New Yorker и New York Times Magazine стала появляться большая, размером во всю полосу реклама, отличавшаяся весьм

Либо ложь, либо некомпетентность

Для начала – две цитаты. Две диаметрально противоположные точки зрения, которые сразу же дадут читателю представление об остроте проблемы.

Вот что говорил в конце 1999 г. Д

Что такое защита GSM и как она создавалась

В принципе, по своему замыслу, цифровая система GSM вполне могла бы быть чрезвычайно защищенной. В основе ее лежит свод документов под названием «Меморандум о понимании стандарта GS

Первые утечки, первые тревоги

Как бы строго ни контролировались коммерческие секреты, понятно, что широкое распространение продукции рано или поздно приводит к утечкам информации. В GSM они стали появляться уже

Клонирование и перехват

В апреле 1998 г. группа компьютерных экспертов и криптографов из Калифорнии широко объявила и продемонстрировала, что ей удалось клонировать мобильный телефон стандарта GSM. Ранее в

Тотально ослабленная защита

В начале 1999 года в ассоциации SDA были полностью восстановлены и проверены на реальных тестовых векторах криптосхемы алгоритмов А5/1 и А5/2. Обратное восстановление А5/2 подтверди

Вскрытие А5/1

Вскоре, в декабре 1999 г., под натиском университетских криптографов пал, можно считать, и самый сильный элемент в защите GSM – алгоритм шифрования А5/1. Израильские математики Ади

Теперь будем делать по‑другому?

К началу 2000‑х годов уже почти все эксперты в области защиты информации (спецслужбы, как обычно, воздерживаются от комментариев) сошлись во мнении, что разработка мер безопас

Тяжелое наследие

В период с 2000 по середину 2003 года сколь‑нибудь серьезных происшествий в области дальнейшей компрометации GSM более не происходило. Точнее, кое‑что, конечно, случалос

Звериные клетки и электрический стул

Летом 1942 года на долю Эдгара Гувера выпала редкостная удача. Получилось родить одну из тех наиболее героических и насквозь фальшивых историй, что заложены в основу мифа о всеведен

Выявление мыслепреступлений

Если основную часть американской нации трагические события 11 сентября 2001 года повергли в состояние шока, то отдельные персонажи, напротив, пришли в состояние повышенного возбужде

Все ходы записаны

В сентябре 2003 года вступила в силу директива Европейского Союза, именуемая Е112 и требующая, чтобы сети мобильной связи обеспечивали службы спасения любой имеющейся у них информац

То же самое, но за деньги

К началу 2000‑х годов мощные локационные способности сетей мобильной связи перестали быть секретом, а значит компаниям‑провайдерам стало можно делать на этом реальные де

Движущиеся мишени

Устройства GPS нередко называют суперсовременной версией обычного компаса – хайтек‑прибор не просто показывает направление на север, а с высокой точностью определяет географич

От школы до тюрьмы

Небольшая начальная школа в г. Буффало, штат Нью‑Йорк, в сентябре 2003 г. стала, похоже, первым учебным заведением в США (да и в мире, наверное), где всех детей пометили чипам

Тонкая, однако, работа

Президентские выборы 1952 года как никакие другие оказались заполнены всевозможными скандалами, грязными слухами и обвинениями на сексуальной почве. Кандидата от демократической пар

Голосование с черным ящиком

В декабре 2003 года главный государственный орган стандартизации США – Национальный институт стандартов и технологий (НИСТ) – устроил довольно необычный «Первый симпозиум по формиро

Узнать это вы не можете никак

Насколько серьезную угрозу самим основам демократии представляют поспешно внедряемые ныне компьютерные системы голосования, общество всерьез начало осознавать лишь с лета 2003 года,

И грянул гром

В начале июля 2003 г. друзья Харрис выложили материалы Diebold в Интернет для всеобщего ознакомления, благодаря чему файлы с кодом программ попали в поле зрения весьма авторитетного

Чужие здесь не ходят

Хотя статье Рубина и коллег безусловно удалось сыграть важную роль в привлечении внимания общества к угрозе «украденных выборов», центральные СМИ предпочитают фокусировать внимание

Оптимальное решение

Понятно, что электронные машины голосования на избирательных участках – это, вообще говоря, вынужденная полумера. В условиях, когда почти в каждом доме граждан развитых стран уже ст

Мутный шлейф за Accenture

Одним из наиболее активных сторонников скорейшего внедрения интернет‑голосования является Министерство обороны США, напирающее на необходимость обеспечить равные гражданские п

Мавр сделал свое дело

В конце сентября 2003 года стало известно, что ключевым партнером Accenture, взявшимся обеспечить важнейшие компоненты системы SERVE для Министерства обороны, стала фирма VeriSign [

Закрытое акционерное общество власти

«Мы – компания‑невидимка», – доверительно поведал в интервью один из топ‑менеджеров SAIC Кит Найтингейл, в прошлом полковник подразделения спецопераций американской арми

Бюро подготовки общественных беспорядков

Непримиримая борьба с угрозой мирового коммунизма всегда была для Гувера одной из главных целей жизни. А уж в 1950‑е годы – рост мощи СССР, укрепление социализма в Восточной Е

Жажда биометрии

В эпоху Холодной войны и острого идеологического противостояния двух систем советская практика поголовной паспортизации‑регистрации населения, помнится, трактовалась в «свобод

Война – это мир, паспорт – это свобода или Как приходит биометрия

Вряд ли удивительно, что главной движущей силой здесь стали США, где после 11 сентября 2001 года госадминистрация всерьез вознамерились защитить страну от террористических угроз с п

Лицо как удостоверение или Почему биометрия так нравится властям и бизнесу

В Minority Report, мрачном фантастическом фильме Стивена Спилберга, главным «удостоверением личности» людей будущего являются их глаза – все операции идентификации и определения пол

Мифы биометрии или Почему биометрическое опознание следует запретить

Проведенный в конце 2002 года в США социологический опрос показал, что предупреждения компетентных экспертов о недостаточной надежности и небезопасности биометрических систем иденти

Игры в умные карты

Важнейшей технологией, лежащей в фундаменте практически всех новых хайтек‑паспортов и прочих современных идентификационных документов, являются интеллектуальные пластиковые ка

Миллиона подопытных кроликов

На самом излете клинтоновской госадминистрации, осенью 2000 г. в Министерстве обороны США был начат крупномасштабный ввод новых хайтек‑бейджей для идентификации персонала на о

Как здесь с безопасностью?

Не подлежит сомнению, что индустрия смарт‑карт переживает ныне период мощного расцвета. В 2002 году по всему миру было продано чуть меньше 2 миллиардов интеллектуальных карточ

Вскрытие бывает разное

Классификация методов вскрытия смарт‑карт может несколько различаться у разных авторов, однако наиболее часто выделяются следующие категории атак, которые обычно применяются в

Разрушающие атаки

Итак, к этому типу атак принято относить такие способы компрометации смарт‑карт, которые сопровождаются вскрытием корпуса устройства. Публичное представление таких методов, пр

Microcode Control Unit

земля

X X

шина данных (8 bit)

адресная шина (16 bit)

игла микропробника

сигнал синхронизации

EEPROM

X‑удалeнное соединение, *�

Анализ побочных каналов утечки

Летом 1998 г. пришло известие еще об одном методе вскрытия смарт‑карт, также более чем успешно реализованном на практике. Совсем небольшая, состоящая из 4 человек консалтингов

Кое‑что новое

В июне 2002 г. был обнародован еще один метод вскрытия смарт‑карт и защищенных микроконтроллеров, получивший название «атака оптическим индуцированием сбоев» (optical fault in

Наглядно и убедительно, но – для своих

Арсенал средств защиты смарт‑карт на сегодняшний день весьма разнообразен. Разрушающим методам вскрытия могут противостоять емкостные датчики или оптические сенсоры под светон

Возня в подполье, война на небесах

В начале 2002 г. властями Гонконга принято решение о том, что начиная с 11‑летнего возраста все жители этого особого региона Китая должны иметь идентификационную смарт‑к

Как это работает

Количество одних лишь легальных подписчиков систем спутникового ТВ перевалило уже за сотню миллионов. Разнообразные, спонтанно рождавшиеся с 1970‑х годов технологии защиты сиг

Три источника и три составные части пиратства

Среди главных причин массового распространения нелегальных смарт‑карт выделяются три, которые довольно условно можно назвать социальной, экономической и технической.

Игра без правил

Летом 2003 г. базирующаяся в Великобритании транснациональная компания NDS Group, один из главных в мире разработчиков смарт‑карт условного доступа для систем платного ТВ, вып

Хвост виляет собакой

В 1961 году новый энергичный министр юстиции Роберт (Бобби) Кеннеди объявил «крестовый поход» против организованной преступности. Директор ФБР (долгие годы отрицавший сам факт сущес

Шпионский зоопарк

Всевозможные хитрые устройства и технологии для поиска врагов, скрытного наблюдения, прослушивания и вообще для «тотальной информационной осведомленности» вот уже многие десятилетия

Помесь дрожжей и тараканов

Осенью 2003 г. стало известно, что ученые ядерного исследовательского центра Sandia National Labs, занимающиеся также вопросами выявления оружия массового уничтожения, разработали н

Чуткая стрекоза и сом Чарли

Для кого‑то идеи ученых из Sandia могут звучать чистой фантастикой, однако широкая публика имеет очень слабое представление о реальных достижениях в области шпионских технолог

Кошка, гулявшая не сама по себе

Этого экспоната по целому ряду причин нет на выставке достижений шпионского хозяйства в Лэнгли. Хотя суперсекретный проект под названием «Акустическая киса» (Acoustic Kitty) тоже бы

Настоящая шпионская крыса

Очень скоро, весной 2002 года пришло известие, что навязчивая идея о шпионских животных‑киборгах по‑прежнему продолжает будоражить умы американского военно‑разведы

Глаза в небесах

Вполне естественное желание всякой власти, получающей в свое распоряжение эффективные технологии слежки, – распространить их как можно шире. Но добиться этого сравнительно просто –

Большой Брат следит за тобой

Для начала – пример одного из весьма нечастых пока что случаев использования спутниковой видовой разведки для обвинения частных лиц в США. Дело происходило летом 2001 года, когда фе

У нас свой Хаббл

Нельзя сказать, что современный уровень технологий слежки является каким‑то особым секретом. Просто обыкновенные люди, профессионально никак не связанные с данной областью, сл

Кара небесная

Чрезвычайно модная на сегодняшний день технология – беспилотные летательные аппараты, БПЛА, обычно именуемые «дронами» (drones) или более официально UAV, от Unmanned Aerial Vehicle.

Всевидящее око

В марте 2002 года на «разоблачительном» сайте www.almartinraw.com, принадлежащем американцу Элу Мартину, появилась статья с неуклюжим, но задиристым названием «Летающий фашизм у тво

На тебя, техника, уповаем

После 11 сентября 2001 года в США, где привыкли считать себя технологическим авангардом человечества, весьма популярны дискуссии на тему «Что еще можно сделать, чтобы техника обеспе

Все тайное вырождается

В ноябре 2003 года Комитет по правительственной реформе Конгресса США опубликовал большой и очень сердитый отчет[CR03] о проведенном здесь расследовании одного из эпизодов в деятель

Доверие и Свобода

В середине 1990‑х годов одной из самых наглядных демонстраций того, насколько американское общество не доверяет собственной власти, стал полнейший крах инициативы с «депониров

Платформе партии – доверяем… Или все‑таки нет?

Начиная с лета 2002 года регулярно приходят известия о все более отчетливой и конкретной материализации инициативы под завлекательным, на первый взгляд, названием Trusted Computing

Сеть свободы

Примерно с середины 2000 года в интернет‑мире наблюдался взрывной рост интереса к пиринговым (от peer‑to‑peer) сетевым технологиям. Главным образом, это было вызва

Народная энциклопедия

В середине января 2004 г. своеобразный двойной юбилей отметила Wikipedia (www.wikipedia.org) – бесплатная онлайновая энциклопедия «обо всем на свете», главная особенность которой да

Преследуя Буша

Трехдневный визит американского президента Джорджа Буша в Великобританию в ноябре 2003 г. оказался для этой страны во многих отношениях событием беспрецедентным. Никогда прежде инос

Bush @ interwebnet . org

Постер общественной кампании «Преследуя Буша»

На примере этой деятельности бесцельное, по сути дела, прежде движение «мобстеров» (любителей спонтанных сборищ, органи

Искусство быть честным

«Все искусство государственного управления сводится лишь к одному искусству – быть честным», – говорил когда‑то автор проекта Декларации независимости США и третий президент э

Open Government InformationAwareness

Система «Информационная осведомленность о правительстве»

&n

Ошибка #1. Эта книга об Америке.

Подавляющее большинство материалов исследования, спору нет, действительно сделано на основе фактов и событий из жизни США. Но причины тому лежат исключительно в особенностях нынешне

Ошибка #2. Эта книга об угрозах технологий.

Скромный финский парень Линус Торвальдс, волею судьбы вознесенный в статус культового героя хайтека и отца свободной ОС Linux, обронил как‑то фразу: «Технологии не изменяют об

Ошибка #3. Эта книга о лживых властях, циничных спецслужбах и жадных корпорациях.

Любая большая организация и вообще всякая многочисленная общность людей – по некоторым прикидкам, начиная с количества примерно в тысячу человек – обретает своего рода «коллективное

БИБЛИОГРАФИЯ

В силу непостоянной природы Интернета веб‑ссылки на источники могут изменяться, а некоторые документы – вообще исчезать. По этой причине на сайте http://gbop.nm.ru создан «арх

Новости и инфо для студентов