рефераты конспекты курсовые дипломные лекции шпоры

- Раздел Компьютеры

- /

- Групповые политики в Windows2000 Server

Реферат Курсовая Конспект

Групповые политики в Windows2000 Server

Групповые политики в Windows2000 Server - раздел Компьютеры, Групповые политики в Windows 2000 Server Настройка Безопасности Для Всего Диска С: ...

Настройка безопасности для всего диска С:

С помощью политик безопасности можно устанавливать различные права доступа к устройству для разных пользователей (например, полный контроль для администраторов и права на чтение и создание подкаталогов, а также полный контроль над создаваемыми файлами для пользователей)!

Такая настройка невозможна для обычных компьютеров.

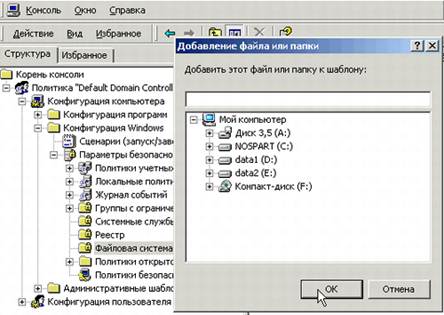

Чтобы выполнить настройку безопасности устройства на контроллере домена в оснастке Групповая политика открываем узел Конфигурация компьютера|Конфигурация Windows|Параметры безопасности, выбираем папку Файловая система.

По правой кнопкой мыши и выбираем в меню команду Добавить файл (Add File). Запустится браузер файловой системы.

В окне диалога Добавление файла или папки (Add file or folder) выбираем диск С: По умолчанию группа Все (Everyone) имеет полный доступ к диску. В открывшемся окне диалога Безопасность базы данных (Database Security for) с помощью кнопки Удалить можно очистить список пользователей. Нажав кнопку Добавить, можно выбрать пользователей и группы, а затем определить соответствующие разрешения для диска С:. Чтобы настроить особые права доступа, можно использовать кнопку Дополнительно (Advanced).

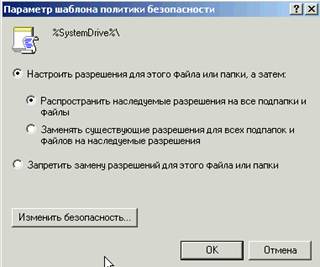

После установки необходимых разрешений в открывающемся затем окне Параметр шаблона политики безопасности (Template Security Policy Setting) необходимо выбрать тип действия безопасности (распространить, заменить и игнорировать разрешения).

Здесь можно нажать кнопку Изменить безопасность (Edit Security) и вернуться к редактированию разрешений.

Настройка групповых политик компьютера в домене

Создание объектов политики безопасности в Active Directory

Каждый домен по умолчанию обладает ассоциированной с ним групповой политикой.

Объект групповой политики (Group Policy Object, GPO) автоматически создается при создании домена. Впоследствии этот объект можно отредактировать. Используя групповые политики, можно одновременно управлять поведением всех компьютеров в домене, а также контролировать делегирование прав администрирования.

При формировании сети предприятия очень важно правильно организовать групповые политики, что позволит минимизировать избыточность параметров и оптимизировать управление сетью. К сожалению, эти цели в определенном смысле противоречат друг другу.

GPO должны с максимальной точностью описывать каждую из политик, действующих на конкретные домены и подразделения (организационные единицы, OU), что приводит к увеличению числа GPO. Для улучшения управления сетью следует, наоборот, создавать небольшое число GPO. Поэтому в каждом конкретном случае нужно правильно сбалансировать количество объектов политик безопасности.

Для правильного планирования структуры групповых политик сети следует:

- Разделить политики на логические группы.

Например, политики учетных записей могут быть объединены в одну группу.

- Для каждой логической" группы создать один или несколько объектов GPO, имеющих различные настройки групповых политик.

- Распределить объекты-компьютеры по иерархическим древовидным структурам, состоящим из подразделений.

В качестве критерия при таком распределении следует выбрать функцию, которую выполняет данный компьютер

В основном, каждое подразделение должно иметь определенную групповую политику, действующую на все находящиеся в ней компьютеры. Зачастую это сделать непросто, поскольку подразделения могут отражать географическое расположение организации, а также иерархию управления сетью. В случаях, когда групповые политики должны распространяться на подмножество компьютеров организации, можно сделать следующее:

- Создать в различных подразделениях организации внутренние подразделения, переместить туда нужные объекты-компьютеры и назначить внутренним подразделениям собственные групповые политики.

- Если же вы не хотите создавать внутренние подразделения, можно использовать схему фильтрации GPO, основанную на разрешениях доступа. С ее помощью вы сможете задать соответствие компьютеров и действующих на них GPO

Итак, сейчас мы с вами рассмотрели примеры настройки разных расширений групповой политики. Следующий шаг - познакомится более подробно с практическим примером работы групповой политики домена.

Работа с групповыми политиками домена

Сейчас мы с вами приведем ряд примеров, демонстрирующих работу с групповыми политиками домена.

Первый шаг - создание объекта групповой политики. Мы с вами рассматривали, как создавать изолированный GPO. После его создания, можно заняться редактированием в соответствии с общей концепцией обеспечения безопасности и ассоциацией его с соответствующим доменом или OU.

Примечание

Можно создавать и редактировать GPO сразу для конкретного контейнера. Это делается на вкладке Групповая политика в окне свойств этого контейнера, как мы также рассматривали выше.

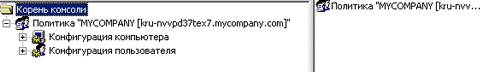

Чтобы отредактировать GPO, его нужно загрузить в оснастку Групповая политика. К примеру, мы создали GPO под именем MYCOPMANY.

После запуска оснастки можно перемещаясь по дереву узлов, открывать редактируемые параметры групповой политики и в правом подокне окна оснастки Групповая политика, выбирая редактируемый параметр, устанавливать нужное значение.

Чтобы затем привязать созданный GPO к сайту, домену или подразделению (создать ссылку на некоторый GPO) необходимо запустите оснастку Active Directory сайты и службы для работы с сайтами или Active Directory пользователи и компьютеры для доменов и подразделений. Указать тот контейнер, для которого устанавливается ассоциация с GPO, и "зайти" в его Свойства. В открывшемся окне перейти на вкладку Групповая политика и чтобы добавить новый GPO, нажать кнопку Добавить.

Запустится браузер GPO. Здесь можно найти объект групповой политики, с которым вы хотите ассоциировать выбранный контейнер, и выбрать его.

В итоге GPO будет добавлен к списку ассоциированных объектов. Для изменения приоритета политик (порядка следования элементов в списке) можно использовать кнопки Вверх (Up) и Вниз (Down).

Итак, рассмотрим примеры работы конкретных GPO.

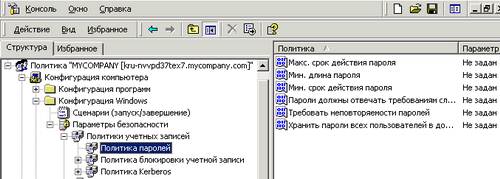

Настройка политики паролей для локальных учетных записей.

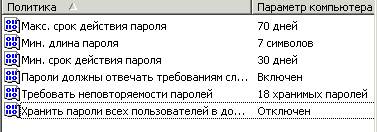

Для настройки политики паролей в некотором домене или подразделении создадим GPO, предназначенный для формирования политики паролей, как было описано выше. Затем загрузим созданный GPO и откроем узел Конфигурация компьютера|Конфигурация Windows|Параметры безопасности|Политики учетных записей|Политика паролей.

Здесь следует установить необходимые значения параметров политики паролей. Например:

Теперь закроем окно оснастки Групповая политика. Все сделанные вами изменения будут записаны в GPO. Выполним процедуру привязки созданного GPO к домену или подразделению, описанную в предыдущем разделе.

После этих действий можно перемещать в этот домен или подразделение все компьютеры, на которые должна действовать созданная вами политика паролей.

Настройка привилегий пользователей и групп при работе в домене с Active Directory.

С помощью GPO можно определить набор привилегий, имеющихся у всех пользователей домена или подразделения.

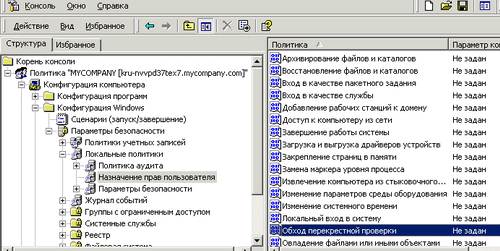

Для настройки привилегий группы пользователей или индивидуального пользователя при работе с ресурсами компьютера необходимо создать GPO, хранящий необходимые значения параметров групповой политики, как мы описывали выше. Загрузить его в оснастку Групповая политика. Открыть узел Конфигурация компьютера|Конфигурация Windows|Политики безопасности|Локальные политики|Назначение прав пользователя (User Rights Assignments).

В правом подокне окна оснастки Групповая политика дважды щелкнуть на политике, которую следует редактировать, например, на строке Обход перекрестной проверки (Bypass traverse checking).

В открывшемся окне следует установить флажок Определить следующие параметры политики и добавить нужные пользователи или группы.

Все изменения будут записаны в GPO. Затем установить ассоциацию между созданным GPO и контейнером Active Directory, в котором будут осуществляться только что настроенные привилегии

Указание контроллера домена, выбираемого оснасткой Групповая политика по умолчанию

Определить, какой контроллер домена (Domain Controller, DC) выбирается по умолчанию оснасткой Групповая политика при работе с GPO, можно двумя способами:

Указать это в самой оснастке Групповая политика или установить политику выбора контроллера домена.

Рассмотрим первый вариант. Чтобы настроить контроллера домена, выбираемого по умолчанию, необходимо запустить оснастку Групповая политика для групповой политики контроллера домена. Выбрать корневой узел. В меню Вид выбрать команду Параметры контроллера домена (DC Options).

В окне диалога Параметры для выбора контроллера домена (Options for domain controller selection) можно выбрать один из трех возможных вариантов:

- Хозяин операций для эмулятора РОС (The one with the Operations Master token for the PDC emulator).

Это самый распространенный и предпочтительный принцип выбора DC. В данном случае существует полная гарантия, что объекты групповой политики будут редактироваться на одном и том же контроллере домена. Если по ошибке или каким-то другим причинам редактирование одного и того же GPO выполнялось на различных контроллерах домена, велика вероятность, что изменения, выполненные на одном из них, будут утеряны в результате репликации.

- Контроллер, используемый оснастками Active Directory (The one used by the Active Directory Snap-ins).

В данном случае оснастка Групповая политика выбирает тот же контроллер домена, что и оснастки управления Active Directory. Каждая из них обладает возможностью подключения к разным работающим DC. В данном случае оснастка Групповая политика будет следовать выбору контроллера домена, сделанному в оснастках управления Active Directory.

- Любой доступный контроллер домена (Use any available domain controller).

Данный вариант не рекомендуется для широкого использования. В этом случае с большой долей вероятности будет выбран контроллер домена локального сайта

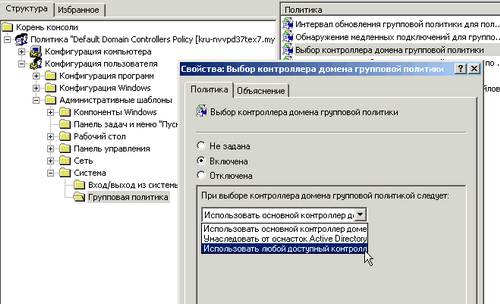

Можно сконфигурировать групповую политику, определяющую, какой контроллер домена будет выбираться по умолчанию при запуске оснастки Групповая политика. Для этого В оснастке Групповая политика для групповой политики контроллера домена или для политики всего домена необходимо открыть узел Конфигурация пользователя|Административные шаблоны|Система|Групповая политика, выбрать в списке политику Выбор контроллера домена групповой политики (Group Policy domain controller selection). И в появившемся окне включить политику и установить нужный вариант выбора контроллера домена

- Использовать основной контроллер домена (Use the Primary Domain Controller)

- Унаследовать от оснасток Active Directory (Inherit from the Active Directory Snap-ins)

- Использовать любой доступный контроллер домена (Use any available domain controller)

После того, как политика установлена, команда Параметры контроллера домена в меню Вид окна оснастки Групповая политика уже будет недоступна.

Использование групп безопасности

Группы безопасности (security groups) предназначены для решения следующих двух задач:

ограничения влияния групповой политики и делегирования управления объектами групповой политики.

Ограничение влияния настроек групповой политики

Как уже говорилось, все компьютеры и пользователи, находящиеся в определенном контейнере, подпадают под влияние групповых политик, настройки которых находятся в GPO, связанном с данным контейнером. Для более тонкой настройки влияния определенного объекта груп повой политики на группы пользователей и компьютеров применяют группы безопасности.

Они не могут быть связаны с GPO, но с помощью вкладки Безопасность окна свойств объекта групповой политики можно задать, будет ли данный GPO влиять на членов определенной группы безопасности.

Чтобы ограничить влияние настроек групповой политики в оснастке Групповая политика следует указать корневой узел объекта групповой политики и по правой кнопке мыши в окне свойств объекта групповой политики открыть вкладку Безопасность.

Здесь можно добавлять нужную группу и устанавливать для нее надлежащие права доступа к объекту групповой политики. Можно разрешить или запретить доступ к GPO. На членов группы, для которой в строке Применение групповой политики флажок установлен в позиции Разрешить, влияют настройки данного объекта групповой политики. Чтобы запретить влияние групповой политики на определенную группу, в строке Применение групповой политики флажок необходимо установить в позиции Запретить (Deny). Если флажок не установлен ни в одной из позиций, это значит, что к данной группе не применяются настройки ни одной из установленных политик

Следует очень хорошо осмыслить факт влияния групповых политик на группы безопасности! Хотя, как указывается в любой документации от Microsoft, относящейся к групповым политикам, "групповые политики (различные GPO) могут распространять свое влияние на сайты, домены и подразделения" т. е. на контейнеры Active Directory, однако, используя механизмы безопасности, можно построить систему групповых политик, ориентированную на группы. Например, можно создать несколько политик на уровне домена и разрешить применение каждой из политик только к отдельным группам (при этом нужно в каждой политике удалить или запретить подключаемую по умолчанию группу Прошедшие проверку (Authenticated Users), в которую попадаются все пользователи). Иногда такой подход может оказаться весьма полезным и гибким

Делегирование управления объектами групповой политики

С помощью инструментов управления Active Directory администратор может делегировать другим пользователям и группам право управления частью каталога.

Это в полной мере относится и к объектам групповой политики, в отношении которых могут быть, в частности, делегированы следующие права:

- Управление связями GPO с сайтом, доменом или подразделением (OU).

Для этого с помощью инструмента управления Active Directory укажите сайт, домен или OU и щелкните правой кнопкой мыши. В появившемся контекстном меню выберите команду Делегирование управления (Delegate Control). Запустится Мастер делегирования управления (Delegation of Control Wizard). С его помощью можно выбрать объект групповой политики, группу или пользователя, которому должны быть делегированы права, а также и само право (в данном случае Управление ссылками групповой политики (Manage Group Policy links)).

- Создание и удаление всех дочерних объектов групповой политики.

По умолчанию правом создания объектов в GPO обладают администраторы домена (Domain Admins) и администраторы предприятия (Enterprise Admins), а также операционная система. Для делегирования пользователю права управления объектами групповой политики домена необходимо включить его в группу Создатели-владельцы групповой политики (Group Policy Creator Owners).

- Редактирование свойств объектов групповой политики.

По умолчанию правом редактирования GPO обладают администраторы домена, администраторы предприятия и операционная система. Для делегирования пользователю права редактирования объекта групповой политики необходимо включить его в одну из указанных групп безопасности.

Итак, мы с вами рассмотрели обширную и довольно сложную задачу администратора - управление групповыми политиками домена. Вы увидели, как намного проще, динамичнее, и, если так можно выразится, красивее происходит настройка политик в Windwos 2000, по сравнению c Windows NT 4.0. Мы рассмотрели много практических примеров. В заключение сказанному сегодня, можно сделать такой вывод:

Групповая политика в Windwos 2000 в целом предоставляет следующие преимущества:

- Позволяет как централизованно, так и децентрализовано управлять параметрами политики.

- Обладает гибкостью и масштабируемостью, поэтому может быть применена в широком наборе конфигураций системы, предназначенных как для малого бизнеса, так и для больших корпораций.

- Предоставляет интегрированный инструмент управления политикой с простым и хорошо понятным интерфейсом - оснастку консоли управления Групповая политика (Group Policy).

- Обладает высокой степенью надежности и безопасности

– Конец работы –

Эта тема принадлежит разделу:

Групповые политики в Windows 2000 Server

На сайте allrefs.net читайте: "Групповые политики в Windows 2000 Server"

Если Вам нужно дополнительный материал на эту тему, или Вы не нашли то, что искали, рекомендуем воспользоваться поиском по нашей базе работ: Групповые политики в Windows2000 Server

Что будем делать с полученным материалом:

Если этот материал оказался полезным ля Вас, Вы можете сохранить его на свою страничку в социальных сетях:

| Твитнуть |

Хотите получать на электронную почту самые свежие новости?

Новости и инфо для студентов