Протоколы IPSec

IPSec — это не протокол, а собирательный термин для нескольких черновых стандартов, опубликованных рабочей группой IETF с целью определения методологии защиты передаваемых по сети данных с помощью проверки подлинности (аутентификации) и шифрования.] До появления IPSec безопасные протоколы применялись лишь в Интернете или обеспечивали защиту отдельных видов клиент-серверного трафика. Стандартного способа защиты данных в ЛВС не существовало. Доступом к ресурсам ЛВС можно было управлять с помощью приоритетов и паролей, но данные, попавшие в сетевую среду, легко перехватывались.

IPSec состоит из двух самостоятельных протоколов, обеспечивающих различные уровни защиты. Протокол АН (Authentication Header) выполняет проверку подлинности и гарантирует целостность IP-дейтаграмм, а протокол ESP (Encapsulating Security Payload) отвечает за их шифрование. Чтобы добиться максимальной защищенности, нужно использовать оба протокола.

Протокол АН добавляет в дейтаграмму, сгенерированную передающим компьютером, собственный заголовок сразу после заголовка IP. После этого поле Protocol заголовка IP указывает уже не на протокол транспортного уровня, данные которого находятся в дейтаграмме, а на протокол АН. В заголовке АН содержится также номер последовательности, который не дает неавторизованным компьютерам

отвечать на сообщение, и код проверки целостности (integrity check value, ICV), с помощью которого принимающий компьютер убеждается, что входящие пакеты не были изменены. Протокол ESP инкапсулирует данные транспортного уровня в каждой дейтаграмме, добавляя к ним собственные заголовок и трейлер и шифруя все данные, стоящие после заголовка ESP. Кадр ESP также содержит номер последовательности и код ICV.

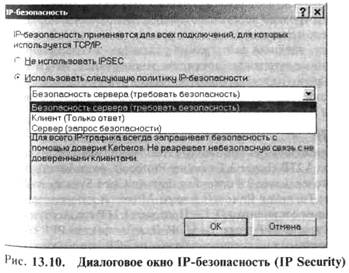

Чтобы IPSec можно было использовать в ЛВС, его должны поддерживать как передающая, так и принимающая система. Вся информация, которую IPSec добавляет к пакету, содержится внутри дейтаграммы, поэтому промежуточным системам, например, маршрутизаторам, поддержка IPSec не нужна. Протоколы IPSec реализованы в последних версиях большинства основных сетевых ОС, в том числе в Windows 2000 и различных вариантах UNIX. На компьютере под управлением Windows 2000 настройка клиента TCP/IP на использование IPSec производится на вкладке Параметры (Options) диалогового окна Дополнительные параметры TCP/IP (Advanced TCP/IP Settings). Выделив в списке вариант IP-безопасность (IP Security) и щелкнув кнопку Свойства (Properties), Вы откроете диалоговое окно IP-безопасность (IP Security), показанное на рис. 13.10. Установите переключатель Использовать следующую политику IP-безопасности (Use this IP security policy) и выберите один из наборов правил применения протокола IPSec.

• Клиент (Только ответ) [Client (Respond Only)] — компьютер использует IPSec, только если его запрашивает другой компьютер.

• Безопасность сервера (требовать безопасность) [Secure Server (Require Security)] — IPSec обязателен для всех коммуникаций. Обмен данными с компьютерами, на которых IPSec не применяется, запрещен.

• Сервер (запрос безопасности) [Server (Request Security)] — компьютер запрашивает использование IPSec для всех коммуникаций, но не требует его. Если на другом компьютере IPSec не активизирован, обмен данными все равно продолжается.

Действие IPSec, описанное выше, относится к транспортному режиму (transport mode), когда передаваемые в дейтаграмме данные верхних уровней защищены с помощью требования проверки подлинности и шифрования. Но IPSec способен также работать в режиме туннелирования (tunnel mode), используемом, например, в виртуальных частных сетях.

Обмен данными между двумя компьютерами с помощью виртуальной частной сети происходит так. Передающий компьютер генерирует обычную дейтаграмму и передает ее шлюзу (или маршрутизатору), через который осуществляется выход в Интернет. Шлюз, действующий в режиме туннелирования, инкапсулирует всю дейтаграмму (включая IP-заголовок) в другую дейтаграмму, а затем вся эта конструкция шифруется и аутентифицируется с помощью IPSec. Эта внешняя дейтаграмма играет роль защитного «туннеля», по которому данные верхних уровней перемещаются абсолютно безопасно. Пройдя по Интернету и достигнув шлюза, открывающего доступ к целевому компьютеру, внешняя дейтаграмма удаляется, а содержавшиеся внутри нее данные аутентифицируются и дешифруются. Затем шлюз передает исходную (незашифрованную) дейтаграмму целевой системе. При использовании соединения такого типа ни исходная, ни целевая системы поддерживать IPSec не должны.