рефераты конспекты курсовые дипломные лекции шпоры

- Раздел Компьютеры

- /

- Сильнее угроза — крепче защита

Реферат Курсовая Конспект

Сильнее угроза — крепче защита

Сильнее угроза — крепче защита - раздел Компьютеры, Сильнее Угроза — Крепче Защита...

Сильнее угроза — крепче защита

Мы протестировали 16 инструментов для защиты компьютеров и компьютерных сетей от интернет-червей, вирусов, шпионских программ и хакеров. Целью нынешних интернетовских злоумышленников уже давно перестал быть ваш… Поскольку в сферу внимания информационной безопасности все чаще попадают более серьезные вещи, чем обычные вирусы,…Внешний периметр: межсетевые экраны.

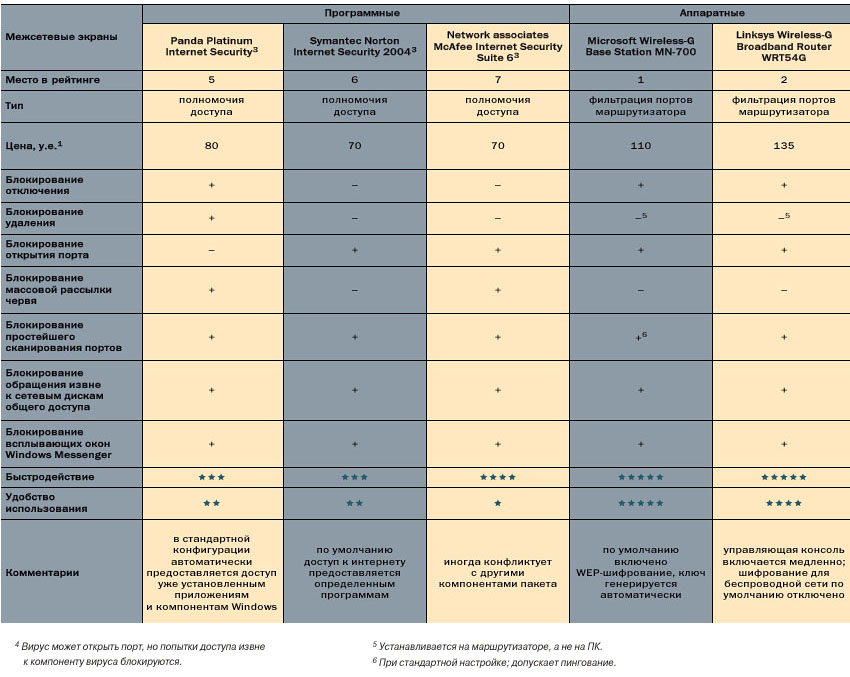

Первую линию обороны от хакеров, интернет-червей, программ-шпионов и прочих врагов держит межсетевой экран (см. также "Безоговорочная… Во многих компаниях, и даже в некоторых домашних сетях доступ к интернету…Рис. 1.

Используя трансляцию сетевых адресов (Network Address Translation, NAT) и протокол динамической конфигурации хоста (Dynamic Host Configuration Protocol, DHCP), маршрутизатор распределяет среди компьютеров сети частные IP-адреса, скрывая их таким образом от внешних компьютеров, которые "видят" только IP-адрес самого маршрутизатора. Маршрутизатор открывает интернет-порты только в том случае, если его так настроить, или если компьютер сети запрашивает данные из интернета (например, обращается к веб-странице).

Маршрутизаторы препятствуют атакам, при которых хакеры используют средства сканирования портов для поиска уязвимых объектов. Если ни одна из систем сети не запрашивала пакеты данных, маршрутизатор просто отбрасывает входящие пакеты. Оба продукта позволяют открыть определенные порты и назначить им IP-адреса предназначенных для этого компьютеров. Этот процесс, известный как пересылка порта (port forwarding), позволяет выделить отдельные серверы для игр в онлайне и посещения веб-сайтов, не открывая доступ к остальным компьютерам сети. В модуле от Microsoft есть еще одна приятная функция: по умолчанию в нем включено WEP-шифрование; для защиты беспроводного трафика генерируется специальный ключ.

Компьютер под защитой программного межсетевого экрана.

Маршрутизатор защищает от атак извне. Однако некоторые типы злонамеренного программного обеспечения, такие как интернет-черви, троянские программы… Межсетевой экран, настроенный исключительно по принципу полномочий доступа,…Рис. 2.

Рис. 3.

Из соображений удобства межсетевые экраны, встроенные в пакеты Panda Platinum Internet Security и Symantec Norton Internet Security 2004 автоматически предоставляют полномочия многим приложениям Windows. Однако такой шаг может привести к нарушению защиты. Например, первоначально продукт Panda, предоставляя доступ службам Windows, оставлял открытым порт 135 — именно через этот порт в компьютер проникает печально известный червь Blaster. Правда, когда это было замечено, ошибка была исправлена.

Встречается и обратный "перегиб": казалось бы, пакет обеспечения безопасности не может блокировать все подряд — он должен оставлять возможность работы хотя бы для собственных компонентов. Однако, оказалось, что в McAfee Internet Security Suite 6 это не так. Например, при попытке отправить письмо по электронной почте программа выдает сообщение о том, что MCSHIELD.EXE и MGHTML.EXE (два компонента пакета McAfee) пытаются получить доступ к защищенному файлу — то есть к dat-файлу почтового клиента.

Борьба с червями.

Sygate Personal Firewall Pro 5.5 и Zone Lab ZoneAlarm Pro 4.5 никогда не были замечены ни в атаке на "своих, чтоб чужие боялись", ни в… Возьмем, к примеру, червь Bagle, который маскируется под Windows Explorer.… Во избежание подобных проблем можно воспользоваться межсетевым экраном с фильтрацией портов (экран такого типа встроен…Объединенными силами.

Маршрутизаторы, такие как модели Linksys и Microsoft, отражают внешние атаки, в то время как программные межсетевые экраны защищают компьютерные…Рис. 4.

Из рассмотренных межсетевых экранов нам больше всего понравились Sygate и ZoneAlarm. Sygate впачатляет быстродействием и модульной конфигурацией, благодаря которой его можно настраивать практически как угодно. Правда, некоторые его сообщения способны поставить в тупик, несмотря на подробность. Как, например, реагировать на такое предупреждение: "Internet Explorer (IEXPLORE.EXE) is trying to connect to www.microsoft.com (207.46.134.221) using remote port 80 (HTTP – World Wide Web)"? Даже в переводе на русский — "Internet Explorer (IEXPLORE.EXE) пытается соединиться с www.microsoft.com (207.46.134.221) через удаленный порт 80 (HTTP – World Wide Web)" не совсем понятно… А вот сообщение ZoneAlarm в той же ситуации вполне ясно: "Do you want to allow Internet Explorer to access the Internet?" — "Разрешаете ли вы доступ Internet Explorer к интернету?".

Быстродействие ZoneAlarm не хуже, чем у Sygate, а интерфейс значительно понятнее. Тем же, кому недостает терпения настраивать межсетевой экран, работающий по принципу предоставления полномочий, можно порекомендовать экран с фильтрацией портов, такой как PC-cillin.

Внутренняя защита: антивирусы.

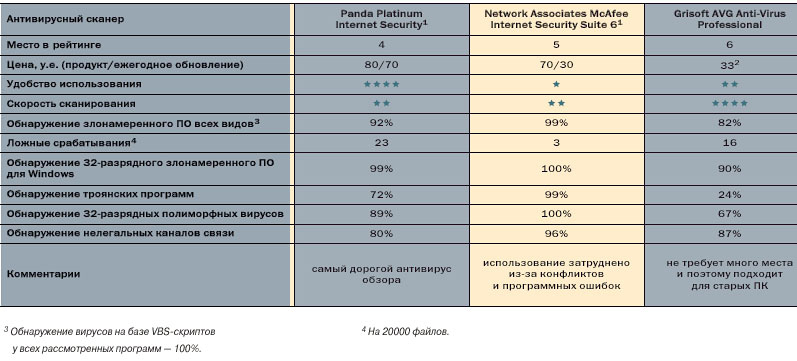

Несмотря на то, что межсетевые экраны успешно блокируют ряд вирусов, зондирующих сетевые порты, и задерживают некоторые попытки их массового…Рис. 5.

Рис. 6.

Все эти продукты удовлетворяют минимальным требованиям по "отлову" основных злонамеренных программ, встречающихся в интернете — тех, что хотя бы дважды упоминаются членами WildList Organization (www.wildlist.com), всемирным обществом разработчиков антивирусных программ. Ведь далеко не каждым вирусом действительно можно заразиться через Сеть: из примерно 100000 существующих вирусов в настоящее время всего около 250 встречаются в "диком" интернете; остальные существуют только в "лабораторных" условиях. Оказалось, что качество работы разных сканеров чувствительно зависит от типа вирусов. Например, все отобранные для обзора продукты хорошо справляются с вирусами и червями, действующими в 32-разрядной среде Windows — наиболее распространенным сегодня типом сетевой "инфекции". В этом случае качество распознавания очень высоко — от 90,4 до 100% (см. таблицу "Эффективность антивирусных сканеров").

Однако с троянскими программами, которые распространяются не сами по себе, а посредством других программ, в том числе вирусов и "червей", дело обстоит похуже: если сканеры McAfee и Norton задерживают соответственно 99% и 95% "троянцев", то AVG — всего 23,5%, что вряд ли можно считать достаточной защитой. Кроме того, троянские программы не включаются в список WildList, отчего за ними труднее следить. Наконец, очень желательно, чтобы антивирусный сканер не поднимал ложную тревогу, подозревая в наличии вируса обычные файлы. В этом смысле лучше всего обстоят дела у PC-cillin, где тест прошел без ложных срабатываний; на другом конце шкалы — Eset NOD32 2, с 32 из 20000 файлов. Конечно, это настолько мало, что даже не стоит пересчитывать в процентах, но и одного такого случая достаточно, если в результате вместо вируса будет удален нужный файл.

Что делать с новыми "микробами"?

В своей работе антивирусные сканеры опираются в основном на точное соответствие известным злонамеренным программам, сигнатуры которых хранятся в… По данным тестов, из рассмотренных программ самыми удачными эвристическими… Все программы тестировались в режиме максимально тщательного сканирования. Особый случай представлял собой NOD32: в…Самый удобный сканер.

Если бы главным в антивирусном сканере было удобство интерфейса, то лучшим пакетом наверняка был бы признан McAfee. Правда, в остальном у McAfee… McAfee, конечно, не единственный пакет с "глюками" — хотя их у него…Рис. 7.

Самым большим недостатком пакета Norton оказалась его медлительность. Когда в системе установлен этот пакет, она запускается и отключается вдвое медленнее, чем при использовании Panda или NOD32, влияние которых на быстродействие наименее заметно. Norton медленнее всех выполняет полное сканирование жесткого диска — проверка диска со скоростью вращения 5400 об/мин, данные на котором занимают 575 Мб, на компьютере с Windows XP, Pentium III 800 МГцб 256 Мб RAM, длится около 12 мин. Самая быстрая из программ обзора, NOD32, выполняет эту операцию всего за 52 с. (Правда, Norton лучше распознает вирусы.) Следующим по скорости после NOD32 был сканер Panda, справившийся с задачей немногим более чем за 2,5 мин.

Рис. 8.

Лучшим антивирусом обзора был признан пакет Trend Micro PC-cillin Internet Security 2004: эта программа отличается не только качественным сканированием и разумной ценой, но также логичным и понятным интерфейсом.

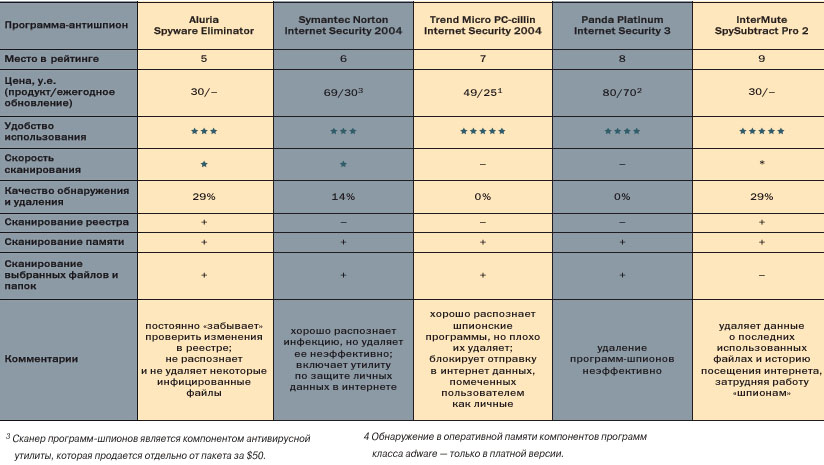

Восполняя пробелы: программы-антишпионы.

Спору нет, межсетевые экраны и антивирусные сканеры играют значительную роль в защите компьютерной системы. Однако иногда они пропускают программы,… Многие такие "угонщики", называемые также программами принудительной… "Чистые" программы-шпионы прослеживают использование интернета — обычно для того, чтобы определить, какие…Рис. 9.

Рис. 10.

В отличие от антивирусов, обнаруживающих инфицированные путем сравнения их с сигнатурами злонамеренных программ из базы данных, антишпионские сканеры опираются главным образом на ключи системного реестра. Самые надежные результаты в тестах показали Spybot Search & Destroy и Lavasoft Ad-aware 6 Plus, но Spybot лучше удалял поврежденные файлы и восстанавливал значения реестра.

Сканер McAfee AntiSpyware обнаружил три из семи инфекций — Gator, Huntbar и MyFast Access, — но полностью удалить смог только две последние. Слабее всех оказался InterMute SpySubtract Pro 2, обнаруживший только один образец программы-шпиона — широко известную панель Gator.

Хорошую защиту в реальном времени обеспечивает компонент Ad-watch из Lavasoft Ad-aware 6 Plus. Он преграждал путь всем "угонщикам браузеров", пытавшимся изменить параметры доступа к интернету. (Правда, Ad-watch не входит в распространяемую бесплатно упрощенную версию Ad-aware.)

К сожалению, как выяснилось, ни один из протестированных сканеров не обеспечивает 100-процентного распознавания и удаления инфекции. Лучше всего справляются с задачей Spybot Search & Destroy и Lavasoft Ad-aware 6 Plus. В Ad-aware лучше организован мониторинг шпионских утилит и удобнее интерфейс, зато Search & Destroy лучше находит и чистит инфицированные файлы.

Заключение.

В идеальном случае защита от нападений из интернета не должна быть многоуровневой. В почти идеальном случае можно было бы обойтись одним пакетом по обеспечению безопасности или хотя бы комплектом программ одного производителя. К сожалению, ни один из протестированных пакетов не закрывает все уязвимые места достаточно надежно. В частности, ни один из них не обеспечивает надежное обнаружение и удаление шпионских программ.

В целом, лучшим из рассмотренных пакетов можно признать Trend Micro PC-cillin Internet Security 2004 — за лучший антивирусный сканер и один из лучших межсетевых экранов. В комбинации с бесплатным Spybot Search & Destroy он обеспечил бы достаточную безопасность. Для усиления защиты от шпионских программ можно воспользоваться Lavasoft Ad-aware 6 Plus (все три программы хорошо сочетаются друг с другом и работают без конфликтов). Возможностей межсетевого экрана PC-cillin должно быть достаточно для большинства пользователей. Если же захочется чего-то покрепче, можно отключить межсетевой экран PC-cillin и установить Zone Labs ZoneAlarm Pro 4.5 (например, упрощенную бесплатную версию).

К сожалению, ни один из рассмотренных пакетов не содержит по-настоящему надежной утилиты по борьбе со спамом. Для этого приходится устанавливать дополнительные продукты.

Эшелонированная оборона.

Многоуровневая система, задерживающая атаки и обеспечивающая своевременное резервное копирование данных, состоит из следующих уровней. Аппаратный маршрутизатор: • с помощью NAT (Network address Translation, трансляция сетевых адресов, — стандарт Internet, позволяющий…Автор: Елена Полонская

2004.09.06

Дата публикации : 01-03-2005 (Просмотров статьи : 144) Статью опубликовал : roman_yar

– Конец работы –

Используемые теги: Сильнее, угроза, крепче, Защита0.074

Если Вам нужно дополнительный материал на эту тему, или Вы не нашли то, что искали, рекомендуем воспользоваться поиском по нашей базе работ: Сильнее угроза — крепче защита

Что будем делать с полученным материалом:

Если этот материал оказался полезным для Вас, Вы можете сохранить его на свою страничку в социальных сетях:

| Твитнуть |

Хотите получать на электронную почту самые свежие новости?

Новости и инфо для студентов