рефераты конспекты курсовые дипломные лекции шпоры

- Раздел Политика

- /

- Большая энциклопедия промышленного шпионажа

Реферат Курсовая Конспект

Большая энциклопедия промышленного шпионажа

Большая энциклопедия промышленного шпионажа - раздел Политика, Каторин Ю. Ф., Куренков Е. В., Лысов А. В., Остапенко А. Н. ...

Каторин Ю. Ф., Куренков Е. В., Лысов А. В., Остапенко А. Н.

Большая энциклопедия промышленного шпионажа

www.metko.ru

ПОЛИГОН

Санкт-Петербург

2000

АННОТАЦИЯ

Каторин Ю. Ф., Куренков Е. В., Лысов А. В., Остапенко А. Н.

Большая энциклопедия промышленного шпионажа

ПОЛИГОН

Санкт-Петербург

2000

ББК 67.99(2)116.2

К 29

Под общей редакцией Е. В. Куренкова

Каторин Ю. Ф., Куренков Е. В., Лысов А. В., Остапенко А. Н.

К 29 Большая энциклопедия промышленного шпионажа. — СПб.:000 «Издательство Полигон», 2000. — 896 с., ил.

ISBN 5-89173-106-1

Эта книга наиболее полно освещает вес основные современные способы негласного съема информации и методы защиты от промышленного шпионажа. Энциклопедический характер изложенного материала, рассмотрение широкого круга аспектов информационной безопасности делают настоящее издание настольной книгой для представителей государственных органов и сотрудников служб безопасности, преподавателей, студентов и других лиц, обеспокоенных проблемой защиты информации. Книга может использоваться как учебное пособие и как справочник для специалистов, имеющих опыт практической работы. Надеемся, что она будет интересна и для людей, впервые столкнувшихся с этой проблемой.

ББК 67.99(2)116.2

Охраняется законом об авторском праве. Воспроизведение всей книги или любой еечасти,а также реализация тиража запрещается без письменного разрешения издателя. Любые попытки нарушения закона будут преследоваться в судебном порядке.

© Каторин Ю. Ф., Куренков Е. В., Лысов А. В., Остапенко А. Н., 2000

© 000 «Издательство Полигон», 2000 ISBN 5-89173-106-1

© Гузь В. Г, дизайн переплета, 2000

1992. — 206р.

Научно-популярное издание

Каторин Юрий Федорович

Куренков Евгений Владимирович

Лысов Андрей Владимирович

Остапенко Александр Николаевич

БОЛЬШАЯ ЭНЦИКЛОПЕДИЯ ПРОМЫШЛЕННОГО ШПИОНАЖА

Главный редактор Н. Л. Волковский

Редактор И. В. Петрова

Корректор А. Ю. Ларионова

Компьютерная графикаО. И. Орлова

Компьютерная верстка С. А. Елисеева

Зав. производством Е.С. Фоменко

Подписано в печать с готовых диапозитивов 04.08.2000. Формат 70xl001/16. Гарнитура TimeRoman. Печать офсетная. Физ. печ. л. 56,0. Усл. печ. л. 72,24. Тираж 10 000 экз. Заказ № 105.

Налоговая льгота — общероссийский классификатор продукции ОК-00-93, том 2; 953 000 — книги, брошюры

000 «Издательство «Полигон», 191126, С.-Петербург, а/я 80. Тел.: 329-74-24; тел./факс: 320-74-23 Для писем: 191119, С.-Петербург, а/я 80

E-mail: polygon@spb.cityline.ru

ОАО «Санкт-Петербургская типография № 6». 193144, Санкт-Петербург, ул. Моисеенко, д. 10. Телефон отдела маркетинга 271-35-42.

ОГЛАВЛЕНИЕ

Введение

Глава первая

ПРОМЫШЛЕННЫЙ ШПИОНАЖ

1.1. Промышленный шпионаж и закон

1.2. Основные способы ведения промышленного шпионажа и каналы утечки информации

1.3. Средства перехвата аудиоинформации

1.3.1. Закладные устройства с передачей информации по радиоканалу

1.3.2. Закладные устройства с передачей информации по проводным каналам

1.3.3. Направленные микрофоны

1.3.4. Диктофоны

1.3.5. Устройства, реализующие методы высокочастотного навязывания

1.4. Оптические средства добывания конфиденциальной информации

1.4.1. Оптико-механические приборы

1.4.2. Приборы ночного видения

1.4.3. Средства для проведения скрытой фотосъемки

1.4.4. Технические средства получения видеоинформации

1.5. Перехват информации в линиях связи

1.5.1. Методы и средства несанкционированного получения информации в телефонных и проводных линиях связи

1.5.2. Методы и средства несанкционированного получения информации в каналах сотовой связи

1.6. Получение информации, обрабатываемой в компьютерных сетях

1.6.1. Основные способы несанкционированного доступа

1.6.2. Преодоление программных средств защиты

1.6.3. Преодоление парольной защиты

1.6.4. Некоторые способы внедрения программныхзакладок и компьютерных вирусов

1.7. Угрозы реальные и мнимые

Глава вторая

ЗАЩИТА ИНФОРМАЦИИ ОТ ПРОМЫШЛЕННОГО ШПИОНАЖА

2.1. Нормативно-правовая база защиты информации

2.1.1. Роль и место правового обеспечения

2.1.2. Общегосударственные документы по обеспечению информационной безопасности

«О безопасности». Закон РФ.

«Об информации, информатизации и защите информации». Федеральный закон

«О государственной тайне». Закон РФ

«О федеральных органах правительственной связи и информации». Закон РФ

«Об органах Федеральной службы безопасности в Российской Федерации». Федеральный закон

«О сертификации продуктов и услуг». Закон РФ

«О стандартизации». Закон РФ

«Об оперативно-розыскной деятельности». Федеральный закон

«О мерах по реализации правовой информатизации». Указ Президента РФ

«Об образовании Федеральной комиссии по правовой информатизации при Президенте Российской Федерации». Указ Президента РФ

«О мерах по соблюдению законности в области разработки производства, реализации и эксплуатации шифровальных средств, а также предоставления услуг в области шифрования информации». Указ Президента РФ

«Положение о Государственной технической комиссии при Президенте Российской Федерации». Указ Президента РФ

«О лицензировании отдельных видов деятельности». Постановление Правительства РФ (2000 г.).

«О лицензировании отдельных видов деятельности». Постановление Правительства РФ (1994 г.).

«О лицензировании деятельности предприятий, учреждений и организаций по проведению работ, связанных с использованием сведений, составляющих государственную тайну, созданием средств защиты информации, а также с осуществлением мероприятий и (или) оказанием услуг по защите государственной тайны». Постановление Правительства РФ.

«О сертификации средств защиты информации». Постановление Правительства РФ.

ГОСТ Р 51275-99. Защита информации.Объект информации. Факторы, воздействующие на информацию

«Временное положение по организации разработки, изготовления и эксплуатации программных и технических средств защиты информации

от несанкционированного доступа в автоматизированных системах и средствах вычислительной техники». Руководящий документ Гостехкомиссии РФ.

«Положение о Государственном лицензировании деятельности в области защиты информации». Совместное решение Гостехкомиссии России и ФАПСИ.

«Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации». Руководящий документ Гостехкомиссии РФ.

«Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации». Руководящий документ Гостехкомиссии РФ

«Средства вычислительной техники. Защита от НСД к информации.

Показатели защищенности от НСД к информации». Руководящий документ Гостехкомиссии РФ.

«Средства вычислительной техники. Межсетевые экраны. Защита от НСД к информации. Показатели защищенности от НСД к информации». Руководящий документ Гостехкомиссии РФ.

«Защита от несанкционированного доступа к информации». Руководящий документ Гостехкомиссии РФ.

«Защита информации. Специальные защитные знаки. Классификация и общие требования». Руководящий документ Гостехкомиссии РФ.

2.2. Организация защиты информации

2.2.1. Основные понятия информационной безопасности

2.2.2. Организационные мероприятия по защите информации

2.2.3. Добровольная аттестация объектов информатизации по требованиям безопасности информации

2.3. Методы и средства выявления закладных устройств

2.3.1. Общие принципы выявления

2.3.2. Индикаторы поля

2.3.3. Специальные радиоприемные устройства

2.3.4. Программно-аппаратные комплексы

2.3.5. Нелинейные радиолокаторы

2.3.6. Некоторые рекомендации попоиску устройств негласного «съема информации

2.4. Технические средства защиты информации в помещениях и сетях связи

2.4.1. Общие принципы защиты

2.4.2. Аппаратура контроля линий связи

2.4.3. Средства защиты линий связи

2.4.4. Криптографические методы и средства защиты

2.4.5. Защита от пиратских подключений

2.4.6. Технические средства пространственного и линейного зашумления

2.4.7. Защита информации от высокочастотного навязывания

2.5. Защита от несанкционированной аудиозаписи

2.5.1. Обнаружители диктофонов

2.5.2. Устройства подавления записи работающих диктофонов

2.6. Защита информации в компьютерных сетях

2.6.1. Виды потенциально опасных воздействий

2.6.2. Защита от ошибок обслуживающего персонала

2.6.3. Защита от заражения компьютерными вирусами

2.6.4. Программно-аппаратные средства защиты информацииот несанкционированного доступа

Заключение

Приложения

Приложение 1. Рекомендации по оценке защищенности конфиденциальной информации от ее утечки за счет побочных электромагнитных излучений

Приложение 2. Выбор оптимальной структуры системы защиты информации

Приложение 3. Перечень предприятий и организаций, получивших лицензии на деятельность в области защиты информации

Приложение 4. Перечень лицензионных центров в области защиты информации

Приложение 5. Перечень органов по аттестации системы сертификации средств защиты информации по требованиям безопасности информации Гостехкомиссии России

Приложение 6. Перечень органов по сертификации системы сертификации средств защиты информации по требованиям безопасности информации Гостехкомиссии России

Приложение 7. Перечень испытательных лабораторий системы сертификации средств защиты информации по требованиям безопасности информации Гостехкомиссии России

Приложение 8. Перечень средств защиты информации, сертифицированных по требованиям безопасности информации РОСС RU. 0001. 01БИОО

Литература

ВВЕДЕНИЕ

Данная книга не является продолжением или дополнением к недавно выпущенной «Энциклопедии промышленного шпионажа», хотя и написана на ее основе, а представляет собой новую и практически самостоятельную работу, в которой ликвидированы основные недостатки старой. От предыдущей книги она отличается не только существенно большим объемом, но и совершенно другой концепцией подачи материала. Авторы не просто описывают те или иные устройства, а подробно рассказывают об их принципе действия, достоинствах и недостатках, дают подробные советы по практическому применению.

На современном этапе, когда произошла коренная переоценка ценностей, многие традиционные ресурсы человеческого прогресса утрачивают свое первостепенное значение. Но информация как была, так и остается одним из главных ресурсов научно-технического и социально-экономического развития мирового сообщества. Мало того, очень скоро хорошо налаженная информационная сеть будет призвана сыграть в повседневной жизни такую роль, какую в свое время сыграли электрификация, телефонизация, радио и телевидение вместе взятые. Информация влияет не только на ускорение прогресса в науке и технике, но и на обеспечение охраны общественного порядка, сохранности собственности, общение между людьми и другие социально значимые области. Воистину она пронизывает все сферы жизнедеятельности людей, ибо в основе любого решения — информация. И чем объем и достоверность имеющейся у вас информации выше, тем, как правило, выше и оптимальность принятого решения. И наоборот, чем меньшим объемом информации о вас владеет ваш конкурент, тем шире у вас простор для маневра.

Поэтому информация может быть использована особой категорией населения в преступных и других антигуманных целях. Она также может стать в руках ненадежных и эксцентричных людей грозным оружием в борьбе с конкурентом или при ведении «войны компроматов». Примеры таких деяний так часто мелькают в газетах и на экранах, что на них уже почти перестали обращать внимание, если это не что-то из ряда вон выходящее, например, обнаружение подслушивающего устройства в кабинете главного редактора «Комсомольской правды» (1998) или скандал с фирмой «Атолл» (февраль 1999 года), которая будто бы прослушивала разговоры даже членов семьи президента; или ликвидация правоохранительными органами стационарного пункта для осуществления прослушивания сотовых и спутниковых телефонов, а так же переговоров своих сотрудников в холдинге «Медиа-МОСТ» (май 2000 года). Поэтому очень актуальной становится проблема обеспечения информационной безопасной деятельности не только государственного служащего (что у нас всегда было на высоте), но и бизнесмена, предпринимателя, юриста, публичного политика, да и просто достаточно известного в обществе человека.

По мнению компетентных экспертов, в случае полного рассекречивания информации о деятельности коммерческой фирмы последняя в условиях нашего «дикого» рынка просуществует от нескольких часов до нескольких дней. Аналогичная участь ожидает и подавляющее большинство коммерческих банков. Не менее серьезными могут быть последствия в случае утечки каких-нибудь материалов, компрометирующих политика или крупного бизнесмена. Такой человек легко может стать объектом шантажа и даже полностью утратить самостоятельность действий. Здесь вспоминается громкое дело «голого министра», стоившее в 1998 году карьеры министру юстиции России В. Ковалеву и в конечном итоге доведшее его до «Бутырки». И другой пример, когда в аналогичной ситуации оказался Генеральный прокурор Ю. Скуратов.

Главное завоевание перестройки — свободная пресса,— как оказалось, имеет и другую сторону медали: некоторые издания начали подлинную охоту за знаменитостями. Притом охоту весьма специфическую: любым способом добываются «жареные факты», интимные подробности, семейные скандалы и весь этот мутный поток выплескивается на читателя. Жертвами таких доморощенных папарацци уже стали некоторые наши эстрадные звезды и даже крупные бизнесмены.

Таким образом, проблема защиты информации и обеспечения конфиденциальности личной жизни приобретает актуальность для очень многих людей, чья деятельность находится вне области, где эти вопросы решают государственные органы. И, конечно, каждому хочется для укрепления своей безопасности использовать самые надежные современные методы и средства, учитывающие все особенности приемов несанкционированного добывания сведений. Раз есть спрос, то будет и предложение. Но, к большому сожалению, к этой деятельности, как и к любому делу, сулящему деньги, обратилось довольно много некомпетентных, а иногда попросту нечестных людей.

Положение усугубляется еще и тем, что из-за своеобразного хода истории современный российский предприниматель не имеет традиций поведения в условиях промышленного шпионажа. Так, если в дореволюционной России, где существовал весьма развитый рынок услуг по получению любых сведений о конкурентах или потенциальных партнерах, любой предприниматель был всегда настороже и четко знал основные правила поведения, а также приемы и способы защиты, то в Советской России коммерческая тайна была отменена официально «Положением о рабочем контроле», принятом ВЦИК в ноябре 1917 года. Вместо рынка ввели распределительную систему, конкуренцию заменили соцсоревнованием, а все предприятия обязали непременно обмениваться опытом. Однако справедливости ради надо отметить, что военную и государственную тайну хранить умели, и притом с эффективностью, которой на Западе могли только позавидовать (об этом свидетельствуют весьма поучительные мемуары наших «бывших» противников).

Развитие рыночных отношений, развал очень жесткой системы контроля за ввозом и производством специальной техники, массовый уход из бывшего КГБ, ГРУ и МВД профессионалов высшего класса — все это привело к возрождению буквально за два-три года рынка услуг по добыванию информации о конкурентах. Но рынка с «русской спецификой»: к относительно немногочисленным «профи», действующим осторожно и эффективно (поэтому и борьба с ними — дело тоже сугубо для профессионалов), прибавились многочисленные шпионы-любители, когда-то нахватавшиеся поверхностных знаний на каких-нибудь краткосрочных курсах или просто начитавшиеся детективов.

Но и эти дилетанты находят своих клиентов, потому что, как правило, на уровне читателя такого рода романов находятся знания и у объектов их внимания. Именно это и открывает широкое поле деятельности для разного рода мошенников и проходимцев. Некоторые из них, всевозможными путями приобретя самую примитивную аппаратуру, открывают сомнительные частные сыскные агентства по добыванию информации любого рода и даже, бывает, добиваются определенных результатов, конечно, если не встречают хоть самого простого противодействия. Другие, наоборот, открывают различные конторы с громкими названиями по защите информации, а в ряде случаев одна и та же фирма ведет оба вида деятельности. Польза от таких «защитников» при серьезной угрозе практически нулевая, а правильней сказать — со знаком минус, поскольку они дают людям ложную иллюзию защищенности, что невольно расслабляет человека. И хотя беспредел начала 90-х годов в этой сфере деятельности, наконец, подходит к концу, прохиндеи дело не сворачивают, а лишь уходят «в тень».

Чтобы не стать жертвой ни одной из разновидностей этих мошенников, лицам, имеющим дело с конфиденциальной информацией, просто жизненно необходимо обладать некоторой подготовкой и достаточно квалифицированно ориентироваться во всем спектре вопросов обеспечения информационной безопасности, понимать их комплексный и взаимообусловленный характер.

Несмотря на появившиеся в большом количестве книги, посвященные защите информации, далеко не все из них отвечают интересам читателей. Зачастую это подробное рассмотрение некоторых частных аспектов, понятных лишь специалисту, либо, наоборот, чересчур поверхностное рассмотрение достаточно важных практических вопросов. Последние, конечно, читаются с интересом, но никакой практической пользы принести не могут. Этот пробел и решили заполнить выпуском данной книги сотрудники Санкт-Петербургской Лаборатории противодействия промышленному шпионажу (Лаборатория ППШ), Федерального государственного унитарного предприятия «Научно-производственное предприятие "Гамма"» (ФГУП НПП «Гамма») и кафедры радиоэлектронной борьбы и защиты информации Военного инженерно-космического университета имени А. Ф. Можайского, которые многие годы профессионально занимаются проблемами защиты информации.

Идея книги возникла в 1992 году после двух первых «контактов» с мошенниками. Тогда в Лабораторию ППШ, которая только обрела свой статус, обратился один из городских коммерческих банков с просьбой дать консультацию по поводу предложений некоего совершенно непонятного совместного предприятия (СП) о разработке концепции информационной безопасности для этого финансового учреждения. Двое иностранных граждан, заручившись самыми высокими рекомендациями (правда, не специалистов, а чиновников совсем другого профиля), настойчиво осаждали руководство банка и заявляли, что готовы за три дня «на основе самых последних достижений американской науки» создать для них «самую точную концепцию защиты всей информации банка». При этом они рассказывали множество «ужасающих» историй о крахах и ограблениях тех банков, которые не захотели воспользоваться их помощью. Мы попросили разрешения присутствовать на встрече с новоявленными «информационными гениями».

В кабинет управляющего вошли два очень энергичных молодых человека, и на присутствующих полился поток слов и терминов, многие из которых, кстати, никакого отношения к делу не имели. На вопрос: «Сколько стоит разработка концепции?»—последовал мгновенный ответ: «17 650 долларов!» Вопрос о том, сколько будет стоить обеспечение безопасности одного рабочего места, на секунду вызвал замешательство, но потом опять полились слова о том, что концепция — это не мелкие детали, а стратегия.Затовопросы о перекрываемых каналах утечки, сертификации и примерном перечне аппаратуры привели к тому, что наши бывшие земляки, а ныне американские «гринкартовцы» весьма поспешно ретировались. Случай, конечно, уникальный по своей наглости, но он заставил нас задуматься о том, что даже очень грамотные в своей области люди (руководители банка), могут быть полными профанами в другой, и прав был незабвенный Козьма Прутков: «Специалист подобен флюсу: полнота его односторонняя».

Через некоторое время в Лабораторию ППШ за помощью обратился генеральный директор небольшого ликеро-водочного завода. Бизнесмен заподозрил, что у него идет утечка информации, поскольку один из его клиентов всегда четко торгуется до предельной цены, только-только согласованной на закрытом совещании. Предположение о применении подслушивающих устройств было с негодованием отвергнуто начальником службы безопасности, а директор с неподдельной гордостью заявил, что он человек прогрессивный и не просто проверяет свой офис раз в месяц, но и имеет договор с некой фирмой. «Только три дня назад все здесь обследовали, — сказал он. — Бегали по всему заводу с приемниками». Последняя фраза нас насторожила, и мы все-таки уговорили винокуров провести проверку. Через полчаса перед потрясенным директором (надо отдать должное его чутью коммерсанта, он правильно заподозрил в нечестности своего партнера) были выложены два примитивных самодельных подслушивающих устройства, которые профессионал просто не мог не обнаружить. Более подробные расспросы позволили сделать вывод, что «проверка» фирмы сводилась к тому, что 5—б человек, вооружившись спортивными приемниками для «охоты на лис», изображали попытки что-то запеленговать. Из всех приемников «лисолов», пожалуй, наименее пригоден для обнаружения «жучков» в помещении, но зато имеет очень внушительный внешний вид, что и стало решающим аргументом для самозванцев. По просьбе директора его начальник службы безопасности (бывший спецназовец) посетил несколько занятий в Лаборатории ППШ, и мы уверены, что таких проколов у него больше не будет.

Кроме этих, по-своему даже и курьезных, случаев сотрудникам Лаборатории пришлось столкнуться и с подлинными человеческими трагедиями, когда в одночасье терялись нажитые тяжелым трудом капиталы, терпели крах фирмы, разорялись акционеры, и все из-за пренебрежения элементарными правилами безопасности. Это еще больше убедило нас в необходимости появления книги, где в форме, доступной для любого грамотного человека, но не имеющего специального образования, были бы изложены основные правила обеспечения безопасности информации, притом охватывающей все стадии этого процесса: от оценки угрозы до реализации собственной системы защиты.

Однако в начале 90-х годов все наши обращения в солидные издательства заканчивались тем, что, ознакомившись с планом книги, редактор категорически отказывался от этой тематики (глубоко в нас еще сидит тоталитарное «низя»). В 1994 году тиражом в 1000 экземпляров силами Лаборатории все-таки была выпущена брошюра «Промышленный шпионаж в России: методы и средства». Ее успех укрепил нашу решимость добиться издания полноценной книги, и мы очень благодарны издательству «Полигон», которое сразу согласилось оказать нам содействие.

В ноябре 1999 года эта работа, получившая название «Энциклопедия промышленного шпионажа», вышла в свет. И хотя тираж был относительно небольшой, но, судя по довольно многочисленным отзывам, книга дошла до широкого читателя. Мы очень благодарны всем, кто в какой-либо форме нашел время высказать свои замечания по нашей работе. Отзывы можно разделить на две группы.

В первую группу следует включить мнения, высказанные людьми, которые профессионально занимаются вопросами защиты информации. Особенно нас порадовало то, что в целом их мнение о работе вполне доброжелательное. Вместе с тем, есть и целый ряд критических замечаний. Если их обобщить, то они сводятся к следующему.

Во-первых, приведенные нами цены на продукцию тех или иных фирм не соответствуют текущей цене на момент выхода книги. Конечно, сам процесс выпуска книги — довольно долгая процедура, а цены на рынке меняются почти каждый день. Поэтому, несмотря на все просьбы потенциальных покупателей, мы убедились, что, к сожалению, следует убрать из работы упоминание о точной стоимости конкретных приборов.

Во-вторых, ряд организаций обиделись на нас за то, что мы описали аппаратуру, выпускаемую конкурентами, но умолчали об их продукции. Сразу же хотим подчеркнуть, что при рассказе о конкретных моделяхмы описывали характерных представителей того или иного класса спецтехники, исходя только из необходимости проиллюстрировать ее практические возможностей, а совсем не ставили задачу проанализировать все существующие модели и выбрать лучшие. Такая книга могла бы быть интересна для узкого круга специалистов, но вряд ли устроила бы широкого читателя. Вместе с тем, название нашей работы обязывает к более подробному освещению рынка спецтехники (далеко не все покупатели могут «нырнуть» в соответствующие сайты Интернета), поэтому мы приняли решение существенно увеличить объем материала, который посвящен описанию серийных приборов.

В-третьих, несколько уважаемых организаций сделали нам замечание, что мы описали модели их приборов, уже снятые с производства. Данную претензию трудно назвать обоснованной, поскольку у любой продукции есть и так называемый вторичный рынок.

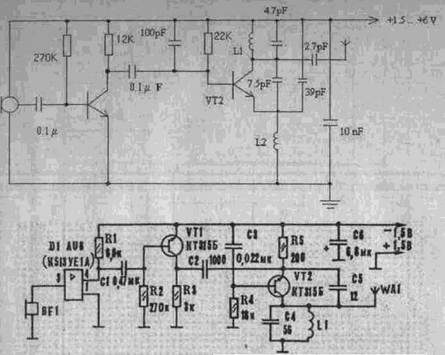

В-четвертых, поступили просьбы увеличить количество приведенных принципиальных схем устройств как для защиты, так и для съема информации, поскольку это позволит серьезным частным охранным структурам более эффективно организовать работу службы технической безопасности. С удовольствием выполняем это пожелание в части, касающейся устройств защиты.

Ко второй группе отзывов следует отнести пожелания, высказанные непрофессионалами. Именно эти отзывы и представили для авторов наибольшую ценность, поскольку книга была рассчитана в первую очередь на широкого читателя или начинающих сотрудников службы безопасности. В целом пожелания этой категории можно свести к следующему.

Во-первых, практически все позвонившие или сбросившие факсы просили дать конкретные рекомендации по применению того или иного класса аппаратуры для защиты своих офисов или квартир. Сразу хотим сказать, что 100-процентный успех будет только в том случае, если специалист подробно ознакомится с деталями и задачами операции по перекрытию того или иного канала утечки. Консультацию, притом бесплатную, по выбору конкретного прибора можно легко получить по телефону или в личной беседе, посетив Лабораторию ППШ. Мы решили в данной книге более подробно рассказать обо всех особенностях применения основных средств противодействия промышленному шпионажу. Указать их сильные и слабые (да простят нас разработчики, но мы вынуждены это сделать) стороны. Ознакомление с этим материалом поможет читателям не попадать в положение некоторых поздно обратившихся к нам клиентов, единственной рекомендацией для которых по применению самостоятельно купленной спецтехники было: «Постарайтесь побыстрее ее продать».

Во-вторых, почти все, связавшиеся с нами, просили привести возможно большее количество принципиальных схем именно тех простейших приборов защиты, которые можно бы было сделать в домашних условиях. Конечно, цены на фирменную спецтехнику очень высокие, но нужно четко понимать, что самоделка, как правило, может защитить тоже только от самоделки. Однако, учитывая наличие весьма насыщенного «черного» рынка шпионской техники, выполняем и это пожелание. В новой книге приведены принципиальные схемы и дано подробное описание тех типов аппаратуры защиты, которые сможет сделать самостоятельно даже радиолюбитель средней руки.

В-третьих, поступили просьбы более подробно рассказать о принципе действия тех или иных устройств защиты. В том объеме, который не затрагивает секретов ноу-хау, реализуем и это предложение. Нам вполне понятно желание клиентов, говоря словами А. В. Суворова, «знать свой маневр».

В-четвертых, поступили многочисленные просьбы указать перечень организаций, которые имеют право заниматься вопросами, связанными с защитой информации. По мере возможностей выполняем и это пожелание. Естественно, что полный перечень привести может только Гостехкомиссия при Президенте РФ, но самые авторитетные фирмы мы укажем в приложении. В книге приведен образец гослицензии, наличие которой только и дает право на занятие такого рода деятельностью. Поэтому если такой документ у вашей местной организации есть, то уже одно это является вполне надежной гарантией ее достаточно высокой профессиональной квалификации.

И наконец, все читатели, приславшие свои отзывы и пожелания, задали один и тот же вопрос: «Насколько велика вероятность столкнуться с промышленными шпионами на практике?» В связи с этим мы решили рассказать о некоторых случаях применения спецтехники, о которых стало известно широкому кругу лиц, поскольку из профессионально-этических соображений у нас, увы, нет возможности сослаться на свой богатый личный опыт.

Анализ намеченных нами изменений и дополнений привел к тому, что стало ясно — просто вторым изданием, пусть оно даже будет исправленным и дополненным, в данном случае не обойтись. Поэтому было принято решение выпустить новую книгу. Данное издание хотя и содержит в себе практически всю ту полезную информацию, что была и в предыдущем, но по сути представляет собой совершенно другую работу. Первая книга в значительной степени носила сугубо описательный характер: мы давали читателю сведения о тех или иных приборах, а выводы предоставляли делать самому. Новая книга, сохранив описания технических характеристик, дополнительно содержит сведения об особенностях применения различных видов спецтехники, о принципе ее действия, основных преимуществах и недостатках. Таким образом, не просто вырос объем материала, а изменилась сама концепция нашей работы.

Новая книга также состоит из двух частей. В первой части изложены основные методы, которыми пользуются для несанкционированного доступа к информации, при этом акцент сделан на технические средства. Описаны практически все виды подслушивающей (в широком смысле этого слова) аппаратуры, которые используются в промышленном шпионаже, приемы и тактика ее применения. Для специалистов приведены и схемы некоторых устройств, чтобы было более понятно, как они работают, а значит, почему защита от них осуществляется тем или иным способом. Номиналы элементов на схемах не приводятся либо изменены, так как у нас нет желания делать руководство для доморощенных шпионов. Любителям в очередной раз хочется напомнить, что эта работа требует не только специального образования, но и значительных денег, и самое главное — большого ума. Конечно, книга не может охватить все без исключения методы и средства, о некоторых авторы умышленно умалчивают, поскольку не пришло еще время, и не хотелось бы создавать трудности правоохранительным органам в работе по защите нас с вами от преступников и иностранных шпионов. Цель этой части — дать реальное представление о возможностях злоумышленников и заодно развеять некоторые устоявшиеся литературные мифы (увы, далеко не все авторы детективов владеют этим сложным материалом). Будем считать, что это — одна сторона медали.

Вторая часть посвящена вопросам организации защиты информации от несанкционированного доступа. Обеспечить 100-процентную защиту на все случаи жизни, конечно, невозможно, поэтому основным критерием ее эффективности служит соотношение финансовых затрат нарушителя на преодоление системы защиты и стоимости полученной информации. Если последняя — меньше затрат нарушителя, то уровень защиты считается достаточным. Поэтому в книге не описаны очень дорогие, экзотические методы и приведены средние цены как на аппаратуру съема информации, так и на аппаратуру ее защиты. Достаточно подробно рассмотрены и нормативно-правовые аспекты, регламентирующие информационные отношения в обществе.

Для тех, кто не ожидает угрозы своей деятельности от серьезных структур и собирается самостоятельно осуществлять защиту только от шпионов-любителей, достаточно подробно освещены организационные и технические мероприятия, позволяющие справиться с этой задачей. Приведен перечень, а также описаны принцип действия, технические характеристики и приемы работы с основными видами аппаратуры контроля и поиска устройств, предназначенных для скрытого съема информации. Схемы этой части уже имеют все необходимые номинации для их изготовления. Конечно, в таких деталях приведены только самые простейшие приборы, чтобы их можнобыло изготовить в домашних условиях. Данный материал будет полезен и тем гражданам, которые уже прибегают к услугам профессионалов. Во-первых, чтобы понимать их действия, а во-вторых, чтобы не стать жертвой мошенников, как питерские виноделы. Это вторая, и самая важная, сторона.

Вместе с тем, авторы не пытались изложить материал как полные знания, необходимые специалисту, что и невозможно в одной книге, а главным образом стремились через этот материал дать представление об основных методах и направлениях защиты информации, которые реально используются или могут быть использованы в ближайшее время. Надеемся, что бизнесмены, юристы, руководители частных служб безопасности, да и просто люди, по разным причинам ставшие носителями коммерческих или других секретов, прочитав книгу, получат представление о реальных возможностях злоумышленников и мерах противодействия им.

В настоящем издании наряду с нашим личным опытом использованы и другие материалы из области защиты информации, которые были опубликованы и показались нам интересными. Мы выражаем благодарность всем авторам, чей труд помог в работе над этим изданием. Полный перечень использованной литературы приведен в конце книги.

Особую признательность авторы выражают всем сотрудникам кафедры радиоэлектронной борьбы и защиты информации Военного инженерно-космического университета имени А. Ф. Можайского, Лаборатории ППШ, ФГУП НПП «Гамма», а также кафедры оперативно-технического обеспечения деятельности ОВД Санкт-Петербургского университета МВД России, оказавшим существенную помощь в работе над рукописью.

Авторы будут рады выслушать мнение об изложенном материале, как от специалистов, так и от любых заинтересованных лиц. Ваши отзывы и пожелания просим направлять по адресам:

190000, Россия, Санкт-Петербург, переулок Гривцова, 1/64, Лаборатория ППШ, тел.: (812) 219-11-37,314-22-59 факс: (812) 315-83-75 E-mail: postmaster@pps.spb.su Website: http://www.pps.ru

197110, Россия, Санкт-Петербург, ул. Пионерская, 44, ФГУП НПП «Гамма», Представительство по Северо-Западному региону, тел/факс 235-55-18, E-mail: gamma@peterlink.ru

Глава первая

ПРОМЫШЛЕННЫЙ ШПИОНАЖ

1.1. Промышленный шпионаж и закон

Понятие промышленный шпионаж не ново, оно возникло вместе с появлением промышленности и является неотъемлемой частью отношений в странах, где наряду с государственной существуют и другие формы собственности.

Сущность промышленного шпионажа — это стремление к овладению секретами конкурентов с целью получения максимальной коммерческой выгоды. Он заключается в получении любой информации о новейших научно-технических разработках (ноу-хау(См.Сноску 1)), коммерческих планах, состоянии дел и т. п. Ведется всеми доступными средствами, включая применение специальных технических средств и подкуп должностных лиц.

Однако несмотря на то, что промышленный шпионаж в прямой постановке не затрагивает интересы государства, он является незаконным видом деятельности, так как покушается на конституционные права граждан. Государство стоит на защите этих прав, а значит их нарушение ведет к уголовной ответственности.

В связи с вышесказанным авторы не ставили себе задачу выпустить практическое руководство по ведению промышленного шпионажа. Наоборот,защита от недобросовестных конкурентов — вот истинная цель настоящей книги. В то же время нельзя победить «противника», ничего не зная о нем, поэтому первая часть посвящена именно применению методов и средств негласного получения конфиденциальной информации.

Права граждан на защиту их личной и коммерческой тайны подробно будут рассмотрены в разделе 2.1. Здесь же отметим, что в соответствии со статьей 13 закона«Об оперативно-розыскной деятельности» (в редакции от 5 июля 1995 года), право на негласное получение информации с использованием специальных технических средств имеют только те органы, которым разрешено осуществлять оперативно-розыскную деятельность на территории Российской Федерации. К ним относятся:

___

Сноска 1. Ноу-хау (от англ. know how) — дословно «знаю как».

___

>- органы внутренних дел Российской Федерации;

>- органы федеральной службы безопасности;

>- федеральные органы налоговой полиции;

>- федеральные органы государственной охраны: Главное управление охраны Российской Федерации и Служба безопасности Президента Российской Федерации;

>- органы пограничной службы Российской Федерации;

>- таможенные органы Российской Федерации;

>- Служба внешней разведки Российской Федерации;

>- органы внешней разведки Министерства обороны Российской Федерации;

>- органы внешней разведки Федерального агентства правительственной связи и информации при Президенте Российской Федерации.

Однако сотрудники этих подразделений не могут по первому желанию вторгаться в личную жизнь граждан, так какстатья 8 упомянутого закона определяет условия проведения соответствующих оперативно-розыскных мероприятий. В частности, в ней сказано:

...Проведение оперативно-розыскных мероприятий, которые ограничивают конституционные права граждан на тайну переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений, передаваемых по сетям электрической и почтовой связи, а также право на неприкосновенность жилища,допускается на основании судебного решения.

Подробно:

...в случаях, которые не терпят отлагательств,.. допускается проведение оперативно-розыскных мероприятий ...с обязательным уведомлением суда (судьи) в течение 24 часов. В течение 48 часов с момента начала оперативно-розыскных мероприятий орган, его осуществляющий, обязан получить судебное решение о проведении такого оперативно-розыскного мероприятия либо прекратить его проведение.

Вышеперечисленные положения подкрепляются законом«О частной детективной и охранной деятельности в Российской Федерации» (закон № 2487—1 от 11 марта 1992 года). Статья 7 этого закона вводит соответствующие ограничения в сферу деятельности частного детектива. В ней сказано следующее:

Частным детективам запрещается:

>- осуществлять видео- и аудиозапись, фото- и киносъемку в служебных или иных помещениях без письменного согласия на то соответствующих должностных лиц;

>- разглашать собранную информацию, использовать ее в каких-либо целях, вопреки интересам своего клиента или в интересах третьих лиц.

>- проведение сыскных действий, нарушающих тайну переписки, телефонных переговоров и телеграфных сообщений либо связанных с нарушением гарантий неприкосновенности личности или жилища, влечет за собой установленную законом ответственность.

Таким образом, с точки зрения закона только органы, уполномоченные проводить оперативно-розыскные мероприятия, и только на основании судебного решения могут осуществлять негласный сбор информации о физических и юридических лицах. Однако если кто-то из читателей все же решит воспользоваться изложенными сведениями для неблаговидных целей проникновения в чужие секреты, то он должен знать об ответственности за эти деяния. Полезно их знать и в том случае, если вы чувствуете чье-то незримое присутствие в своих делах.

Ниже приведены статьиУголовного Кодекса Российской Федерации (в редакции от 1 января 1997 года), предусматривающие ответственность за информационные преступления.

Статья 137. Нарушение неприкосновенности частной жизни

1. Незаконное собирание или распространение сведений о частной жизни лица, составляющих его личную или семейную тайну, без его согласия либо распространение этих сведений в публичном выступлении, публично демонстрирующемся произведении или средствах массовой информации, если эти деяния совершены из корыстной или иной личной заинтересованности и причинили вред правам и законным интересам граждан, — наказывается штрафом в размере от 200 до 500 минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от 2 до 5 месяцев, либо обязательными работами на срок от 120 до 180 часов, либо исправительными работами на срок до 1 года, либо арестом на срок до 4 месяцев.

2. То же деяние, совершенное лицом с использованием своего служебного положения, — наказывается штрафом в размере от 500 до 800 минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от 5 до 8 месяцев, либо лишением права занимать определенные должности или заниматься определенной деятельностью на срок от 2 до 5 лет, либо арестом насрок от 4 до 6 месяцев.

Статья 138. Нарушение тайны переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений

1. Нарушение тайны переписки, телефонных переговоров, почтовых, телеграфных или иных сообщений граждан, — наказывается штрафом в размере от 50 до 100 минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период до 1 месяца, либо обязательными работами на срок от 120 до 180 часов, либо исправительными работами на срок до 1 года.

2. То же деяние, совершенное лицом с использованием своего служебного положения илиспециальных технических средств, предназначенных для негласного получения информации, — наказывается штрафом в размере от 100 до 300 минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от 1 до 3 месяцев, либо лишением права занимать определенные должности или заниматься определенной деятельностью на срок от 2 до 5 лет, либо арестом на срок от 2 до 4 месяцев.

3. Незаконное производство, сбыт или приобретение в целях сбытаспециальных технических средств, предназначенных для негласного получения информации, — наказывается штрафом в размере от 200 до 500 минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от 2 до 5 месяцев, либо ограничением свободы на срок до 3 лет либо лишением права занимать определенные должности или заниматься определенной деятельностью на срок до 3 лет.

Статья 139. Нарушение неприкосновенности жилища

1. Незаконное проникновение в жилище, совершенное против воли проживающего в нем лица, — наказывается штрафом в размере от 50 до 100 минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период до 1 месяца, либо обязательными работами на срок от 120 до 180 часов, либо исправительными работами на срок до 1 года, либо арестом на срок до 3 месяцев.

2. То же деяние, совершенное с применением насилия или с угрозой его применения, — наказывается штрафом в размере от 200 до 500 минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от 2 до 5 месяцев, либо лишением свободы на срок до 2 лет.

3. Деяние, предусмотренное частями первой или второй настоящей статьи, совершенное лицом с использованием своего служебного положения, — наказывается штрафом в размере от 500 до 800 минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от 5 до 8 месяцев, либо лишением права занимать определенные должности или заниматься определенной деятельностью на срок от 2 до 5 лет, либо арестом на срок от 2 до 4 месяцев, либо лишением свободы на срок до 3 лет.

Статья 183. Незаконное получение и разглашение сведений, составляющих коммерческую или банковскую тайну

1. Собирание сведений, составляющих коммерческую или банковскую тайну, путем похищения документов, подкупа или угроз, а равно иным незаконным способом в целях разглашения либо незаконного использования этих сведений, — наказывается штрафом в размере от 100 до 200 минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от 1 до 2 месяцев, либо лишением свободы на срок до 2 лет.

2. Незаконное разглашение или использование сведений, составляющих коммерческую или банковскую тайну, без согласия их владельца, совершенные из корыстной или иной личной заинтересованности и причинившие крупный ущерб, — наказывается штрафом в размере от 200 до 500 минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от 2 до 5 месяцев, либо лишением свободы на срок до 3 лет со штрафом в размере до 50 минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период до 1 месяца либо без такового.

Статья 272. Неправомерный доступ к компьютерной информации

1. Неправомерный доступ к охраняемой законом компьютерной информации, то есть информации на машинном носителе в ЭВМ, системе ЭВМ или их сети, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование информации, нарушение работы ЭВМ, системы ЭВМ или их сети, — наказывается штрафом в размере от 200 до 500 минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от 2 до 5 месяцев, либо исправительными работами на срок от 6 месяцев до 1 года, либо лишением свободы на срок до 2 лет.

2. То же деяние, совершенное группой лиц по предварительному сговору или организованной группой либо лицом с использованием своего служебного положения, а равно имеющим доступ к ЭВМ, системе ЭВМ или их сети, — наказывается штрафом в размере от 500 до 800 минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от 5 до 8 месяцев, либо исправительными работами на срок от 1 года до 2 лет, либо арестом на срок от 3 до 6 месяцев, либо лишением свободы на срок до 5 лет.

Статья 273. Создание, использование и распространение вредоносных программ для ЭВМ

1. Создание программ для ЭВМ или внесение изменений в существующие программы, заведомо приводящих к несанкционированному уничтожению, блокированию, модификации либо копированию информации, нарушению работы ЭВМ, системы ЭВМ или их сети, а равно использование либо распространение таких программ или машинных носителей с такими программами, — наказывается лишением свободы на срок до 3 лет со штрафом в размере от 200 до 500 минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от 2 до 5 месяцев.

2. Те же деяния, повлекшие по неосторожности тяжкиепоследствия, — наказываются лишением свободы на срок от 3 до 7 лет.

Статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети

1. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети лицом, имеющим доступ к ЭВМ, системе ЭВМ или их сети, повлекшее уничтожение, блокирование, модификацию охраняемой законом информации ЭВМ, если это деяние причинило существенный вред, — наказывается лишением права занимать определенные должности или заниматься определенной деятельностью на срок до 5 лет, либо обязательными работами на срок от 180 до 240 часов, либо ограничением свободы на срок до 2 лет.

Те же деяния, повлекшие по неосторожности тяжкие последствия, — наказываются лишением свободы на срок до 4 лет.

1.2. Основные способы ведения промышленного шпионажа и каналы утечки информации

За многовековую историю своего развития человечество накопило огромную массу знаний о способах и средствах ведения разведки противоборствующей (конкурирующей) стороны. Естественно, что в основном это опыт военного характера, но он нашел воистину благодатную почву и для мирной реализации на ниве промышленного шпионажа. Рассмотрим основные способы ведения разведывательных (шпионских) действий.

Сбор сведений о фирмах и частных лицах ведется самыми различными способами, но при этом основными каналами утечки информации являются:

>- открытые источники;

>- субъекты — носители информации;

>- технические средства разведки.

К открытым источникам относятся каналы, по которым информацию можно почерпнуть без нарушения каких-либо ограничений или запретов:

например, из газет, книг, научных и технических изданий, официальных отчетов и особенно — рекламных каталогов и брошюр. Подобным образом работает большинство разведок мира. Понятно, что основная работа при этом ложится на специально подготовленных аналитиков, которые пропускают через себя горы материалов, отсеивая все ненужное и постепенно накапливая необходимые сведения. Главными объектами такого анализа для получения конфиденциальной информации являются:

>- доклады на конференциях, симпозиумах и т. д.;

>- вопросы, осторожно задаваемые специалистами;

>- попытки пригласить на работу сотрудников конкурирующейформы и заполнение ими при этом специальных вопросников;

>- прием на работу, обычно с резким увеличением оклада, служащего конкурирующей фирмы (своего рода законный подкуп);

>- изучение выставочных образцов;

>- притворные переговоры с конкурентами о приобретении лицензии или совместной деятельности и т. д.

Все эти методы давно опробованы на Западе. По мере становления служб безопасности крупных коммерческих организаций и создании при них серьезных аналитических отделов, при условии привлечения специалистов из разведки, легальные источники сбора информации и в России займут подобающее им место в системе сбора данных.

Перекрытие легальных каналов утечки — чрезвычайно сложная и трудоемкая задача. Подробно на этих вопросах мы останавливаться не будем. Скажем только о главном правиле — всегда нужно помнить о свойстве информации постепенно накапливаться. Поэтому, когда вы даете внешне безобидную рекламу или интервью, посылаете отчет или делаете доклад, всегда сопоставляйте их содержание с ранее «засвеченными» материалами, в сочетании с ними ваши откровения могут иметь совсем другое значение.

И последнее, хотя при отсутствии серьезной цензуры собирать открытую информацию довольно легко, но не менее легко дать по этому каналу и дезинформацию. По этой причине тайный сбор сведений еще долго будет оставаться важным видом деятельности как для государственных структур, так и для некоторых категорий граждан.

Использование субъектов — носителей информации — пожалуй, самый древний способ шпионажа. В ряду источников конфиденциальной информации люди занимают особое место, ибо способны выступать не только обладателями неких сведений, но и субъектами злонамеренных действий. Действительно, в отличие от технического устройства их можно подкупить или шантажировать. Притом, люди являются обладателями и распространителями информации не только в пределах своих функциональных обязанностей, их возможности гораздо шире. Помимо простого обладания набором сведений они способны их анализировать, обобщать и делать выводы. То есть получать требуемую информацию и по совокупности косвенных данных. На деяния такого рода пока не способна никакая суперЭВМ. При определенных условиях люди способны скрывать, воровать, продавать информацию и совершать иные криминальные действия вплоть до вступления в устойчивые преступные связи со злоумышленниками.

Наиболее разностороннюю и полезную информацию о какой-нибудь организации удается получить, завербовав ее сотрудника либо внедрив туда своего человека. Внедрить можно как сотоварища, так и наемного специалиста. Существует два способа внедрения:

>- под собственным именем;

>- с фиктивными документами и легендой.

Различают три уровня внедрения:

>- тихое присутствие на общих сборах в качестве стороннего наблюдателя;

>- некое участие в делах разрабатываемой организации;

>- целевой проход в руководящее звено.

Для внедрения прибегают к следующим приемам:

>- заведение знакомства с сотрудником организации, которыйпо цепочке передает внедряемого руководству;

>- выход самому на руководство с предложением перспективного дела, обоснованием своей полезности, сообщением важной информации;

>- предъявление реальных или сфабрикованных рекомендаций;

>- афиширование «измены» конкурентам;

>- использование затруднений организации в работе с эффективным оказанием им неожиданной помощи;

>- побуждение организации самой искать контакт с подставленным человеком. За счет распространения в определенной среде слухов о каких-то необычных возможностях или познаниях объекта, которые способны помочь в решении конкретных проблем;

>- опубликование статьи в СМИ или выпуск брошюры созвучного, сочувственного или рекламного содержания, и использование ее как пропуск для проникновения в интересующие структуры (хотя бынапервый уровень) и т. д.

Однако осуществить внедрение в устоявшуюся организацию весьма проблематично, поэтому чаще всего прибегают к вербовке уже действующих сотрудников. Ясно, что чем выше уровень завербованного человека, тем шире у него возможности, и тем большую ценность он представляет, но некоторую пользу может дать привлечение на свою сторону даже вспомогательного персонала. Поэтому нельзя пренебрегать никакой возможностью «зацепиться» за штатного сотрудника из «разрабатываемой» организации. Наиболее выгодны для вербовки те, кто:

>- обладают некими моральными изъянами (страстью к алкоголю, наркотикам, женщинам...);

>- имеют долги или денежные затруднения;

>- по каким-то причинам (неудача в карьере, неурядицы в личной жизни, взгляды на проводимую политику...) сильно раздражены или озлоблены.

Правда, процесс выявления кандидата в агенты является достаточно сложным. Вначале проводится оценка и разработка потенциального кандидата, под чем понимается изучение его личных качеств и способностей, а также изыскание способов его наиболее эффективной вербовки и использования. Далее производится знакомство с объектом, его тщательное изучение и при обнаружении «зацепок» сама вербовка на почве шантажа, подкупа, идейных соображений, личного неприятия руководителя кампании и т. д. Чтобы читатель имел представление об этом процессе, расскажем более подробно о каждом из этапов.

Знакомство связано с созданием благоприятной ситуации, многие из коих могут возникнуть совершенно случайно, и здесь главное — не упустить свой шанс. Если такой ситуации ждать нет времени, то существует множество приемов, которые обеспечивают оптимальный повод для начального обмена фразами:

>- провоцирование на оказание помощи (симуляция падения, тяжелыевещив руках, сломанная машина и т.д.) — обычно, это женский вариант;

>- предложения себя объекту в качестве необходимого ему в данный момент компаньона (игра в карты, шахматы или распитие на троих...);

>- знакомство через общих знакомых;

>- знакомство в очередях и транспорте;

>- знакомство на основе хобби;

>- знакомство через детей и т. д.

Главное — помнить правило, что внешне инициатива знакомства должна исходить от объекта, а задача вербовщика эту инициативу только разжечь. Первый контакт надо заканчивать вежливой, но не обязывающей фразой «как-нибудь созвониться». После этого надо создать повод для «случайной» повторной встречи в театре, на улице, вечеринке и т. д. Затем можно углубить контакт, раскрывшись перед объектом со стороны, вызывающей у него благоговейное восхищение. Например, для женщины показать потрясающее умение и храбрость при инсценировке криминального нападения. Или наоборот, поплакаться о своих неприятностях, но не переборщить. После углубления знакомства вербовщик старается как можно чаще общаться с объектом, чтобы составить о нем возможно более полное представление.

Уяснив в ходе общения психологический портрет объекта и оценив его натуру, обычно удается выйти на мотивы, способные склонить намеченного человека к сотрудничеству, оценить его реальную уязвимость. Чаще всего ими являются:

>- политические или религиозные убеждения;

>- национализм;

>- преувеличенное мнение о своих способностях;

>- месть шефу;

>- материальные затруднения;

>- страх компрометации;

>- жадность;

>- любовь-страсть;

>- житейские слабости и пороки.

Вербовку можно вести от имени организации, под чужим флагом, без непосредственного указания, кто вербует. Очень часто агенту неизвестно, на кого он работает, либо ему дается неверная информация. Позднее, когда приобретут силу финансовые или другие средства контроля, завербованному, часто к его ужасу, раскрывают истинное имя хозяина. Впрочем, как показал богатый опыт спецслужб, более эффективной работы от агента можно добиться путем убеждения, а не угроз, и умные хозяева стремятся развивать дружеские отношения с ним.

Завербовав конкретного человека, стараются получить от него максимум пользы, а это удается лишь при умелом руководстве, учитывающем психологические особенности личности и уровень желания (или нежелания) действовать. Частота использования зависит от оперативной необходимости и степени доверенной ему инициативы. Агент может функционировать:

>- независимо (сам решать, какую информацию и когда передавать);

>- автономно (работать по установленному заданию);

>- строго по инструкции.

Финансовое вознаграждение при взаимодействии является своего рода подпитывающим фактором, превосходящим все прочие стимулы. Оно должно быть хорошо продумано, чтобы не оскорблять самолюбие, заметно зависеть от полезности работы и быть достаточно большим, чтобы не перекупили другие. Немаловажно также создать у агента впечатление о значимости его работы с моральной и идеологической точки зрения.

Думаем, что прочитав этот краткий и, конечно же, поверхностный материал, руководитель организации сотни раз подумает, прежде чем брать на более-менее ответственную должность человека с подмоченной репутацией или с характеристикой типа «отличный специалист, но бабник или любитель выпить», даже при наличии весьма солидных рекомендаций. Следует также контролировать свой «бурный» темперамент, и не в коем случае не оскорблять подчиненных, а тем более не создавать в фирме плохой психологический климат. Очевидно, что этим создается очередное слабое звено в системе безопасности организации.

Обнаружение скрытого агента — очень сложная и трудоемкая задача, требующая специальных навыков оперативной работы. Останавливаться на этих вопросах мы не будем, поскольку все материалы по методам ведения оперативной работы являются сугубо секретными, да и данная тематика выходит за рамки как нашей книги, так и нашей квалификации. Отметим только, что при правильной организации деятельности фирмы большинство агентов (особенно обслуживающий персонал) не может обладать всей полнотой информации. В этом случае их используют для легального проникновения в помещения с целью установки подслушивающих устройств и исследования содержимого мусорных корзин.

Для некоторого затруднения деятельности таких агентов необходимо:

>- определить строгий порядок и выделить специально оборудованные помещения для ведения деловых бесед, чтобы исключить даже кратковременное «случайное» присутствие посторонних, в том числе и из числа своих сотрудников;

>- организовать максимально жесткий учет и строго регламентировать порядок работы с деловыми документами;

>- узаконить и максимально ограничить круг лиц, допускаемых к тем или иным внутрифирменным секретам;

>- запретить сотрудникам вести служебные переговоры с домашних телефонов;

>- в деловых беседах исходить всегда из того предположения, что ваш телефон прослушивается, особенно если это радиотелефон;

>- относиться крайне осторожно к лицам, выдающим себя за работников городских коммунальных служб или ремонтников;

>- при посторонних нельзя называть фамилию и имя-отчество собеседника, а назначая место встречи надо переходить на условности и т. д.

Но эти меры будут недостаточными, если нельзя исключить применение «доброжелателями» технических средств несанкционированного съема информации. Наличие специальной аппаратуры способно резко увеличить деловой потенциал разведчика в любой сложной игре. Официальная продажа таких вещичек ограничена, но на диком рынке можно легко найти как фирменные образцы, так и топорные поделки отечественных «умельцев». Незаменимым подспорьем могут стать и некоторые образцы бытовой радиоаппаратуры. Например, уникальными возможностями для подслушивания радиопереговоров обладает радиотелефон «Алтай», выпускаемый местным заводом в белорусском городе Молодечно. Впрочем, на практике очень часто обходятся довольно примитивными средствами вполне самостоятельного изготовления, особенно если финансовые возможности весьма ограничены, а со стороны объекта отсутствуют даже признаки каких-либо мер по обеспечению технической безопасности. Общая характеристика основных методов получения информации о различных сторонах деятельности и перечень используемых при этом технических средств приведены в табл. 1.2.1.

Таблица 1.2.1. Технические средства, предназначенные для получения конфиденциальной информации

№ п/п /Действия /Физическое явление /Способ (средство) съема информации

1 /2 /3 /4

1 /Разговор нескольких лиц /Акустический сигнал /Подслушивание, в том числе случайное Диктофоны Закладные устройства с передачей информации по: Имеющимся коммуникациям (трубам, цепям сигнализации, сетям 220 В, телефонным линиям...); специально проложенным проводам; радио- или ИК-каналу Направленный микрофон

//Виброакустический сигнал /Стетоскоп Вибродатчик с передачей информации по: радиоканалу; проводам; коммуникациям; ИК-каналу Оптический лазерный микрофон

//Гидроакустический сигнал /Гидроакустический датчик

//Акустоэлектрический сигнал /Радиоприемник спецназначения

//Движение губ /Визуально, в том числе оптическими приборами Камера, в том числе с передачей по проводам и радиоканалу

2 /Разговор по телефону /Акустический сигнал /Аналогично п. 1

//Электрический сигнал в линии /Параллельный телефон, прямое подключение, подключение через электромагнитный датчик, телефонная радиозакладка

//Побочные электромагнитные излучения (ПЭМИ) и наводки /Специальные радиотехнические устройства

Окончание табл. 1.2.1

№ п/п /Действия /Физическое явление /Способ (средство) съема информации

1 /2 /3 /4

3 /Разговор по радиотелефону /Акустический сигнал Электромагнитные волны /Аппаратура п. 1 Специальные радиоприемные устройства

4 /Документ на бумажном носителе /Наличие /Визуально, в том числе с помощью оптических средств Фотографирование, в том числе с дистанционной передачей снимка Копирование

5 /Размножение документа на бумажном носителе /Следы на нижнем листе, копировальной бумаге или красящей ленте /Кража, визуально

//Шумы принтера /Спецаппаратура акустического контроля

//ПЭМИ от ЭВМ /Специальные радиотехнические устройства

6 /Почтовые отправления /Наличие /Прочтение: со вскрытием, без вскрытия

7 /Документ на небумажном носителе /Носитель /Копирование, вскрытие, несанкционированное использование ЭВМ

8 /Изготовление документа на небумажном носителе /Изображение на дисплее /Визуально, в том числе с помощью оптических средств Фотографирование Видео- или телевизионные закладные устройства

//ПЭМИ /Специальные радиотехнические устройства

//Электрические сигналы в сетях /Аппаратные закладки

9 /Передача документа на небумажном носителе /Электрические сигналы /Несанкционированное подключение, имитация пользователя

Таблица содержит лишь самые общие данные. Подробно о каждомиз перечисленных в ней средств можно узнать из материалов первой части книги.

1.3. Средства перехвата аудиоинформации

Закладные устройства с передачей информации по радиоканалу

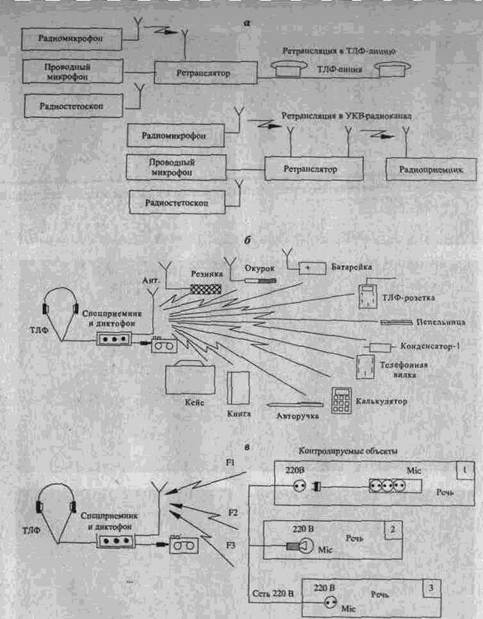

Один из эффективных путей негласного получения коммерческой информации основан на применении так называемых закладных устройств (ЗУ), скрытно… В настоящее время создано огромное количество типов таких устройств,… Так, самые миниатюрные ЗУ имеют вес всего 1,5 г и линейные размеры — не более нескольких миллиметров. Дальность…Передатчик и приемник, настроенные на частоту работы закладного устройства; 3 - полуактивная либо пассивная радиозакладка; 4 - источник акустического сигнала

Таблица 1.3.1. Основные характеристики активных радиозакладных устройств

Продолжение табл. 1.3.1.

Окончание табл. 1.3.1

Таблица 1.3.2. Основные характеристики полуактивных акустических радиозакладок

Характеристики /SIM-ATP-16 /SIM-ATP-40

Фирма-производитель /Hildenbrand-Elektronik GmbH /Hildenbrand-Elektronik GimbH

Вид исполнения /Обычный

Частота облучающего сигнала, МГц /160 /800...950

Частота переизлученного сигнала, МГц /160,012 /800...950

Вид модуляции /Узкополосная частотная

Мощность передатчика облучающего сигнала /10 Вт /100 мкВт...20 мВт (мощность облучающего сигнала)

Размеры, мм /90х90х4 /130х75х250

Питание, В / /3

Время работы /2000...4000 ч /4 месяца

Примечание /В исходном состоянии упакован в фольгу. Время хранения 2 года. Всенаправленная кольцевая антенна. Частотный диапазон звукового сигнала 75...10 000 Гц /Время хранения в стандартной упаковке 10 лет. Направленная директорная антенна. Частотный диапазон звукового сигнала 75...10 000 Гц Потери при преобразовании - 8 дБ

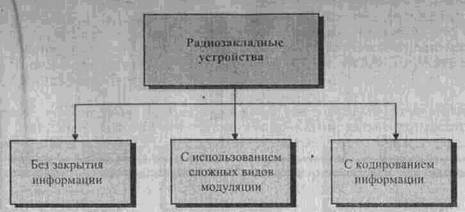

Рис. 1.3.15. Классификация радиозакладных устройств по способу закрытия информации

Естественно, что наиболее простым видом ЗУ являются радиозакладки без закрытия информации. Однако их применение ограничено возможностью перехвата информации любым лицом, имеющим приемник, работающий на частоте РЗУ.

К радиозакладкам с использованием сложных видов модуляции относятся устройства с двойной модуляцией сигнала — на поднесущей и основной частоте излучения, например, PK1970-SS (табл. 1.3.1). Частота поднесущей выбирается много больше 20 кГц. Поэтому прием информации возможен только на специальный приемник с двойным детектированием, что существенно повышает ее скрытность. Попытка прослушивания сигнала обычным приемником ни к чему не приведет, так как выходной сигнал будет превышать верхний частотный уровень чувствительности человеческого уха.

К более эффективным способам закрытия информации относится использование сложных шумоподобных сигналов и различных способов кодирования информации.

Так например, шумоподобные сигналы с фазовой манипуляцией используются в радиозакладкахРК1970 и SIM-PR-9000T, а аналоговое скремблирование (наиболее часто применяемый способ шифрования) — в радиозакладкахPK2010S (простая инверсия спектра) и в устройствах«Брусок-ЛЗБ ДУ»,PK1380-SS илиPK540-SS (сложная инверсия спектра).

Более сложный способ шифрования речевой информации — кодирование ее в цифровом виде. Такой способ закрытия применен, например, в радиозакладкахPK1195-SS, РК2050,SIM-PR-9000T и РК1970 (см. табл. 1.3.1).

В зависимости от мощности передатчика РЗУ делятся на три вида — малой, средней и большой дальности действия (рис. 1.3.16).

Радиозакладные устройства малой дальности способны передавать информацию на расстояние, не превышающее несколько десятков метров,

Рис. 1.3.16. Классификация радиозакладных устройств по дальности действия

поэтому без ретранслятора (приемно-передающего блока) они, как правило, не используются. РЗУ средней дальности позволяют вести уверенный прием информации на удалении несколько сот метров, а радиозакладки большой дальности способны работать с радиоприемными устройствами, расположенными на удалении 1000 м и более.

В качестве иллюстрации можно привести характеристики некоторых типов серийно выпускаемых закладных устройств:

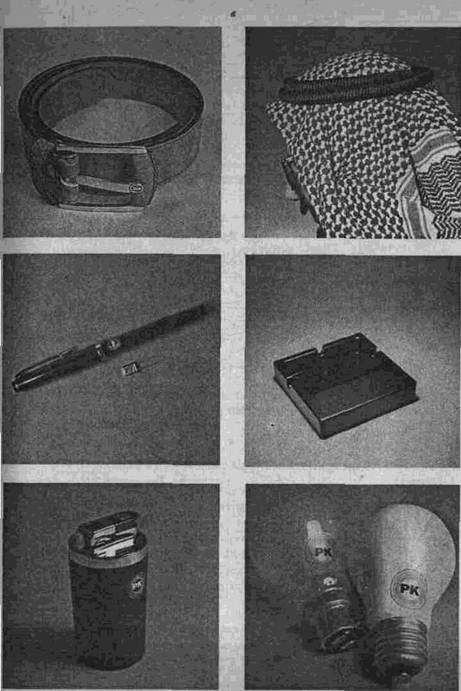

PK580-S — передатчик с кварцевой стабилизацией частоты, закамуфлированный под поясной ремень. Вес — 250 г. Мощность излучения — 50 мВт, рабочая частота — 139 МГц, дальность передачи радиосигнала — 700 м. Источник питания — батарея с напряжением 6 В. Рекомендуемые приемники для работы с данным радиомикрофоном:

PK830-SS, PK1015-SS.

PK525-S — передатчик с кварцевой стабилизацией частоты, закамуфлированный в головном уборе. Вес — 150 г. Рабочая частота —139 МГц. Источник питания — батарея с напряжением 6В.

PK585-S — передатчик с кварцевой стабилизацией частоты, закамуфлированный под авторучку диаметром 11 мм и длиной 135 мм. Вес — 30 г. Рабочая частота — 139 МГц. Дальность перехвата акустических сигналов — 5м, дальность передачи радиосигналов — 300 м. Источник питания — 2 батареи с напряжением по 1,5 В. Рекомендуемые приемники для работы с данным радиомикрофоном:PK830-SS, PK825-S, PK1015-SS.

PK575-S — передатчик с кварцевой стабилизацией частоты, закамуфлированный под зажигалку диаметром 55 мм и длиной 73 мм. Вес — 95 г. Источник питания — батарея с напряжением 6 В. Рекомендуемые приемники для работы с данным радиомикрофоном: PK830-SS, PK815-S, PK1015-SS.

PK560-S — передатчик, закамуфлированный под электролампочку. Дальность перехвата акустических сигналов — 20 м, дальность передачи радиосигналов — 300 м. Питается от электросети переменного тока с напряжением 110/220 В. Не может быть использован в качестве источника света. Рекомендуемые приемники для работы с данным радиомикрофоном: PK830-SS, PK825-S, PK1015-SS.

PK570-S — передатчик, закамуфлированный под пепельницу. Габариты — 125х12х30 мм, вес — 275 г. Дальность передачи радиосигналов — 250 м. Источник питания — батарея с напряжением 9 В, время непрерывной работы — 50 часов. Дистанционное управление режимом излучения.

PK1025-S — передатчик, закамуфлированный под наручные часы. Представляет из себя диск диаметром 25 мм и толщиной 4 мм, вес 40 г. Питается от одного элемента 1,5 В, которого хватает на 6 часов непрерывной работы. Частоты излучений лежат в диапазонах 88...108;

130...150 МГц. Рекомендуемый приемник для работы с данным радиомикрофоном:PK1015-SS.

STG 4005— радиомикрофон с акустоматом, работает в диапазоне частот 130...150 МГц, вид модуляции — широкополосная частотная, выходная мощность — 6 мВт. Габариты — 45х30х15 мм, вес — 35 г, напряжение питания — 6В, тип антенны — гибкая.

STG 4007— радиомикрофон с акустоматом, работает в диапазоне частот 395...415 МГц, вид модуляции — узкополосная частотная, выходная мощность — 15 мВт. Габариты — 66х27х14 мм, вес — 52 г, напряжение питания — 6В, тип антенны — гибкая.

GTG 4215— радиомикрофон с дистанционным управлением, работает в * диапазоне частот 115... 150 МГц, вид модуляции — широкополосная частотная, выходная мощность — 5 мВт. Габариты — 67х36х25 мм, вес — 70 г, напряжение питания — 110/220 В электросети переменного тока, антенна — провод электросети.

Устройство дистанционного управления работает в диапазоне частот:

800...1000 Гц. Выходная мощность — 50 мВт, команда — кодированная. Габариты —155х60х20 мм, вес — 70 г.

UXMC — радиомикрофон, закамуфлированный в виде портативного компьютера с сетевым или батарейным электропитанием. Может использоваться и как обычный компьютер, и как радиомикрофон для передачи перехватываемых речевых сигналов из контролируемого помещения на расстояние до 3000 м. Диапазон рабочих частот — 398...430 МГц с выделением шести фиксированных частот.

Устройство поставляется в комплекте с миниатюрным приемником, оборудованным шумоподавителем и имеющим возможность подключения диктофона с длительностью записи 1,3 или 6 часов.

UX CARD — радиомикрофон, закамуфлированный в виде кредитной карточки. Работает в диапазоне частот 398...430 МГц. Имеет размеры кредитной карточки толщиной 4 мм. Он может быть скрыт между страницами книги, вставлен в один из настольных канцелярских приборов, размещен в кармане одежды или сумке. Время непрерывной работы прибора — 30 часов, дальность передачи — 200...300 м. Электропитание от встроенной литиевой батареи с напряжением 3 В.

UXP — радиомикрофон, закамуфлированный в корпус шариковой ручки типа Parker. При этом остается место для миниатюрного пишущего стержня. Дальность действия до 300 м. Ручку с встроенным устройством можно держать в кармане или пользоваться ею открыто, не вызывая подозрений у окружающих. Электропитание от двух элементов с напряжением 1,5 В, размещенных в корпусе авторучки.

UXC — радиомикрофон, закамуфлированный в виде карманного калькулятора. Работает в диапазоне частот 398...430 МГц, дальность передачи информации 300—1000 м. Устройство наделено всеми функциями обычного калькулятора, поэтому может быть размещено в непосредственной близости от прослушиваемого источника речевой информации.

Фирма SIM Security and Electronic Systems (Германия) предлагает серию радиомикрофонов. Ниже дается краткое описание некоторых изделий.

Одноплатные радиомикрофоны серии Model SIM-A-40 предназначены для встраивания в различные офисные и бытовые предметы без изменения их конструкции или внешнего вида.

Все радиомикрофоны указанной серии изготовлены по технологии поверхностного монтажа. Исключительно плоская форма им придается благодаря покрытию схемной платы специальным полимером. Поэтому их можно встраивать так, что затем трудно обнаружить даже при тщательном внешнем осмотре. Важным элементом каждого радиомикрофона является высокочувствительный акустический датчик.

Кроме входящих в сериюSIM-A-40 встраиваемых радиомикрофонов в нее входит также радиомикрофонSIM-A-45GS, маскируемый в поясном ремне. Выходная мощность этого радиомикрофона равна 10 мВт. По желанию заказчиков его мощность может быть повышена до 30 мВт. Сигналы радиомикрофонов могут приниматься обычными радиоприемниками и сканерами.

Технические характеристики микрофонов А-40ЕВ, A-41-SM, A-42TR

Модель /А-40ЕВ /A-41-SM /A-42TR

Камуфляж /Радиоэлектронный прибор /Портфель /Авторучка

Диапазон частот, МГц /130-180 /130-180 /130-180

Выходная мощность, мВт /5 /60 /20

Модуляция /Узкополосная ЧМ /Узкополосная ЧМ /Узкополосная ЧМ

Ширина полосы звуковых частот, кГц /10 /10 /10

Электропитание /Кадмиевая аккумуляторная батарея, четыре элемента

Потребляемый ток, мА /— /— /25

Технические характеристики микрофонов A-43FH, A-44VT, A-45GS

Модель /A-43FN /A-44VT /A-45GS

Камуфляж /Авторучка /Включаемый /Поясной ремень

Диапазон частот, МГц /130-180 /130-180 /130-180

Выходная мощность, мВт /20 /6 /10/30

Модуляция /Узкополосная ЧМ /Узкополосная ЧМ /Узкополосная ЧМ

Ширина полосы звуковых частот, кГц /10 /10 /10

Электропитание /Два кнопочных элемента 2х1 Вт /Электросеть 220 В, 50 Гц /Источник пост. тока 2,4—4,5 В

Потребляемый ток, мА /25 /10 /12 при 2,4 В 22 при 4,5 В

Радиомикрофоны Model SIM-A-46/47 предназначены для маскировки их в престижных авторучках или карманных калькуляторах. Для скрытых операций выпускаются также миниатюрные радиоприемники, настроенные на заданные радиочастоты (с кварцевой стабилизацией). Каждый радиомикрофон имеет высокочувствительный микрофон и источник электропитания. Передатчик радиомикрофона может находиться в дежурном режиме 2000 ч без смены источника питания. Продолжительность непрерывной работы в режиме передачи — 3 ч.

Технические характеристики

Модель /SIM-A-46 /SIM-A-47

Камуфляж /Авторучка /Калькулятор

Диапазон частот, МГц /350-400 /350-400

Выходная мощность, мВт /1/1

Частота сигнала бедствия, Гц /2 (включено/выключено) /2 (включено/выключено)

Шумоподавление, дБ /30 /30

Продолжительность работы в дежурном режиме, ч /2000 /2000 .

Электропитание /Три элемента типа У13А или 393 /Два элемента типа СК2016 или 1 элемент 675РХ

Сверхминиатюрный радиомикрофон Model SIM-A-64 встраивается в телефонные розетки и аппараты. Он предназначен для прямой радиопередачи телефонных разговоров.

Радиомикрофон изготовлен по технологии поверхностного монтажа. Его схемная плата покрыта специальным полимером. Она имеет форму очень тонкой пластинки, которая может закладываться в телефонные аппараты, интерфейсы или в телефонные линии. Электропитание радиомикрофона осуществляется от телефонной сети. Вследствие очень небольшого потребления тока и малого последовательного сопротивления радиомикрофойа его подключение к телефонной линии практически не нарушает ее нормальной работы.

Сигналы радиомикрофона могут приниматься обычнымиили сканирующими радиоприемниками.

Технические характеристики

Диапазон радиочастот, МГц... 130—180 (с кварцевой стабилизацией) Модуляция............ узкополосная, частотная

Ширина полосы звуковых частот, кГц.... 7

Электропитание ............. от телефонной линии,

напряжение не менее 1,5 В Размеры, мм.............. 8х6х20

Одноплатный радиомикрофон Model-SIM-65 может работать в диапазонах ОВЧ или УВЧ (с кварцевой стабилизацией частоты). Выходная мощность версии ОВЧ может переключаться от 10 до 300 мВт, а версия УВЧ постоянна и равна 50 мВт.

Радиомикрофон представляет собой одну схемную микроплату, изготовленную по технологии с поверхностным монтажом. На плате расположен также высокочувствительный электретный микрофон. Плата покрыта специальным полимером, защищающим электронные компоненты. Она имеет форму плоской монолитной пластинки, толщина которой не превышает 6 мм. Электропитание возможно от встроенной батареи или от внешнего источника напряжением 9 В. Прием сигналов радиомикрофона может осуществляться обычными или сканирующими радиоприемниками.

По отдельному заказу может поставляться радиомикрофон этой модели, скрытый в поясном ремне и рассчитанный на прием сигналов бедствия.

Технические характеристики

Диапазон /ОВЧ /УВЧ

Диапазон рабочих частот, МГц. /140-180 /400-450

Выходная мощность, мВт /30/300 /50

Модуляция /Узкополосная. частотная /Узкополосная частотная

Электропитание, В /9 /9

Потребляемый ток, мА /70 /50

Размеры, мм /20х4х45 /20х4х45

Радиомнкрофон Model SIM-A-75 разрабатывался фирмой при непосредственном участии заказчика для выбора конструкции, наиболее соответствующей его требованиям. В качестве примеров возможного конструктивного оформления камуфляжа радиомикрофона SIM-A-75 приводятся следующие:

>- в портфеле типа «дипломат» со свободным выбором модели радиомикрофона, набором определенных функций управления, встроенным блоком электропитания;

>- в портативном блоке электропитания с ручным и дистанционным управлением радиомикрофоном, с кодированием и без кодирования передаваемых сигналов и нормальным использованием блока электропитания по его назначению;

>- в форме брелка для ключей, с переключателем для передачи сигнала тревоги и встроенным источником питания.

В таких вариантах оформления максимально учитываются требования заказчиков. Могут быть разработаны новые варианты.

Радиомикрофоны Model SIM SAW-1X, SIM SAW-10X, SIM SAW-13, -15, -16, -19 и SIM SAW-103, -105, -108, -109 обеспечивают высококачественную передачу звуковой информации в широком диапазоне радиочастот. Возможность использования для их электропитания различных источников (батареи сухих элементов, аккумуляторные батареи, внешние источники) допускает их применение как в качестве носимых под одеждой, так и стационарных приборов. Радиомикрофоны этих моделей имеют встроенный и поставляемый по отдельному заказу высокочувствительный микрофон. Задающий генератор передатчика с резонатором на поверхностных акустических волнах (SAW) генерирует спектрально чистые, свободные от субгармоник колебания. Предварительная обработка входных сигналов звуковых частот включает их плавное ограничение и сжатие.