рефераты конспекты курсовые дипломные лекции шпоры

- Раздел Политика

- /

- Закладные устройства с передачей информации по радиоканалу

Реферат Курсовая Конспект

Закладные устройства с передачей информации по радиоканалу

Закладные устройства с передачей информации по радиоканалу - раздел Политика, Большая энциклопедия промышленного шпионажа Общие Сведения О Закладных Устройствах Один Из Эффективных П...

Общие сведения о закладных устройствах

Один из эффективных путей негласного получения коммерческой информации основан на применении так называемых закладных устройств (ЗУ), скрытно устанавливаемых в местах возможного нахождения объектов наблюдения (конкурентов) либо подключаемых к используемым ими каналам связи.

В настоящее время создано огромное количество типов таких устройств, различающихся принципом функционирования, способом передачи информации, дальностью действия, а также размером и внешним оформлением.

Так, самые миниатюрные ЗУ имеют вес всего 1,5 г и линейные размеры — не более нескольких миллиметров. Дальность передачи информации с таких устройств едва превышает 10 м. Более мощные устройства имеют размеры до нескольких сантиметров и позволяют осуществить передачу перехватываемой информации на дальность от нескольких сот до тысячи и более метров. Обычно ЗУ скрытно устанавливаются в элементах конструкций зданий и интерьера, крепятся под одеждой или камуфлируются под личные вещи.

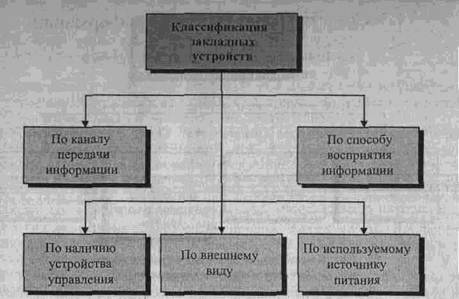

Для того чтобы систематизировать представление о таких устройствах, целесообразно ввести пять признаков их классификации (рис.1.3.1):

>- по каналу передачи информации;

>- по способу восприятия информации;

>- по наличию устройства управления;

>- по внешнему виду;

>- по используемому источнику питания.

Рассмотрим отдельно каждый из признаков. В зависимости от канала передачи информации различают следующие типы ЗУ (рис.1.3.2):

>- радиозакладки;

>- инфракрасные закладки;

>- закладки с передачей информации по токоведущим линиям;

>- закладки с записью на магнитофон.

В радиозакладках для передачи информации используется энергия электромагнитных волн, не влияющих на органы чувств человека, способных распространяться на значительные расстояния, преодолевая естественные

Рис. 1.3.1. Основные признаки классификации закладных устройств

и искусственные препятствия. Благодаря этим двум свойствам радиозакладные устройства позволяют с помощью специальной приемной аппаратуры вести скрытное наблюдение за интересующим объектом практически из любой удаленной точки.

С технической точки зрения, закладки могут работать практически в любом диапазоне радиоволн. Однако из конструктивных соображений наиболее используемые частоты — от 100 до 1000 МГц. Более подробно этот вид ЗУ будет рассмотрен ниже. В инфракрасных закладках для передачи информации также используется энергия электромагнитных волн, но не радиодиапазона, а невидимой части оптической области спектра — инфракрасного диапазона.

Благодаря малой длине такие волны распространяются узким пучком в заданном направлении, и их трудно обнаружить даже с помощью специальной аппаратуры. Дальность передачи информации от инфракрасных ЗУ достигает 500 м.

Однако высокая скрытность таких устройств существенно усложняет их применение. Так, инфракрасная закладка должна постоянно находиться в зоне прямой видимости приемника оптического излучения, а случайно попавший на линию визирования предмет, человек или автомобиль, а также изменившиеся погодные условия могут привести к существенному ухудшению качества или даже пропаданию сигнала в аппаратуре регистрации. Естественно, что такие ЗУ совершенно не применимы на мобильных объектах.

Рис. 1.3.2. Классификация закладных устройств в зависимости от канала передачи информации

В силу перечисленных недостатков инфракрасные закладки не нашли широкого использования в практике промышленного шпионажа.

Закладки с передачей информации по токоведущим линиям используют свойство электрических сигналов распространяться на значительные расстояния по проводникам. Такие ЗУ обладают существенными достоинствами: высокой скрытностью передачи информации, большой дальностью действия, отсутствием необходимости в дополнительных источниках питания. Кроме того, они хорошо камуфлируются под элементы электрических цепей и токоприемники (розетки, тройники, электрические удлинители, настольные лампы и т. д.). В качестве токопроводящих линий используются либо специально проложенные провода, либо кабели электрических и телефонных сетей. В силу перечисленных обстоятельств ЗУ такого типа часто применяются недобросовестными конкурентами для получения сведений конфиденциального характера. Более подробно они будут рассмотрены в п. 1.3.2.

В случаях, когда отсутствует необходимость получения оперативной информации в реальном масштабе времени, а также имеется возможность скрытного извлечения и замены кассеты или магнитной ленты, закладка может оснащаться магнитофоном вместо устройства передачи по одному из рассмотренных каналов.

Такой способ, как правило, применяется только в тех случаях, когда есть потенциальная угроза обнаружения объектом наблюдения канала передачи информации (например, с помощью специальной аппаратуры контроля).

В зависимости отспособа восприятия информации различают три типа ЗУ (рис.1.3.3):

>- микрофонного типа;

>- вибрационного типа;

>- с подключением к коммуникационным линиям.

Принцип действия ЗУ микрофонного типа основан напреобразованииакустических атмосферных колебаний в электрические сигналыи передачеих потребителю одним из вышеперечисленных способов.

ЗУ вибрационного типа (стетоскопы) перехватывают акустические колебания твердых сред (вибрации), возникающие вследствие давления атмосферных акустических волн на среды (рис. 1.3.4). В качестве чувствительных элементов в таких устройствах обычно используются пьезомикрофоны, электронные микрофоны или датчики акселерометрического типа. Они наиболее эффективны при фиксации на тонких «площадных» поверхностях (межкомнатных перегородках, стеклах, дверях и т. п.). Для передачи информации потребителю, как правило, используется радиоканал, и такие ЗУ обычно называют радиостетоскопами.

ЗУ с подключением к коммуникационным линиям предназначены для негласного перехвата информации, циркулирующей в телефонных или волоконно-оптических линиях.

Они позволяют скрытно получать информацию о содержании телефонных переговоров, а также текстовых сообщений (телеграфных, факсимильных, электронной почты и т. д.).

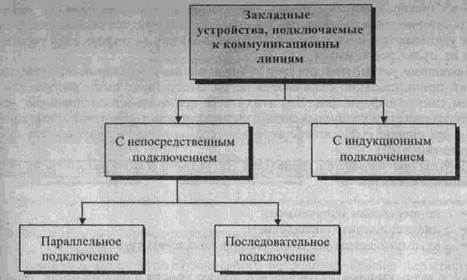

Для передачи информации с подключаемых ЗУ обычно используется радиоканал, а такие устройства называются радиозакладными. По способу подключения к телефонным линиям радиозакладки делят на две группы (рис. 1.3.5).

Первая группа — радиозакладки с непосредственным подключением.

Рис. 1.3.3. Классификация закладных устройств по способу восприятия информации

Рис. 1.3.4. Применение стетоскопов для перехвата акустической информации:

а — с передачей информации по специально проложенным проводным линиям; б — с передачей по радиоканалу; в — внешний вид стетоскопа с передачей информации по проводам; г — стетоскоп с передачей по радиоканалу

Рис. 1.3.5. Классификация радиозакладных устройств по способу подключения к токопроводящим коммуникационным линиям

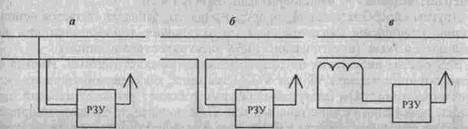

Они подключаются либо одновременно к обоим проводам параллельно абоненту (параллельное подключение — рис. 1.3.6, а), либо в разрыв одного из проводов (последовательное подключение — рис. 1.3.6, б).

Такие способы позволяют получить достаточно большой уровень сигнала (его хорошее качество) на входе радиозакладки, а также обеспечить ее питание от линии. Однако закладки с непосредственным подключением могут быть легко обнаружены по изменению параметров линии.

Этого недостатка в значительной степени лишены устройства второй группы—радиозакладки с индукционным подключением (рис.1.3.6, в). В таких закладках чувствительным элементом выступает специальным образом построенная антенна, устанавливаемая вплотную к проводам телефонной

Рис. 1.3.6. Виды подключения радиозакладных устройств к токопроводящим линиям: а — параллельное; б — последовательное; в — индукционное

линии. Электромагнитное поле, окружающее телефонные провода, наводит в антенне токи, содержащие информацию о характере сообщения. Эти токи усиливаются, преобразуются и далее полученная информация передается на пункт регистрации.

Закладные устройства для снятия информации с волоконно-оптических линий принципиально отличаются от рассмотренных выше только способом снятия информации. Для этих целей применяются специальные устройства сжатия волоконных линий, вызывающие интерференционные процессы на поверхности оптического волокна, которые и считываются фотоприемником.

Поналичию устройства управления ЗУ условно можно разделить на три группы (рис.1.3.7):

>- с непрерывным излучением;

>- с дистанционным управлением;

>- с автоматическим включением при появлении сигнала.

ЗУ с непрерывным излучением наиболее просты в изготовлении, дешевы и предназначены для получения информации в течение ограниченного промежутка времени. Работа на излучение таких ЗУ начинается с момента подключения питания. Если источник питания автономный, то, как правило, время работы такого ЗУ не превышает 1—2 часа из-за большого потребления энергии на передачу сигнала. Время работы ЗУ, питающихся от линий (силовых или телефонных), практически неограничено.

Однако общим существенным недостатком для всех ЗУ с непрерывным излучением является возможность их обнаружения по излучению.

Существенно увеличить время непрерывной работы устройств с автономным питанием и повысить скрытность позволяет применение дистанционного управления ЗУ. Оно позволяет переводить устройство в режим излучения только в тех случаях, когда объект наблюдения ведет переговоры либо передает информацию по каналам связи.

Время излучения может быть дополнительно сокращено, если закладка содержит устройство накопления и сжатия сигнала.

Другим способом увеличения времени работы закладки является использование устройств автоматического включения передатчика при появлении сигнала (акустического либо электрического в линии).

Устройства включения от голоса называются акустоматами. Иногда их называют системами VAS или VOX. Закладка, оборудованная таким устройством, в обычном (дежурном) режиме работает как акустический приемник, потребляя незначительный ток. При появлении сигнала, например в начале разговора объекта наблюдения с кем-либо, подается напряжение на передатчик, и тот переходит в режим излучения. При пропадании акустического сигнала (прекращении разговора) через определенное время,

Рис. 1.3.7. Классификация закладных устройств по наличию устройства управления

обычно несколько секунд, передатчик выключается и закладка переходит в режим дежурного приема. Применение акустомата позволяет в несколько раз увеличить время работы закладного устройства. Однако их использование приводит к потере первых слов при каждом включении.

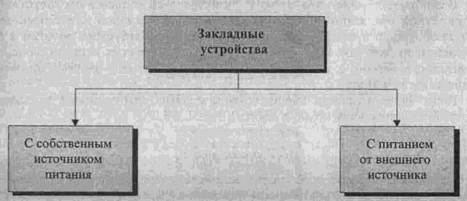

Поиспользуемому источнику питания, как было отмечено выше, ЗУ делятся на два вида (рис.1.3.8):

>- с собственным источником;

>- с питанием от внешнего источника.

К первому виду относятся любые ЗУ, имеющие собственный встроенный аккумулятор.

Ко второму — ЗУ с передачей информации по токоведущим линиям и ЗУ с непосредственным подключением к коммуникационным линиям. Время работы этих устройств практически неограничено.

Рис. 1.3.8. Классификация закладных устройств по используемому источнику питания

Рис. 1.3.9. Классификация закладных устройств по внешнему виду

По внешнему виду ЗУ могут быть (рис. 1.3.9):

>- в обычном исполнении;

>- в закамуфлированном виде.

В обычном исполнении устройства имеют, как правило, металлический корпус (окрашенный или нет) и форму параллелепипеда. Они достаточно универсальны и применяются в различных условиях обстановки. Маскируются одеждой, предметами интерьера (корзиной для бумаг, пластиковой коробкой, книгами, картиной и т. п.) либо местными предметами, пропускающими акустические и (или) электромагнитные колебания (травой, смятым бумажным либо пластиковым пакетом, куском доски, фанеры и т. п.).

В закамуфлированном виде ЗУ применяются только в соответствии с конкретной обстановкой. Так, например, в виде силовой или телефонной розетки только в том случае, если другие неиспользуемые розетки в помещении имеют такой же внешний вид, в виде личных вещей (часов, зажигалки, заколки...), если они соответствуют общему имиджу применяющего их человека.

Возможные варианты внешнего вида серийно выпускаемых закладных устройств приведены ниже, в табл. 1.3.1...1.3.3.

Радиозакладки

Наиболее широкое применение в практике промышленного шпионажа нашли устройства с радиоканалом передачи перехватываемой информации, так называемые радиозакладные устройства (РЗУ), или радиозакладки.

Повышенный интерес к использованию РЗУ связан с их исключительно широкими возможностями по наблюдению за мобильными объектами, находящимися на значительном расстоянии.

Радиозакладные устройства как радиотехнические средства обладают рядом специфических особенностей, не свойственных другимЗУ. В соответствии с этими особенностями для классификации радиозакладок могут быть использованы следующие признаки (рис. 1.3.10):

>- принцип формирования сигнала;

>- способ закрытия передаваемой информации;

>- дальность действия.

В соответствииспринципом формирования сигнала (рис. 1.3.11) РЗУ могут быть:

>- активные;

>- пассивные;

>- полуактивные.

Активные РЗУ наиболее распространены. В общем виде они могут быть представлены структурной схемой, изображенной на рис. 1.3.12.

Описание внешнего вида и основных характеристик некоторых активных РЗУ приведены в табл. 1.3.1.

Полуактивные РЗУ характеризуются существенно большим временем функционирования от автономного источника питания: до 4000 часов. Положительный эффект достигается за счет комплексного использования энергии внешнего специально сформированного мощного зондирующего сигнала и энергии собственного питающего элемента. При этом энергия

Рис. 1.3.10. Признаки классификации радвозакладок

Рис. 1.3.11. Классификация радиозакладок по принципу формирования сигнала

собственного аккумулятора тратится лишьна модуляцию принимаемого высокочастотного сигнала и его усиление.

Так как такие радиозакладки могут работать только при наличии внешнего зондирующего электромагнитного поля, то они получили название «аудио-транспондеры» («аудиоответчики») от английского audiotransponder. Структурная схема полу активного РЗУ показана на рис. 1.3.13. Примером аудиотранспондеров могут служить радиозакладки SIM-ATP-16 и SIM-ATP-40 (табл. 1.3.2).

SIM-ATP-16 — аудиотранспондер, имеющий размеры 90'90'4мм, выглядит подобно дискете 3,5". Его легко можно спрятать в интерьере комнаты. Устройство упаковано в фольгу и может храниться более двух лет. Для приведения в рабочее состояние фольга должна быть снята и на расстоянии не более 10 м (в соседней комнате или автомобиле) должен быть установлен генератор синусоидального сигнала мощностью 10 Вт с частотой излучения 160 МГц.

Схемой РЗУ предусмотрено, что переизлученный сигнал сдвинут относительно зондирующего на +12 кГц. Это обеспечивает развязку приемного и передающего каналов и маскировку полезного маломощного сигнала сильным зондирующим. Информационный сигнал может быть принят специальным приемником на удалении до 500 м. Для приема и переизлучения сигналов используется плоская кольцевая антенна.

Однако мощный зондирующий сигнал является демаскирующим признаком применения полуактивного ЗУ, что для руководителя службы безопасности должно послужить толчком к проведению соответствующих мероприятий по защите информации.

Рис. 1.3.12. Типовая структурная схема активного радиозакладного устройства:

УУ — устройство управления (например, акустомат или приемник сигналов от блока дистанционного управления); ЧЭ — чувствительный элемент (микрофон, вибродатчик или специальная антенна для перехвата электромагнитных полей коммуникационных линий и т. п.); БНС — блок накопления и сжатия информации, предназначенный для уменьшения времени работы РЗУ на излучение (до нескольких секунд за сеанс передачи); ПРД — передатчик, работающий на частотах, лежащих в диапазоне 100...1000 МГц; А — антенна (как правило, встроенная либо в виде отрезка изолированного провода длиной. 1=l/4, где l — длина волны излучения); ЛЭ — питающий элемент (может отсутствовать, если РЗУ подключено к линии, находящейся под напряжением)

SIM-ATP-40 — отличается от SIM-ATP-16 тем, что имеет габариты 130х75х250 мм и работает в диапазоне 800...950 МГц. Необходимая мощность облучающего сигнала лежит в пределах от 0,1 до 20 мВт. Дальность активации системы передатчиком — 10 м. Время работы транспондера от внутренней батареи напряжением 3 В — до 4 месяцев. Для облучения и приема переизлученного сигнала используются направленные директорные антенны. Потери на переизлучение составляют около 8 дБ.

Рте. 1.3.13. Типовая структурная схема полуактивного раднозакладного устройства

ПрмА и ПрдА — приемная и передающая антенны, соответственно; М — модулятор; У — усилитель

Принцип действия пассивных РЗУ был разработан еще в середине 40-х годов. Одна из таких радиозакладок в течение многих лет проработала в посольстве США в Москве, спрятанная в гипсовый герб Соединенных Штатов, установленный над рабочим столом в кабинете посла. Выявлена она была с большим трудом и только после того, как ЦРУ стало точно известно, что утечка информации происходит именно из этого кабинета (см. п.1.3.5).

Однако пассивные РЗУ в настоящее время не нашли достаточно широкого применения. Это связано с необходимостью использования столь высоких уровней излучаемой мощности передатчиков, что обслуживающий персонал вынужден работать с применением защитных средств (например, свинцовых фартуков). В этом плане полуактивные РЗУ обладают существенным преимуществом.

Примером серийно выпускаемой пассивной закладки может служить

SIPE MM1 — пассивная радиозакладка, выполненная в виде стержня длиной около 30 см и диаметром 2,5 см. Дальность действия — 100 м. Поставляется в комплекте, состоящем из закладки, источника облучения с питанием от электросети и приемного устройства.

Принцип применения пассивных и полуактивных радиозакладок иллюстрируется на рис. 1.3.14.

По способу закрытия информации, передаваемой в радиоканале, РЗУ делятся на три вида (рис. 1.3.15):

>- без закрытия информации;

>- с использованием сложных видов модуляции;

>- с кодированием информации.

Рис. 1.3.14. Схема применения полуактивной и пассивной радиозакладок:

– Конец работы –

Эта тема принадлежит разделу:

Большая энциклопедия промышленного шпионажа

Эта книга наиболее полно освещает вес основные современные способы негласного съема информации и методы защиты от промышленного шпионажа. Энциклопедический характер изложенного материала, рассмотрение широкого круга аспектов информационной безопасности делают настоящее издание настольной книгой для представителей государственных органов и сотрудников служб безопасности, преподавателей, студентов и других лиц, обеспокоенных проблемой защиты информации. Книга может использоваться как учебное пособие и как справочник для специалистов, имеющих опыт практической работы. Надеемся, что она будет интересна и для людей, впервые столкнувшихся с этой проблемой...

Если Вам нужно дополнительный материал на эту тему, или Вы не нашли то, что искали, рекомендуем воспользоваться поиском по нашей базе работ: Закладные устройства с передачей информации по радиоканалу

Что будем делать с полученным материалом:

Если этот материал оказался полезным ля Вас, Вы можете сохранить его на свою страничку в социальных сетях:

| Твитнуть |

Хотите получать на электронную почту самые свежие новости?

Новости и инфо для студентов