рефераты конспекты курсовые дипломные лекции шпоры

- Раздел Политика

- /

- Программно-аппаратные комплексы

Реферат Курсовая Конспект

Программно-аппаратные комплексы

Программно-аппаратные комплексы - раздел Политика, Большая энциклопедия промышленного шпионажа Дальнейшим Шагом По Пути Совершенствования Процедуры Поиска Зу Является Приме...

Дальнейшим шагом по пути совершенствования процедуры поиска ЗУ является применение программно-аппаратных комплексов радиоконтроля и выявления каналов утечки информации, так как их возможности значительно шире, нежели чем у просто совмещенных с ЭВМ сканирующих приемников. В наиболее общем виде эти возможности заключаются в следующем:

>• выявление излучений радиозакладок;

>• пеленгование радиозакладных устройств в реальном масштабе времени;

>• определение дальности до источников излучения;

>• аналого-цифровая обработка сигналов с целью определения их принадлежности к излучению радиозакладок;

>• контроль силовых, телефонных, радиотрансляционных и других сетей;

>• работа в многоканальном режиме, позволяющем контролировать несколько объектов одновременно;

>• постановка прицельных помех на частотах излучения радиозакладок и др.

На рынке специальных технических средств защиты информации сегодня представлено достаточно изделий как отечественного, так и зарубежного производства, в той или иной степени реализующих эти функции. Однако поиск средств негласного съема информации и, в частности, локализация источников радиосигналов, находящихся в так называемой ближней зоне, остается их основным предназначением. Решение задачи поиска обеспечивается наличием в составе комплексов следующих элементов:

>• широкодиапазонного перестраиваемого по частоте приемника (сканера);

>• блока распознавания радиозакладок, осуществляющего идентификацию излучений радиомикрофонов на основе сравнения принятых про-детектированных сигналов с естественным акустическим фоном помещения (пассивный способ) или тестовым акустическим сигналом (активный способ);

>• блока акустической локации, позволяющего по запаздыванию переизлученного зондирующего звукового импульса определять расстояние до активных радиомикрофонов;

>• электронно-вычислительной машины (процессора), осуществляющей как обработку полученных данных, так и управление приемником.

По принципу построения все известные приборы данного класса делятся на две основные группы:

>• специально разработанные комплексы, конструктивно выполненные в виде единого устройства;

>• комплексы, сформированные на базе серийного сканера, персонального компьютера (обычно notebook) и специального программного обеспечения, аналогичного рассмотренному в п. 2.3.4.

Среди приборов первой группы наибольшей популярностью пользуются OSC-5000 (Oscor), CPM-700(«Акула») иST 031 («Пиранья»).

OSC-5000 (Oskor)

Его название происходит от Omni Spectral Correlator и характеризует основное назначение как спектрального коррелятора (рис. 2.3.32). Прибор разработан американской фирмой Research Electronics IntL, однако имеет сертификат Гостехкомиссии при Президенте РФ (сертификат № 81), что говорит о несомненных достоинствах прибора.

Программно-аппаратный комплекс Oscor достаточно хорошо известен и на российском, и на мировом рынке, ему более шести лет, и за эти годы он неоднократно модифицировался (с версии 1.6 до 2.2). Цена комплекса в зависимости от конфигурации колеблется от 12 000 до 16 000 $.

OSC-5000 представляет собой функциональное сочетание нескольких приборов.

Во-первых, это панорамный приемник последовательно-параллельного типа (сканер), перекрывающий диапазон частот 10 кГц...З ГГц с полосой пропускания 15 кГц. Столь широкий диапазон перестройки обеспечивается наличием нескольких входов (фактически нескольких приемников), к каждому из которых подключена своя антенна (рамочная, штыревая и дискоконусная). Анализ может производиться как во всем диапазоне, так и в заданных полосах (до 31 полосы), автоматически или в ручном режиме. Максимальная скорость перестройки по частоте составляет 93 МГц/с при полосе пропускания 250 кГц. Чувствительность приемника соответствует значению 0,8 мкВ, а динамический диапазон входных сигналов составляет 90 дБ. Прибор оснащен набором детекторов, что дает возможность принимать сигналы с различным видом модуляции.

Несомненным достоинством является наличие инфракрасного детектора с областью спектральной чувствительности 0,85—1,07 мкм и специального

Рис. 2.3.32. Многофункциональный спектральный коррелятор OSC-5000 (Oskor)

адаптера, позволяющего вести контроль наличия излучений от сетевых закладок в диапазоне частот 10 кГц...5МГц в проводных линиях с напряжением до 300 В.

Во-вторых, это осциллограф и анализатор спектра, позволяющий наблюдать амплитудно-временные развертки демодулированных сигналови их спектры с разрешением по частоте не хуже 50 Гц.

Режим работы прибора, позволяющий осуществлять панорамный анализ выбранного диапазона частот с заданным разрешением носит название Sweep. В этом режиме можно масштабировать выбранный спектральный диапазон и выделять интересующие сигналы. Особо здесь следует подчеркнуть наличие специальной функции отображения меток пиков сигналов, так называемая функция Display Peak Signal, которая позволяет сохранять на экране метки пиков ограниченных во времени сигналов. Метки при этом остаются и при следующем сканировании, что бывает, необходимо для поиска и распознавания излучений передатчиков (закладок), работающих с перестройкой по частоте.

Режим Analise дает возможность более детального излучения спектральных форм выбранных в Sweep-режиме сигналов и их временных характеристик.

В-третьих, это коррелятор, необходимый для идентификации сигналов ЗУ.

Принцип работы коррелятора заключается в том, что демодулированный низкочастотный сигнал сравнивается с акустическим фоном помещения. При этом на коррелятор одновременно подается для сравнения два низкочастотных сигнала: первый — демодулированный с выхода приемника, второй — аудиосигнал акустического фона помещения или сигнал телефонной линии. Роль источника аудиосигнала может выполнять либо обычный микрофон, либо линейный выход применяемого аудиовоспроизводящего устройства: CD-плейера или магнитолы.

На основании результатов этого сравнения рассчитывается коэффициент корреляции и в зависимости от полученного значения каждому обнаруженному сигналу присваивается один из пяти уровней тревоги. При превышении этим уровнем заданного пользователем порогового значения срабатывает система оповещения — это мигание сообщения на экране, звуковой сигнал, запись на диктофон или печать характеристик (по выбору). Прибор фиксирует частоту, тип демодулятора, дату и время обнаружения тревожного сигнала, сохраняет все эти данные в базе данных или выводит на встроенный термоплоттер. Прибор можно запрограммировать так, что при обнаружении тревожного сигнала будет распечатан его спектр или произойдет запись передаваемой информации на диктофон. Переключение в режим Correlation осуществляется нажатием всего одной клавиши.

В программно-аппаратном комплексе OSC-5000 предусмотрен режим загрузки в память частот, излучения на которых прибор будет считать «дружественными» (Friendly Signals, например, сигналы теле- и радиовещательных станций) и не затрачивать время на анализ в автоматическом режиме. Всего Oscor может хранить информацию (дату и время обнаружения, частоту, тип демодулятора, полосу) о 7168 сигналах при штатной памяти 128 кБ или о 28 672 при расширенном до 512 кБ объеме памяти. Эта информация может редактироваться пользователем, протоколироваться самим прибором на термоплоттере или сбрасываться на ПЭВМ через СОМ-порт для дальнейшей обработки.

Дополнительными опциями дляOscor являются следующие:

>• OVM-5000 (Video Monitoring Option), реализованная в комплекте OSC-5000 Deluxe и предназначенная для анализа видеосигналов систем PAL/SECAM/NTSC при поиске видеопередатчиков;

>• OTL-5000 (Trangulate and Locate Option) — акустический локатор, предназначенный для определения местоположения активных радиомикрофонов;

>• ОРС-5000 — специальное программное обеспечение для работы с базами данных сигналов OSCOR через СОМ-порт персональной ЭВМ, а также организации дистанционного контроля работы комплекса через модем.

>• СРМ-700. Зонд-монитор СРМ-700 — это универсальный прибор, предназначенный для поиска и обнаружения устройств скрытого съема информации, известен у нас в стране как комплекс «Акула» (рис. 2.3.33). Он предназначен для решения следующих задач:

1. обнаружения радиосигналов специальных технических средств скрытого перехвата конфиденциальной информации (радиомикрофонов, импульсных передатчиков, устройств дистанционного управления), работающих в диапазоне частот 50 кГц...3 ГГц;

2. обнаружения ЗУ, использующих токопроводящие линии для передачи информации в диапазоне частот 15 кГц...1 МГц;

3. выявления скрытоустановленных микрофонов с передачей информации по специально проложенным проводам, а также определения степени опасности утечки информации за счет акусто-электрического преобразования в телефонных аппаратах, радиотрансляционных и других приборах;

4. обнаружения скрытых видеокамер и диктофонов;

5. выявления инфракрасных источников излучения (ЗУ с инфракрасным каналом передачи информации);

6. обнаружения каналов утечки акустической информации.

Первые три задачи являются основными, поэтому в любой комплект СРМ-700 обязательно входят три соответствующих зонда.

>• Высокочастотный (радиочастотный) РЧ-зонд с областью спектральной чувствительности 50 кГц...3 ГГц.

Это активный прибор с собственным коэффициентом усиления 20 дБ, обеспечивающий пороговую чувствительность приемного устройства на уровне — 85 дБ относительно 1 мВт и динамический диапазон входных сигналов 100 дБ. Он обеспечивает, например, обнаружение источника мощностью 1 мкВт и частотой излучения 150 МГц на дальности около 2 м.

>• Низкочастотный ОНЧ-зонд для контроля токопроводящих линий.

Его диапазон рабочих частот лежит в пределах от 15 кГц до 1 МГц, пороговая чувствительность — не хуже 60 дБ относительно 1 мВт. Максимальный уровень постоянного напряжения в тестируемых линиях не должен превышать 300 В, а переменного с частотой 60 Гц... 1500 В.

Рис. 2.3.33. Универсальный прибор СРМ-700 («Акула»)

>• Высокочувствительный усилитель для прослушивания электромагнитных сигналов звукового диапазона (100 Гц... 15 кГц), возникающих вблизи токопроводящих линий.

Он имеет систему автоматической регулировки усиления и обеспечивает прием сигналов, уровень которых может изменяться в пределах от 1,7 мкВ до 10 В (135 дБ). Один выход устройства предназначен для контроля принимаемых сигналов через наушники в реальном масштабе времени, другой — для записи на магнитофон. Уровни выходных сигналов, соответственно, имеют значения 5 В и 25 мВ.

Для решения задач 4—6 применяются дополнительные зонды:

>• электромагнитный зонд MLP-700 — для обнаружения скрытых видеокамер и диктофонов;

>• инфракрасный зонд IRP-700 — для обнаружения инфракрасных источников излучения;

>• акустический зонд ALP-700 — для обнаружения каналов утечки акустической информации.

Кроме вышеперечисленных основных функций комплекс позволяет решать следующие задачи:

>• работа в дежурном режиме («мониторинга опасности») — отслеживает электромагнитную обстановку в контролируемом помещении и подает соответствующий сигнал при обнаружении неизвестного устройства (звуковой с частотой 2,8 кГц или световой с частотой мигания 2 Гц);

>• обеспечение непрерывной записи всех принимаемых сигналов на любой стандартный магнитофон.

Для контроля уровней принимаемых сигналов в приборе реализован 18-сегментный жидкокристаллический индикатор (в руководстве пользователя он может быть назван как дисплей или монитор).

Питание комплекса осуществляется от специального сетевого адаптера или никель-кадмиевого аккумулятора с напряжением 12 В.

Для предварительной проверки работоспособности аппаратурыв ее комплект дополнительно могут входить:

>• ТТМ-700 — тестовый радиопередатчик мощностью 0,7мВт;

>• ССТ-700 — тестовый передатчик с передачей сигналапо энергетической сети;

>• IRT-700 — тестовый инфракрасный передатчик.

Несомненно, комплекс СРМ-700 («Акула») американской фирмы Research Electronics Intl. является достойным представителем рассматриваемого класса приборов.

ST 031 («Пиранья»), Российский комплекс по своим характеристикам практически не уступает вышеперечисленным приборам, а порой и опережает их, имея при этом малые размеры и вес (180х97х47 мм; 0,8 кг).

Он предназначен для проведения оперативных мероприятий по обнаружению и локализации технических средств негласного получения конфиденциальной информации, а также контроля естественных и искусственно созданных технических каналов утечки информации (рис. 2.3.34).

Фактически ST 031 — это комплекс, состоящий из следующих приборов:

>• высокочастотного детектора-частотомера;

>• сканирующего анализатора проводных линий;

>• детектора инфракрасных излучений;

>• детектора низкочастотных магнитных полей;

>• виброакустического приемника;

>• акустического приемника;

>• проводного акустического приемника.

Рис. 2.3.34. Комплекс выявления технических каналов утечки информации ST 031 («Пиранья»)

Важным достоинством «Пираньи» является то, что этот прибор позволяет анализировать принимаемые сигналы как в режиме осциллографа, так и в режиме анализатора спектра с индикацией численных параметров. При этом время вывода осциллограммы не превышает 0,2 с, а спектрограммы — 0,3 с. Разрешение собственного графического дисплея составляет 128х64 точки.

Чувствительность приемного устройства комплекса — 10 мВт, полоса пропускания — 22 кГц. Объем внутренней памяти позволяет удерживать от 15 до 60 отображений характеристик сигналов.

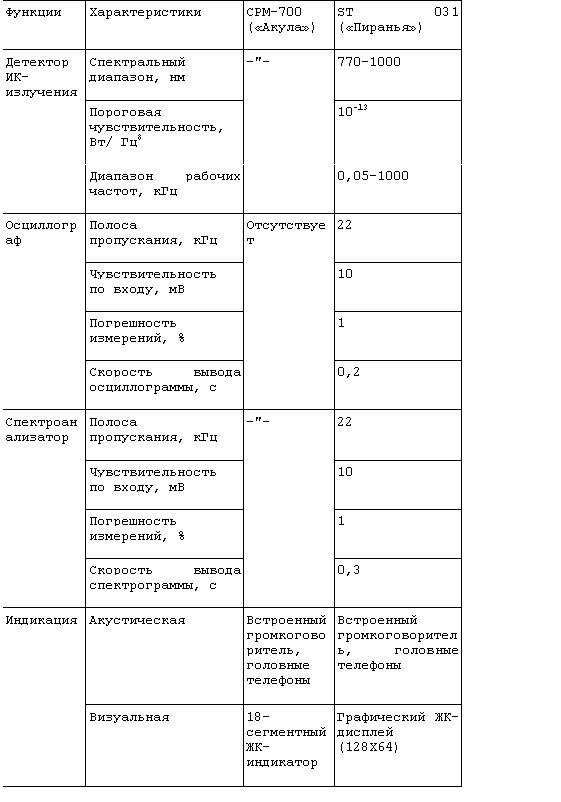

В табл. 2.3.5 представлены сравнительные характеристики основных функций и технических параметров многофункционального поискового прибора ST 031 («Пиранья») и ранее рассмотренного зонд-монитора СРМ-700 («Акула»). В качестве источников информации использовались технические паспорта на эти приборы.

Среди программно-аппаратных средств второй группы, созданных путем функционального объединения нескольких серийно выпускаемых устройств, на российском рынке активно предлагаются комплексы радиоконтроля и пеленгации ЗАО «Иркос».

Таблица 2.3.5. Сравнительные характеристики поисковых комплексов СРМ-700 и ST 031

Окончание табл. 2.3.5

Комплексы АРК. Они представлены семейством стационарных, мобильных (автомобильных, вертолетных) и портативных приборов.

С точки зрения поиска ЗУ наибольший интерес представляют именно портативные комплексыАРК-Д1 (КРОНА-1), АРК-ПК и многоканальный комплекс контроля помещений учрежденияАРК-ДЗ (КРОНА-2), рис. 2.3.35.

Эти приборы построены на базе сканирующего приемника AR-3000А, функциональные возможности которого расширены за счет специально разработанного синтезатора частот, процессора быстрого преобразования Фурье и 12-разрядного аналого-цифрового преобразователя. В результате этого обеспечена скорость перестройки 40—70 МГц/с в диапазоне частот 1...2000 МГц. Динамический диапазон входных сигналов лежит в пределах от 55 до 58 дБ.

Отличительными особенностями комплексов АРК являются следующие:

Рис. 2.3.35. Портативный автоматизированный комплекс радиоконтроля АРК-Д1

>• возможность обнаружения излучений радиомикрофонов, работающих под прикрытием мощных станций, различение внешних и внутренних источников излучений для контролируемых помещений.

Данная функция обеспечивается за счет применения разнесенной антенной системы, состоящей из 3—4 широкополосных антенн типа АРК-А1, АРК-А2, а также внешней опорной антенны АРК-А4 или АРК-А5М;

>• контроль наличия ЗУ в сетях переменного тока с напряжением до 400 В (с помощью устройства АРК-КПС), радиотрансляционных, телефонных и других сетей в диапазоне до 30 МГц;

>• контроль излучений внедренных портативных телевизионныхкамер (устройство АРК-КТВ);

>• активное и пассивное выявление излученийспециальных техническихсредств негласного съема аудиоинформации.

Активный способ реализован на основе применения специально подобранных акустических зондирующих сигналов; пассивный —на использовании естественного акустического фона помещения, анализе гармоник излучений ЗУ, а также анализе сигналов с выхода опорной вынесенной из контролируемого помещения антенны. При этом обеспечивается надежная идентификация сигналов с амплитудной и частотной модуляцией, инверсией спектра и частотными перестановками («частотной мозаикой»).

>• Локализация мест размещения источников излучения в контролируемом помещении.

>• Подавление радиозакладных устройств путем создания прицельных по частоте помех с помощью малогабаритных передатчиков АРК-СПМ, которые могут быть размещены в нескольких контролируемых помещениях и дистанционно управляться многоканальным комплексом АРК-ДЗ.

Специально разработанный пакет прикладных программ СМО-Д5, предназначенный для работы в среде Windows'95, обеспечивает следующие возможности:

>• управление всеми устройствами комплекса в одном пакете (режимы «Панорама», «Обнаружение», «Поиск», «Контроль ВЧ», «Контроль НЧ», «ТВ»);

>• изменение конфигураций используемых антенн;

>• использование любого из алгоритмов тестирования радиоизлучений на принадлежность к классу радиомикрофонов;

>• измерение уровней сигналов с выходов антенн (в децибеллах относительно 1 мкВ по входу радиоприемного устройства);

>• записи спектральных характеристик принимаемых излучений на жесткий диск персональной ЭВМ и их дальнейшей обработки.

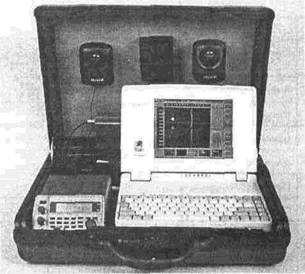

Благодаря размещению в кейсе с универсальным питанием от сети переменного тока, автомобильной бортовой сети и автономных аккумуляторов комплексыАРК-Д1 и АРК-ПК могут быть использованы как для работы в помещениях, так и на выезде в сложных условиях эксплуатации.

Помимо рассмотренных, на рынке имеется достаточно широкий выбор и других приборов аналогичного назначения — это «Дельта-П», КРК-1, RS-1000, ECR-2, RANGER, Scanlock ECM+ и др.

Какому конкретно комплексу отдать предпочтение, зависит прежде всего от решаемых задач и возможностей потребителя.

Необходимо только помнить, что ни один прибор не сможет обеспечить для вас 100-процентную защиту от всех средств шпионажа. Кроме того, каждая система решает свои строго определенные задачи, а эффективность ее работы зависит главным образом от того, насколько профессионально она используется.

И последнее, хотя стоимость в гораздо большей степени отражает затраты и рыночную политику производителя или продавца, чем специальные характеристики приборов, все же надо иметь в виду, что работоспособная система, включающая в свой состав стандартный сканер или специальный приемник, не может стоить дешевле 800—1200 $, поэтому если вам предлагают панацею от всех бед за 200—300 $, то лучше воздержитесь от подобной покупки.

– Конец работы –

Эта тема принадлежит разделу:

Большая энциклопедия промышленного шпионажа

Эта книга наиболее полно освещает вес основные современные способы негласного съема информации и методы защиты от промышленного шпионажа. Энциклопедический характер изложенного материала, рассмотрение широкого круга аспектов информационной безопасности делают настоящее издание настольной книгой для представителей государственных органов и сотрудников служб безопасности, преподавателей, студентов и других лиц, обеспокоенных проблемой защиты информации. Книга может использоваться как учебное пособие и как справочник для специалистов, имеющих опыт практической работы. Надеемся, что она будет интересна и для людей, впервые столкнувшихся с этой проблемой...

Если Вам нужно дополнительный материал на эту тему, или Вы не нашли то, что искали, рекомендуем воспользоваться поиском по нашей базе работ: Программно-аппаратные комплексы

Что будем делать с полученным материалом:

Если этот материал оказался полезным ля Вас, Вы можете сохранить его на свою страничку в социальных сетях:

| Твитнуть |

Хотите получать на электронную почту самые свежие новости?

Новости и инфо для студентов