рефераты конспекты курсовые дипломные лекции шпоры

- Раздел Политика

- /

- Криптографические методы и средства защиты

Реферат Курсовая Конспект

Криптографические методы и средства защиты

Криптографические методы и средства защиты - раздел Политика, Большая энциклопедия промышленного шпионажа Радикальной Мерой Предотвращения Подслушивания Телефонных Разговоров Является...

Радикальной мерой предотвращения подслушивания телефонных разговоров является использование криптографических методов защиты. Проблемы защиты информации волновали человечество с незапамятных времен. Так, первые системы шифров ученые встречают в Древнем Египте и Древней Греции, Риме и Спарте, используемые задолго до Рождества Христова. Заботились о секретности информация и правители Венеции еще в XVI веке. Без знания специального ключа нельзя прочитать труды многих ученых средневековья — одни боялись преследования инквизиции, другие заботились о пальме первенства, третьи хотели, чтобы их знания достались только ученикам. Примеры достаточно сложных зашифрованных текстов археологи встречают и в русских берестяных грамотах XII—XIII веков. Первые технические системы начали разрабатываться сразу после изобретения телефона. Так, в США в 1875 году была подана заявка на изобретение, относящееся к закрытию телефонной связи. Да и по сегодняшний день в госструктурах самой распространенной мерой защиты каналов связи остается использование криптографических методов закрытия информации.

В настоящее время для защиты телефонных сообщений применяют два принципиально различных метода —аналоговое преобразование параметров речи ицифровое шифрование. Рассмотрим оба способа защиты.

Аналоговое преобразование

При аналоговом скремблировании изменяются характеристики исходного речевого сигнала таким образом, что результирующий сигнал становится неразборчивым, но занимает ту же полосу частот. Это дает возможность без проблем передавать его по тем же каналам связи, что и обычную речь. При использовании этого способа закрытия сообщений речевой сигнал может подвергаться следующим преобразованиям:

>• частотной перестановке;

>• временной перестановке.

В значительном количестве приборов кодирования до сих пор применяется инверсия частотного спектра (одни из видов частной перестановки). Известно, что при гетеродинном способе преобразования сигнала на выходе преобразова-

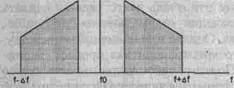

Рис. 2.4.17. Спектр амплитудио-модулированного сигнала

Рис. 2.4.18. Однополосный сигнал с инвертированным спектром

теля амплитудно-модулированный сигнал имеет частотный спектр, представленный на рис. 2.4.17.

Вся информация сосредоточена в боковых составляющих слева и справа от несущей частоты. В передающем устройстве одна из полос подавляется фильтром, а другая усиливается, инвертируется (спектральные составляющие на оси частот меняются местами) и подается в канал связи (рис. 2.4.18).

Случайно подключившийся к линии человек не сможет ничего разобрать в таком сигнале, кроме невнятного бормотания. Однако корреспондент, которому адресовано это сообщение, примет его нормально, так как его приемник вновь преобразует сигнал с инвертированным спектром в первоначальный вид.

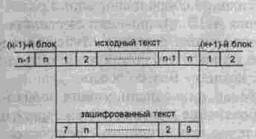

В более сложных системах речь дробится на определенные, равные по длительности временные участки (интервалы коммутации) продолжительностью от 0,2 до 0,6 с. В пределах этого участка происходит дополнительное дробление на более мелкие участки длительностью 30...60 мс. Всего таких маленьких участков речи может быть от нескольких единиц до нескольких десятков. Эти информационные интервалы до передачи в линию связи записываются в каком-либо запоминающем устройстве, «перемешиваются» между собойпоопределенному закону, после чего сформированный таким образом сигнал передается в линию связи. На приемном конце линии связи, где алгоритм перемешивания известен, осуществляется обратный процесс «сборки» исходного сигнала (рис. 2.4.19).

К преимуществам этого вида закрытия относится относительная простота технической реализации устройства, а следовательно, низкая стоимость и малые габариты, возможность передачи зашифрованного речевого сигналапо стандартному телефонному каналу и хорошее качество восстанавливаемого исходного сообщения. Главным недостатком метода является его относительно низкая стойкость к несанкционированному восстановлению. Вследствие того что сигнал является непрерывным, у дешифровщика после записи и выделения участков (а это довольно легко сделать, так как в состав сигнала приходится вводить метки, определяющие начало участков) появляется возможность осуществить декодирование даже без знания примененной системы ключей. Обычно попытаются осуществить «стыковку» участков таким образом, чтобы обеспечить непрерывность сигнала на стыках.

При тщательной и кропотливой работе это очень часто удается сделать даже вручную, однако скорость восстановления «нормального» сигнала без специальной техники исключительно мала. Однако при наличии соответствующей аппаратуры и квалифицированного криптоаналитика процесс дешифровки займет совсем немного времени. Поэтому такое закрытие есть смысл применять только в тех случаях, когда информация является не слишком ценной или когда ее значимость теряет свою актуальность через совсем небольшой промежуток времени.

Несколько более стойкий код получается тогда, когда тот же принцип дробления и перемешивания применяется в отношении частоты. В этом случае с помощью системы фильтров вся полоса частот стандартного телефонного сигнала делится на некоторое количество частотных полос, которые перемешиваются в заданном порядке. Как правило, такое перемешивание осуществляется по псевдослучайному закону, реализуемому генератором ключа. Перемешивание частотных полос осуществляется со скоростью 2...16 циклов в секунду, т. е. одна комбинация длится 60... 500 мс, после чего она заменяется следующей. В свою очередь спектры этих сигналов могут находиться как в прямом, так и в инверсном виде. В ходе разговора кодовые комбинации могут меняться с некоторой цикличностью, однако при этом должна осуществляться очень жесткая синхронизация преемника и передатчика. Принцип частотных перестановок показан на рис. 2.4.20.

Наиболее высокий уровень стойкости при аналоговом кодировании получается с помощью объединения обоих способов. При этом они хорошо дополняют друг друга: временные перестановки разрушают смысловой строй сообщения, а частотные преобразования перемешивают гласные звуки. Количество частотных полос обычно берется не больше 5...6.

Так, временной способ обработки используется в аппаратуре криптозащитыTRS 769 (компания Thomson—CSF). В этом устройстве производится запись речевого сигнала в память с последующим образованием выборок из 24-мс сегментов, которые, в свою очередь, рассеиваются в псевдослучайной последовательности с образованием 14 групп. Далее сигнал объединяется с обратным псевдослучайно распределенным спектром, что еще больше защищает исходное сообщение. Амплитуды сегментов речевых сигналов поддерживаются на уровне ниже среднего уровня обычных звуков речи. Применение такого метода позволяет создать полную неопределенность относительно положения по времени каждого сегмента, повышая тем самым уровень защиты системы. Более того, сам закон, управляющий временной обработкой речевого сигнала, меняется от сегмента к сегменту неповторяющимся и непредсказуемым способом, поскольку он тоже контролируется сигналами псевдослучайной последовательности.

Рис. 2.4.19. Кодирование методом перемешивания

Рис. 2.4.20. Кодирование методом частотных перестановок

Таким образом, если необходимо получить действительно надежную защиту, то при выборе аналогового скремблера следует обращать внимание не столько на количество возможных ключевых комбинаций («изюминка» любой рекламы), сколько на сложность преобразований, которые в нем применены.

В самых простейших скремблерах, защищающих лишь от прямого прослушивания дилетантами, используются только частотные перестановки и инверсии, при этом количество каналов не превышает 4, а интервалы коммутации — постоянная величина.

В скремблерах среднего класса, обеспечивающих гарантированную стойкость на время до нескольких часов, уже применяются частотно-временные перестановки с числом частотных каналов от 5 до 10.

В сложных скремблерах, обеспечивающих гарантированную стойкостьдо нескольких дней, должны быть переменными интервалы коммутации, использоваться частотно-временные перестановки с большим (более 10) количеством частотных каналов и переставляемыми временными интервалами. Количество возможных ключевых комбинаций, как минимум, должно быть более 1015.

Следует обращать внимание и на то, какой вид связи поддерживает скремблер:

>• симплексный (передача информации только в одном направлении);

>• полудуплексный (поочередный обмен информацией между двумя абонентами);

>• дуплексный (одновременный двустороннийобмен).

Данное обстоятельство в сочетании с «человеческим фактором» иногда оказывает существенное влияние на защиту информации. В качестве примера можно привести следующий интересный факт, взятый из книги, с цитаты из которой мы начали этот раздел.

«Мубарак (президент Египта) недолюбливал закрытую систему телефонной связи, поставленную Соединенными Штатами. Она представляла собой аппарат с ручным переключением на «разговор» и «прослушивание» (полудуплексный скремблер). При пользовании им вести одновременный обмен мыслями было невозможно, поэтому Мубарак предпочитал обычный телефон. Администрацией США было отдано распоряжение об усилении сбора информации разведывательными службами в Египте, особенно АНБ при помощи спутников. 10 октября рано утром был перехвачен телефонный разговор Мубарака со своим министром иностранных дел, и через полчаса это совершенно секретное сообщение поступило в Ситуационную комнату Белого дома».

Практика показывает, что для деловых бесед, а не отдачи команд необходимо использовать только скремблеры, работающие в дуплексном режиме с максимально упрощенной системой управления (в наилучшем случае переключение должно осуществляться нажатием одной кнопки).

Примером неплохого скремблера, реализующего вышеописанные алгоритмы, может служить устройство компании Thomson-CSF.

TRS 769 — аналоговый скремблер. Производит запись речевого сигнала в электронную память с последующим образованием выборок из 24-мс сегментов, которые, в свою очередь, рассеиваются с помощью специально генерируемой псевдослучайной последовательности с образованием 14 групп. Далее сигнал объединяется с обратным псевдослучайно распределенным спектром, что еще больше защищает исходное сообщение. Амплитуды сегментов речевых сигналов поддерживаются в позиции ниже среднего уровня обычных звуков речи. Применение такого метода позволяет создать полную неопределенность относительно положения по времени каждого сегмента, повышая тем самым уровень защиты системы. Более того, сам закон, управляющий временной обработкой речевого сигнала, меняется от сегмента к сегменту неповторяющимся и непредсказуемым способом, поскольку он тоже контролируется сигналами псевдослучайной последовательности.

Теперь рассмотрим цифровой способ закрытия, при котором речевой непрерывный сигнал предварительно преобразуется в дискретный вид. Согласно одной из основных теорем теории информации любой непрерывный сигнал может быть без потерь заменен последовательным набором своих мгновенных значений, если они берутся с частотой, не менее чем в 2 раза превышающей самую высокочастотную составляющую этого сигнала. Для стандартного телефонного канала это означает, что такая дискретизация должна происходить с частотой не менее 6 кГц, так как верхняя частотная составляющая телефонного сигнала ограничивается верхним частотным пределом телефонного канала, равным всего 3 кГц.

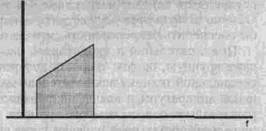

Максимальное расстояние между точками tl, t2, t3,... на временной оси не должно превышать T=1/2F, где F — максимальная частотная составляющая непрерывного сигнала (рис. 2.4.21). В этом случае непрерывная кривая полностью описывается последовательностью значений [Ai] и временным интер-

Рис. 2.4.21. Пример временной дискретизации непрерывного сигнала

валом At. Если мы представим эти значения в виде набора чисел, то переведем сигнал в цифровую форму. Теперь эти числа можно будет легко зашифровать любым известным способом. В этом плане способ цифрового шифрования является более универсальным, и на рынке предлагаются такие типы скремблеров, которые могут шифровать все виды передаваемой информации: от буквенно-цифровой до изображений. При этом все виды сигналов предварительно преобразуются в цифровую форму. В канал связи выдается набор дискретных знаков (как правило, нулей и единиц).

Однако при реализации этого способа кодирования возникают и некоторые особенности.

Первая особенность — это необходимость обеспечить довольно быструю выработку огромного объема символов шифра, естественно, если мы хотим сохранить высокое качество сигнала. Если надо передать минимально необходимые 6000 мгновенных значений сигнала в секунду, а его динамический диапазон равен, скажем, 20 дБ (это означает, что максимальная амплитуда сигнала в 10 раз больше его минимального значения), то в 1 с нужно сформировать не менее 6000·4=24 000 двоичных знаков шифра (дело в том, что для представления числа 10 в двоичной системе счисления требуется 4 двоичных знака), т. е. скорость формирования шифра и передачи кодированной информации в линию в этом случае должна быть не менее 24 кбит/с, что достаточно проблематично осуществить при использовании стандартного телефонного канала.

Следовательно,второй особенностью при цифровом шифровании речевого сигнала является требование о наличии гораздо более широкой полосы частот для передачи сигнала в зашифрованном виде, чем имеется у стандартного телефонного канала. Это сильнейшее ограничение на применение метода цифрового шифрования, работающего по такой схеме. Только использование специфичных характеристик речевого сигнала и применение различных сложных технических и математических алгоритмов позволяет резко сузить требуемую полосу и передать зашифрованный цифровым способом речевой сигнал по стандартному телефонному каналу.

Обычно для преобразования речевого сигнала используется так называемый вокодер — устройство, выделяющее существенные параметры речи и преобразующее их в цифровую форму. Однако в этом случае, хотя речь и сохраняет требуемую смысловую разборчивость, опознать собеседника по тембру голоса часто бывает затруднительно, так как голос синтезируется речевым синтезатором и имеет однообразный «металлический» оттенок. Правда.

если для сигнала, зашифрованного цифровым способом, использовать канал с широкой полосой (ВОЛС или радиорелейную связь), то можно сделать качество речевого сигнала достаточно высоким.

Практика показала, что для обеспечения более-менее нормальной работы телефона с устройством защиты, при использовании стандартных отечественных телефонных каналов, скорость передачи информации на выходе блока шифрации, а значит и вокодера, не должна превышать 4800 бит/с. При этом слоговая разборчивость достигает 99 % при вполне удовлетворительной узнаваемости голоса абонента. Кстати, обычный телефонный канал считается каналом среднего качества, если обеспечивает слоговую разборчивость порядка 85... 88 %.

По результатам ряда исследований на московских телефонных линиях получены следующие данные: нормальную работу на скорости передачи 2400 бит/с обеспечивают почти 90 % каналов связи, на скорости 4800 бит/с — уже только 60 % и на скорости 9600 бит/с — всего 35 %. Следовательно, наиболее надежную работу обеспечит аппаратура со скоростью передачи информации 2400 бит/с. В идеале слоговая разборчивость должна быть не хуже, чем в обычном телефонном канале.

При цифровом шифровании речевого сигнала сложной проблемой (вследствие высоких скоростей передачи информации) является и проблема ввода ключей, а также проблема синхронизации. Необходимо добиться того, чтобы шифраторы на приемном и передающем концах линии связи начинали работать строго одновременно и не уходили ни на один такт во время всего сеанса. При этом должно сохраниться такое ценное качество телефонной связи, как удобство ведения разговора и быстрота вхождения в связь. Это удается достичь только за счет существенного усложнения аппаратуры, зачастую с введением в ее состав комплексов компьютерного типа. Поэтому пусть покупателя не удивляет очень высокая стоимость хорошего цифрового скремблера: поверьте, это совсем не прихоть продавца. Зато к несомненным достоинствам систем с цифровым шифрованием можно отнести высокую надежность закрытия информации, особенно при использовании стандартизированных на государственном уровне алгоритмов шифрования, таких, как DES (США) и ГОСТ 28147—89 (Россия).

Другим преимуществом этих систем является возможность применения открытого распределения ключей: в такой аппаратуре перед каждым сеансом связи передатчик и приемник автоматически обмениваются открытыми ключами, на основе которых вычисляется секретный сеансовый ключ. Использование этого метода снимает проблему изготовления и рассылки ключей, а также исключает утечку информации из-за недобросовестного хранения и обращения с ключевыми носителями. Недостатками устройств этого класса помимо высокой стоимости является техническая сложность, неустойчивая работа в каналах с большим затуханием и низкая узнаваемость голоса абонента.

Сравнительная характеристика двух принципов закрытия речевого сигнала (аналогового и цифрового) приведена в табл. 2.4.2.

Таблица 2.4.2. Сравнительная характеристика аналогового и цифрового принципов закрытия речевого сигнала

Наличие переговоров в линии связи /Есть отчетливые признаки /Нет никаких признаков, т.к. при отсутствии переговоров в линию идет чистый шифр

Распределение амплитуды сигнала /Есть ритм и громкость. /Однородная двоичная последовательность

Остаточная разборчивость /Есть признаки начала слова и фразы, паузы /Постоянный однородный шум

Кратковременный спектр сигнала /Спектральные характеристики неоднородны /Однородный

При ведении переговоров работа генератора псевдослучайной последовательности происходит по заданному алгоритму, причем начальная установка для каждого нового разговора вырабатывается и устанавливается в шифраторе заново сразу после ввода ключа. В по-настоящему хорошем скремблере синхронизация осуществляется настолько быстро, что собеседники этого просто не замечают. Выпускаются также универсальные телефонные шифраторы, которые могут работать с различными видами линий связи. При этом степень закрытия остается одинаково высокой, а качество речи тем выше, чем шире полоса пропускания канала. Такая универсальность достигается с помощью модемов и дополнительных связных устройств (рис. 2.4.22).

Преимущества цифрового метода шифрования над аналоговым хорошо видны из таблицы. Однако они достигаются за счет отказа в большей части случаев от стандартного телефонного канала или за счет применения сложной и очень дорогостоящей аппаратуры. Ясно, что когда интенсивность переговоров невысока, применение таких устройств может стать экономически неоправданным. Основной характеристикой цифровых шифраторов является применение того или иного криптографического алгоритма. При этом надежность алгоритма считается высокой, если количество ключевых комбинаций более 1025. Следует помнить, что длина ключа у таких устройств порядка 30 цифр, это крайне затрудняет его ввод с клавиатуры. Следовательно, при приобретении такого оборудования необходимо обращать внимание на то, в какой форме выполнен ключевой носитель, насколько он надежен и прост в обращении. Если же, например, куплен более дешевый прибор с ручным вводом ключа, то при необходимости срочно позвонить не надо давать волю эмоциям, набирая номер вместе с длиннющим ключом, — «нервные клетки не восстанавливаются».

Государственные органы всех стран также существенное внимание уделяют защите телефонных переговоров. Так, главным направлением деятельности

Рис. 2.4.22. Схема организации закрытого канала связи

по защите линий связи АНБ считает установку во всех правительственных учреждениях и на фирмах подрядчиках Пентагона специальных защищенных ТА по программеSTU (Secure Telefon Unit). В настоящее время наиболее распространены изделия третьего поколения типа STU-3, причем в некоторых компаниях установлено более ста комплектов. Всего в США используется более 700 тысяч телефонов данного типа (цена в США порядка 2000 $).

ТелефонSTU-3 внешне похож на обычный ТА, но он дает возможность вести телефонные переговоры в открытом режиме и обмениваться цифровой информацией со скоростью 2400 бит/с в защищенном режиме.

Ключи для сотрудников правительственных учреждений изготовляются в АНБ, а для фирм-подрядчиков — корпорацией GTE.

Для включения аппарата в защищенный режим пользователь вставляет ключ (в виде пластиковой карточки) в приемное устройство телефона. В память ключа занесены следующие идентификационные данные:

>• фамилия и имя пользователя;

>• название фирмы;

>• высший гриф секретности информации, к которой он допущен.

Когда связь установлена, идентификационные данные пользователя и категория его допуска высвечиваются на дисплее аппарата его собеседника. Аппаратура рассчитана на 4 уровня секретности. Переход в закрытый режим может осуществляться как до начала, так и в процессе разговора.

После того как оба абонента вставили свои ключи в аппарат и нажали кнопку «защита», идентификационные данные каждого ключа направляются в компьютер АНБ, где проверяется, не происходила ли утрата одного из ключей.

В настоящее время выпускается большое количество дополнительных устройств к аппаратуре STU-3. Так, компания «Моторола» изготовляет портативные модели телефонов STU-3 для сотовых систем мобильной связи, но стоимость их около 10 000 $.

В России тоже ведутся подобные работы по массовому внедрению специально разработанной техники в государственные организации и частные фирмы, работающие с ними. Так, на проходившей в 1995 году выставке «Связь-Экспоком» были представлены междугородная АТС«Фобос-КМ» и учрежденческая АТС«Сателлит», где циркулирующая информация надежно защищена как техническими, так и криптографическими методами.

Отечественный аналог STU — телефонная система «Гамма», хотя внешне довольно неказиста, но, по словам разработчиков, сравнима по процессорной мощности с пятью «Пентиумами» и обеспечивает практически абсолютную конфиденциальность переговоров.

Разработана аппаратура для закрытия передаваемой информации по каналам факсимильной и телексной связи. Так, «факсовый» шифраторFSR-2000подключается между факсимильным аппаратом и розеткой. Шифрующее устройство работает автоматически, при этом специальная функция идентификации (до сотни фамилий и телефонных номеров) позволяет выбрать режим работы под шифрующее устройство адресатов для проведения обмена информацией. Кроме того, аппаратура сообщает о наличии на набранном -номере шифрующего устройства. Габариты изделия не превышают 305х250х64 мм, вес — 2,5 кг. Более поздняя модификацияFSR-3000 использует стандартный алгоритм DES.

Некоторое распространение получили абонентские терминалы, предназначенные для передачи конфиденциальных данных и буквенно-цифровых текстов по телефонной сети общего назначения, а также через УКВ-радиостанцию.

Рассмотрим технические характеристики подобной аппаратуры на примере изделия «Исса». Устройство конструктивно выполнено в корпусе «дипломата» (габариты — 480х340х100 мм), имеет клавиатуру, дисплей, адаптеры для акустического подключения к трубке ТА. Ввод данных может производиться как с встроенной клавиатуры, так и из внешней ПЭВМ. Скорость передачи данных 600 или 1200 бит/с. Время передачи 2560 знаков не менее 1,5 мин. Аппаратура обеспечивает невозможность прочтения информации в линии связи без знания пароля в течение 2 лет. Длина пароля — 32 знака. Питание возможно как от сети 220 В, так и от встроенного аккумулятора. Вес устройства — не более 7 кг.

Хочется отметить, что, судя по высказываниям американских специалистов подразделения «Группы А» (в АНБ она отвечает за анализ и дешифровку перехваченных сигналов российских радиостанций), в последнее время Соединенным Штатам не удалось раскрыть ни одного из основных российских шифров.

В связи с внедрением техники закрытия телефонных сообщений высокого качества и в коммерческую область успехи аналитического дешифрирования в АНБ этих материалов тоже носят весьма ограниченный характер. В целом с начала 80-х годов XX века четко обозначилась крайне неприятная для промышленных шпионов тенденция: усилия по дешифровке дают все меньше и меньше результатов. Для добывания условной единицы информации приходится затрачивать все больше и больше средств. Как видите, криптозащита — «крепкий орешек» даже для мощных государственных структур.

Помимо перечисленных выше комплексов, которые могут быть использованы только государственными структурами или крупными компаниями связи, аппаратура криптографической защиты выпускается и для индивидуального пользования в виде приставок к ТА. Такие приборы получили название скремблеры. Конечно, степень защиты в этом случае несколько ниже, чем в государственных системах, но все-таки работы промышленному шпиону существенно прибавляется. Действительно, для того чтобы раскрыть смысл защищенного криптографическим способом телефонного разговора, злоумышленнику, как минимум, потребуется:

>• наличие квалифицированного криптоаналитика;

>• редкое, дорогостоящее оборудование;

>• определенное время для расшифровки.

Как известно, криптоаналитики — «товар штучный». Поэтому даже если и удастся найти такого «левого» специалиста, то услуги его буду стоить не просто дорого, а очень дорого. Огромная проблема — добыть соответствующее оборудование, уже не говоря о том, что цена на подобные системы замыкается многими нулями. И наконец, последний фактор может свести на нет все усилия, поскольку к моменту раскрытия сообщения высока вероятность того, что оно уже по всем статьям устарело. Кроме того, при наличии хорошего скремблера момент раскрытия может вообще не наступить.

Принято считать, что скремблеры обеспечивают наивысшую степень защиты конфиденциальности телефонных переговоров. Это действительно так, но при условии, что алгоритм кодирования имеет достаточно высокую криптостойкость. Большим достоинством таких систем является то, что защита обеспечивается на всем протяжении линии связи, в том числе и на самой АТС. Совершенно безразлично, какой аппаратурой перехвата пользуются злоумышленники. Все равно они не смогут в реальном масштабе времени декодировать полученную информацию, пока не раскроют ключевую систему защиты и не создадут автоматический комплекс по перехвату. Впрочем, деяние такого рода уже находится в области «очевидное невероятное». Надо очень сильно «обидеть» какую-нибудь могучую структуру, чтобы она пошла на поистине немереные затраты по созданию подобного комплекса.

К сожалению, помимо явных достоинств применение скремблера для защиты телефонных линий имеет и ряд недостатков. Остановимся на основных из них.

Во-первых, необходимость установки совместимого оборудования у всех абонентов, участвующих в закрытых сеансах связи. Не слишком облегчило проблему и появление так называемых «одноплечевых» скремблеров. В этом случае вместо установки второго прибора у противоположного абонента он устанавливается на городской АТС. Теперь сообщение расшифровывается на середине пути, т. е. закрывается только линия от ТА до станции (зоны А, Б и В), значит, у злоумышленников появляется реальная возможность перехвата информации с телефонной линии партнера. Но самое главное — далеко не все фирмы связи оказывают такого рода услугу, а владелец скремблера становится заложником финансовых аппетитов телефонной компании. И хотя, конечно же, не все учреждения связи в своей тарифной политике обладают такими поистине бандитскими наклонностями, как телефонисты Санкт-Петербурга, и не везде властные структуры дают карт-бланш на беззастенчивое выворачивание карманов у клиентов, все-таки надо помнить, что наши законы, как правило, защищают монополиста от потребителя, а не наоборот. Кроме того, можно серьезно пострадать от неповоротливости служащих телефонной компании при выходе скремблера из строя, а также понести потери от появления третьего лица, знающего о том, что клиент пользуется закрытой телефонной линией и тип аппаратуры криптозащиты.

Во-вторых, потеря времени, необходимая в самом начале сеанса связи для синхронизации аппаратуры и обмена ключами. Поэтому при покупке прибора надо обязательно обращать внимание и на эту немаловажную характеристику.

В-третьих, временная задержка между моментом передачи и моментом приема речевого сообщения. На людей эмоциональных это действует как сильный раздражающий фактор.

В-четвертых, происходит потеря качества сигнала. Узнать человека по голосу при разговоре через защищенную линию совершенно невозможно.

В-пятых, невозможность противостоять перехвату речевой информациииз помещений в промежутках между разговорами. Телефонная линия используется непостоянно, а большую часть суток находится в «отбое». Следовательно, в эти промежутки времени возможно осуществить перехват речевой информации из помещения, используя проходящие по нему телефонные провода и установленный ТА, например применив устройство типаElsy (см. раздел 1.5). В настоящее время ни один из самых «навороченных» скремблеров не оборудован достаточно надежной системой предотвращения перехвата речевой информации из помещений по телефонной линии, находящейся в «отбое». Таким образом, это техническое средство не является панацеей от всех бед, а защищает только сам телефонный разговор, поэтому должно использоваться в комплексе с другими приборами.

Технические характеристики некоторых приборов отечественного производства приведены в табл. 2.4.3.

Опишем подробнее некоторые модели, наиболее распространенные на потребительском рынке.

Скремблер SCR-M1.2. Этот относительно недорогой прибор использует цифровую обработку сигнала для приведения его к виду, удобному для шифрования. Метод шифрации — мозаичный: частотная и временная перестановки. Время задержки — не более 0,45 с. Обеспечивается высокое качество восстановления речи — слоговая разборчивость

Таблица 2.4.3. Сравнительные характеристики российских скремблеров для зашиты информации в телефонном канале

Параметры /«Орех-А» /«Базальт» /УЗА /СТА-1000 /SCR-M1.2

Режим работы /Дуплекс /П/дуплекс /П/дуплекс /Дуплекс /Дуплекс

Количество уровней защиты /3 /1 /1 /1 /2

Разрядность ключа /128 /19...16 /16 /До 16 /61

Количество комбинаций /10й /1016 ч /1016 /1016 /2xl025

Время установления связи, сек /1...7 /2...8 /8 /Н.д. /Н.д.

Разборчивость речи, % /90 /Н.д. /95 /90 /95

Время задержки сигнала, с /0,32 /0,32 /0,9 /0,32 /0,45

Количество кнопок управления /1 /4 /Н.д. /4 /4

Потребляемая мощность, Вт /10 /Н.д. /Н.д. /6 /10

Габариты, мм /190х290х45 /210х290х45 /Н.д. /330х260х65 /275х290х65

Масса, кг /2 /2,5 /8,2 /3 /3,2

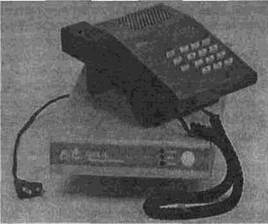

превышает 95 %. Использован довольно удобный алгоритм шифрации, который предполагает метод открытого распределения ключей, что устраняет необходимость в ручном наборе ключей абонентом. Имеется возможность, при надобности, использовать дополнительный семизначный ключ для идентификации собеседника. Общее количество ключевых комбинаций — 2xl025. Любопытной особенностью данного прибора является невозможность несанкционированного съема информации с линии даже при наличии у злоумышленника аналогичного изделия (третий скремблер синхронизироваться просто не будет). Внешний вид устройства представлен на рис. 2.4.23.

Скремблер SCR-M1.2 mini. Несмотря на практически одинаковое обозначение с предыдущим, представляет собой по сути совершенно новый прибор. От базовой модели оставлен только способ обработки и кодирования сигнала. Сочетает высокое качество работы с малыми габаритами и предельной простотой управления. Особенно удобен для использования в условиях командировок и т. д.

Питание — от сетевого адаптера 9 В или от внешних батарей, потребляемый ток — всего 120 mA. Индикация режимов — световая. Габариты — 115х200х30 мм, вес — 0,8 кг. Цена — даже несколько ниже, чем у базовой модели.

Многоабонентский скремблер SCR-1.2 multi. Стоит существенно дороже, зато очень удобен при построении закрытых сетей связи, поскольку специально предназначен для работы в составе офисных мини-АТС типа Hicon, MD110 и т. д. Прибор включается между городской телефонной линией и мини-АТС, обеспечивая работу в закрытом режиме всех телефонных и факсимильных аппаратов в данном офисе. Таким образом, значительно сокращается общее количество скремблеров, поскольку оно зависит не от количества аппаратов, а от количества закрываемых городских телефонных каналов.

Обработка сигнала и алгоритм шифрации такие же, как и у базовой модели. Кроме того, прибор может обеспечить работу по физическим линиям без АТС. Гибкость программного обеспечения позволяет учесть многие пожелания заказчика и гарантирует высококачественную работу с использованием учрежденческих станций практически любого типа.

Абонентский комплект «Грот». Реализует новую концепцию защиты речевой и факсимильной информации на участке канала от абонента до городской телефонной станции (рис. 2.4.26). В состав комплекта входят два блока:

Рис. 2.4.23. Скремблер SCR-M1.2

Рис. 2.4.24. Скремблер SCR-M1.2 mini

Рис. 2.4.25. Многоабонентский скремблер SCR-1.2 multi

Рис. 2.4.26. Комплект «Грот» и «Грот-С»

>• скремблер «Грот», устанавливаемый у абонента;

>• скремблер «Грот-С», управляемый дистанционно и устанавливаемый на городской телефонной станции.

Важным преимуществом комплекта является то, что при наличии у противоположного абонента скремблера серии SCR любой модели возможен режим закрытия всего тракта связи между собеседниками. В этом случае «Грот-С» не участвует в сеансе и находится в режиме «обход». Кроме того, данный комплект обладает неплохими потребительскими свойствами, выгодно отличающими его от предшествующих моделей. В частности, сокращено время задержки при обработке речевого сигнала, понижен уровень собственных шумов и улучшена эхокомпенсация. Несомненным достоинством является так же возможность организации уникальной криптографической версии на каждой абонентской линии.

Скремблер «Орех-А». Очень удачный и довольно дешевый экземпляр, выпускаемый зеленоградской фирмой «АНКАД». Прибор совершенно не бросается в глаза, поскольку выполнен в виде подставки под ТА, и очень удобен в работе, так как управляется только одной кнопкой. Технические характеристики приведены в таблице 2.4.3, а внешний вид Прибора изображен на рис. 2.4.27. Думаем, достаточно немного проанализировать данные таблицы, чтобы сделать вывод, что это изделие может смело претендовать на оценку одного из лучших по критерию стоимость/эффективность.

Скремблер-накладка на телефонную трубкуASC-2 (рис. 2.4.28). Не обойдены вниманием и те абоненты, у которых по какой-то причине нет постоянного стационарного телефона. Компактное, полностью автономное кодирующее устройство ASC-2 позволяет вести конфиденциальные переговоры с любого случайного телефона, в том числе уличных

Рис. 2.4.27. Скремблер «Орех-А»

Рис. 2.4.28. Скремблер-накладка ASC-2

таксофонов, радиотелефонов и аппаратов сотовой связи. Интересно отметить, что это единственный отечественный скремблер, который защищает как от прямого подслушивания в линии, так и от подслушивая с использованием закладных устройств, установленных непосредственно в ТА, поскольку кодируется сам акустический сигнал. Снабжается специальным ремнем, позволяющим легко крепить его к телефонной трубке.

Прибор имеет следующие технические характеристики. Время полной синхронизации (т. е. установления режима защищенной связи) — 2,5 с. Количество ключей — 13 122, полоса частот — 300...2750 Гц. Питание — от батареи 9 В (типа «Крона»). Габариты — 196х64х53 мм. Вес — 264 г.

Телефонный аппарат-скремблерVois Coder 2400 (рис. 2.4.29). Представляет собой систему защиты более высокого уровня, чем все вышеописанные приборы. Конечно, имеет и существенно более высокую стоимость. Предназначен для гарантированной защиты телефонных переговоров от несанкционированного перехвата. Использует алгоритмы шифрования на основе методов линейного и параметрического кодирования. Обеспечивает передачу речевого сигнала по каналам связи в цифровом виде.

Vois Coder — это первый в России специализированный цифровой ТА для передачи конфиденциальной информации, обладающий обширным сервисом. Обеспечивает скорость передачи 2400 бит/с в режиме полного дуплекса при использовании помехоустойчивого кодирования и методов защиты информации на основе разграничения доступа. Индивидуальный доступ

Рис. 2.4.29. Телефон-скремблер Vois Coder 2400

к защищенному режиму связи производится только после ввода соответствующего пароля с местной энергонезависимой памяти. Переход в защищенный режим и обратно осуществляется простым нажатием клавиши на передней панели. При этом аппарат может работать как напрямую с телефонной сетью, так и с использованием внутриофисной мини-АТС.

Телефон обеспечивает все сервисные услуги современного аппарата, имеет:

>•память на 16 номеров;

>• функцию запоминания последнего,номера;

>• режим громкоговорящей связи;

>• импульсный и тональный набор номера;

>• регулировку громкости и т. д.

Габариты — 240х230х90 мм. Масса — 1,2 кг. По внешнему виду и правилам использования в открытом режиме практически не отличается от стандартного телефона.

В заключение дадим несколько практических советов по выбору скремблера:

>• остановитесь лучше на отечественной модели: по степени защиты, техническим характеристикам, а теперь и дизайну они, как минимум, не уступают импортным скремблерам такого же класса, зато прекрасно адаптированы к «особенностям» наших телефонных линий и существенно дешевле;

>• не покупайте совсем дешевые приборы, поверьте — это пустая трата денег, так как в них очень простой алгоритм закрытия сигнала и надо 2—3 мин на адаптацию специальной подслушивающей аппаратуры среднего класса, поэтому такой аппарат защитит только от ревнивой жены или любопытной секретарши;

>• не берите самоделок и «безродные» модели — работа с ними стоит в одном ряду с танталовыми муками, поскольку уже после нескольких сеансов вхождение в синхронизм будет происходить с очень большой задержкой: скремблер — весьма сложный и тонкий прибор, поэтому для его отладки мало «золотых рук», а нужна редкая и дорогая аппаратура;

>• ни в коем случае не афишируйте наличие в вашей организации закрытых каналов связи, тем более никому из посторонних не называйте тип аппаратуры и не демонстрируйте сам прибор, скремблер в перерывах между сеансами лучше держать в сейфе, а установленный стационарно вмини-АТС надо спрятать в запираемый на замок металлический шкаф;

>• практика показывает, что для ведения деловых бесед, а не отдачи приказов или «сброса» факсов необходимо использовать только те модели скремблеров, которые работают в дуплексном режиме и имеют максимально упрощенную систему управления;

>• при выборе конкретной модели не особенно доверяйте рекламе, а лучше посоветуйтесь с нейтральным специалистом.

Теперь несколько слов об обеспечении безопасности телефонов с радиоудлинителями. Всего десять лет назад домашние беспроводные телефоны были в диковинку, теперь они уверенно входят в наши квартиры и офисы, вытесняя своих предшественников, намертво привязанных к телефонной розетке. Перечислять все достоинства таких аппаратов смысла нет — они очевидны. Но, как это часто бывает, достоинства не обходятся без недостатков. Главная проблема домашних беспроводных радиотелефонов — радиопомехи. Многие слышали «душераздирающие истории» о том, что при включении телефона перестает работать телевизор, притом на самом интересном месте фильма. Но это еще полбеды. Гораздо хуже, когда сигнал вашего радиотелефона перехватят «доброжелатели». Как уже говорилось в разделе 1.5, наличие такого аппарата у поднадзорного лица — голубая мечта любого специалиста по промышленному шпионажу. Существует несколько методов, позволяющих частично решить эту проблему, но мы не будем на них останавливаться, поскольку задача легко решается радикально.

В 1992 году был разработан новый стандарт специально для беспроводной телефонной связи. Он получил название DECT (Digital Enhanced Cordless Telecommunications, Цифровая усовершенствованная беспроводная связь). Кратко охарактеризовать этот стандарт можно так: «младший брат GSM». Хотя несколько отличий все-таки есть, но, по сути, это очень близкие технологии.

Мощность передатчиков в трубке и базе очень низкая (10 мкВт), что, с одной стороны, повышает скрытность и гарантирует безопасность для здоровья людей, но с другой — ограничивает дальность действия (около 50 м в помещении). Но, конечно, главные достоинства стандарта DECT, как и его «старшего брата», заключаются в высоком качестве связи и ее надежной защищенности от прослушивания и «подсадок» от других телефонов. Внешне аппарат

Рис. 2.4.30. Аппарат Spree стандарта DECT

Рис. 2.4.31. Телефонный аппарат Samsung стандарта DECT

стандарта DECT очень напоминает обычный домашний радиотелефон и совершенно не отличается от последнего по правилам пользования. Стоимость подобного устройства, конечно, выше, чем стандартного, но комфорт и безопасность вообще стоят дорого.

Имеются в продаже и более «навороченные» экземпляры. В качестве примера такого устройства можно привести аппарат фирмы «Сименс»Gigaset серии 2000. Данный прибор обладает хорошим качеством передачи речи и высоким уровнем защиты как от подслушивания, так и от несанкционированного доступа. Используется стандарт DECT/GAP (GAP — метод радиопередачи в стандарте DECT, не ориентированный на

технику конкретного изготовителя). Имеется память на 10 номеров, функции повторного набора 5 последних номеров и экстренного вызова, функция записной книжки, громкоговорящий прием. Переносной телефон очень легок и компактен — всего 165 г вместе с аккумулятором.

Но самое интересное — имеется возможность расширения комплекта до 6 переносных телефонов с функцией связи между ними. Правда, возможно одновременное ведение внутреннего разговора только между двумя переносными телефонами, но при этом с третьего телефона можно вести один внешний разговор. Можно осуществить общий внутренний вызов или дать уведомление о поступлении внешнего вызова абоненту во время ведения им внутреннего разговора. Телефон совместим почти со всеми типами мини-АТС. Дальность связи на открытой местности — до 300 м и до 50 м — в здании. Способ набора номера: импульсный или тональный. При использовании устройства беспроводного подключенияGigaset 1000TA, сама база тоже становится переносной и питается от никель-кадмиевого аккумулятора. Можно включить в комплект и цифровой автоответчик. Внешний вид аппаратов стандарта DECT приведен на рис. 2.4.30 и 2.4.31. Наша информация о системах криптозащиты будет неполной, если не поднять вопрос, который очень часто задают начальники достаточно солидных служб безопасности: «Как защитить от прослушивания УКВ-радиосвязь, используемую для диспетчерских нужд при охране объектов, сопровождении транспортных средств, проведении каких-либо мероприятий? Доводим до сведения заинтересованных лиц, что для этих целей разработано несколько моделей специальных скремблеров. Большинство из них реализует частотную инверсию сигнала. Все они имеют очень близкие параметры, совсем невысокую стоимость и, как правило, устанавливаются прямо на корпусе радиостанции.

Одними из первых на рынке появились приборы фирмы Selectone, такие, как SS-20 и более поздняя модельST-022. Скремблеры работают в диапазоне частот 300...2400 Гц и обеспечивают инверсию сигнала относительно 8 номиналов частот. Габариты — 39х21х14 мм.

Скремблеры фирмы Midian типаVPV обладают схожими параметрами, но имеют уже 15 частот инверсии.

Более сложное преобразование сигнала происходит в разработанных НТЦ «ИНТЕРВОК» скремблерах типа«Сонет». Здесь спектр речевого сигнала делится на две части, каждая из которых разворачивается вокруг своих средних частот. Приборы имеют очень малые размеры (15х15х6,5 мм) и легко устанавливаются внутри корпуса практически любых радиостанций.

Таким образом, для пользователя на рынке спецтехники представлен очень широкий выбор. Вместе с тем желающим приобрести средства УКВ-связи, обеспечивающие надежную защиту передаваемой информации, хотелось бы все-таки рекомендовать при закупке подходить к проблеме комплексно, т. е. на начальном этапе четко определиться с уровнем необходимого закрытия канала. Следует помнить —аналоговые скремблеры никогда не обеспечат защиту от преднамеренного прослушивания переговоров, если злоумышленником используется специальный комплекс радиоразведки. При этом финансовые затраты лиц, ведущих съем информации, не будут являться для них препятствием (стоимость хорошей профессиональной аппаратуры для перехвата сигнала закрытого таким скремблером или совершенно открытого не изменится). Для по-настоящему надежной защиты информации в радиоканалах необходимо использовать аппаратуру, где передача сигнала осуществляется в цифровой форме. То есть в действительно важных случаях следует применять существенно более дорогие цифровые радиостанции или использовать цифровые скремблеры для аналоговых связных систем. Подобные устройства уже выпускаются рядом организаций.

– Конец работы –

Эта тема принадлежит разделу:

Большая энциклопедия промышленного шпионажа

Эта книга наиболее полно освещает вес основные современные способы негласного съема информации и методы защиты от промышленного шпионажа. Энциклопедический характер изложенного материала, рассмотрение широкого круга аспектов информационной безопасности делают настоящее издание настольной книгой для представителей государственных органов и сотрудников служб безопасности, преподавателей, студентов и других лиц, обеспокоенных проблемой защиты информации. Книга может использоваться как учебное пособие и как справочник для специалистов, имеющих опыт практической работы. Надеемся, что она будет интересна и для людей, впервые столкнувшихся с этой проблемой...

Если Вам нужно дополнительный материал на эту тему, или Вы не нашли то, что искали, рекомендуем воспользоваться поиском по нашей базе работ: Криптографические методы и средства защиты

Что будем делать с полученным материалом:

Если этот материал оказался полезным ля Вас, Вы можете сохранить его на свою страничку в социальных сетях:

| Твитнуть |

Хотите получать на электронную почту самые свежие новости?

Новости и инфо для студентов