рефераты конспекты курсовые дипломные лекции шпоры

- Раздел Политика

- /

- Программно-аппаратные средства защиты информации от несанкционированного доступа

Реферат Курсовая Конспект

Программно-аппаратные средства защиты информации от несанкционированного доступа

Программно-аппаратные средства защиты информации от несанкционированного доступа - раздел Политика, Большая энциклопедия промышленного шпионажа Условно Все Современные Программно-Аппаратные Средства Защиты Информации Можн...

Условно все современные программно-аппаратные средства защиты информации можно разделить на три основные группы:

А. Средства, разработанные для защиты информации от НСД в информационных сетях, но допускающие применение и в персональных компьютерах;

Б. Средства, принципиально применимые только в компьютерных сетях и предназначенные для разделения информационных потоков, — так называемые межсетевые экраны;

В. Средства, принципиально предназначенные для защиты информацииотНСД в персональных компьютерах.

Рассмотрим их более подробно.

А. Средства защиты информации в информационных сетях

В так называемой группе А к наиболее известным программно-аппаратным средствам относятся:

>• система защиты от НСД «Спектр-Z»;

>• система Secret Net;

>• программно-аппаратный комплекс защитыDAALLAS LOCK;

>• программно-аппаратная система «Криптон-Вето»;

>• система криптографической защиты информации «Верба-0»;

>• криптографический комплекс «Шифратор IP потоков»(ШИП).

СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА «СПЕКТР-Z»

Спектр-Z — это комплексная система защиты, устанавливаемая на различные по классу ПЭВМ типа IBM PC (настольные, портативные, переносные), работающие под управлением операционных систем Windows'95 или Windows'98 всех версий.

Спектр-Z по своим характеристикам соответствует требованиям руководящих документов (РД) Гостехкомиссии России «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» по 3-му классу защищенности и «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации»!») классу защищенности 1В, а также требованиям технических условий № ТУ 4012-001-13194780-99.

Система сертифицирована в 1999 г. Гостехкомиссей при Президенте РФ. Сертификат соответствия №251. Основные возможности системыСпектр-Z:

>• обеспечение защиты от НСД широкого круга современных и проектируемых программных комплексов и баз данных без дополнительных трудозатрат на разработку средств защиты в рамках каждого отдельного проекта, как для автоматизированной системы на базе отдельной рабочей станции, так и в рамках автоматизированной системы на базе локальной сети;

>• создание защищенного рабочего места для работы с Internet;

>• обеспечение управления полномочиями пользователей (полный доступ, только чтение, нет доступа, режим преобразования) для логических дисков;

>• блокировка клавиатуры, монитора и мыши при отсутствии зарегистрированного пользователя;

>• ограничение работы пользователя заданным множеством дискет, сформированных администратором безопасности;

>• обнаружение атаки компьютерных вирусов и случайных или преднамеренных искажений программ и данных;

>• учет работы пользователей на компьютере.

СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА SECRET NET

Система Secret Net. Предназначена для защиты информации, хранимой и обрабатываемой в локальных вычислительных сетях под управлением операционной системы Novell NetWare.

Версия 2.1 системы сертифицирована в 1996г. Гостехкомиссей при Президенте РФ (сертификат соответствия №38) no классу защищенности «3» и может быть использована для зашиты информации в автоматизированных системах до класса 1В включительно.

Базовая версия системы позволяет защищать как автономные компьютеры, так и рабочие станции локальной сети, работающие под управлением ОС MS-DOS (Pt-DOS) 3.30-6.22, Windows 3.хх и Windows for Workgroups, Novell NetWare (v3.1X и 4.Х).

Версия 3.0 системы сертифицирована в 1997г. Гостехкомиссей при Президенте РФ (сертификат соответствия № 80) по классу защищенности «3» и также может быть использована для зашиты информации в автоматизированных системах до класса 1В включительно.

Эта версия системы позволяет обеспечить защиту хранимой и обрабатываемой информации в сетях Novell NetWare с PC под управлением не только MS-DOS и Windows 3.11, но и Windows'95 for Workgroups, Novell NetWare (v3.1X и 4.Х).

В 1997 г. была создана и сертифицирована по 3-му классу система Secret Net NT для работы в ЛВС на основе сетевой ОС Windows NT.

СистемаSecret Net обеспечивает:

>• аутентификацию пользователей при помощи специальных аппаратных средств (Touch Memory и Smart Card) при возможности расширения номенклатуры используемых аппаратных средств аутентификации;

>• дискреционное (избирательное) управление доступом пользователей к данным, хранимым на локальных дисках компьютеров, а также к различным устройствам (принтерам, коммуникационным портам);

>• полномочное (мандатное) управление доступом как к локальным, так и к сетевым файлам и каталогам с использованием трех степеней конфиденциальности (общедоступная, конфиденциальная и строго конфиденциальная);

>• подключение средств криптографической защиты данных;

>• подробную регистрацию событий, происходящих в системе и имеющих отношение к ее безопасности, а также гибкое управление регистрацией;

>• постепенное (при необходимости) включение механизмов защиты;

>• динамическое присвоение пользователям полномочий по доступу к сетевым ресурсам при запуске программ;

>• централизованное управление средствами защиты;

>• оперативный контроль (мониторинг) за работой пользователей;

>• контроль целостности программ, используемых ОС и пользователем;

>• гибкость настройки и простоту в эксплуатации системы.

Существуют различные модификации системыSecret Net,напримерSecret Net NTилиSecret Net Win.

Система Secret Net NT предназначена для обеспечения защиты информации в ЛВС на основе сетевой ОС Windows NT. Она обеспечивает:

>• аутентификацию пользователей при помощи специальных аппаратных средств (Touch Memory и Smart Card);

>• полномочное управление доступом пользователям к данным;

>• возможность подключения средств криптографической защиты данных как передаваемых по локальной сети, так и хранимых на магнитных дисках;

>• централизованное управление доступом пользователей к совместно используемым ресурсам (каталогам и принтерам);

>• оперативный контроль (мониторинг) за работой пользователей;

>• оповещение администратора безопасности о событиях НСД;

>• подробную регистрацию событий, происходящих в системе и имеющих отношение к ее безопасности, а также гибкое управление регистрацией;

>• централизованный сбор и анализ содержимого системных журналов;

>• контроль целостности программ, используемых ОС и пользователем.

Для сетей Windows NT разработаны как клиентский вариант, устанавливаемый на рабочей станции, так и сервер управления доступом, устанавливаемый либо на контроллере домена, либо на рабочей станции сети.

Система Secret Net Win предназначена для обеспечения защиты информации в локальных вычислительных сетях на основе Windows'95. Secret Net Win обеспечивает:

>• аутентификацию пользователей при помощи специальных аппаратных средств (Touch Memory и Smart Card);

>• избирательное (дискреционное) разграничение доступа пользователям

к каталогам, файлам и системам, в том числе и в одноранговой сети;

>• полномочное управление доступом пользователям к данным;

>• поддержку централизованного управления доступом пользователей к совместно используемым данным;

>• оперативный контроль (мониторинг) за работой пользователей;

>• подключение средств криптографической защиты данных;

>• оповещение администратора безопасности о событиях НСД;

>• подробную регистрацию событий, происходящих в системе и имеющих отношение к ее безопасности, а также гибкое управление регистрацией.

Существует клиентский вариантSecret Net Win для работы с серверами управления доступом на платформах Windows NT и Novell NetWare.

Secret Net Remote Tools — Специальное программное средство, предназначенное для управления удаленными рабочими станциями в сети Novell NetWare, оснащенными системой Secret Net. Она позволяет:

>• с разрешения администратора системы устанавливать удаленное соединение с рабочими станциями как собственной локальной сети, так и любой другой локальной сети на основе ОС Novell NetWare, с которой есть связь по протоколу TCP/IP и в которой присутствует сервер управления доступом системы Secret Net;

>• подключать средства криптографической защиты для шифрования данных, передаваемых по каналу связи;

>• просматривать содержимое экрана (только текстовые режимы) и управлять клавиатурой рабочей станции сети.

Данное программное средство функционирует в среде ОС MS-DOS и Novel NetWare.

Осуществление аутентификациипользователей осуществляется с помощью аппаратных средств:

Secret Net Card — обеспечивает ввод имени и пароля пользователя до загрузки ОС, а также управление загрузкой компьютера с гибких магнитных дисков.

Secret Net TM Card — выполняет функции Secret Net Card, а также обеспечивает аутентификацию пользователя при помощи Touch Memory.

Secret Net Smart Card — выполняет функции Secret Net Card, а также обеспечивает аутентификацию пользователя при помощи SmartCard.

ПРОГРАММНО-АППАРАТНЫЙ КОМПЛЕКС ЗАЩИТЫ DAALLAS LOCK

Версия DAALLAS LOCK 4.1. Предназначена для работы в операционной

среде Windows'95. Система защиты сертифицирована Государственной технической комиссией по 3-му классу защищенности (сертификат № 181 от 02.06.98).

Программное обеспечение содержит:

>• модуль контроля целостности;

>• встроенную антивирусную защиту;

>• возможность назначения пользователю списка разрешенных и запрещенных задач;

>• регистрация событий, относящихся к доступу к компьютерной информации;

>• блокировка экрана и клавиатуры в отсутствие пользователя.

Аппаратная часть содержит:

>• в качестве основного средства идентификации — электронную карту iButton (Touch Memory*);

>• контроллер КТ-331, содержащий собственный процессор, флэш-память и ROM-BIOS; он позволяет обеспечивать выполнение процедуры опознания пользователя на любом ПК, независимо от типа ОС и совместимость с любым ПО.

Особенности сетевой версии:

>• вход в сеть по электронной карте Touch Memory;

>• удаленная работа с матрицами доступа: сравнение, изменение, обновление базы;

>• просмотр на мониторе администратора безопасности экранов подключенных рабочих станций в режиме реального времени;

>• графическое отображение топологии сети;

>• эмуляция клавиатуры удаленной рабочей станции;

>• просмотр списков пользователей и журналов любых рабочих станций с установленным комплексом DAALLAS LOCK;

>• оперативная блокировка действий пользователей рабочих станций в критических ситуациях.

Версия DAALLAS LOCK 5.0. Система предназначена для работы на любом IBM- совместимом компьютере под управлением ОС WindowsNTWorkstation. Позволяет поддерживать работу до 32 зарегистрированных пользователей.

Основное отличие от версии 4.1. — наличие инструмента Secure File Deletion, позволяющего гарантированно стирать уничтоженные файлы путем затирания их места на диске нулевым кодом.

ПРОГРАММНО-АППАРАТНАЯ СИСТЕМА «КРИПТОН-ВЕТО»

Система «Криптон-Вето» предназначена для защиты ПК с процессором не ниже 386 под управлением MS DOS и выше. Windows 3.1, Windows'95. Персональный компьютер при этом может использоваться в качестве:

>• абонентского пункта;

>• центра коммутации пакетов;

>• центра выработки ключей.

Система ограничивает круг лиц и их права по доступу к информации на персональном компьютере. Ее реализация основана на технологиях «прозрачного» шифрования логических дисков по алгоритму ГОСТ 28147-89 и электронной цифровой подписи по ГОСТ 34.10/11-94. Система сертифицирована по классу 1В (сертификат № 178 от 29 апреля 1998 г.) по требованиям Гостехкомиссии РФ к защищенности автоматизированных систем от несанкционированного доступа.

Основные функции программно-аппаратной системы «Криптон-Вето»:

>• обеспечение защищенности информации в случае кражи жесткого диска или ПК;

>• обеспечение защиты от несанкционированного включения компьютера;

>• разграничение полномочий пользователей по доступу к ресурсам ПК;

>• проверка целостности используемых программных средств в момент - включения системы;

>• проверка целостности программы в момент ее запуска на выполнение;

>• запрещение запуска на выполнение посторонних программ;

>• обеспечение «прозрачного» шифрования информации при обращении к защищенному диску;

>• обнаружение искажений, вызванных вирусами, ошибками пользователей, техническими сбоями или действиями злоумышленника.

Основным аппаратным элементом системы является серийно выпускаемая и аттестованная ФАПСИ плата КРИПТОН-4, с помощью которой проверяется целостность системы и выполняется шифрование по ГОСТ 28147-89.

Принцип работы программно-аппаратной системы заключается в следующем.

Жесткий диск разбивается на логические диски. Первый логический диск (С) отводится для размещения системных программ и данных. Последний — под систему защиты от НСД и доступен только администратору. Остальные логические диски предназначены для хранения информации и программ пользователей. Эти диски можно разделить по степени конфиденциальности защищаемой информации. Функции администратора заключаются в определении степени конфиденциальности информации на каждом из логических дисков и определении круга лиц, имеющих доступ к этим дискам.

По форме хранения информации диски подразделяются на открытые и шифруемые; по виду доступа;

>• доступные для чтения и записи;

>• доступные только для чтения;

>• недоступные (заблокированные).

Недоступный диск не виден обычному пользователю (в DOS), а следовательно, и не провоцирует его на несанкционированный доступ к информации. Для шифрования информации на каждом логическом диске используется свой ключ.

Для разграничения полномочий администратор формирует список пользователей, в котором указывает:

>• идентификатор пользователя;

>• уровень доступа к конфиденциальной информации;

>• права доступа к логическим дискам.

Для исключения возможности установки на ПК посторонних программ администратор определяет перечень программных продуктов, разрешенных к запуску на данном компьютере. Разрешенные программы подписываются им методом электронной цифровой подписи.

Для аутентификации пользователей используются:

>• пароль;

>• специальные ключи, выполненные в виде ключевой дискеты, электронной карточки (смарт-карты) или таблетки (Touch-Memory).

С целью исключения загрузки ПК в обход системы защиты загрузка осуществляется только с жесткого диска. При включении компьютера (до загрузки операционной системы) с «винчестера» аппаратно проверяется целостность ядра системы безопасности, системных областей жесткого диска, таблицы полномочий пользователей. Затем управление передается проверенному ядру системы безопасности, которое, в свою очередь, проверяет целостность операционной системы. В процессе работы ПК загружаются ключи только тех дисков, к которым пользователю разрешен доступ.

Для протоколирования процесса работы ведется Журнал, просмотр которого возможен только администратором. Для защиты информации от просмотра администратором пользователь может закрыть ее средствами абонентского шифрования.

СИСТЕМА КРИПТОГРАФИЧЕСКОЙ ЗАЩИТЫ ИНФОРМАЦИИ «ВЕРБА-0»

Система криптографической защиты информации (СКЗИ) представляет собой программно-аппаратный комплекс, предназначенный для ЗИ при ее хранении и передаче по каналам связи.

СКЗИ «Верба-0» решает следующие задачи:

>• шифрование/расшифрование информации на уровне файлов;

>• генерацию электронной цифровой подписи (ЭЦП);

>• проверку (ЭЦП).

Система поставляется в следующих основных вариантах:

>• в виде автономного рабочего места;

>• в виде модулей, встраиваемых в ПО заказчика.

СКЗИ «Верба-0» в различных модификациях функционирует под управлением операционных систем MS DOS v.5.0 и выше, Windows'95, Windows NT, UNIX (HP UX) на персональных ЭВМ, совместимых с IBM PC/ AT. Требуемый объем оперативной памяти не более 155 кбайт. Кроме того, необходим накопитель на гибком магнитном диске.

Алгоритм шифрования выполнен в соответствии с требованиями ГОСТ 28147-89 «Системы обработки информации. Защита криптографическая».

Цифровая подпись выполнена в соответствии с требованиями ГОСТ Р34.10-94 «Информационная технология. Криптографическая защита информации. Процедуры выработки и проверки электронной цифровой подписи на базе асимметричного криптографического алгоритма».

Функция хэширования выполнена в соответствии с требованиями ГОСТ Р34.11-94 «Информационная технология. Криптографическая защита информации. Функция хэширования».

Ключи шифрования симметричные, ключи для ЭЦП — асимметричные.

При обработке информации на ПЭВМ СКЗИ «Верба-0» обеспечивает следующие показатели.

СКЗИ «Верба-0» имеет сертификат ФАПСИ №124-0264 от 10.04.99 г.

Таблица 2.1.

Операции /PC/AT 486/33, ISA /PC/AT 486/100 VESA

Шифрование /200 Кб/с /520 Кб/с

Вычисление хэш-функции /120 Кб/с /330 Кб/с

Формирование ЭЦП /0,3с /0,04 с

Проверка ЭЦП /0,7с /0,2 с

КРИПТОГРАФИЧЕСКИЙ КОМПЛЕКС «ШИФРАТОР IP ПОТОКОВ» (ШИП)

Криптографический комплекс «Шифратор IP потоков» предназначен для решения следующих вопросов:

>• обеспечение конфиденциальности и целостности информации, передаваемой в сетях общего пользования;

>• создание защищенных подсетей передачи конфиденциальной информации;

>• объединение локальных вычислительных сетей в единую защищенную сеть;

>• закрытие доступа к ресурсам локальной сети или отдельных компьютеров из сети общего пользования;

>• организация единого центра управления защищенной подсетью.

Криптографический комплекс «ШИП» обеспечивает:

>• закрытие передаваемых данных на основе использования функций шифрования в соответствии с ГОСТ 28147-89;

>• контроль целостности передаваемой информации;

>• аутентификацию абонентов (узлов сети);

>• защиту доступа к локальной сети и закрытие IP адресов подсети;

>• создание защищенных подсетей в сетях общего пользования;

>• защиту от НСД ресурсов самого шифратора;

>• передачу контрольной информации в «Центр управления ключевой системой защищенной IP сети;

>• поддержку протоколов маршрутизации RIP II, OSPF, BGP;

>• фильтрацию IP, ICMP, TCP- соединений на этапе маршрутизации и при приеме/передаче в канал связи;

>• поддержку инкапсуляции IPX в IP (в соответствии с RFC-1234);

>• поддержку инкапсуляции IP в Х.25 и Frame Relay.

Шифратор IP потоков содержит плату «Кулон» с интерфейсом ISA, используемую для защиты от НСД при загрузке системы и для получения от датчика случайных чисел последовательностей, необходимых для реализации процедуры шифрования.

Криптографический комплекс «ШИП» имеет сертификат ФАПСИ № СФ/124-0815 от 10.04.97 г.

Б. Межсетевые экраны

Межсетевой экран (МЭ) — это локальное (однокомпонентное) или функционально-распределенное программное (программно-аппаратное) средство (комплекс), реализующее контроль информации, поступающей в автоматизированную систему и/или выходящей из нее.

В настоящее время на мировом рынке представлено более 50 различных межсетевых экранов, отличающихся платформами функционирования, функциональными возможностями и производительностью.

Функциональные требования к МЭ, используемым в РФ для защиты информации, регламентированы Руководящим документом (РД) Государственной технической комиссии при Президенте Российской Федерации «Межсетевые экраны. Защита от несанкционированного доступа к информации. Классификация межсетевых экранов и требования по защите информации» (см п.2.1.5).

На российском рынке сетевых средств защиты информации представлено более десяти МЭ, сертифицированных по требованиям Гостехкомиссии России (табл.2.6.2.).

Все они сочетают в себе возможности пакетной фильтрации и фильтрации на прикладном уровне. Краткие технические характеристики некоторых МЭ приведены в табл.2.6.3. В таблице не представлены МЭ, сертифицированные по схеме единичного экземпляра.

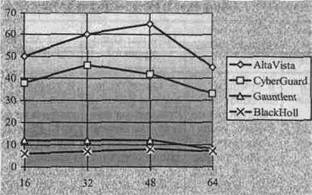

Естественно, что использование МЭ приводит к снижению производительности сети. Изменение пропускной способности различных МЭ в зависимости от нагрузки приведено на рис 2.6.2 на с. 780.

В. Программно-аппаратные средства защиты конфиденциальной информации в персональном компьютере

Secret Disk. Программно-аппаратное средство Secret Disk предназначено для защиты конфиденциальной информации на ПК, прежде всего типа Notebook.

Основные возможности:

>• защита данных осуществляется с помощью профессиональных алгоритмов шифрования;

>• генерация ключей самим пользователем;

>• двойная аутентификация пользователя (аппаратная и по паролю);

Таблица 2.6.2. Сертифицированные межсетевые экраны

Название межсетевого экрана /Класс защищенности в соответствии с руководящим документом (РД) и номер сертификата

МЭ «Пандора» версии 3.1.1 — СЗИ в сетях передачи данных по протоколу TCP/IP /Класс «ЗБ» по РД «AC» — № 73; Класс «З» по РД «МЭ» — № 183.

МЭ «Black Hole» версии BSDI-OS — автоматизированная система разграничения доступа /Класс «ЗБ» по РД «AC» — № 79; Класс «З» по РД «МЭ» — № 184.

МЭ «Застава» /Класс «З» по РД «МЭ» — № 145,155.

Аппаратно-программный комплекс «Застава-Джет» /Класс «2» по РД «СВТ» — № 146.

МЭ «Cyber Guard» версии 4.0 /Класс «З» по РД «СВТ» — № 171.

МЭ «AltaVista FireWall 97» /Класс «З» по РД «СВТ» —№173.

Аппаратно-программные комплексы на базе маршрутизаторов Bay Networks: Advanced Remote Node, Access Stack Node 2 (ASN2), BackBone Node (BN) /Класс «4» по РД «СВТ» — № 175.

Система защиты информации «FireWall-1» версии 3.Оb /Класс «4» по РД «СВТ» — № 190.

МЭ «FireWall-1/Plus for Windows NT» /Класс «4» по РД «СВТ» — № 194.

МЭ «Cisco FIX FireWall» /Класс «З» по РД «МЭ» — № 197, 222.

Программный комплекс «Межсетевой экран Застава-Джет-РС» /Класс «2» по РД «МЭ» — № 200.

Программный комплекс «Межсетевой экран FireWall-1/VPN-1» версии 4.0., Service Pack 2 /Класс «4» по РД «МЭ» — № 230.

Аппаратно-программный комплекс «МЭ WatchGuard»/Класс «4» по РД «МЭ» — № 236.

>• гашение экрана и блокировка клавиатуры при отключении идентификатора, нажатии заданной комбинации клавиш или длительной неактивности пользователя;

>• наличие режима работы под принуждением — в критической ситуации вводится специальный аварийный пароль, при котором система на некоторое время подключает секретный диск, стирает личный ключ шифрования и имитирует сбой операционной системы.

Таблица 2.6.3. Технические характеристики некоторых видов МЭ

Технические параметры и характеристики /MЭ «Black Hole» /МЭ «Суbеr Guard» версии 4.0 /MЭ "AltaVista FireWall 97" /MЭ «Gauntlet»

Характеристики рабочей станции /В комплект поставки рабочая станция не входит. Рекомендуемая конфигурация: Pentium, 16Mb, HDD 0.8Gb, CDROM /В комплект поставки рабочая станция не входит. Рекомендуемая конфигурация: Pentium, 166, 64Mb, HDD 4Gb, CDROM /В комплект поставки рабочая станция не входит. Рекомендуемая конфигурация: PentiumII, 266, 128Mb, HDD 8Gb, CDROM/02 (Silicon Graphics); CPUR5000 180MHz PC; RAM 32Mb DIMM ECC; HDD 1.2Gb SCSI; 17' monitor

Операционная система /BSDIOS2.1 /UnixWare v.2.1 /Digital UNIX, Win NT /IRIXv.6.3

Производительность обработки /Зависит от конфигурации рабочей станции. Для вышеприведенной до 8,5Мбит/с /До 44 Мбит/с /До 60 Мбит/с /До 15 Мбит/с

Конфигурация DNS /Внешний DNS: на МЭ Внутренний DNS: в защищаемом сегменте на отдельной станции или на МЭ

Сетевые интерфейсы /Ethernet, Token Ring/Зависит от используемой платформы

Принцип работы Secret Disk заключается в создании дополнительного виртуального логического диска, который до завершения процесса аутентификации пользователя виден как обычный зашифрованный файл (например, с именем game.exe).

Программный комплекс Кобра. Он предназначен для установки на различные по классу ПЭВМ типа IBM PC, работающие под управлением MS DOS. Основные возможности:

>• осуществляет аутентификацию пользователей по паролю;

>• обеспечивает управление полномочиями пользователей по доступу к логическим устройствам А,В,С,… (полный доступ, только чтение, нет доступа, режим суперзащиты);

Рис. 2.6.2. Изменение пропускной способности различных МЭ в зависимости от нагрузки

>• ограничивает работу пользователя заданным множеством дискет;

>• санкционирует доступ к LPT и СОМ портам;

>• блокирует клавиатуру при неактивности зарегистрированного пользователя;

>• обнаруживает атаку компьютерных вирусов и случайные или преднамеренные искажения программ и данных;

>• выполняет автоматическое восстановление эталонной рабочей среды компьютера.

Программный комплекс сертифицирован Гостехкомиссей при Президенте РФ. Сертификат соответствия № 20. Также имеет свидетельство об официальной регистрации программ для ЭВМ № 950395 РосАПО.

СГУ-1. Система гарантированного уничтожения информации СГУ-1 (GIDS-1) предназначена для надежного уничтожения файлов и остаточной информации на магнитных носителях и в памяти ЭВМ. Принцип действия системы основан:

>• на уничтожении файлов путем записи по их физическим адресам затирающих последовательностей;

>• удалении сведений об имени файла и сто физическом расположении из каталога;

>• затирании незанятых кластеров;

>• многократном и комбинированном выполнении функций затирания.

Система сертифицирована в 1997г. Гостехкомиссей при Президенте РФ. Сертификат соответствия № 83.

ЗАКЛЮЧЕНИЕ

Представленная книга не является исчерпывающим описанием всех возможных методов негласного получения информации с помощью технических средств разведки, а также способов противодействия. Да и не ставили авторы перед собой такую задачу. Это обусловлено следующими причинами:

>• динамичным изменением законодательства в области защиты информации;

>• бурным научно-техническим прогрессом в деле создания средств разведки и противодействия на базе микропроцессорной техники;

>• совершенствованием методик применения аппаратуры различного назначения;

>• закрытым характером существенной части информации в области защиты информации и противодействия разведкам (во всем мире это прерогатива спецслужб);

>• ограниченным объемом книги.

Что касается последнего, то авторы в ближайшее время планируют выпустить книги, посвященные отдельным вопросам правового, методического и технического обеспечения деятельности служб безопасности государственных и коммерческих предприятий по защите информации. В них будут детально рассматриваться относительно узкие вопросы применения той или иной аппаратуры для решения различных вопросов...

Хочется остановиться на возможности самостоятельного получения специалистами концентрированной информации в данной предметной области из целого ряда источников. В первую очередь это, конечно, специализированная литература. Ее обширный перечень дан в конце настоящей книги. В то же время авторы рекомендуют обратить особое внимание на следующие источники:

Хорее А. А. Способы и средства защиты информации.— М.: МО РФ, 1998. — 316с.

Лысов А. В.. Остапенко А. Н. Промышленный шпионаж В.России: методы и средства,— СПб.: Лаборатория ППШ, 1994.—71 с.

Ярочкин В. И. Технические каналы утечки информации.— М.:ИПКИР, 1994.—106с.

Халяпин Д. Б., Ярочкин В. И. Основы защиты информации.— М.:ИПКИР, 1994.—125с.

Лысов А. В., Остапенко А. Н. Телефон и безопасность.— СПб, Лаборатория ППШ, 1995.— 105 с.

Вартанесян В. А. Радиоэлектронная разведка. — М.: Воениздат, 1991.— 254 с.

Интересные материалы можно найти в целом ряде периодических изданий, таких, как:

«Системы безопасности связи и телекоммуникаций» — издатель компания «Гротек», Москва;

«Защита информации. Конфидент» — издатель 000 «Конфидент», С.-Петербург;

«Специальная техника» — учредитель ОАО ХК «Электрозавод», Москва;

«Иностранная печать о техническом оснащении полиции зарубежных государств» — ежемесячный информационный бюллетень ВИНИТИ, Москва;

«Бизнес и безопасность»—издатель 000 «Шанс», Киев;

«Жизнь и безопасность» — ежеквартальный журнал, С.-Петербург;

«БДИ» (Безопасность, Достоверность, Информация), С.-Петербург;

«Оперативное прикрытие» — издатель 000 «Оперативное прикрытие», С.-Петербург и некоторые другие.

Перспективным направлением оперативного получения специальных сведений по рассматриваемой проблеме в настоящее время является и Интернет.

Остановимся на этом направлении более подробно, так как главная проблема в сети — найти нужную информацию. Для начала приведем несколько адресов, где собраны достаточно богатые и представительные коллекции ссылок на тему безопасности вообще.

Прежде всего, следует обратиться к одному из наиболее полных каталогов ресурсов российской части Интернета. Это «Рамблер» (или Rambler). Войдя в раздел «Безопасность» тематической части этого каталога (hyperlink http://counter-windows-1251.rambler.ru/topl00/security/), можно подробно изучить более 200 ссылок на разные адреса. Надо, правда, иметь в виду, что часть ссылок отправит вас на различные разделы одних и тех же сайтов.

В течение 1998 года появилось несколько специализированных каталогов ресурсов российского Интернета, посвященных теме безопасности.

Наиболее «вместительным» из таких каталогов оказалась коллекция ссылок, собранная г-ном Свирским (hyperlink http://www.corbina.net/~ksi/). Все ссылки организованы в тематические разделы. Есть также ссылки на некоторые зарубежные ресурсы. К сожалению, не все они «работают» из-за постоянно меняющейся, «живой» обстановки в Интернете. Это неизбежная беда большинства коллекций адресов.

Другой специализированный каталог ресурсов можно найти на сайте Санкт-Петербургской компании «Регионэксперт» (hyperlink http://www.regionexpert.ru/). Здесь также можно искать информацию о ресурсах по тематическим разделам. Почти все ссылки снабжены краткими комментариями. Не все из приведенных адресов имеют представительство в Интернете.

Тем, кого интересует Украина, пригодится сервер, поддерживаемый Киевским журналом «Бизнес и Безопасность» (hyperlink http://www.bsm.com.ua/). В разделах «Белые страницы» и «Желтые страницы» (которые почему-то выглядят совершенно одинаково) представлено большое количество украинских фирм, относящихся к заявленной тематике. К сожалению, пока лишь немногие компании на Украине имеют свое «Интернет-представительство».

Приведем некоторые, наиболее интересные адреса, где можно найти информацию, относящуюся к проблемам защиты информации и противодействию промышленному шпионажу.

Прежде всего надо назвать самый первый российский сервер, посвященный специально этой теме. Это Spy Market Pro (http:/www.spymarket.com/), принадлежащий Санкт-Петербургской компании «СмерШ Техникс» и созданный (при некотором участии Лаборатории ППШ) еще в начале 1997 года. На сервере немного собственно информации. Один из разделов содержит небольшое количество ссылок на российские компании (раздел платный — этим и объясняется малое количество ссылок). Есть две библиотеки: «старая» и «новая». Одним из наиболее интересных и посещаемых разделов сервера является его дискуссионная зона. Это одно из очень немногих мест русскоязычного Интернета, где «встречаются» специалисты и потребители товаров и услуг в области противодействия промышленному шпионажу.

«Территория взлома» — так называется сервер (hyperlink http://www. hackzone.ru/), содержащий несколько разделов, каждый из которых достоин отдельного повествования. Здесь можно найти статьи, периодические обзоры и вообще много интересной и полезной информации.

Следующий сервер зарегистрирован в Германии, но создан и поддерживается выходцами из России. Называется он «Werwolf» (hyperlink http://www. werwolf.de/). Здесь тоже много интересной и полезной информации по компьютерной безопасности (и не только). Очень рекомендуем посетить это место. Большую часть материалов можно читать на русском языке.

«Частная жизнь в Интернете» (hyperlink http://www.tamos.com/privacy/ ru/). Этот сайт полезен всем, кого интересуют вопросы обеспечения собственной анонимности при работе в сети. Интересно и доступно изложены понятия о криптографии и стеганографии, о возможностях поиска людей по адресу и т. д. Множество полезных ссылок, которыми изобилуют тексты.

Различные документы по компьютерной безопасности выложены на личных страничках Казеннова Владимира Николаевича (hyperlink http://www.win. wplus.net/~kvn/compsec.htm)). Рекомендуем всем интересующимся.

На сервере питерского интернет-провайдера Web Plus есть интересный раздел (hyperlink http://wwwwin.support.wplus.net/security/index.htm), где изложены практические рекомендации по обеспечению сохранности паролей пользователей и безопасной конфигурации пользовательских компьютеров от посягательств злоумышленников. Очень рекомендую всем, кто обеспокоен проблемой создания надежной защиты своих кошельков от любителей пользоваться Интернетом за чужой счет.

Не только компьютерная безопасность, но также и другие проблемы безопасности освещены в проекте «БИБ: Библиотека Информационной Безопасности» (hyperlink http://www.pps.ru/bib/index.html). Этот проект — наследник «старой» библиотеки на Spy Market Pro. К сожалению, работы по созданию БИБ'а затянулись, и остается надеяться, что они все же будут завершены.

«Радиошпион» (hyperlink http://www.chat.ru/~radiospy/) — это специализированный интернет-журнал, содержащий много материалов, относящихся к техническим каналам утечки информации. Правда, не совсем ясно, в каком направлении будет развиваться этот сайт. Пока же здесь, к сожалению, больше материалов, посвященных несанкционированному получению информации. Рекомендуется тем, кто хочет убедиться в ее доступности и незащищенности от посягательств злоумышленников.

«Конфидент. Защита информации» (hyperlink http://www.confident.ru/ magazine/Page I /Page l.htm) — Интернет-вариант достаточно известного журнала. Рассматриваются в основном вопросы, посвященные компьютерной безопасности и противодействию промышленному шпионажу.

«БДИ» (Безопасность, Достоверность, Информация) — еще один журнал, где освещаются различные аспекты безопасности. Адрес: hyperlink http:// www.bdi.spb.ru.

Московское издательство Groteck (http://www.groteck.msk.ru/) известно своими журналами и каталогами на темы безопасности, телекоммуникаций и др. На сайте издательства нет «Интернет-дубликатов» печатных версий. Но здесь есть еженедельные выпуски новостей, и это, видимо, единственное место в Интернете, где периодически публикуются новости по тематике «безопасность».

Только что родился совершенно новый сервер, называющийся «Все о радиомониторинге» (hyperlink http://radiomon.8m.com/). Это совместный проект Госсвязьнадзора и московской фирмы НЕЛК. Пока рано говорить, насколько будет удачен этот проект, но планы неплохие.

Фирма «АНКАД» (hyperlink http://www.microdin.ru/~ancud/index.html) предлагает криптоплаты, ПО к ним, смарт-карточные технологии и скремблеры для защиты телефонных разговоров.

«Центр информационной безопасности Маском» (hyperlink http://www. mascom.ru) — так называется одна из наиболее известных компаний в области технической безопасности. Особая специализация — телефонные каналы связи. Своя продукция: скремблеры серии SCR. Поставляют также различную продукцию российских и зарубежных производителей. Предлагают услуги по аттестации объектов, обучение.

«НПЦ Фирма НЕЛК» (hyperlink http://www.aha.ru/~nelk/) — еще одна известная компания. Специализируется на разработках программного обеспечения и программно-аппаратных комплексов радиомониторинга. Поставляют оборудование других производителей, оказывают услуги. Наиболее известные торговые марки собственных продуктов: Sedif, «Крона».

«Радиосервис» (hyperlink http://www.aha.ru/~rserv/) тоже специализируется на разработках программного обеспечения и программно-аппаратных комплексов для радиомониторинга. Узкая специализация позволяет сконцентрировать внимание специалистов-разработчиков на одной конкретной теме. Это дает свои плоды, поэтому продукты серии RS достаточно хорошо известны, как минимум, в России и ближнем зарубежье.

«Радиус ТСБ» (hyperlink http://www.aha.ru/~radius/) — одна из очень немногих торговых компаний, представленных в Интернете (конечно, на рынке безопасности). К сожалению, сервер «неживой»: обновления бывают крайне редко, нет возможности оформить заказ через Интернет и т. д. Для торговой компании это, как представляется, не очень правильный способ представить себя в Интернете. Красивая витрина.

Фирма «РелТех» (hyperlink http://www.reltech.ru/) занимается разработкой и производством специальной аппаратуры для контроля за пейджинговыми сообщениями, переговорами в аналоговых стандартах сотовой связи и др. Вся спецтехника предназначена для субъектов ОРД, деятельность фирмы лицензирована ФСБ.

Теперь о сайтах компаний Санкт-Петербурга.

Фирма «Безопасность Бизнеса» (hyperlink http://www.secur.spb.ru/ index.htm) предлагает разнообразную технику. Собственные разработки и производство: изделия марки «Барьер» для защиты телефонных линий. В соответствии с лицензиями ФСБ компания предлагает спецтехнику для субъектов ОРД. Интересный раздел сайга: «Страницы безопасности».

Фирма «Бэтмэн» на своем сайте (hyperlink http://www.batman.ru/) предлагает своеобразную выставку технических средств безопасности от различных производителей. Не рекомендуется смотреть этот сайт с помощью браузера от фирмы Netscape Communications. Видимо, есть ошибка в написании HTML-кода.

ЗАО «Лаборатория ППШ» (hyperlink http://www.pps.ru/) — еще одна ведущая питерская фирма. Из наиболее известных собственных разработок нужно назвать так называемые «подавители диктофонов». На сайге много информации о различных приборах и средствах как поиска, гак и защиты технических каналов утечки информации. Услуги: аттестация объектов, сертификация средств защиты, обследование помещений, консультации и обучение.

Особняком стоит сервер, целиком посвященный одному прибору — ST031 «Пиранья» (http://www.piranha.ru/), разработанному компанией

«СмерШ Техникс». Прибор сам по себе достаточно интересен и в определенной степени уникален.

Сервер компании «СмерШ Техникс» (hyperlink http://www.spymarket.com/ smerch). Компания занимается разработкой и производством собственных средств защиты информации. Сервер небольшой, но продукты интересные. К сожалению, не все они представлены на сайте. Поскольку «СмерШ Техникс» предпочитает реализовывать свою продукцию через дилеров, рекомендуем посмотреть их список. В ряде случаев у дилеров можно получить более подробную и развернутую информацию о продуктах этой компании.

Обязательно надо упомянуть о компании «Центр Речевых Технологий» (hyperlink http://www.stc.rus.net/). Это ведущая российская компания в области шумоочистки сигналов как в реальном времени, так и записанных на какие-либо носители.

Другие регионы России гораздо меньше представлены в Интернете. Как правило, представленные в Сети компании предлагают, кроме средств защиты информации, системы сигнализации, теленаблюдения, радиосвязи и др. Очень кратко перечислим некоторые из адресов. В большинстве случаев собственных разработок нет, предлагается оборудование других российских и зарубежных производителей.

В Архангельске — компания «КОНДОР-Техно» (hyperlink http://www.arh.ru/~condortn/)/.

Екатеринбург — компания «Центавр» (hyperlink http://www.skyman.ru/~centavr/)/.

Липецк — компания «Айра» (hyperlink http://aira.lipetsk.ru/)/.

Новосибирск — «Центр Информационной Безопасности» (hyperlink http:// www.nsk. su/~security/)/.

Саратов — фирма «Коронэль» (hyperlink http://www.sarexpo.ru/koronel/). Хабаровск — «Лотос Системы» (hyperlink http://lotos.khv.ru/).

ПРИЛОЖЕНИЯ

Приложение 1

Рекомендации по оценке защищенности конфиденциальной информации от ее утечки за счет побочных электромагнитных излучений

Если работа вашей фирмы связана с выполнением государственного заказа, то скорее всего вам не обойтись без получения лицензии на работу с государственной тайной, а следовательно, и проверки аппаратуры на наличие возможно внедренных «закладок» и на наличие и опасность технических каналов утечки информации (см. п. 2.2). Однако если такой необходимости нет, то в ряде случаев можно обойтись и своими силами, так как стоимость подобных работ все же достаточно высока.

Как уже отмечалось, одним из наиболее опасных технических каналов утечки конфиденциальной информации является наличие побочных электромагнитных излучений (ПЭМИ), возникающих при работе электронных устройств (факсимильных и телефонных аппаратов, мини-АТС, компьютеров, принтеров, модемов, сканеров и т. д.). Характер ПЭМИ определяется назначением, схемными решениями, элементной базой, мощностью устройства, а также конструкцией и материалами, из которых изготовлен его корпус. Излучение может происходить в довольно широком диапазоне частот (от единиц герц до единиц гигагерц), а дальность реального перехвата информации достигать сотен метров.

Для проведения полного объема работ по исследованию опасности ПЭМИ необходимо обладать:

>• парком дорогостоящей контрольно-измерительной аппаратуры с соответствующим метрологическим обеспечением;

>• высококвалифицированным персоналом;

>• специальными методиками проведения измерений и математическим аппаратом расчета результатов.

В то же время для защиты коммерческой информации задачу оценки опасности ПЭМИ можно решить ограниченными средствами. Для этого достаточно уметь задавать тестовый режим для проверяемой аппаратуры и иметь набор радиоприемных устройств (РПУ), работающих в диапазоне 0,01...1000 МГц. Желательно, чтобы РПУ обладали возможностью отключения системы автоматической регулировки усиления и функцией регулировки полосы пропускания.

Контроль может быть осуществлен как инструментальным способом, заключающимся в физической проверке невозможности перехвата ПЭМИ за пределами контролируемой территории, так и расчетно-инструментальным.

При проведении контроля любым из перечисленных способов тестовый режим должен задаваться путем формирования в проверяемой аппаратуре такого сигнала, который, с одной стороны, легко идентифицируется при приеме, а с другой — переводит аппаратуру в состояние, при котором уровень побочных излучений максимален.

Так, например, для элементов телефонных сетей (мини-АТС, факсимильные, телефонные аппараты и т. д.) это прохождение сигнала «занято» при поднятой трубке. Для систем внутреннего телевидения — передача миры (картинки, состоящей из чередующихся черно-белых полос). Для средств электронно-вычислительнойтехники(ЭВТ) — использование пачек импульсов с длительностью:

>• tи= 0,6 мкс — для проверки процессора;

>• tи = 0,25 мкс — для проверки гибкого магнитного диска;

>• tи = 0,05 мкс — для проверки жесткого магнитного диска;

>• tи = 0,06 мкс — для проверки монитора;

>• tи = 4 мкс — для проверки матричного печатающего устройства.

Наиболее просто контроль достаточности защиты коммерческой информацииотутечки через ПЭМИ осуществляется инструментальным способом. При этом выполняется следующая последовательность операций.

1. Аппаратура контроля устанавливается в местах возможного расположения технических средств разведки.

2. Отключается система автоматической регулировки усиления РПУ.

3. Выставляется требуемое значение полосы пропускания приемного устройства (Dfп = 6 кГц — при контроле излучений оборудования телефонных сетей; Dfп = 15,6хМ кГц, где М — число «белых» полос в мире; Dfп =1/tи, при контроле излучений средств ЭВТ, где tи — длительность импульса в пачке тестового сигнала).

4. Включается тестовой сигнал на проверяемой аппаратуре.

5. Осуществляется поиск излучения модулированного тестовым сигналом в диапазоне частот 0,01... 1000 МГц.

6. При его обнаружении принимается решение онеобходимости проведения дополнительных мероприятий по защите информации.

Недостатком рассмотренного способа являются относительно высокие требования к пороговой чувствительности приемных устройств Uо (не хуже 1 мкВ) и наличию специальных комбинированных магнитных и электрических антенн, при которых обеспечивается Uо.

Если эти требования не выполняются либо отсутствует возможность проведения исследований на границе контролируемой территории (например, она приходится на офис соседней организации), то можно воспользоваться расчетно-измерительным способом, который заключается в проведении следующих операций.

1. Аппаратура контроля устанавливается на некотором расстояния Rк = 1 м от проверяемого устройства.

2. Включается тестовой сигнал.

3. Осуществляется поиск тестового сигнала аналогично тому, какэто делалось 9 приведенной выше методике.

4. При обнаружении сигнала осуществляется измерение уровня сигнала в присутствии шумов Uс+ш на входе РПУ с помощью измерительной радиоконтрольной аппаратуры (см. п. 2.3.3).

5. Для всех частот, на которых были обнаружены излучения сигнала, измеренные значения Uс+ш заносятся в табл. П. 1.1.

6. Отключается контролируемая аппаратура и на всех частотах, на которых был обнаружен тестовый сигнал, измеряются уровни шумов Uш, которые также заносятся в табл. П. 1.1.

Таблица П. 1.1. Результаты измерений и расчетов

№ п/п /Частота сигнала/с, МГц /Уровень сигнала в присутствии шумов Uс+ш, мкВ /Уровень шума Uш, мкВ /Уровень сигнала Uс,мкВ

1 / // /

2 / / / /

Если чувствительность РПУ хуже, чем 10 мкВ, то для определения уровня Uш целесообразно воспользоваться аналитическим способом, в соответствии с которым:

Uш = Ешxhд

где hд — действующая высота антенны, а Еш — шумовая напряженность электрического поля. Ориентировочные значения Еш для крупного промышленного города приведены в табл. П. 1.2.

Таблица П.1.2. Ориентировочные значения Еш для крупного промышленного города

f, МГц /0,1...1 /1...10 /10...100 /100...1000

Еш, мкВ/м /1...500 /0,8... 100 /0.1...10 /0.1...1

7. По формуле  рассчитываются значения уровня сигнала U

рассчитываются значения уровня сигнала U

на входе приемника контроля, которые также заносятся в табл. П. 1.1.

8. Расчетная дальности R , на которой возможен перехват ПЭМИ, находитсяизсоотношения:

9. Если расчетная величина R больше, чем радиус контролируемой зоны R , то необходимо учесть ослабление напряженности электромагнитного поля искусственными (или естественными) преградами.

С учетом ослабления электромагнитных волн возможная дальность перехвата ПЭМИ будет определяться значением:

где К — ослабление мощности сигнала преградой.

10. Если величина все же превышает радиус контролируемой зоны Rкз, то необходимо предпринять дополнительные меры по защите информацииот перехвата.

Примечание.

Если аппаратура контроля не оснащена встроенными измерительными приборами, то уровни сигнала и шума на входе приемника контроля можно определить методом эквивалентного генератора, который заключается в следующем.

При обнаружении сигнала ПЭМИ радиоприемным устройством к его выходу подключается вольтметр и ручками усиления низкий и промежуточной частоты выставляется фиксированное значение выходного напряжения (система автоматической регулировки усиления при этом должна быть выключена).

Далее отключается антенна и на вход приемника подается сигнал с выхода генератора, настроенного на частоту РПУ (в режиме внутренней амплитудной модуляции с глубиной ma»30 %).

Не меняя коэффициентов усиления приемного устройства, достигается выбранное фиксированное значение выходного сигнала за счет изменения уровня выходного напряжения генератора Uг

Эта процедура выполняется на всех частотах, на которых были обнаружены излучения контролируемой аппаратуры (табл. П. 1.1). Измерения делаются отдельно для сигнала в присутствии шумов (Uг»Uс+ш) и шумов (Uг»Uш).

Приложение 2

Выбор оптимальной структуры системы защиты информации

Построение надежной и всеобъемлющей системы защиты информации вещь, несомненно, сложная и дорогая. Поэтому понятно желание руководителя любого ранга максимально надежно обеспечить конфиденциальность информации при минимальных затратах.

Естественно, что общая система защиты является достаточно разветвленной и включает в себя аутентификацию сотрудников, автоматическое разграничение их полномочий, защиту от несанкционированного доступа к информации (независимо от вида ее хранения), закрытие технических каналов утечки, а также ряд других элементов. Причем для каждого из этих элементов, как правило, необходимы свои технические средства защиты, в изобилии предлагаемые на российском рынке.

Таким образом, существует множество вариантов построения единой системы защиты конфиденциальной информации, отличающихся надежностью, быстродействием и ценой.

К сожалению, перечисленные факторы находятся во взаимном противоречии, и выбор конкретной комплексной системы защиты должен быть реализован на основе принципа «необходимой достаточности».

Применение этого принципа возможно только при наличии надежных показателей и критериев защищенности информации.

Этому требованию в полной мере отвечают оптимизирующие критерии, основанные на применении комплексных информационных показателей.

Методика их применения заключается в следующем:

I. Составляются различные варианты построения системы защиты, из которых необходимо выбрать одну наиболее предпочтительную.

II. Составляется список параметров, по которым сравниваются выбранные системы защиты.

В этот список, например, могут входить:

>• надежность системы;

>• быстродействие;

>• удобство ее прохождения зарегистрированными пользователями (ее прозрачность);

>• глобальность системы;

>• стоимость установки и поддержания.

Приведенный список может быть расширен в соответствии с задачами, возлагаемыми на систему защиты.

III. Устанавливается единая система оценки введенных параметров (например, 10-балльная). Показатель (оценка) должен быть тем выше, чем больше оцениваемый параметр отвечает интересам владельца системы защиты.

Так, например, чем выше надежность, тем параметр, ее оценивающий, ближе к10, а чем выше цена, тем ближе к 1.

IV. Производится экспертная сравнительная оценка всех выбранных систем защиты по параметрам.

Пусть, например, имеется 4 системы защиты икаждой из них по каждому параметру выставляется оценка по 10-балльной системе.

Так, например, по параметру «I» (надежность) оценки могут быть расставлены следующим образом:

I11=3;I12=l;I13=8;I14=10.

Аналогично выставляются оценки по параметру «2» (быстродействие):

I21=1;I22=6;I23=3;I24=5.

по параметру «3» (прозрачность для зарегистрированного пользователя):

I31=9;I32=8;I33=2;I34=6.

по параметру «4» (глобальность системы):

I41=4;I42=5;I43=4;I44=4.

и по параметру «5» (стоимость):

I51=7;I52=8;I53=6;I54=9.

V. Полученные результаты заносятся в табл. П.2.1. Табл. П.2.1 анализируется по столбцам, и рассчитываетсякомплексный показатель защищенности для каждой из систем по формуле:

Таблица 17.2.1. Оценка частных параметров сравниваемых систем

Номер оцениваемого параметра /Номер системы защиты

/1 /2 /3 /4

1 /3 /1 /8 /10

2 /1 /6 /3 /5

3 /9 /8 /2 /6

4 /4 /5 /4 /4

5 /7 /8 /6 /9

(1)

(1)

где j — порядковый номер системы защиты;

i — номер параметра, по которому производиласьоценка;

n — количество оцениваемых параметров;

Iij— оценка i-гo параметра для j-й системы защиты;

Imax— максимальное значение оценки параметра (для рассматриваемого примера Imax =10).

VI. Полученные результаты заносятся в табл. П.2.2.

Таблица П.2.2. Комплексные показатели эффективности систем защити

Номер систем защиты /1 /2 /3 /4

Значение комплексного показателя /-4,89 /-3,95 /-4?46A6 /-2,23

VII. В соответствии с критерием оптимизации

maxjIэj. (2)

Выбирается j-я система, имеющая максимальное значение показателя Iэj. Для рассматриваемого примера эта система защиты № 4.

Вместо энтропийного показателя (1) в предложенной методике может быть использован другой информационный показатель, обладающий аналогичными свойствами. Это показатель, основанный на методе наименьших квадратов:

(3)

(3)

Таким образом, рассмотренная методика позволяет провести выбор оптимальной из имеющихся вариантов построения системы защиты на основе информационных показателей (1), (3) и критерия (2).

Приложение 3

Перечень предприятий и организаций, получивших лицензии на деятельность в области защиты информации

№ п/п /Серия, номер бланка /Номер лицензии /Дата выдачи /Действительна до /Наименование предприятия (ведомственная принадлежность) /Адрес предприятия (организации), телефон /Виды деятельности /Особые отметки

1 /ЛГ0014, 000661 /№001 /30.05.95 /30.05.2001 /Специальный центр МЧС России (МЧС) /103012, Москва, Театральный проезд, 3,т.923-7894 /1;2;3;4;5;б /Продлено

2 /ЛГ0011, 000502 /№002 /30.05.95 /30.05.2001 /Научно-технический и сертификационный центр по комплексной защите информации «Атомзащитаинформ» (НТСЦ «Атомзащитаинформ») (Минатом России) /101000, Москва, а/я 911, т. 239-2262,239-4728 /1;2;3;4;5 /Продлено

3 /ЛГ 0019, 000943 /№003 /3.07.95 /03.07.2001 /АОЗТ «Российские наукоемкие технологии» (РНТ) /111141, Москва, 2-й проезд Перова поля, 9, т. 209-7677 /1.2; 2; 3,4; 5; 6 /Продлено и изменено

4 /ЛГ0017, 000849 /№004 /21.06.95 /21.06.2001 /ЦНИИатоминформ (Минатом России) /127434, Москва, Дмитровское ш., 2, т. 976-7272 /1.2;2;3;4;5а-в /Продлено и изменено

5 /ЛГ0008, 000393 /№ 005 /21.06.95 /21.06.2001 /5-й Центральный научно-исследовательский испытательный институт Министерства обороны Российской Федерации (5 ЦНИИ МО) (Минобороны России) /394052, Воронеж, ул. Краснознаменная, 153, т. (0732)56-1663 /1.2;2;3;4;5а-в, б /Продлено и изменено

6 /ЛГ0008, 000396 /№ 006 /09.08.95 /08.06.2001 /ОАО «Всероссийский научно-исследовательский институт автоматизации управления в непромышленной сфере» (ВНИИНС) /113149, Москва, ул., Сивашская, 4, корп.2, т.119-6842 /1.2;2.2;3;4;5а-в /Продлено и изменено

7 /ЛГ0011, 000507 /№007 /03.07.95 /03.07.2001 /ЗАО «Научно-производственная фирма «ПРОМТЕХН» (НПФ «ПРОМТЕХН») /121471, Москва, Можайское ш., 29/2, т. 166-7065 /1.2а-д; 2.2; 3; 4; 5а,б,в /Продлено

8 /ЛГ0011, 000509 /№009 /09.11.95 /09.11.98 /АОЗТ «Лаборатория новых информационных технологий «ЛАНИТ» /107066, Москва, ул. Доброслободская, 5, т.267-3038,261-5781 /1.2б,г,д,е; 2.2а-д; 36-е; 5; 6 /Срок действия истек

9 /ЛГ 0004, 000199 /№011 /16.11.98 /16.11.2001 /Федеральное государственное унитарное предприятие «Научно-производственное объединение прикладной механики им. академика М.Ф.Решетнева» (НПОПМ) (РКА) /662990, Железногорск Красноярского края, ул. Ленина, 52, т. (39197) 2-89-49, /1.2а-е;2;3а-е;4 /Продлено и изменено

Продолжение приложения 3

№ п/п /Серия, номер бланка /Номер лицензии /Дата выдачи /Действительна до /Наименование предприятия (ведомственная принадлежность) /Адрес предприятия (организации), телефон /Виды деятельности /Особые отметки

10 /ЛГ0011, 000512 /№012 /16.11.95 /16.11.2001 /Малое государственное внедренческое научно-производственное предприятие «Спектр» (МГВНПП «Спектр») (Минатом России) /117259, Москва, ул. Большая Черемушкинская, 25, т. 127-0482, 195-9496 /1.2а-в; 2; 3а-в; 4; 5а-в /Продлено

11 /ЛГ0011, 000513 /№013 /16.11.95 /16.11.98 /АООТ «НИЦЭВТ» (Минэкономики России) /113405, Москва, АО «НИЦЭВТ», т. 319-2745 /1.2а-в;2;3;4; 5а-в /Срок действия истек

12 /ЛГ 0004, 000189 /№014 /16.11.98 /16.11.2001 /ЗАО «НИЕНШАНЦ-ЗАЩИТА» /194175, Санкт-Петербург, Большой Сампсоньевский пр., 24,т. 542-9146, /3а-е;4 /Продлено с заменой бланка

13 /ЛГ0011, 000515 /№015 /16.11.95 /27.04.2000 /Калужский научно-исследовательский институт телемеханических устройств (НИИ ТУ) (Минэкономики России) /248650, Калуга, ул. Карла Маркса, 4, т. 4-35-00 /2;3.1-3.2а-б; 3.4-3.9а-б;4 /Продлено

14 /ЛГ0010, 000496 /№016 /30.01.97 /30.01.2000 /АООТ «Научно-производственное предприятие «Радуга» (НПП «РАДУГА») (Минэкономики России) /197342, Санкт-Петербург, ул. Кантемировская, 12, т. 542- 3861,245-5142 /2.2; 3а-е;4 /Продлено и изменено

15 /ЛГ0011, 000517 /№017 /30.11.95 /30.11.2001 /Российский федеральный ядерный центр -Всероссийский научно-исследовательский институт технической физики (РФЯЦ-ВНИИТФ) (Минатом России) /456770, Снежинок Челябинской обл., ул. Васильева, 13, а/я 245, т. (35172) 3-25-40,3-22-42 /2; 3; 4; 5а-в /Продлено

16 /ЛГ 0003, 000101 /№018 /05.12.98 /05.12.2001 /Центр безопасности программного обеспечения и новых информационных технологий Ростовского ВИ РВ (Минобороны России) /344027, Ростов-на-Дону, пр. Октября, 24/50, т. (8632) 39-34-02, 31-31-33 /1.2; 2; 3; 4; 5а-в; 6 /Продлено с заменой бланка

17 /ЛГ0014, 000682 /№019 /18.04.96 /18.04.99 /Монтажно-технологическое управление «Икар» (Госкомсвязи России) /350033, Краснодар, ул. Ленина, 96,т.(861-2)-52-39-01 /1.2;2.1г-е; 2.2а-в; 3; 4; 5а-в /

18 /ЛГ0011, 000520 /№020 /05.12.95 /05.12.2001 /Физический институт им. П. Н. Лебедева (РАН) /117924, Москва, ГСП-1, Ленинский пр., 53, т. 135-4264,135-2430 /2; 3.4-3.9а-в; 4; /Продлено

19 /ЛГ0011, 000521 /№021 /05.12.95 /05.12.2001 /АОЗТ «СмерШ Техникс» /198148, Санкт-Петербург, а/я 732, т. (812) 560-4512 /За, в, е /Продлено

20 /ЛГ0011, 000522 /№022 /05.12.95 /05.12,2001 /ТОО «Поликом» /143000, Одинцово Московской обл., б-р Л. Новоселовой, 5, т. 599-6572 /2; 3.3-3.9; 4; 5а-в /Продлено

21 /ЛГ0011, 000523 /№023 /18.12.95 /18.12.98 /Институт международного права и экономики (Минобразования России) /107066, Москва, ул. Энгельса, 3/5,стр.4,т.261-8045 /6 /Срок действия истек

Продолжение приложения 3

№ п/п /Серия, номер бланка /Номер лицензии /Дата выдачи /Действительна до /Наименование предприятия (ведомственная принадлежность) /Адрес предприятия (организации). телефон /Виды деятельности /Особые отметки

22 /ЛГ0011, 000524 /№024 /18.12.95 /18.12.98 /АОЗТ «ПРОМСТРОНПРОЕКТ» /119827, ГСП, Москва, Г-48, Комсомольский пр., 42, т. 245-9475, 245-9481 /5 /Срок действия истек

23 /ЛГ0011, 000525 /№025 /18.12.95 /18.12.98 /Московский государственный инженерно-физический институт (технический университет), (Минобразования России) /115409, Москва, Каширское ш., 31, т. 324-3185, 324-3384 /1.2а-е;2;3а-е; 5а-в;6 /

24 /ЛГ0019, 000950 /№26 /27.10.97 /27.10.2000 /ГП «Московский институт теплотехники» (МИТ) (Минэкономики России) /127276, Москва, ул. Березовая аллея,10/1, т.907-1500 /1.2; 2; 3; 4; 5 /

25 /ЛГ0011, 000527 /№027 /26.12.95 /26.12.2001 /Координационный центр по созданию систем безопасности и управления «АТОМБЕЗОПАСНОСТЬ» (Минатом России) /141300, Московская обл. Сергиев Посад - 7, в/ч 51105, т. 584-9946 Л. /3.3-3.9а, б; 5а-в /Продлено

26 /ЛГ0011, 000528 /№028 /26.12.95 /26.12.98 /ООО "ПРОГРЕССТЕХ" /129128, Москва, проезд Кадомцева, 9, кв.17, т. 187-2465 /2; 3; 4; 5; 6 /Срок действия истек

27 /ЛГ0011, 000529 /№029 /28.12.95 /28.12.98 /000 «РАДОНЕЖ» /109180, Москва, ул. Большая Полянка, 28, корп.1, т. 238-7256 /3.3-3.5а-ж; 3.8-3.9а-ж /Срок действия истек

28 /ЛГ0011, 000530 /№030 /28.12.95 /28.12.2001 /Военная инженерно-космическая академия имени А. Ф. Можайского (Минобороны России) /197082, Санкт-Петербург, П-82, ул. Ждановская, 13, т. (812) 235-8650, 235-8501 /2; 3.1; 3.4-3.9; 4; 5а-в;6 /Продлено

29 /ЛГ0011, 000531 /№031 /28.12.95 /28.12.98 /Войсковая часть 30895 (Минобороны России) /198903, Санкт-Петербург, Петродворец, ул.Разводная, 17, в/ч 30895, т. (812) 427-5079, 427-5372 /1.2;2;3;4 /Срок действия истек

30 /ЛГ0011, 000532 /№032 /28.12.95 /28.12.98 /АООТ «ЛОМО» (Минэкономики России) /194044, Санкт-Петербург, ул. Чугунная, 20, т. (812)248-5047,542-0396 /1.2а-в; 2; 3а-в; 4 /Срок действия истек

31 /ЛГ0011, 000533 /№033 /28.12.95 /28.12.98 /000 «Олле-Сервис» /162002, Вологда, ул. Гагарина, 81, т. (817-22) 3-20-51 /2.1м; 3.3-3.5 /Срок действия истек

32 /ЛГ0011, 000534 /№034 /28.12.95 /28.12.98 /000 «Научно-техническое агентство «АРТИ» /103009, Москва, ул. Грановского, 2, стр.1, пом.38, т. 291-9315, 291-3694 /1,2а, в-е; 2.2а-г; 3а,в-е /Срок действия истек

Продолжение приложения 3

№ п/п /Серия, номер бланка /Номер лицензии /Дата выдачи /Действительна до /Наименование предприятия (ведомственная принадлежность) /Адрес предприятия (организации), телефон /Виды деятельности /Особые отметки

33 /ЛГ0011, 000535 /№035 /28.12.95 /28.12.98 /000 «Охранное предприятие «АРГУС» /113149, Москва, ул. Сивашская, 4, корп. 2, т. 318-9611,318-9811 /2; 3.3-3.6а-е; 3.8-3.9а-е /Срок действия истек

34 /ЛГ0011, 000536 /№036 /17.01.96 /17.01.99 /АОЗТ «Большие и локальные информационные комплексы и системы» (БЛИКС) /101000, Москва, Большой Комсомольский пер.. 8/7, т. 262-0273 /За, в-е;5 /

35 /ЛГ 0003, 000107 /№037 /17.01.99 /17.01.2002 /ОАО по проектированию предприятий транспортного машиностроения «ТРАНСМАШПРОЕКТ» /198005, Санкт-Петербург, Измайловский пр.,4, Т.(

– Конец работы –

Эта тема принадлежит разделу:

Большая энциклопедия промышленного шпионажа

Эта книга наиболее полно освещает вес основные современные способы негласного съема информации и методы защиты от промышленного шпионажа. Энциклопедический характер изложенного материала, рассмотрение широкого круга аспектов информационной безопасности делают настоящее издание настольной книгой для представителей государственных органов и сотрудников служб безопасности, преподавателей, студентов и других лиц, обеспокоенных проблемой защиты информации. Книга может использоваться как учебное пособие и как справочник для специалистов, имеющих опыт практической работы. Надеемся, что она будет интересна и для людей, впервые столкнувшихся с этой проблемой...

Если Вам нужно дополнительный материал на эту тему, или Вы не нашли то, что искали, рекомендуем воспользоваться поиском по нашей базе работ: Программно-аппаратные средства защиты информации от несанкционированного доступа

Что будем делать с полученным материалом:

Если этот материал оказался полезным ля Вас, Вы можете сохранить его на свою страничку в социальных сетях:

| Твитнуть |

Хотите получать на электронную почту самые свежие новости?

Новости и инфо для студентов