КОНСПЕКТ ЛЕКЦІЙ з дисципліни Основи інформаційної безпеки Системи технічного захисту інформації

Міністерство освіти, молоді та спорту України

Запорізький національний технічний університет

КОНСПЕКТ ЛЕКЦІЙ

з дисципліни "Основи інформаційної безпеки"

для студентів спеціальності: 6.170.102

"Системи технічного захисту інформації", 6.170.101 "Безпека інформаційних і комунікаційних систем" усіх форм навчання

Конспект лекцій з дисципліни "Основи інформаційної безпеки" для студентів спеціальності: 6.170.102 "Системи технічного захисту інформації", 6.170.101 "Безпека інформаційних і комунікаційних систем" усіх форм навчання. - Запоріжжя: ЗНТУ, 2012, - 166 с.

Укладач: ст. викладач В.І. Слепцов.

Рецензент: к.ф.м., доц. C.І. Лізунов

Відповідальний

за випуск: ст. викладач В.І. Слепцов.

Затверджено

на засіданні кафедри

"Захист інформації"

Протокол №

від 2012 р.

Содержание

1 ИНФОРМАЦИЯ И ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ.. 7

1.1 Предмет и задачи курса «Основы информационной безопасности». 7

1.2 Причины обострения проблемы информационной безопасности на современном этапе. 7

1.3 Особенности и свойства информации. Способы ее представления. 9

1.4 Информацонные процессы.. 11

1.5 Информационное пространство и информационная безопасность. 13

1.6 Основные направления деятельности государства в области информационной безопасности. 14

1.7 Категории защищенности информации. 15

1.8 Классификация угроз информационной безопасности и методы их реализации. 15

1.9 Понятие защищаемой информации. Виды защиты информации. 16

2 каналы утечки информации.. 17

2.1 Причины, виды и каналы утечки информации. 17

2.2 Технические каналы утечки информации. 17

2.3 Объекты и цели разведывательной деятельности. 18

2.4 Использование разведкой человеческого фактора. 20

2.5 Классификация технической разведки. 20

2.6 Электромагнитный и электрический каналы утечки информации. 21

2.6.1 Побочные преобразования акустических сигналов в электрические сигналы.. 21

2.6.2 Низкочастотные и высокочастотные излучения технических средств. 24

2.6.3 Электромагнитные излучения сосредоточенных источников. 27

2.6.4 Электромагнитные излучения распределенных источников. 28

2.6.5 Электрические каналы утечки информации. 29

2.6.6 Случайные антенны.. 30

2.6.7 Утечка информации по цепям электропитания. 32

2.6.8 Утечка информации по цепям заземления. 34

2.7 Акустический канал утечки информации. 34

2.7.1 Формирование, распространение и прием акустических сигналов. 34

2.7.2 Характеристика речевого сигнала. 37

2.7.3 Каналы утечки речевой информации. 40

2.7.4 Акустическая разведка. 41

2.8 Перехват информации с проводных каналов связи. 48

2.9 Безопасность сотовой связи. 50

2.10 Использование визуально-оптических каналов утечки информации. 55

2.11 Утечка информации в волоконно оптических линиях связи. 69

3 меры и средства ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ.. 71

3.1 Классификация мер и средств обеспечения информационной безопасности. 71

3.2 Демаскирующие признаки защищаемой информации. 73

3.3 Способы противодействия техническим средствам разведки. 74

3.4 Условия обнаружения и анализа демаскирующих признаков. 77

3.5 Криптографические способы защиты информации. 79

3.5.1 Основные понятия. 79

3.5.2. Принципы и основные определения криптографии. 80

3.5.3 Модели и методы шифрованиядешифрования дискретных сообщений. 82

3.5.4 Общая схема симметричного шифрования. 83

3.5.5 Простейшие методы шифрования с закрытым ключом.. 85

3.5.6 Методы шифрования с открытым ключом.. 92

3.5.7 Аутентификация сообщений. Электронная цифровая подпись. 98

3.6 Методы и средства защиты проводных телефонных линий связи. 105

3.7 Методы и средства защиты информации от утечки по электромагнитному каналу. 114

3.7.1. Экранирование электромагнитных полей. 114

3.7.2 Фильтрация опасных сигналов. 118

3.7.3 Активные средства защиты по электромагнитному каналу. 120

3.8 Методы и средства защиты информации от утечки по акустическому каналу. 121

3.8.1 Пассивные средства защиты.. 122

3.8.2 Средства активной защиты.. 124

3.8.3 Оценка эффективности защиты акустической (речевой) информации. 128

3.8.4 Средства поиска и обнаружения радиозакладных устройств. 132

3.9 Каналы утечки информации, обрабатываемой в ЭВМ... 138

3.10 Предотвращение утечки информации через ПЭМИН ЭВМ... 151

3.11 Защита ЭВМ и ее информационных ресурсов от НСД.. 153

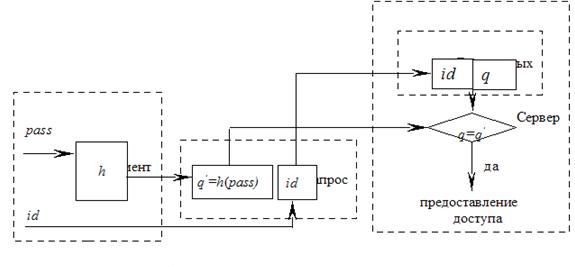

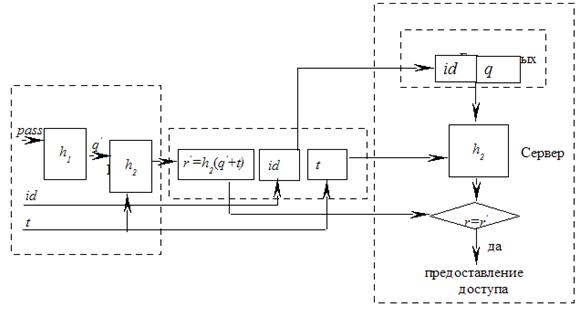

3.11.1 Управление доступом к информационным ресурсам ЭВМ... 153

3.11.2 Особенности криптографических методов защиты информационных ресурсов ЭВМ... 158

3.12 Технический (инструментальный) контроль защиты информации. 160

3.12.1 Контроль эффективности инженерно-технической защиты информации. 163

3.12.2 Исследование уровня побочных электромагнитных излучений. 164

1 ИНФОРМАЦИЯ И ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ

1.1 Предмет и задачи курса «Основы информационной безопасности»

В программе подготовки специалистов по направлению «Информационная безопаность» дисциплина «Основы информационной безопасности» является базовой, поскольку ее изучение позволяет сформировать комплекс первичных представлений, понятий, сведений, лежащих в основе обширной отрасли знаний в сфере обеспечения информационной безопасности. В этой связи основными задачами при изучении курса являются:

· овладение понятийным аппаратом;

· ознакомление с основными проблемами, возникающими при осуществлении информационных процессов;

· получение базовых сведений о способах и методах обеспечения информационной безопасности;

· ознакомление с используемыми в информационных системах механизмами и средствами защиты информации.

Глубокое овладение такого рода знаниями дает возможность приступить к изучению вопросов, связанных со спецификой реализации практических мер по защите информации, циркулирующей в различного рода системах, обеспечивающих ее передачу, обработку и хранение. Такая возможность представляется студентам в рамках предусмотренного учебной программой комплекса дисциплин по избранной специальности направления «Информационная безопаность».

1.2 Причины обострения проблемы информационной безопасности на современном этапе

Основная причина обострения проблемы информационной безопасности заключается в бурном росте информационных технологий, их все возрастающего влияния на развитие государства, общества, экономики, поддержания обороноспособности любой страны. В условиях ускоренного научно-технического прогресса информация становится объектом специфических общественных отношений, которые возникают в связи с ее созданием, накоплением, хранением, обработкой, использованием и уничтожением, приобретает товарный характер. Цена информации все возрастает, вынужденно растет и количество средств, выделяемых заинтересованными структурами на ее защиту.

В Украине начало массовой компьютеризации экономики и государственного управления практически совпало с началом ее становления как независимого государства. Одновременно возникли новые задачи в области защиты информации, неизвестные в период использования традиционных методов передачи, хранения и обработки информации.

Кроме того, с переходом экономики на рыночные отношения, появлением и развитием конкуренции появились проблемы с сохранностью сведений, составляющих коммерческую тайну, обусловленные появлением на вооружении экономической разведки конкурентов технических средств негласного съема конфиденциальной информации. В дорыночный период такие средства находились только в арсенале спецслужб.

Общеизвестно, что любое фундаментальное техническое или технологическое новшество, предоставляя возможности для решения одних социальных проблем и открывая широкие перспективы их развития, всегда вызывает обострение других или порождает новые, ранее неизвестные проблемы, становится для общества источником новых потенциальных опасностей. Если в должной мере не позаботиться о нейтрализации сопутствующих прогрессу негативных факторов, то эффект от внедрения новейших достижений науки и техники может оказаться в целом отрицательным. Иными словами, без должного внимания к вопросам обеспечения безопасности последствия перехода общества к некоторым новым технологиям могут быть катастрофическими для него и его граждан. Именно так обстоит дело в области атомных, химических и других экологически опасных технологий, в сфере транспорта. Сходные проблемы возникают в связи с информатизацией общества.

Неправомерное искажение или фальсификация, уничтожение или разглашение определенной части информации, равно как и дезорганизация процессов ее обработки и передачи в информационно-управляющих системах наносят серьезный материальный и моральный урон многим субъектам, участвующим в процессах автоматизированного информационного взаимодействия.

Жизненно важные интересы этих субъектов, как правило, заключаются в том, чтобы определенная часть информации, касающаяся их безопасности, экономических, политических и других сторон деятельности, конфиденциальная коммерческая и персональная информация, была бы постоянно доступна

и в то же время надежно защищена от неправомерного ее использования: нежелательного разглашения, фальсификации, незаконного тиражирования или уничтожения.

Острота проблемы обеспечения безопасности участников информационного взаимодействия, защиты их законных интересов при использовании информационных и управляющих систем, хранящейся и обрабатываемой в них информации все более возрастает. Этому есть целый ряд объективных причин.

Прежде всего, – это расширение сферы применения средств вычислительной техники и возросший уровень доверия к автоматизированным системам управления и обработки информации.

Проблема защиты вычислительных систем становится еще более серьезной и в связи с развитием и распространением вычислительных сетей, территориально распределенных систем и систем с удаленным доступом к совместно используемым ресурсам.

Доступность средств вычислительной техники и, прежде всего персональных ЭВМ привела к распространению компьютерной грамотности в широких слоях населения, что закономерно привело к увеличению числа попыток неправомерного вмешательства в работу государственных и коммерческих автоматизированных систем, как со злым умыслом, так и чисто «из спортивного интереса».

1.3 Особенности и свойства информации. Способы ее представления

Термин информация происходит от латинского слова informatio, что означает «сведения, разъяснения, изложение». Информация - это настолько общее и глубокое понятие, что его нельзя объяснить одной фразой. В это слово вкладывается различный смысл в технике, науке и в житейских ситуациях. Можно выделить следующие подходы к определению информации:

· традиционный (обыденный) - используется в информатике: Информация – это сведения, знания, сообщения о положении дел, которые человек воспринимает из окружающего мира с помощью органов чувств (зрения, слуха, вкуса, обоняния, осязания).

Так как информация у человека отображается в структурах веществ его мозга, то при каждом взаимодействии его органов чувств с внешними объектами мира изменяется признаковая структура мозга. Но в каждый момент времени запоминаются только приращения знаний по отношению к знаниям в предшествующие моменты времени. Следовательно, информацию представляют не сами знания, а их приращения;

· вероятностный - используется в теории об информации: Информация – это сведения об объектах и явлениях окружающей среды, их параметрах, свойствах и состоянии, которые уменьшают имеющуюся о них степень неопределённости и неполноты знаний.

Одно и то же информационное сообщение (статья в газете, объявление, письмо, телеграмма, справка, рассказ, чертеж, радиопередача и т. п.) может содержать разное количество информации для разных людей в зависимости от их накопленных знаний, от уровня понимания этого сообщения и интереса к нему. Так, сообщение, составленное на японском языке, не несет никакой новой информации человеку, не знающему этого языка, но может быть высокоинформативным для человека, владеющего японским. Никакой новой информации не содержит и сообщение, изложенное на знакомом языке, если его содержание непонятно или уже известно.

Применительно к компьютерной обработке данных под информацией понимают некоторую последовательность символических обозначений (букв, цифр, закодированных графических образов и звуков и т. п.), несущую смысловую нагрузку и представленную в понятном компьютеру виде. Каждый новый символ в такой последовательности символов увеличивает информационный объем сообщения.

Информация может содержаться в:

- текстах, рисунках, чертежах, видеоизображениях;

- световых или звуковых сигналах;

- радиоволнах;

- электрических и нервных импульсах;

- магнитных записях;

- жестах и мимике;

- запахах и вкусовых ощущениях;

- хромосомах, посредством которых передаются по наследству признаки и свойства организмов, и т. д.

Предметы, процессы, явления материального или нематериального свойства, рассматриваемые с точки зрения их информационных свойств, называются информационными объектами.

С информацией можно осуществлять следующие действия:

создавать

принимать

комбинировать

хранить

передавать

копировать

обрабатывать

искать

воспринимать

формализовать

делить на части

измерять

использовать

распространять

упрощать

разрушать

запоминать

преобразовывать

собирать

и т. д.

Все эти процессы, связанные с определенными операциями над информацией, называются информационными процессами. Для обеспечения информационного процесса в общем случае необходимы источник информации, канал связи, средства обработки и воспроизведения и потребитель информации.

Информация имеет ряд особенностей:

· она нематериальна, поскольку нельзя измерить ее параметры известными физическими методами и приборами. Информация не имеет массы, энергии, заряда и т.п. Так как информация нематериальна, то для ее хранения и передачи энергия не нужна;

· информация воспринимается, хранится и передается только с помощью материальных носителей. Такими носителями являются физические поля (акустические, электромагнитные, световые) машинные носители (магнитные, оптические и электронные), бумажные носители и др.;

· любой материальный объект содержит информацию о самом себе или о другом объекте.

Информации присущи следующие свойства:

· информация имеет (или не имеет) ценность. Ценность информации определяется степенью ее полезности для владельца или пользователя. В свою очередь, степень полезности зависит от таких параметров информации, как:

- востребованность;

- достоверность;

- полнота;

- своевременность;

- понятность;

- доступность и т.д.;

· ценность информации изменяется во времени. Как правило, со временем ценность информации уменьшается. Зависимость ценности информации от времени приближенно (и не во всех случаях) определяется в соответствии с выражением:

С(t) = Сое-2,3t/J

Где Со – ценность информации в момент ее возникновения (получения); t – время от момента возникновения информации до момента определения ее ценности; J - время от момента возникновения информации до момента ее устаревания;

· информация может рассматриваться как товар, имеющий определенную цену. Цена информации, как и ее ценность, определяется степенью ее востребованности и полезности для конкретных людей, организаций, государств. Как любой товар, информация имеет себестоимость, которая определяется затратами на ее получение;

· объективная оценка количества информации возможна на использовании различных подходов к ее измерению.

Энтропийный подход.

В теории информации количество информации оценивается мерой уменьшения у получателя неопределенности (энтропии) выбора или ожидания событий после получения информации. Количество информации тем больше, чем ниже вероятность события.

Тезаурусный подход.

Он основан на рассмотрении информации как источника знаний. Количество информации при этом подходе определяется степенью изменения знаний получателя сообщения, имеющего информативную составляющую. Структуированные знания, представленные в виде понятий и отношений между ними, называются тезаурусом.

Практический подход.

При этом подходе количество информации измеряют, используя понятие «объем информации». В качестве еденицы измерения могут использоваться биты (байты), количество страниц текста, время ауди- или видеозаписи и т.п.

Кроме этого информация обладает еще следующими свойствами:

· атрибутивные свойства (атрибут – неотъемлемая часть чего-либо). Важнейшими среди них являются дискретность (информация состоит из отдельных частей, знаков), плотность (содержательность информации может быть разной при одном и том же количестве знаков) и непрерывность (возможность накапливать информацию);

· динамические свойства связаны с изменением информации во времени:

- копирование – размножение информации;

- передача от источника к потребителю;

- перевод с одного языка на другой;

- перенос на другой носитель;

- старение (физическое – носителя, моральное – ценностное);

· информация хранится, передается и обрабатывается в символьной (знаковой) форме. Одна и та же информация может быть представлена в различной форме: 1) Знаковой письменной, состоящей из различных знаков, среди которых выделяют символьную в виде текста, чисел, спец. символов; графическую; табличную и тд.; 2) В виде жестов или сигналов; 3) В устной словесной форме (разговор).

Представление информации осуществляется с помощью языков, как знаковых систем, которые строятся на основе определенного алфавита и имеют правила для выполнения операций над знаками.

Язык – определенная знаковая система представления информации. Существуют:

· естественные языки – разговорные языки в устной и письменной форме. В некоторых случаях разговорную речь могут заменить язык мимики и жестов, язык специальных знаков (например, дорожных);

· формальные языки – специальные языки для различных областей человеческой деятельности, которые характеризуются жестко зафиксированным алфавитом, более строгими правилами грамматики и синтаксиса. Это язык музыки (ноты), язык математики (цифры, математические знаки), системы счисления, языки программирования и т.д.

В основе любого языка лежит алфавит – набор символов/знаков. Полное число символов алфавита принято называть мощностью алфавита.

Классифицировать информацию можно по следующим прзнакам:

· по способам восприятия - визуальная, аудиальная, тактильная, обонятельная, вкусовая;

· по формам представления - текстовая, числовая, графическая, музыкальная, комбинированная и т.д.;

· по общественному значению: - массовая, общественно-политическая, эстетическая;

· специальная - научная, техническая, управленческая, производственная;

· личная - наши знания, умения, интуиция.

1.4 Информацонные процессы

Процессы, связанные с поиском, хранением, передачей, обработкой и использованием информации, называются информационными процессами.

Основными информационными процессами являются:

· поиск.

Поиск информации - это извлечение хранимой информации.

Методы поиска информации:

- непосредственное наблюдение;

- общение со специалистами по интересующему участниками поиска вопросу;

- чтение соответствующей литературы;

- просмотр видео, телепрограмм;

- прослушивание радиопередач, аудиокассет;

- работа в библиотеках и архивах;

- запрос к информационным системам, базам и банкам компьютерных данных;

другие методы.

· сбор и хранение.

Сбор информации не является самоцелью. Чтобы полученная информация могла использоваться, причем многократно, необходимо ее хранить.

Хранение информации - это способ распространения информации в пространстве и времени.

Способ хранения информации зависит от ее носителя (книга- библиотека, картина- музей, фотография- альбом). ЭВМ предназначен для компактного хранения информации с возможностью быстрого доступа к ней. Информационная система - это хранилище информации, снабженное процедурами ввода, поиска и размещения и выдачи информации. Наличие таких процедур - главная особенность информационных систем, отличающая их от простых скоплений информационных материалов. Например, личная библиотека, в которой может ориентироваться только ее владелец, информационной системой не является. В публичных же библиотеках порядок размещения книг всегда строго определенный. Благодаря ему поиск и выдача книг, а также размещение новых поступлений представляет собой стандартные, формализованные процедуры.

· передача.

В процессе передачи информации обязательно участвуют источник и приемник информации: первый передает информацию, второй ее получает. Между ними действует канал передачи информации - канал связи.

Канал связи - совокупность технических устройств, обеспечивающих передачу сигнала от источника к получателю.

Кодирующее устройство - устройство, предназначенное для преобразования исходного сообщения источника к виду, удобному для передачи.

Декодирующее устройство - устройство для преобразования кодированного сообщения в исходное.

Деятельность людей всегда связана с передачей информации. В процессе передачи информация может теряться и искажаться: искажение звука в телефоне, атмосферные помехи в радио, искажение или затемнение изображения в телевидении, ошибки при передачи в телеграфе. Эти помехи искажают информацию.

Каналы передачи сообщений характеризуются пропускной способностью и помехозащищенностью.

Каналы передачи данных делятся на симплексные (с передачей информации только в одну сторону (телевидение)) и дуплексные (по которым возможно передавать информацию в оба направления (телефон, телеграф)). По каналу могут одновременно передаваться несколько сообщений. Каждое из этих сообщений выделяется (отделяется от других) с помощью специальных фильтров. Например, возможна фильтрация по частоте передаваемых сообщений, как это делается в радиоканалах.

Пропускная способность канала определяется максимальным количеством символов, передаваемых ему в отсутствии помех. Эта характеристика зависит от физических свойств канала. Для повышения помехозащищенности канала используются специальные методы передачи сообщений, уменьшающие влияние помех.

· обработка.

Обработка информации - преобразование информации из одного вида в другой, осуществляемое по строгим формальным правилам.

Обработка информации по принципу "черного ящика" - процесс, в котором пользователю важна и необходима лишь входная и выходная информация, но правила, по которым происходит преобразование, его не интересуют и не принимаются во внимание. "Черный ящик" - это система, в которой внешнему наблюдателю доступны лишь информация на входе и на выходе этой системы, а строение и внутренние процессы неизвестны.

· использование.

Информация используется в творческой и повседневной деятельности людей, при подготовке и принятии решений, для пополнения знаний и т.д.

· защита.

Защитой информации называется предотвращение или пресечение:

- доступа к информации лицам, не имеющим соответствующего разрешения (несанкционированный доступ (НСД));

- непредумышленного или недозволенного использования, изменения или разрушения информации.

Под защитой информации, в более широком смысле, понимают реализацию комплекса организационных, правовых и технических мер по предотвращению или нейтрализации угроз информационной безопасности и устранению их последствий.

1.5 Информационное пространство и информационная безопасность

Информационное пространство представляет собой совокупность объектов, вступающих друг с другом в информационное взаимодействие через осуществление информационных процессов, а также сами технологии, обеспечивающие это взаимодействие. Информационное пространство образуется информационными ресурсами, средствами информационного взаимодействия и информационной инфраструктурой.

Информационные ресурсы - в широком смысле - совокупность данных, организованных для эффективного получения достоверной информации. Информационные ресурсы - по законодательству Украины - отдельные документы и отдельные массивы документов, документы и массивы документов в информационных системах: библиотеках, архивах, фондах, банках данных, других видах информационных систем.

Информационная инфраструктура - система организационных структур, обеспечивающих функционирование и развитие информационного пространства страны, организации и средств информационного взаимодействия. Информационная инфраструктура включает совокупность информационных центров, банков данных и знаний, систем связи; и обеспечивает доступ потребителей к информационным ресурсам.

Информационное пространство имеет своим центром субъект, который в процессе своей деятельности создает информацию, присваивает ее, накапливает и передает. Таким субъектом может выступать человек, либо социальная группа, а также компании, органы государственного управления – все, кто в ходе осуществления деятельности использует возможности современных информационных технологий, но в любом случае информационное пространство не может существовать без деятельности человека.

В современном мире, в его информационном аспекте, информационное пространство в связи с развитием технических каналов коммуникации стало практически безграничным, так как в нем неэффективны практически все традиционные ограничения физического пространства – океаны, государственные границы, горы, географическая удаленность. Информационное пространство стирает границы, что является одним из стимулов, и в то же время результатов процессов глобализации. Однако все же информационное пространство имеет свои рамки, обусловленные официальными ограничениями. Эти ограничения бывают конвенциональными - обязывающими соблюдать коммерческую тайну, обеспечивающими право человека на неприкосновенность частной жизни, и институциональными, связанными с государственной и военной тайной.

Структура информационного пространства обусловлена наличием связи между субъектами и объектами, которыми эти субъекты оперируют. Субъекты и объекты с течением времени изменяются, переходят из одних множеств в другие, образуя новые связи и разрушая старые – это обусловливает динамику информационного пространства. Основная проблема заключается в том, что в информационном пространстве структуры фрагментарны, а связи локальны, поэтому субъект информационного пространства иногда может даже не подозревать о существовании другого субъекта, информационно удаленного от него. Эта проблема решается транзитивным замыканием информационного пространства путем добавления к существующему информационному пространству информационной системы (ИС), которая содержит глобальную информацию и делает ее доступной всем субъектам информационного пространства.

Под информационной безопасностью понимаются условия, которые созданы в результате деятельности субъектов информационного пространства и которые препятствуют нанесению вреда информации, ее утечке а также нанесению ущерба объектам соответствующей инфраструктуры.

Таким образом, правильный с методологической точки зрения подход к проблемам информационной безопасности начинается с выявления субъектов определенного информационного пространства и интересов этих субъектов, связанных с использованием информационных систем.

Из этого положения можно вывести два важных следствия:

1. Трактовка проблем, связанных с информационной безопасностью, для разных категорий субъектов может существенно различаться. Для иллюстрации достаточно сопоставить режимные государственные организации и учебные институты.

2. Информационная безопасность не сводится исключительно к защите от несанкционированного доступа к информации, это принципиально более широкое понятие. Субъект информационных отношений может пострадать (понести убытки и/или получить моральный ущерб) не только от несанкционированного доступа, но и от поломки системы, вызвавшей перерыв в работе

Не требует особых доказательств тот факт, что информационная безопасность, являясь одним из компонентов системы национальной безопасности, в то же время лежит в основе других составляющих национальной безопасности. Действительно, военная, экономическая, политическая безопасность государства, общественный порядок обеспечиваются, наряду с другими мерами, и сохранением сведений в этих областях, являющихся государственной или служебной тайной. Так, если государственные планы военного строительства, некоторые аспекты планов экономического развития, конфиденциальные сведения в области международных отношений тановятся известными заинтересованным странам, национальной безопасности государства часто наносится непоправимый ущерб.

По этой причине любое государство принимает соответствующие меры, направленные на защиту информации, имеющей отношение к национальной безопасности. Базируются эти меры на действующем законодательстве страны и разработанной на перспективу доктрине, предусматривающей комплексное решение проблемы информационной безопасности. В Украине ответственность за разработку и реализацию этой доктрины возложена на Службу Безопасности Украины (СБУ). Разработкой организационных и технических решений в этой сфере непосредственно занимается Департамент специальных телекоммуникационных систем и защиты информации СБУ (ДСТСИЗИ). Указанная структура занимается также лицензированием в сфере технической и криптографической защиты информации, сертификацией средств защиты и решением ряда других проблем в области информационной безопасности.

1.6 Основные направления деятельности государства в области информационной безопасности

Как уже отмечалось, государственная информационная политика должна предусмотреть не только права граждан, юридических лиц и государства на свободное получение, распространение и использование информации, но и учесть необходимость защиты государственных информационных ресурсов и интересы субъектов информационных отношений. Это достижимо, если основные усилия государства в области информационной безопасности будут сосредоточены на следующих основных направлениях:

· развитие научно-практических основ информационной безопасности, соответствующей современной геополитической ситуации и условиям политического и социально-экономического развития государства;

· формирование законодательной и нормативно-правовой базы обеспечения информационной безопасности;

· формирование системы информационной безопасности, являющейся составной частью общей системы национальной безопасности страны;

· разработка современных методов и технических средств, обеспечивающих комплексное решение задач защиты информации;

· разработка критериев и методов оценки эффективности систем и средств информационной безопасности и их сертификация;

· лицензирование хозяйственной деятельности в области защиты информации;

· формирование и реализация протекционистской политики, направленной на поддержку деятельности отечественных производителей средств защиты информации;

· создание системы органов, ответственных за реализацию государственной политики в области информационной безопасности;

· организация системы подготовки и переподготовки специалистов по защите информации;

· формирование и защита государственных информационных ресурсов.

1.7 Категории защищенности информации

Обеспечение информационной безопасности - многогранная, можно сказать многомерная область деятельности, в которой успех может принести только систематический, комплексный подход.

Спектр интересов субъектов, связанных с использованием информационных систем, можно подразделить на следующие основные категории: обеспечение доступности, целостности и конфиденциальности информационных ресурсов и поддерживающей инфраструктуры.

Поясним понятия доступности, целостности и конфиденциальности.

Доступность - это возможность за приемлемое время получить требуемую информационную услугу.

Под целостностью подразумевается актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения.

Наконец, конфиденциальность - это защищенность информации ограниченного доступа от несанкционированного с ней ознакомления.

Исторически сложившийся подход к классификации государственной информации по уровням требований к ее защищенности основан на рассмотрении и обеспечении только одного свойства информации – ее конфиденциальности (секретности). Требования же к обеспечению целостности и доступности информации, как правило, лишь косвенно фигурируют среди общих требований к системам обработки этих данных. Считается или считалось, что раз к информации имеет доступ только узкий круг доверенных лиц, то вероятность ее искажения или несанкционированного уничтожения незначительна.

В силу приоритетности развития электронных способов обработки информации такой подход в настоящее время является устаревшим и не может быть оправдан.

Во многих областях деятельности доля конфиденциальной информации сравнительно мала. Для многих видов государственной, коммерческой и персональной информации, не требующей ограничений к доступу к ней, важнейшими могут быть такие качества, как доступность, целостность или защищенность от неправомерного тиражирования. К примеру, для платежных (финансовых) документов самым важным является свойство их целостности (достоверности, не искаженности). Затем, по степени важности, следует свойство доступности (задержка платежей может обходиться очень дорого). Требований к обеспечению конфиденциальности отдельных платежных документов может не предъявляться вообще.

1.8 Классификация угроз информационной безопасности и методы их реализации

Под угрозой (вообще) обычно понимают потенциально возможное событие, действие (воздействие), процесс или явление, которое может привести к нанесению ущерба чьим-либо интересам. Угроза информационной безопасности – это возможность нарушения в силу различных причин целостности, доступности или конфиденциальности информации. Вполне очевидно, что без тщательного анализа угроз невозможно определиться с наиболее эффективными мерами по их предотвращениюили реализации, то есть обеспечить информационную безопасность.

Классификация всех возможных угроз информационной безопасности может быть проведена по ряду базовых признаков.

· по природе возникновения:

- естественные угрозы – угрозы, вызванные воздействиями на информационную систему и ее компоненты объективных физических процессов или стихийных природных явлений, независящих от человека (технические сбои, природные катаклизмы);

- искусственные угрозы – угрозы информационной безопасности, вызванные деятельностью человека:

· по степени преднамеренности проявления:

- угрозы случайного действия или угрозы, вызванные ошибками или халатностью персонала. Например: неумышленная порча носителей информации или их утрата; пересылка данных по ошибочному адресу абонента; неумышленное повреждение каналов связи; ввод ошибочных данных и т.д.;

- угрозы преднамеренного действия. Например: возможность для хищения конфиденциальной информации из баз данных; возможность использования технических каналов утечки такой информации разведслужбами и т.п.:

· по степени воздействия на информацию:

- пассивные угрозы, которые при реализации ничего не меняют в структуре и содержании информационной системы. Например: угроза копирования секретных данных.

- активные угрозы, которые вносят изменения в структуру и содержание информационной системы. Например: внедрение программных «закладок» и «вирусов»; угроза умышленной модификации или уничтожения информации;

· по способу доступа к ресурсам информационной системы:

- угрозы, основанные на использовании прямого доступа к ресурсам информационной системы. Например: хищение документов вследствие халатного отношения к их хранению; незаконное получение различными путями паролей и других реквизитов разграничения доступа;

- угрозы, направленные на использование скрытого пути доступа к ресурсам информационной системы. Например: вход в систему в обход средств защиты; использование средств негласного съема информации и т.д.

Существует и ряд других признаков, по которым можно классифицировать угрозы информационной безопасности. Но перечисленные являются основными и дают достаточно полное представление о видах угроз.

К числу основных методов реализации угроз информационной безопасности относятся:

· хищение (копирование) бумажных или машинных носителей информации, содержащих конфиденциальные данные;

· использование специальных технических средств для перехвата побочных электромагнитных излучений и наводок (ПЭМИН);

· перехват данных, передаваемых по каналам связи;

· метод визуального наблюдения (считывание с экранов терминалов, распечаток в процессе печати и т.д.);

· съем конфиденциальной информации с использованием специальных технических средств;

· раскрытие представления информации (дешифрование данных);

· комплекс программно-аппаратных способов нарушения информационной безопасности в автоматизированных системах хранения и обработки информации от заражения программными вирусами до уничтожения средств вычислительной техники и носителей информации.

1.9 Понятие защищаемой информации. Виды защиты информации

Понятие защищаемая информация нетрудно определяется исходя из результатов предыдущего исследования понятий и категорий. Очевидно, что:

защищаемая информация – это информация, являющаяся предметом собственности и подлежащая защите в соответствии с требованиями правовых документов или требованиями, устанавливаемыми собственниками информации, опирающимися на законодательствоУкраины. Как уже подчеркивалось ранее, в роли собственников информации могут выступать – государство, юридические или физические лица.

Защита информации– деятельность, направленная на обеспечение информационной безопасности.

Классифицировать виды защиты можно следующим образом:

· защита информации от утечки – деятельность по предотвращению неконтролируемого распространения защищаемой информации путем ее разглашения или несанкционированного доступа к ней. То есть речь идет об обеспечении конфиденциальности информации;

· защита информации от несанкционированного воздействия (преднамеренного или непреднамеренного характера) – деятельность по предотвращению воздействия на защищаемую информацию с нарушением установленных прав или правил на изменение информации, приводящего к искажению, уничтожению или модификации информации, а также к нарушению правил доступа к ней (защита целостности и доступности);

· защита информации и поддерживающей ее инфраструктуры от случайного воздействия – деятельность по предотвращению воздействия на защищаемую информацию в результате сбоя технических и программных средств информационных систем, а также природных явлений. Указанные факторы могут привести к потере всех трех категорий защищенности информации (отдельно или вместе).

2 каналы утечки информации

2.1 Причины, виды и каналы утечки информации

Утечка информации представляет собой бесконтрольный выход конфиденциальной информации за пределы организации или круга лиц, которым она была доверена.

Основными причинами утечки информации являются:

· несоблюдение персоналом норм, требований в работе с носителями конфиденциальной информацией, организационных требований и правил эксплуатации систем защиты (как умышленные, так и непреднамеренные);

· ошибки в проектировании систем защиты;

· ведение противостоящей стороной технической и агентурной разведок.

Причины утечки информации достаточно тесно связаны с видами утечки информации. Существуют три вида утечки информации:

· разглашение;

· несанкционированный доступ к информации;

· получение конфиденциальной информацией разведками.

Расшифруем содержание этих видов.

Под разглашением информации понимается несанкционированное доведение защищаемой информации до потребителей, не имеющих право доступа к защищаемой информации. То есть для того, чтобы разглашение информации состоялось, необходимо выполнение следующих условий: информация должна быть конфиденциальной; доведена до конкретного потребителя; последний не имеет к ней право доступа; доведение информации произошло без наличия соответствующего разрешения ее владельца.

Под несанкционированным доступом понимается получение защищаемой информации заинтересованными субъектами с нарушением установленных правовыми документами или владельцем информации прав или правил доступа к защищаемой информации. При этом заинтересованным субъектом, осуществляющим несанкционированный доступ к информации, может быть государство, юридические и физические лица. Отличие несанкционированного доступа от разглашения состоит в том, что НСД к информации происходит в результате преднамеренных действий заинтересованного субъекта, а разглашение может носить, как преднамеренный, так и случайный характер.

Получение защищаемой информации разведками может осуществляться с помощью технических средств (техническая разведка) или агентурными методами (агентурная разведка).

Канал утечки информации – совокупность источника информации, материального носителя или среды распространения несущего указанную информацию сигнала и средства выделения информации из сигнала или носителя.

По виду носителя конфиденциальной информации канал утечки может создаваться через: людей; документы; изделия (образцы товаров или продукции); процессы.

Все каналы утечки данных можно разделить на косвенные и прямые. Косвенные каналы не требуют непосредственного доступа к техническим средствам информационной системы. Прямые соответственно требуют доступа к аппаратному обеспечению и данным информационной системы.

Примеры косвенных каналов утечки:

- кража или утеря носителей информации, исследование не уничтоженного мусора;

- дистанционное фотографирование, прослушивание;

- перехват электромагнитных излучений.

Примеры прямых каналов утечки:

- инсайдеры (человеческий фактор). Утечка информации вследствие несоблюдения персоналом режимных требований;

- прямое копирование.

2.2 Технические каналы утечки информации

Одним из наиболее часто используемых каналов утечки информации является технический.

Известно, что информация вообще передается полем или веществом. Это либо акустическая волна (звук), либо электромагнитное излучение, либо лист бумаги с текстом и др. Но ни переданная энергия, ни посланное вещество сами по себе никакого значения не имеют, они служат лишь носителями информации. Человек не рассматривается как носитель информации. Он выступает субъектом в информационных процессах или источником информации.

ТЕХНИЧЕСКИЕ КАНАЛЫ УТЕЧКИ ИНФОРМАЦИИ - физический путь от источника информации к злоумышленнику, посредством которого может быть осуществлен несанкционированный доступ к охраняемым сведениям.

В техническом канале утечки могут использоваться следующие, отличающиеся по физической природе, средства переноса информации:

- световые лучи;

- звуковые волны;

- электромагнитные волны;

- материалы и вещества.

Иной возможности для переноса информации в природе не существует.

Используя в своих интересах те или иные физические поля, человек создает определенную систему передачи информации друг другу. Такие системы принято называть системами связи.

Любая система связи (система передачи информации) состоит из источника информации, передатчика, канала передачи информации, приемника и получателя сведений. Эти системы используются в повседневной практике в соответствии со своим предназначением и являются официальными средствами передачи информации, работа которых контролируется с целью обеспечения надежной, достоверной и безопасной передачи информации, исключающей неправомерный доступ к ней со стороны злоумышленников. Однако существуют определенные условия, при которых возможно образование системы передачи информации из одной точки в другую независимо от желания объекта и источника. При этом, естественно, такой канал в явном виде не должен себя проявлять. По аналогии с каналом передачи информации такой канал называют каналом утечки информации. Он также состоит из источника сигнала, содержащего информативную составляющую (информативно опасный сигнал), физической среды его распространения и приемной аппаратуры на стороне злоумышленника. Движение информации в таком канале осуществляется только в одну сторону - от источника к злоумышленнику. На рисунке приведена структура технического канала утечки информации.

Для возникновения (образования, установления) технического канала утечки информации необходимы определенные пространственные, энергетические и временные условия, а также соответствующие средства восприятия и фиксации информации на стороне злоумышленника. По этой причине вокруг источников информативно опасных сигналов желательно создавать зону безопасности, на периметре которой и за его пределами современные средства регистрации и обработки таких сигналов не смогут осуществить их перехват. В идеальном случае контролируемая зона (зона, в которой невозможно пребывание лиц, не имеющих специальных пропусков) должна охватывать зону безопасности.

Применительно к практике с учетом физической природы образования каналы утечки информации можно квалифицировать на следующие группы:

- визуально-оптические;

- акустические (включая и акустико-преобразовательные);

- электромагнитные (включая магнитные и электрические);

- материально-вещественные (бумага, фото, магнитные носители, производственные отходы различного вида - твердые, жидкие, газообразные).

2.3 Объекты и цели разведывательной деятельности

Объектами разведывательной деятельности спецслужб других государств являются в основном органы государственной власти и управления, учреждения и организации, занимающиеся научно-техническими проблемами или работающие в области оборонной тематики, предприятия, выпускающие высокотехнологическую продукцию или выполняющие оборонный заказ. На Украине противодействие такой деятельности осуществляет Служба Безопасности Украины совместно с режимно-секретными подразделениями государственных учреждений, организаций, предприятий. Поскольку согласно Закону Украины «О государственной тайне» сведения об организации такого противодействия, его методов и способов, а так же о результатах осуществляемых мер противодействия являются государственной тайной, мы не будем останавливаться на этой теме. Более подробно может идти речь о противодействии разведывательной деятельности конкурентов.

Исторический опыт свидетельствует, что в целом конкуренция способствует развитию производительных сил и прогрессу общественных отношений. Однако лишь тогда, когда она осуществляется в цивилизованных формах. Именно в этом случае преимущество получает тот из соперников, чья стратегия направлена на повышение качества предлагаемых товаров и услуг, снижение цены на них, предоставление льгот потребителям. В то же время противоборство между конкурентами может происходить (и зачастую происходит) с использованием нецивилизованных и даже незаконных средств и методов. Основной принцип конкуренции со знаком минус заключается в стремлении укрепить свое положение за счет ослабления позиций конкурентов (вплоть до их полного вытеснения). Нецивилизованная форма конкуренции осуществляется в форме экономического шпионажа, лживой рекламы, компрометации сотрудников и фирмы и многими другими способами.

В информационном плане разведывательная деятельность конкурента в основном преследует три цели: 1) получить необходимую информацию в объеме, достаточном для конкурентной борьбы; 2) внести изменения в информационные потоки конкурента в соответствии со своими интересами; 3) нанести ущерб конкуренту путем уничтожения коммерчески ценной информации. Эффективность такой деятельности определяется разведывательными возможностями злоумышленника и степенью защищенности его оппонента.

Объектами разведывательной деятельности являются:

· сотрудники - носители конфиденциальной информации;

· материальные носители конфиденциальной информации;

· физические поля и сигналы, несущие информационную нагрузку.

Легальное добывание информации проводится путем изучения и обработки по интересующим разведку вопросам публикаций в средствах массовой информации, периодических научных и популярных журналах, трудах высших учебных заведений и научнопроизводственных организаций, правительственных изданиях, учебных пособиях и др. Ценную информацию можно получить из открытых правительственных источников и отчетов. Нужную информацию можно найти в материалах, имеющих непосредственное отношение к деятельности фирмы: в соглашении о лицензиях, статьях и докладах, годовых отчетах фирм, отчетах коммивояжеров, обзорах рынков и докладов инженеровконсультантов, внутренних печатных изданиях, телефонных справочниках, рекламной литературе и проспектах. Этот перечень можно многократно продолжить. По оценке заместителя начальника разведки ВМС США Захариаса во время Второй мировой войны разведка ВМС США получала 95% информации из открытых источников.

Однако наиболее ценная информация добывается нелегальным путем, в результате проведения тайных мероприятий спецслужбами и органами коммерческой разведки. Нельзя сбором и анализом сколь угодно большого объема открытых данных определить формулу и технологию нового вещества, если они изложены в документе, хранящемся за семью печатями.

Достаточно условно разведку можно разделить на агентурную и техническую. Условность состоит в том, что добывание информации агентурными методами (использование человеческого фактора) осуществляется с использованием технических средств, а техническую разведку ведут люди. Отличия — в преобладании человеческого или технического факторов.

Агентурная разведка является наиболее древним и традиционным видом разведки. Добывание информации производится путем проникновения агента-разведчика к источнику информации на расстояние доступности его органов чувств или используемых им технических средств, копирования информации и передачи ее потребителю.

Развитие технической разведки связано, прежде всего, с повышением ее технических возможностей, обеспечивающих:

· снижение риска физического задержания агента органами

· контрразведки или службы безопасности за счет дистанционного контакта его с источником информации;

· добывание информации путем съема ее с носителей, не воздействующих на органы чувств человека.

2.4 Использование разведкой человеческого фактора

Одним из наиболее эффективных способов решения задач, стоящих перед разведкой является использование человеческого фактора.

Получение конфиденциальной информации разведкой через индивида путем использования его слабостей - наиболее часто используемый способ получения информации ограниченного доступа, поскольку главными носителями закрытой информации являются знающие люди. К ним относятся:

Эксперт.

Это - лицо, чьи профессиональные знания и контакты обеспечивают отличную ориентацию в разрабатываемом вопросе. Он не обязательно является сотрудником организации, которая интересует разведку, но в силу своих глубоких профессиональных знаний, постоянных контактов с представителями родственной профессии из других организаций и ведомств может помочь по новому взглянуть на существующую проблему, выведет на неизвестные источники информации, организует знакомство с нужными людьми.

Внутренний информатор (осведомитель).

Это – представитель интересующей разведку организации, ею завербованный и поставляющий необходимые материалы по материальным, моральным и иным весомым для него причинам. Ценность представляемых им данных зависит от его возможностей, способностей к разведывательной работе и движимых им мотивов.

Внедренный источник.

Это – представитель разведки, тем или иным способом просочившийся на объект или в его окружение. Ценность поставляемых им данных определяется его индивидуальными качествами и достигнутым уровнем внедрения.

Легкомысленный информатор (болтун).

Это - информированный сотрудник, проговаривающий интересующие разведку сведения в деловой, дружеской, компанейской или интимной беседе. Зачастую они бывают весьма ценными, но возможна и беспечная ложь.

Контактеры.

Это - люди, как-то контактирующие или некогда соприкасавшиеся с изучаемым объектом. Это могут быть стабильные или случайные деловые партнеры, родственники и приятели. Наряду с сообщением определенных фактов они могут содействовать в подходе к объекту или же участвовать в прямом изъятии у него необходимой информации.

Союзник.

В данном случае подразумевается человек либо некоторая организация, преследующая аналогичные цели и располагающая требуемой информацией.

Случайный источник.

Лицо, случайно подвернувшееся разведке и оказавшееся носителем конфиденциальной информации.

В работе с каждым из перечисленных типов источника разведка для достижения своих целей применяет различные методы целенаправленного воздействия на человека. Учитывая субъективные характеристики источника и исполнителя, намеченные цели и другие факторы могут быть применены следующие методы:

- установление контакта с «инициативщиками";

- убеждение;

- внушение;

- нарковоздействие;

- гипноз;

- секс-мероприятия;

- подкуп;

- запугивание или шантаж;

- пытки.

Существуют и более экзотические: зомбирование и технотронные приемы (ультразвук, инфразвук, СВЧ-излучения, электрошок, подпороговая стимуляция), не нашедшие широкого распространения в силу своей сложности и непредсказуемости результатов воздействия.

2.5 Классификация технической разведки

Многообразие видов носителей информации породило множество видов технической разведки. Ее классифицируют по различным признакам (основаниям классификации). Наиболее широко применяются две классификации: по физической природе носителей информации и видам носителей технических средств добывания.

Техническая разведка (при классификации по физической природе носителя информации) состоит из следующих видов:

· оптическая разведка (носитель — электромагнитное поле в видимом и инфракрасном диапазонах);

· радиоэлектронная разведка (носитель — электромагнитное поле в радиодиапазоне или электрический ток);

· акустическая разведка (носитель — акустическая волна в газообразной, жидкой и твердых средах);

· химическая разведка (носитель — частицы вещества);

· радиационная разведка (носитель — излучения радиоактивных веществ);

· сейсмическая разведка (носитель — акустическая волна в земной поверхности);

· магнитометрическая разведка (носитель — магнитное поле).

В связи с бурным развитием вычислительной техники самостоятельное значение приобретают силы и средства, добывающие информацию из компьютеров и вычислительных сетей. Классификационный признак для этого сравнительно нового вида технической разведки — компьютерной разведки, иной, чем для указанных видов рассматриваемой классификационной схемы, а именно — способы добывания информации. Основным способом добывания информации этим видом является перехват сигналов в компьютерах и их сетях. Учитывая, что компьютеры становятся основным средством обработки и хранения информации, возможности ее непрерывно растут.

Техническая разведка по видам носителей средств разведки делится на:

· наземную;

· воздушную

· космическую

· морскую.

2.6 Электромагнитный и электрический каналы утечки информации

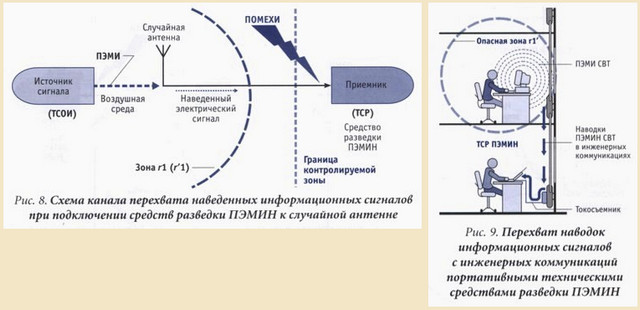

Физическую основу случайных опасных сигналов, возникающих во время работы в выделенном помещении радиосредств и электрических приборов, составляют побочные электромагнитные излучения и наводки (ПЭМИН). Процессы и явления, образующие ПЭМИН, по способам возникновения можно разделить на 4 вида:

• не предусмотренные функциями радиосредств и электрических приборов преобразования внешних акустических сигналов в электрические сигналы;

• паразитные связи и наводки;

• побочные низкочастотные излучения;

• побочные высокочастотные излучения.

За рубежом побочные электромагнитные излучения называют «компрометирующими» излучениями (compromising emanations). Факты побочных излучений отмечены еще в XIX веке. Например, в 1884 г. в телефонных аппаратах на улице ГрейСтоунРод в Лондоне прослушивались телеграфные сигналы, излучаемые неглубоко и параллельно проложенными под землей телеграфными проводами. Первые работы по изучению этих излучений появились еще в 20-е годы, но полномасштабные исследования их начались с 40-50х годов XX века. Этому способствовало то, что развитие радиоприемной техники к этому времени создало возможности по практическому добыванию информации из побочных излучений. Например, после Второй мировой войны американскими спецслужбами были обнаружены побочные излучения и восстановлен в результате их перехвата информационный сигнал телетайпа советского представительства в Берлине. С середины 80-х годов постоянно растет количество по этой проблеме не только закрытых, но и открытых публикаций

2.6.1 Побочные преобразования акустических сигналов в электрические сигналы

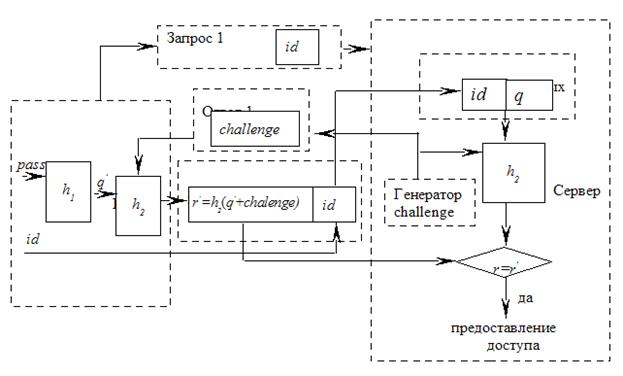

Преобразователи внешних акустических сигналов в электрические сигналы называются акустоэлектрическими преобразователями. К акустоэлектрическим преобразователям относятся физические устройства, элементы, детали и материалы, способные под действием переменного давления акустической волны создавать изменяющиеся по тому же закону электрические сигналы или изменять свои параметры. Классификация акустоэлектрических преобразователей по физическим процессам, создающим опасные сигналы, приведена на рисунке.

Акустоэлектрнческие преобразователи

|

Активные Пассивные (параметрические)

Активные Пассивные (параметрические)

Электродинамические Индуктивные

Электродинамические Индуктивные

Электромагнитные Магнитострикционные

Электромагнитные Магнитострикционные

Пьезоэлектрические Емкостные

Пьезоэлектрические Емкостные

На выходе активных акустоэлектрических преобразователей под действием акустической волны возникают электрические сигналы. У пассивных акустоэлектрических преобразователей те же действия акустической волны вызывают лишь изменения параметров преобразователей.

По способам формирования электрического сигнала активные акустоэлектрнческие преобразователи могут быть электродинамическими, электромагнитными и пьезоэлектрическими.

Опасные сигналы в электродинамических акустоэлектрических преобразователях возникают в соответствии с законом электромагнитной индукции при перемещении провода в магнитном поле под действием акустической волны.

Если провод длиной L под действием акустической волны со звуковым давлением Р перемещается со скоростью V в магнитном поле с индукцией В, то в нем при условии перпендикулярности силовых магнитных линий проводу и скорости его перемещения, возникает ЭДС величиной е = LBV. Так как V = PS/Zmc (P — звуковое давление, S — площадь провода, на которую оказывает давление акустическая волна, Zmc — величина механического сопротивления движению провода), то е = LBSP / Zmc.

|  |  |  |  |

В

P

S

S

L

V

V

Аналогичный эффект возникает в электромагнитных акустоэлектрических преобразователях. К ним относятся электромагниты электромеханических звонков и капсюлей телефонных аппаратов, шаговые двигатели вторичных часов, кнопочные извещатели ручного вызова пожарной службы охраняемого объекта и др. Электрические сигналы индуцируются в катушках электромагнитов этих устройств в результате изменений напряженности создаваемых ими полей, вызванных изменениями под действием акустической волны воздушного зазора между сердечником и якорем электромагнита или статора (неподвижной части) и ротора (подвижной) части электродвигателя. Напряжение Е на концах проволоки, намотанной на катушке, пропорционально количеству витков W, площади s и относительной магнитной проницательности цо сердечника, обратно пропорционально расстоянию Д между полюсом сердечника и подвижного якоря.

Перечень бытовых радио и электроприборов, в которых возникают подобные процессы и которые устанавливаются в служебных и жилых помещениях, достаточно велик. К ним относятся: телефонные аппараты с электромеханическими звонками, вторичные электрические часы системы единого времени предприятия или организации, вентиляторы и др. Уровни опасных сигналов в этих цепях зависят от конструкции конкретного типа средства и их значения имеют значительный разброс. Например, опасные сигналы, создаваемые звонковой цепью телефонного аппарата, могут достигать значений долей и единиц мВ.

Активными акустоэлектрическими преобразователями являются также некоторые кристаллические вещества (кварц, сегнетовая соль, титанат и ниобат бария и др.), которые широко применяются в радиоаппаратуре для стабилизации частоты и фильтрации сигналов, в качестве акустических излучателей сигналов вызова в современных телефонных аппаратах вместо электромеханических звонков. На поверхности этих веществ при механической деформации их кристаллической решетки (давлении на поверхность, изгибе, кручении) возникают электрические заряды.

В пассивных акустоэлектрических преобразователях акустическая волна изменяет параметры элементов схем средств, в результате чего изменяются параметры циркулирующих в этих схемах электрических сигналов. В большинстве случаях под действием акустической волны изменяются параметры индуктивностеи и емкостей электрических цепей. В соответствии с этим акустоэлектрические преобразователи называются индуктивными и емкостными.

Если схема электрической цепи содержит катушку с витками проволоки, то под действием акустической волны изменяются расстояние между витками и геометрические размеры самой катушки. В результате этого, как следует из соответствующих формул, изменяется индуктивность катушки. Если, например, катушка является элементом частотнозадающего контура генератора, то изменение индуктивности вызывает частотную модуляцию сигнала генератора. В итоге информация, записанная в параметры акустической волны, переписывается в параметры электрического сигнала, способного перенести ее к злоумышленнику на большое расстояние. Аналогичная картина наблюдается при изменении под действием акустической волны емкости контура генератора.

Если акустоэлектрический преобразователь представляет собой реактивное сопротивление, величина которого меняется в соответствии с параметрами акустического сигнала, то изменение этого сопротивления вызывает амплитудную модуляцию тока в цепи.

Разновидностью индуктивного является магнитострикционный акустоэлектрический преобразователь. Магнитострикция проявляется в изменении магнитных свойств ферромагнитных веществ (электротехнической стали и ее сплавов) при их деформировании (растяжении, сжатии, изгибании, кручении). Такое явление называется Виллариэффектом или обратной магнитострикцией, открытым итальянским физиком Э. Виллари в 1865 г. Этот эффект обусловлен изменением под действием механических напряжений доменной структуры ферромагнетика. Прямая магнитострикция заключается в изменении геометрических размеров и объема ферромагнитного тела при помещении его в магнитное поле. В результате обратной магнитострикции под действием акустической волны изменяется магнитная проницаемость сердечников контуров, дросселей, трансформаторов радио и электротехнических устройств, что приводит к эквивалентному изменению значений индуктивностей цепи и модуляции протекающих через них высокочастотных сигналов.

К наиболее распространенным случайным акустоэлектрическим преобразователям относятся:

· вызывные устройства телефонных аппаратов;

· динамические головки громкоговорителей, электромагнитные капсюли телефонных трубок, электрические двигатели вторичных часов системы единого времени и бытовых электроприборов;

· катушки контуров, дросселей, трансформаторов, провода монтажных жгутов, пластины (электроды) конденсаторов;

· пьезоэлектрические вещества (кварцы генераторов, виброакустические излучатели акустических генераторов помех);

· ферромагнитные материалы в виде сердечников трансформаторов и дросселей.

Угроза информации от акустоэлектрического преобразователя зависит, прежде всего, от его чувствительности. Чувствительность акустоэлектрического преобразователя характеризуется отношением величины электрического сигнала на его выходе или изменения падающего на нем напряжения к силе звукового давления на поверхность чувствительного элемента преобразователя на частоте f = 1000 кГц и измеряется в В/Па или мВ/Па. Очевидно, что чем выше чувствительность случайного акустоэлектрического преобразователя, тем больше потенциальная угроза от него для безопасности акустической информации.

Чувствительность в мВ/Па некоторых акустоэлектрических преобразователей приведена в таблице.

Опасные сигналы, образованные акустоэлектрическими преобразователями, могут:

· распространяться по проводам, выходящим за пределы контролируемой зоны;

· излучаться в эфир;

· модулировать другие, более мощные электрические сигналы, к которым возможен доступ злоумышленников.

Таблица

| п | Акустоэлектрический преобразователь | Чувствительность, мВ/Па |

| Электродинамический микрофон | ||

| Электродинамический громкоговоритель | ||

| Абонентский громкоговоритель | 30 - 45 | |

| Вторичные электрические часы | 0,1 - 0,5 | |

| Электромеханический звонок телефонного аппарата | 0,05 - 0,6 | |

| Пьезоэлектрическое вызывное устройство телефонного аппарата | ||

| Телефонный капсюль | ||

| Электромагнитное реле | 0,04 - 0,5 | |

| Трансформаторы, дроссели | 0,001 - 0,2 |

Опасными сигналами на выходе акустоэлектрических преобразователей, имеющими даже весьма малые значения (доли милливольт), нельзя пренебрегать. Вопервых, чувствительность современных радиоприемников и усилителей электрических сигналов превышает в десятки и сотни раз уровни наиболее распространенных опасных сигналов, а, вовторых, маломощные опасные сигналы могут модулировать более мощные электрические сигналы и поля и таким образом увеличивать дальность распространения опасных сигналов. Например, если опасные сигналы попадают в цепи генераторов (гетеродинов) любого радио или телевизионного приемника, то они модулируют гармонические колебания этих генераторов по амплитуде или частоте и распространяются за пределы помещения уже в виде электромагнитной волны. Также поля опасных сигналов на выходе акустоэлектрических преобразователей, которые сами по себе из-за малой напряженности не несут большой угрозы безопасности информации, могут наводить в цепях рядом расположенных радиоэлектронных средств электрические сигналы с аналогичным эффектом.

2.6.2 Низкочастотные и высокочастотные излучения технических средств

Большую угрозу безопасности информации создают также побочные излучения радио и электротехническими средствами электромагнитных полей, содержащих защищаемую информацию. Источниками излучений могут быть цепи, содержащие статические или динамические заряды (электрический ток), в информационные параметры которых тем или иным способом записывается защищаемая информация. Носители защищаемой информации в виде статических или динамических зарядов могут попадать в эти цепи непосредственно, если эти цепи участвуют в обработке, передаче и хранении защищаемой информации или сами элементы цепей обладают свойствами акустоэлектрических преобразователей, или опосредованно, когда опасные сигналы проникают в излучающие цепи через паразитные связи.

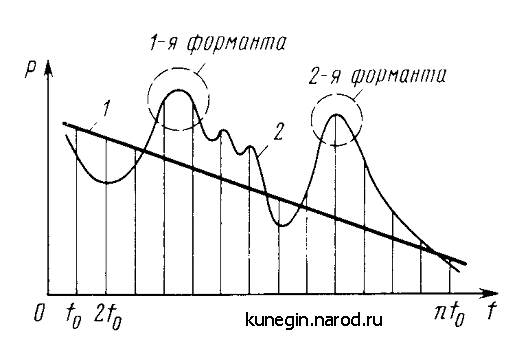

Вид излучения и характер распространения электромагнитного поля в пространстве зависит от частоты колебаний поля и вида излучателя. Различают низкочастотное и высокочастотные опасные излучения.

Под низкочастотными излучениями понимаются излучения электромагнитных полей, частоты которых соответствуют звуковому диапазону. Источниками таких излучений являются устройства и цепи звукоусилительной аппаратуры (микрофоны, усилители мощности, аудиомагнитофоны, громкоговорители и их согласующие трансформаторы, кабели между микрофонами и усилителями, усилителями и громкоговорителями, цепи, содержащие случайные акустоэлектрические преобразователи, телефонные аппараты и кабели внутренней АТС и др.).

Наибольшую угрозу создают средства звукофикации помещений для озвучивания акустической информации, содержащей защищаемые сведения. Эти средства включают микрофоны, усилители мощности, громкоговорители, устанавливаемые на стенах больших помещений (залов для совещаний, конференцзалов) или в спинки кресел, а также соединительные кабели. Причем часто усилители мощности размещаются в техническом помещении, удаленном на значительном расстоянии от конференцзала. По проводам кабелей звукоусилительной аппаратуры протекают большие токи, составляющие доли и единицы ампер. Эти токи создают мощные магнитные поля, которые, вопервых, могут распространяться за пределы выделенного помещения, здания и даже организации, а вовторых, наводить ЭДС в любых токопроводящих конструкциях, в том числе в цепях электропитания и металлической арматуре зданий.

К высокочастотным опасным излучениям относятся электромагнитные поля, излучаемые цепями радиоэлектронных средств, по которым распространяются высокочастотные (выше звукового диапазона) сигналы с конфиденциальной информацией. Можно утверждать, что если не приняты специальные дополнительные меры, то источниками подобных опасных побочных ВЧ-излучений могут быть любые цепи радио и электрических средств. К основным источникам побочных излучений с мощностью, достаточной для распространения электромагнитного поля за пределы контролируемой зоны, например помещения, относятся:

· гетеродины радио и телевизионных приемников;

· генераторы подмагничивания и стирания аудио и видеомагнитофонов;

· усилители и логические элементы в режиме паразитной генерации;

· электроннолучевые трубки средств отображения защищаемой информации (мониторов, телевизоров);

· ВЧ-навязывания;

· мониторы, клавиатура, принтеры и другие устройства компьютеров, в которых циркулируют сигналы в параллельном коде.

Гетеродины радио и телевизионных приемников являются генераторами гармонических колебаний, необходимыми для преобразования частоты принимаемого сигнала в промежуточную частоту. Гармоническое колебание с гетеродина подается на смеситель, на нелинейном элементе (диоде или транзисторе) которого осуществляется преобразование входного (принимаемого) сигнала в сигнал промежуточной частоты. Частоты сигналов гетеродинов отличаются на величину промежуточной частоты (465 кГц — для ДВ, СВ и КВдиапазонов, 10 МГц— для УКВдиапазонов) от принимаемых сигналов и могут иметь значения от сотен кГц до десятков ГГц. Если элементы контура (индуктивность и емкость) гетеродина обладают свойствами акустоэлектрических преобразователей или в него проникают опасные сигналы от других акустоэлектрических преобразователей, то возможна амплитудная или частотная модуляция сигналов гетеродина. Мощность излучения модулированных сигналов гетеродина тем больше, чем ближе значения длины волны гармонического колебания к длине цепей, по которым протекают сигналы гетеродинов. Часто она бывает достаточной для подслушивания речевой информации в кабинете руководителя с включенным радио или телевизионным приемником с помощью бытовых радиоприемников в соседних помещениях или даже зданиях.

Генераторы сигналов высокочастотного подмагничивания и стирания магнитофонов создают гармонические колебания на частотах в сотни кГц. Генераторы сигналов высокочастотного подмагничивания необходимы для обеспечения аналоговой аудио и видеозаписи с малыми нелинейными искажениями. Зависимость остаточной намагниченности магнитной пленки от напряженности магнитного поля в головке записи нелинейная, что вызывает нелинейные искажения в записанном сигнале. Путем подачи в магнитную головку наряду с током записи дополнительного тока подмагничивания с частотой около 100 кГц и амплитудой, в 68 раз превышающей максимальную амплитуду тока записи, устанавливается рабочая точка для тока записи на линейном участке кривой намагничивания магнитной ленты. В результате выбора оптимального тока подмагничивания удается уменьшить нелинейные искажения сигналов записи до единиц процентов.

Генератор высокочастотного стирания обеспечивает стирание записанной на магнитную ленту информации путем размагничивания ее магнитного слоя практически до нуля. Для этого в стирающую головку аудиомагнитофона подается ток с частотой 50 - 100 кГц. При такой частоте тока стирания и уменьшения напряженности магнитного поля головки в результате удаления стираемого элементарного участка движущейся магнитной ленты от зазора стирающей магнитной головки происходит многократное перемагничивание участка с убывающей до нуля намагниченностью. В отличие от высокочастотного стирания уничтожение информации путем воздействия на магнитный слой магнитным полем постоянного магнита, который применяется в качестве стирающей головки в специальных диктофонах, обеспечивается путем намагниченности магнитного слоя ленты до насыщения.

Паразитная генерация может возникнуть при определенных условиях в усилителях и логических элементах дискретной техники. Логический элемент рассматривается в данном контексте как усилитель с очень высоким коэффициентом усиления.

Опасность паразитной генерации состоит также в том, что она часто возникает на частотах выше рабочего диапазона и без специальных исследований не обнаруживается. Действительно, с ростом частоты обрабатываемых сигналов уменьшаются значения паразитных емкостных и индуктивных сопротивлений между каскадами. В результате этого увеличиваются Кос и сдвиг фазы сигналов, прошедших через паразитные связи. Поэтому возможность выполнения условий генерации в усилителе на частотах, превышающих верхнюю частоту рабочего диапазона частот усилителя, повышается. Хотя на этой частоте полезные сигналы на вход усилителя не подаются, но на его входе присутствуют сигналы, обусловленные тепловым шумом и проникшие через паразитную обратную связь. Любая шумовая реализация на входе усиливается усилителем и частично возвращается через паразитную обратную связь на его вход. При равенстве фаз величина суммарного сигнала на входе усилителя повышается, что приводит к росту сигнала на выходе усилителя. Следствием этого является увеличение сигнала Uoc и дальнейшее увеличение сигнала на входе усилителя и т. д. Происходит лавинообразный процесс нарастания амплитуды сигнала на входе и выходе усилителя, завершаемый процессом непрерывной генерации на частоте ю . Поэтому не рекомендуется, например, применять в усилителях низкой частоты высокочастотные транзисторы, которые усиливают шумы с частотами выше верхней границы рабочего диапазона частот.

Паразитная генерация усилителя или логического элемента создает угрозу информации, если она записывается в информационные параметры паразитного колебания, т. е. происходит его модуляция информационными сигналами. Это явление возникает в случае, если цепи паразитного генератора содержат акустоэлектрнческие преобразователи или в них попадают опасные сигналы от других случайных акустоэлектрических преобразователей усилителя.

Люминофор электроннолучевых трубок средств отображения под действием электронов излучает, кроме света, электромагнитнос поле в широком диапазоне радиочастот с напряженностью, которая обеспечивает возможность перехвата сигналов на удалении в Десятки метров. Учитывая, что сигналы управления электронным лучом трубки подаются последовательно во времени, их побочные ВЧ-излучения создают серьезную угрозу для отображаемой на экране трубки информации.

Устройства компьютера, в которых распространяются сигналы в последовательном коде (мониторы, клавиатура, принтеры и другие), также представляют собой источники опасных сигналов. Замена монитора компьютера на электроннолучевой трубке на жидкокристаллический монитор не устраняет проблему защиты информации, отображаемой на его экране. Хотя экран жидкокристаллического монитора не создает опасные излучения, но в устройстве управления значениями пикселей строки монитора присутствуют последовательные информационные сигналы. Спектр этих сигналов имеет широкий спектр в диапазоне сотен МГц. В результате их перехвата возможно восстановление изображения.

К излучающим элементам ВЧ-навязывания относятся радио и механические элементы, которые обеспечивают модуляцию подводимых к ним внешних электрических и радиосигналов. К таким элементам относятся:

— нелинейные элементы, на которые одновременно поступают низкочастотный электрический сигнал с защищаемой информацией

— токопроводящие механические конструкции, изменяющие свой размер и переотражающие внешнее электромагнитное поле.

Если на нелинейный элемент (диод, транзистор) подаются 2 сигнала: низкочастотный сигнал uc(t), в информационные параметры которых записана информация, и высокочастотный (сотни кГц —единицы МГц) гармонический сигнал ивч от внешнего генератора, то в токе через нелинейный элемент появятся высокочастотные составляющие, модулированные по амплитуде опасным сигналом. информацию. Этот ток создает электромагнитное поле, мощность которого зависит не только от мощности сигналов, но и от соотношения длины его волны и длины цепи, по которой протекает ток. Такой вариант реализуется путем подачи внешнего высокочастотного электрического сигнала в телефонную проводную линию. Рассмотренный вариант реализуется путем подачи внешнего электрического сигнала в телефонную проводную линию.

Другим видом излучателя ВЧ-навязывания являются механические конструкции, способные изменять свой размер под действием акустической волны и переотражать внешнее электромагнитное поле. Такие конструкции, как правило, образуют замкнутую полость с токопроводящими поверхностями, одна из которых — тонкая и способна колебаться в соответствии с акустическим сигналом мембрана. При колебании мембраны изменяются геометрические размеры полости. Полость представляет собой колебательный контур, собственная частота которого определяется ее геометрическими размерами. При облучении конструкции электромагнитным полем с частотой колебания, равной собственной частоте контура, возникают резонансные явления и переотражается максимум энергии облучаемого поля. При колебаниях мембраны изменяются частота и напряженность переотраженного поля. После приема переотраженного поля из него можно выделить путем демодуляции электрический сигнал, соответствующий акустическому. Такой излучатель ВЧ-навязывания по существу представляет собой пассивный акустоэлектрический преобразователь подводимой энергии.

Дальность распространения излучаемого ВЧэлектромагнитного поля зависит от его мощности, частоты колебания, величины затухания поля в среде и характера распространения поля.