Защита от ошибок обслуживающего персонала - раздел Политика, Большая энциклопедия промышленного шпионажа Компьютер — Это Сложная Самонастраивающаяся Система, Работающая С Минимальным...

Компьютер — это сложная самонастраивающаяся система, работающая с минимальным участием оператора. Особенно высокой степени автоматизации внутренних процессов компьютеров корпорации Microsoft удалось достигнуть с введением новой спецификации Plug and Play, которая практически

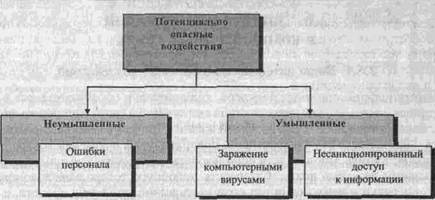

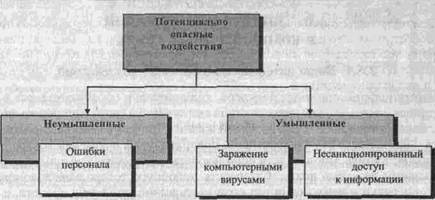

Рис. 2.6.1. Виды потенциально опасных воздействий на компьютерные системы

освободила пользователей от проведения многих сложных настроек. При этом вся информация о системе храниться в так называемом реестре.

Реестр (Registry) — это централизованная база данных, которая содержит всю конфигурационную информацию Windows'95(СМ.Сноску 1)(Windows'98) о параметрах настройки системы и приложений.

Линия технической поддержки Microsoft принципиально не отвечает ни на какие вопросы по поводу реестра, так как корпорация официально заявляет, что пользователи не должны никоим образом вносить изменения в реестр по той причине, что эти изменения могут повредить их компьютер.

Поэтому если вы не хотите в один прекрасный день узнать о неработоспособности ваших вычислительных средств, то вам необходимо предупредить своих сотрудников о запрете каких-либо работ с реестром (файлы Regedit.ехе,System.dat, User.dat, System.da0 и User.daO в каталоге Windows). Так как все вносимые изменения происходят очень быстро (без привычного подтверждения) и могут привести к потере данных, блокировке системы и даже повреждению аппаратных средств.

Однако справедливости ради, надо отметить, что иногда для того, чтобы заставить какое-либо приложение работать или повысить его производительность, нет другого пути, кроме редактирования реестра. Но это можно делать только в исключительных случаях и при соблюдении следующих правил:

>• вы точно знаете правильные значения ключей реестра и параметров, а

также ограничения для конкретных устройств и приложений;

>• все попытки установить или модифицировать конкретную функциональную

возможность с помощью опций Панели управления (Control Panel) не удались;

>• операция выполняется под руководством специалиста.

___

Сноска 1. Здесь и далее вопросы защиты от ошибок рассмотрены на примере операционной системы Windows'95, как получившей в настоящее время наибольшее распространение.

___

Тем не менее, если однажды, включив компьютер, вы неожиданно получите сообщение о невозможности найти файл реестра: Registry File was not found. Registry services may be inoperable for this session (Файл реестра не найден. Сервис реестра недоступен для данного сеанса), то вы должны точно знать, что и как нужно делать.

Создание резервных копий

Надо отметить, что создание резервных копий является средством защиты не только от ошибок в реестре, но и от других ошибок и преднамеренных действий, связанных, например, с удалением рабочих пользовательских файлов, заражением компьютерными вирусами и т. д. Однако ничто не приводит к таким глобальным последствиям, как ошибки в реестре, поэтому поговорим о них более подробно.

Администраторы, отвечающие за безопасность компьютерной информации, знают, что реестр содержит два таких важных файла, какUser.dat и System.dat.В файлеUser.dat содержится информация, специфичная для конкретных пользователей, например предпочтительная настройка рабочего стола и т. д. В файлеSystem.dat хранится информация, характеризующая данную систему, например аппаратные профили и параметры настройки сети.

Оба файла— User.dat и System.dat — являются скрытыми и хранятся в каталогеC:Windows. Так как файлы скрытые, то просматривать их лучше с использованием программ-оболочекNorton-Commander илиVolkov-Commander. Для того чтобы получить доступ к скрытым файлам непосредственно из Windows'95, необходимо с помощью меню кнопки «Пуск» (Start) открыть окно «Проводник» (Explorer) Панели задач; в сервисной строке выбрать функциюВид и в раскрывшемся меню — опциюПараметры. На появившейся вкладке следует установить флажок на функциюОтображать все файлы. После этой операции атрибутСкрытый окажется снятым.

При инсталляции Windows'95 система автоматически создает файлы User.datиSystem.dat и резервные копии для каждого из них. Эти резервные копии называются, соответственно,User.daO и System.daO и также представляют собой скрытые файлы в каталогеC:Windows. Резервные копии нужны на тот случай, если файлыUser.dat и System.dat по той или иной причине будут повреждены. Каждый раз при загрузке персонального компьютера Windows автоматически обновляет эти резервные копии, копируя текущие файлы реестра в файлы с расширениемda0. Теоретически это позволяет вам всегда иметь на своем компьютере новейшую (последнюю) информацию о загрузочной конфигурации (Last-best-boot-Configuration).

Однако файлыda0 не являются абсолютно надежной защитой от системных проблем. Так, в случае повреждения файловUser.dat и (или)System.datфайлыda0 хотя и можно использовать для воссоздания файловdat, но возможна ситуация, когда поврежденными оказываются и файлыda0. Поэтому рекомендуется иметь несколько резервных копий всех четырех файлов реестра(System.dat, User.dat, System.daO, User.daO) и хранить их в разных местах (например, в отдельных каталогах жесткого диска и на дискетах).

При копировании файловdat и da0 при загруженной системе Windows'95 вы можете встретиться с проблемами.

Если это случится, воспользуйтесь программ-оболочкойNorton-Commander(или аналогичной ей) для работы с операционной системой DOS. В каталоге C:Windows найдите нужные файлы(System.dat, User.dat, System.daO, User.daO)и снимите с них атрибуты скрытых и системных файлов. После этого вы легко сможете сделать необходимые копии.

В процессе инсталляции Windows'95 система предлагала вам создать так называемуюзагрузочную дискету. Если в тот момент вы проигнорировали это предложение, то вам придется сделать это сейчас.

Для ее создания необходимовыполнить следующие операции:

>• выберите опцию Свойства:Установка и удаление программ (Add/Remove Programs) изПанели управления (Control Panel) и выполните щелчок мышью на вкладкеСистемный диск (Startup Disk);

>• вставьте дискету в дисковод (А) на компьютере, но помните, что при создании загрузочной дискеты все данные, которые содержались на ней ранее, будут уничтожены;

>• нажмите кнопкуСоздать диск (Create Disk) и далее следуйте инструкциям, появляющимся на экране.

Пометьте дискету как загрузочную. Скопируйте на нее все важные системные файлы (например, основные драйверы, файлы паролей PWL и все файла сетевой конфигурации, имеющиеся на вашей системе).

Еще раз обращаем внимание на то, что нельзя забывать периодически делать резервные копии и ваших рабочих файлов. Это необременительная процедура. Однако рано или поздно наступит момент, когда вы высоко оцените свою прозорливость или горько пожалеете об обратном.

Восстановление поврежденного реестра

Если реестр все же оказался поврежденным в результате допущенных ошибок при его редактировании или вследствие специфических проблем с Windows'95 и возникла ситуация, когда система не может загрузиться, то необходимо предпринять меры по его восстановлению.

В этом случае попробуйте выполнить восстановление одним из следующих способов.

1. Выполните операцию по передаче управления от файлаSystem.dat файлуSystem.daO.

С этой целью перезагрузите компьютер и нажмите клавишуF8 сразуже после появления строкиStarting Windows'95...

На экране появится стартовое меню. Выберите из него опциюCommand prompt only (только командная строка). При этом на экране отобразится командная строка MS-DOS (этого же эффекта можно добиться, если в момент загрузки нажать клавиатурную комбинацию<Shift> + <F5>). В ряде случаев, обнаружив неполадки в системе (в процессе неудачной загрузки), компьютер сам выйдет в состояние командной строки.

Введите следующие команды:

С:>cdnc (*)

C:NC>nc

Это приведет к раскрытию панелей программ-оболочкиNorton-Commander, с помощью которой вы легко сможете переименовать испорченные файлы System.dat и User.dat в System.bad и User.bad, а файлыSystem.daO и User.daO,соответственно, вSystem.dat и User.dat. В случае возникновения проблем с переименованием снимите атрибуты скрытых и системных файлов.

Используя функциональную клавишуF10, вернитесь в командную строку MS-DOS и комбинацией клавиш<Ctrl> + <Alt> + <Del> перезагрузите компьютер.

Данную процедуру можно выполнить и без использованияNorton-Commander, необходимо только ввести в командной строке MS-DOS следующие управляющие команды:

С:> attrib — r — h — s system.dat

С:> attrib — г — h — s system.da0

С:> ren system.dat system.bad

C:> ren system.daO system.dat

C:> attrib — r — h — s user.dat

C:> attrib — r — h — s user.da0

C:> ren user.dat user.bad

C:> ren user.daO user.dat

и после этого перезагрузить компьютер (<Ctrl> + <Alt> + <Del>).Эта процедура должна восстановить реестр в том состоянии, в котором он находился, когда вы последний раз успешно загрузили Windows'95. Если желаемый результат не достигнут, то перейдите ко второй операции.

2. Попытайтесь загрузить систему с загрузочной дискеты(Emergency recovery disk).

Для этого в процессе начального тестирования компьютера войдите вменю установок CMOS способом, рассмотренным в п. 1.6.

В разделеBIOS FEATURES SETUP выберите функциюBoot Sequence и спомощью клавишPgUp и PgDn установите такую последовательность устройств, на которых компьютер ищет операционную систему, чтобы имя дисковода гибкого диска (А) стояло первым в ряду, напримерA,C,SCSY.

Вставьте загрузочную дискету в дисковод (А). Выйдите из меню с сохранением всех установок. Компьютер автоматически повторит процесс тестирования и загрузки.

После завершения начального этапа появится командная строка. Введите уже известные вам команды (**) из способа 1 и перезагрузите компьютер. Эта процедура также должна восстановить реестр в состоянии последней успешной загрузили Windows'95.

Если снова желаемого результата достигнуть не удалось, то это означает, что поврежденными оказались и файлы с расширениемda0и операцию восстановления придется продолжить.

3. Замените в каталогеC:Windows испорченные файлы на имеющиеся копии.

С этой целью перезагрузите компьютер и описанным выше путем раскройте панели программ-оболочкиNorton-Commander. С ее помощью замените в каталоге испорченные файлы(System.dat, User.dat, System.daO и User.daO) на их резервные копии, которые, следуя нашим инструкциям, вы приготовили заранее и хранили на специальной дискете.

С использованием функциональной клавишиF10 вернитесь в командную строку MS-DOS и комбинацией клавиш<Ctrl> + <Alt> + <Del> перезагрузите компьютер.

Если же и в этот раз не удалось достигнуть положительного результата, то это серьезный аргумент в пользу того, что с вашим компьютером большие проблемы, но можно попробовать исправить положение, воспользовавшись следующим способом.

4. Загрузите компьютер в безопасном режиме.

Для этого перезагрузите компьютер и нажмите клавишуF8 сразу же после появления строкиStarting Windows'95...

На экране появится стартовое меню, с одной из опций которого вы уже знакомы(Command prompt only). Однако всего таких опций восемь, и так как при русификации Windows'95 их значения не переводились, то раскроем их в табл. 2.6.1.

Для исправления ошибок реестра целесообразно выбрать опцию Safe Mode,так как она позволяет загрузить систему в обход реестра и стартовых файлов Autoexec.bat и Config.sys. Фактически Windows загружает только стандартные драйверы мыши, клавиатуры и стандартного дисплея VGA, графическая оболочка устанавливает разрешение 640х480 пикселей.

Таблица 2.6.1. Значение опций стартового меню операционной системы Wintlows'95

№ п/п /Название опции /Выполняемая операция

1 /Normal /Повторяет попытку нормального запуска Windows'95 с загрузкой всех драйверов устройств и параметров реестра

2 /Logget (bootlog.txt) /Осуществляет загрузку Windows'95 с формированием в корневом каталоге системного диска (С) файла Bootlog.txt, который содержит запись протокола загрузки системы. Этот файл может быть использован для анализа всех загруженных и инициализированных драйверов и просмотра и статуса каждого из них. (Файл читается с использованием функциональной клавиши F3.)

3 /Safe Mode /Запускает Windows'95 в безопасном режиме без обработки инициализированных файлов. Используется только базовый набор драйверов в обход реестра и стартовых файлов Autoexec-bat и Config-sys. В безопасном режиме Windows '95 можно также запустить, если в процессе загрузки нажать клавишу F5 или ввести из командной строки команду WIN /D:M

4 /Safe Mode with Network Support /Запускает Windows'95 в безопасном режиме в обход стартовых файлов. Используются только базовые драйверы, включая базовые сетевые драйверы. В безопасном режиме Windows '95 можно также запустить, если в процессе загрузки нажать клавишу F6 или ввести из командной строки команду WIN /D:N

5 /Step-by-step Confirmation /Позволяет вам давать подтверждение на запрос обработки каждой строки из начальных файлов, включая Autoexec.bat и Config.sys. На вопросы о строках, которые Вы хотите обрабатывать, отвечайте Y; а о строках, обработку которых Требуется обойти, отвечайте N. Эту опцию можно запустить, если нажать клавишу F8 при появлении на экране стартового меню

Окончание табл. 2.6.1

№ I1.IL /Название опции /Выполняемая операция

6 /Command prompt only /Запускает MS-DOS (версии Windows'95) с обработкой стартовых файлов и реестра, отображая только командную строку MS-DOS

7 /Safe Mode command prompt only /Запускает MS-DOS (версии Windows'95) в безопасном режиме и отображает только приглашение ввести командную строку в обход стартовых файлов. Этого же эффекта можно добиться, если в момент загрузки нажать клавишную комбинацию <Shift>+<F5>

8 /Previous version of MS-DOS i /Запускает предыдущую версию MS-DOS, если ваша конфигурация предусматривает загрузку различных операционных систем. Для того чтобы эта опция была доступна, в процессе инсталляции Windows'95 необходимо указать другой каталог для установки, отличающийся от предложенного по умолчанию. Кроме того, в файле MSDOS.SYS должно быть установлено BootMulty=l. Эту опцию можно запустить путем нажатия клавиши F4 при загрузке системы

Так как в этом режиме реестр Windows'95 не активен, то вы легко можете получить доступ к конфигурационным файлам и модифицировать их параметры.

После внесения необходимых изменений перезапустите Windows'95 в нормальном режиме.

При отсутствии положительных результатов у вас, видимо, остались только способы 5 и 6.

5. Попытайтесь восстановить операционную систему в том виде, как она выглядела после первоначальной инсталляции Windows'95.

Действуя так, как это было описано в способе 3, раскройте панели программ-оболочкиNorton-Commander и отыщите в корневом каталоге системного диска (С) файлSystem.lst, созданный при запуске программы Windows'95 Setup.В нем содержится информация о вашей системе на момент первого

запуска программы Windows'95. Замените этим файлом файлSystem.dat в директорииС: Windows и перезагрузите компьютер.

6. Полностью переустановите операционную систему на компьютере.

Все темы данного раздела:

Закладные устройства с передачей информации по радиоканалу

Общие сведения о закладных устройствах

Один из эффективных путей негласного получения коммерческой информации основан на применении так называемых закладных устройств (ЗУ), скрытно

Закладные устройства с передачей информации по проводным каналам

Техническая возможность применения токоведущих линий для передачи перехваченной акустической информации практически реализована в целом ряде ЗУ. Наиболее широкое распространение получили закладки,

Направленные микрофоны

Общие понятия о направленных микрофонах

В начале 90-х годов направленные микрофоны вызывали повышенный интерес у организаций и частных лиц, которые занимались вопросами сбора инфор

Диктофоны

Осуществление негласной (скрытой) звукозаписи является одним из наиболее распространенных приемов промышленного шпионажа. Полученные записи используют для получения односторонних преимуществ в комм

Устройства, реализующие методы высокочастотного навязывания

Общая характеристика высокочастотного навязывания

Под высокочастотным навязыванием (ВЧ-навязыванием) понимают способ несанкционированного получения речевой информации, основанный н

Оптико-механические приборы

Зрение человека играет исключительно важную роль в познании окружающего мира, так как примерно 90 % получаемой информации приходится именно на зрение и только 10 % — на другие органы чувств. Интере

Приборы ночного видения

Рассмотренные выше оптико-механические приборы позволяют вести наблюдение при освещенности, близкой к нормальной (в светлое время суток), и при удовлетворительных погодных условиях (ясно или слабая

Средства для проведения скрытой фотосъемки

Важным элементом промышленного шпионажа является получение документов, подтверждающих тот или иной вид деятельности конкурентов. При этом фотоматериалы могут быть незаменимы при решении задач докум

Технические средства получения видеоинформации

Наиболее совершенным способом получения конфиденциальной информации является скрытое телевизионное или видеонаблюдение. Применение специальных миниатюрных камер позволяет сделать это наблюдение абс

Методы и средства несанкционированного получения информации в телефонных и проводных линиях связи

Зоны подключения

Рассмотрим потенциальные возможности перехвата речевой информации, передаваемой по телефонным линиям. Телефонную систему связи можно представить в виде нескольких

Методы и средства несанкционированного получения информации в каналах сотовой связи

В ближайшее время во всем мире радиосвязь станет обычным атрибутом жизни. Эта тенденция, являющаяся следствием научно-технической революции в коммерческой связи, по мнению одних экспертов, может да

Основные способы несанкционированного доступа

Изобретение компьютера дало людям уникальный инструмент, который существенно раздвинул границы человеческих возможностей. Вычислительным машинам стали доверять многие секреты, используя ЭВМ как сре

Преодоление программных средств защиты

В настоящее время известно огромное количество хакерских разработок, предназначенных для преодоления программных средств защиты. Они обладают различной эффективностью, но позволяют в той или иной с

Преодоление парольной защиты

Один из наиболее распространенных способов разграничения доступа к ресурсам вычислительных систем — введение паролей. В целом это достаточно надежный способ защиты, однако необходимо представлять е

Некоторые способы внедрения программных закладок и компьютерных вирусов

Созданием программной закладки или вируса еще не решается задача, поставленная при их написании. Вторая, не менее сложная, заключается во внедрении программного продукта. О важности и сложности это

Роль и место правового обеспечения

Разработка методов и средств защиты от промышленного шпионажа является важной составной частью общегосударственного процесса построения системы защиты информации. Значимость этого процесса определя

Февраля 1995 г.

Президент Российской Федерации Б. Ельцин

«О ГОСУДАРСТВЕННОЙ ТАЙНЕ»

Закон РФ от 21 июля 1993 г. № 5485-1 (с изменениями от 6 октября 1997 г.)

ПостановлениеВС РФ

Июля 1993 г.

Президент Российской Федерации Б. Ельцин

«О ФЕДЕРАЛЬНЫХ ОРГАНАХ ПРАВИТЕЛЬСТВЕННОЙ СВЯЗИ И ИНФОРМАЦИИ»

Закон РФ от 19 февраля 1993 г. № 4524-1 (с изменениями от

Февраля 1993 г.

Президент Российской Федерация Б. Ельцин

«ОБ ОРГАНАХ ФЕДЕРАЛЬНОЙ СЛУЖБЫ БЕЗОПАСНОСТИ В РОССИЙСКОЙ ФЕДЕРАЦИИ»

Федеральный закон от 3 апреля 1995 г. № 40-ФЗ Приня

Апреля 1995 г.

Президент Российской Федерации Ельцин Б.

«О СЕРТИФИКАЦИИ ПРОДУКТОВ И УСЛУГ» Закон РФ от 10 июня 1993 г. № 5151-1 (в ред. Федерального закона от 27 декабря 1995 г. № 211-ФЗ)

Августа 1995 г.

Президент Российской Федерации Б. Ельцин

«О МЕРАХ ПО РЕАЛИЗАЦИИ ПРАВОВОЙ ИНФОРМАТИЗАЦИИ» Указ Президента РФ от 28 июня 1993 г. № 963

В целях ускорения работ по пра

Июня 1993 г.

Президент Российской Федерации Б. Ельцин

«ОБ ОБРАЗОВАНИИ ФЕДЕРАЛЬНОЙ КОМИССИИ ПО ПРАВОВОЙ ИНФОРМАТИЗАЦИИ ПРИ ПРЕЗИДЕНТЕ РОССИЙСКОЙ ФЕДЕРАЦИИ» Указ Президента РФ от 28 января 199

Января 1994 г.

Президент Российской Федерации Б. Ельцин

ПОЛОЖЕНИЕ

О Федеральной комиссии по правовой информатизации при Президенте Российской Федерации

I. Общ

Апреля 1995 г.

Президент Российской Федерации Б. Ельцин

«ПОЛОЖЕНИЕ

О ГОСУДАРСТВЕННОЙ ТЕХНИЧЕСКОЙ КОМИССИИ ПРИ ПРЕЗИДЕНТЕ РОССИЙСКОЙ ФЕДЕРАЦИИ»

Указ Президента

Февраля 1999 г.

Президент Российской Федерации Б. Ельцин

ПОЛОЖЕНИЕ

О Государственной технической комиссии при Президенте Российской Федерации Утверждено Указом Президента РФ от

Область применения

Настоящий стандарт устанавливает классификацию и перечень факторов, воздействующих на защищаемую информацию, в интересах обоснования требований защиты информации на объекте информатизации.

Определения и сокращения

2.1. В настоящем стандарте применяют следующие термины с соответствующими определениями:

информация — сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от фор

Основные положения

3.1. Выявление и учет факторов, воздействующих или могущих воздействовать на защищаемую информацию в конкретных условиях, составляют основу для планирования и осуществления эффективных мероприятий,

Классификация факторов, воздействующих на защищаемую информацию

4.1. Факторы, воздействующие на защищаемую информацию и подлежащие учету при организации защиты информации, по признаку отношения к природе возникновения делят па классы:

>• субъективн

Общие положения

1.1. Настоящее Положение устанавливает единый на территории Российской Федерации порядок исследований и разработок в области:

>• защиты информации, обрабатываемой автоматизированными с

Организационная структура, порядок проведения работ по защите информации от НСД и взаимодействия на государственном уровне

2.1. Заказчиком защищенных СВТ является заказчик соответствующей АС, проектируемой на базе этих СВТ.

Заказчик защищенных СВТ финансирует их разработку или принимает долевое участие в фина

Система государственных нормативных актов, стандартов, руководящих документов и требований по защите информации от НСД

3.1. Система государственных нормативных актов, стандартов, руководящих документов и требований по защите информации от НСД базируется на законах, определяющих вопросы защиты государственных секрет

Порядок разработки и изготовления защищенных СВТ, в том числе программных и технических средств и систем защиты информации от НСД

4.1. При разработке и изготовлении защищенных СВТ, в том числе программных и технических средств и систем защиты необходимо руководствоваться существующей системой разработки и постановки продукции

Порядок разработки, сертификации, внедрения и эксплуатации средств криптографической защиты информации от несанкционированного доступа

6.1. Данный раздел определяет взаимодействие сторон и порядок проведения работ при создании, сертификации и эксплуатации средств криптографической защиты информации (СКЗИ) от несанкционированного д

Порядок организации и проведения разработок системы защиты секретной информации в ведомствах и на отдельных предприятиях

7.1. Для решения научно-технических, методических и принципиальных практических вопросов по проблеме защиты информации от НСД в АС в системе ведомств может проводиться комплекс научно-исследователь

Порядок приемки СЗСИ перед сдачей в эксплуатацию в составе АС

8.1. На стадии ввода в действие КСЗ осуществляются:

>• предварительные испытания средств защиты;

>• опытная эксплуатация средств защиты ифункциональных задач АС в условиях

Порядок эксплуатации программных и технических средств и систем защиты секретной информации от НСД

9.1. Обработка информации в АС должна производиться в соответствии с технологическим процессом обработки секретной информации, разработанным и утвержденным в порядке, установленном на предприятии д

Порядок контроля эффективности защиты секретной информации в АС

10.1. Контроль эффективности защиты информации в АС проводится в целях проверки сертификатов на средства защиты и соответствия СЗИ требованиям стандартов и нормативных документов Гостехкомиссии Рос

Порядок обучения, переподготовки и повышения квалификации специалистов в области защиты информации от НСД

11.1. Подготовка молодых специалистов и переподготовка кадров в области защиты информации, обрабатываемой в АС, от НСД осуществляется в системе Госкомитета Российской Федерации по делам науки и выс

Общие положения

1.1. Настоящий документ излагает систему взглядов, основных принципов, которые закладываются в основу проблемы защиты информации от НСД, являющейся частью общей проблемы безопасности информации.

Определение НСД

2.1. При анализе общей проблемы безопасности информации выделяются те направления, в которых преднамеренная или непреднамеренная деятельность человека, а также неисправности технических средств, ош

Основные принципы защиты от НСД

3.1. Защита СВТ и АС основывается на положениях и требованиях существующих законов, стандартов и нормативно-методических документов по защите от НСД к информации.

3.2. Защита СВТ обеспечи

Модель нарушителя в АС

4.1. В качестве нарушителя рассматривается субъект, имеющий доступ к работе со штатными средствами АС и СВТ как части АС.

Нарушители классифицируются по уровню возможностей, предоставляем

Основные направления обеспечения защиты от НСД

6.1. Обеспечение защиты СВТ и АС осуществляется:

СРД субъектов к объектам доступа;

обеспечивающими средствами для СРД.

6.2. Основными функциями СРД являются:

Основные характеристики технических средств защиты от НСД

7.1. Основными характеристиками технических средств защитыявляются:

>• степень полноты и качество охвата ПРД реализованной СРД;

>• состав и качество обеспечи

Классификация АС

8.1. Классификация необходима для более детальной, дифференцированной разработки требований по защите от НСД с учетом специфических особенностей этих систем.

8.2. В основу системы классиф

Организация работ по защите от НСД

9.1. Организация работ по защите СВТ и АС от НСД к информации должна быть частью общей организации работ по безопасности информации.

9.2. Обеспечение защиты основывается на требованиях по

Классификация АС

1.1. Классификация распространяется на все действующие и проектируемые АС учреждений, организаций и предприятий, обрабатывающие конфиденциальную информацию.

1.2. Деление АС на соответству

Требования по защите информации от НСД для АС

2.1. Защита информации от НСД является составной частью общей проблемы обеспечения безопасности информации. Мероприятия по защите информации от НСД должны осуществляться взаимосвязано с мероприятия

Общие положения

1.1. Данные показатели содержат требования защищенности СВТ от НСД к информации.

1.2. Показатели защищенности СВТ применяются к общесистемным программным средствам и операционным системам

Требования к показателям защищенности

2.1. Показатели защищенности

2.1.1. Перечень показателей по классам защищенности СВТ приведен в таблице.

Показатель защищенности /Класс защищенности

/6 /5 /4 /3 /2 /1

Оценка класса защищенности СВТ (сертификация СВТ)

Оценка класса защищенности СВТ проводится в соответствии с Положением о сертификации средств и систем вычислительной техники и связи по требованиям защиты информации, Временным положением по органи

Общие положения

1.1. Данные показатели содержат требования к средствам защиты, обеспечивающим безопасное взаимодействие сетей ЭВМ, АС посредством управления межсетевыми потоками информации, и реализованных в виде

Требования к межсетевым экранам

2.1. Показатели защищенности

2.1.1. Перечень показателей по классам защищенности МЭ.

Показатель защищенности /Класс защищенности

/5 /4 /3 /2 /1

Управление до

Термины и определения

Администратор МЭ — лицо, ответственное за сопровождение МЭ.

Дистанционное управление компонентами МЭ — выполнение функций по сопровождению МЭ (компоненты) администратором МЭ с узла (рабоч

Общие положения

1.1. Классификация распространяется на ПО, предназначенное для защиты информации ограниченного доступа.

1.2. Устанавливается четыре уровня контроля отсутствия недекларированных возможност

Термины и определения

2.1. Недекларированные возможности — функциональные возможности ПО, не описанные или не соответствующие описанным в документации, при использовании которых возможно нарушение конфиденциальности, до

Требования к уровню контроля

3.1. Перечень требований

Требование /Уровень контроля

/4 /3 /2 /1

Требования к документации

I. Контроль состава и содержания документации/ / /

Общие положения

1.1. Настоящий руководящий документ устанавливает классификацию по классам защиты специальных защитных знаков, предназначенных для контроля доступа к объектам защиты, а также для защиты документов

Термины и определения

Специальный защитный знак (СЗЗ) — сертифицированное и зарегистрированное в установленном порядке изделие, предназначенное для контроля несанкционированного доступа к объектам защиты путем определен

Классификация специальных защитных знаков и общие требования

3.1. Все СЗЗ делятся на 18 классов. Классификация СЗЗ осуществляется на основе оценки их основных параметров: возможности подделки, идентифицируемости и стойкости защитных свойств.

Класс

Основные понятия информационной безопасности

После знакомства с некоторыми правовыми актами, которые регулируют (или по крайней мере должны регулировать) деятельность тех лиц, чья сфера интересов находится в области защиты информации или ее с

Организационные мероприятия по защите информации

Как говорилось выше, защита информации — есть комплекс мероприятий, проводимых собственником информации, по ограждению своих прав на владение и распоряжение информацией, созданию условий, ограничив

Добровольная аттестация объектов информатизации по требованиям безопасности информации

В настоящее время единственным способом юридически обосновать достаточность организационных и технических мероприятий по защите информации, а также компетентность собственной службы безопасности яв

Общие принципы выявления

Одним из элементов системы защиты информации является выявление возможно внедренных закладных устройств (ЗУ). Оно реализуется на основе двух групп методов (рис. 2.3.1).

Индикаторы поля

В соответствии с классификацией, приведенной на рис. 2.3.1, основными способами выявления радиозакладных устройств являются:

>• использование индикаторов поля;

>• п

Специальные радиоприемные устройства

Панорамные приемники и их основные характеристики

Радиоприемные устройства, безусловно, являются более сложным и более надежным средством выявления радиозакладок, чем индикаторы по

Программно-аппаратные комплексы

Дальнейшим шагом по пути совершенствования процедуры поиска ЗУ является применение программно-аппаратных комплексов радиоконтроля и выявления каналов утечки информации, так как их возможности значи

Нелинейные радиолокаторы

Общие сведения о нелинейных локаторах

Одной из наиболее сложных задач в области защиты информации является поиск внедренных ЗУ, не использующих радиоканал для передачи информации,

Некоторые рекомендации по поиску устройств негласного съема информации

Всю процедуру поиска можно условно разбить на несколько этапов:

>• подготовительный этап;

>• физический поиск и визуальный осмотр;

>• обнаружение радиозакладн

Общие принципы защиты

Среди всего многообразия способов несанкционированного перехвата информации особое место занимает прослушивание телефонных разговоров, поскольку телефонная линия — самый удобный источник связи межд

Аппаратура контроля линий связи

Индикаторные устройства

Принцип действия приборов указанного типа основан на измерении и анализе параметров телефонных линий. Основными параметрами, которые наиболее просто поддают

Средства защиты линий связи

Многофункциональные устройства индивидуальной защиты телефонных линий

На практике разработаны и широко используются специальные схемы предотвращения прослушивания помещений через Т

Криптографические методы и средства защиты

Радикальной мерой предотвращения подслушивания телефонных разговоров является использование криптографических методов защиты. Проблемы защиты информации волновали человечество с незапамятных времен

Защита от пиратских подключений

Отдельная, но очень актуальная проблема — борьба с лицами, незаконно подключившимися к чужим телефонным сетям и использующими их для своих целей, например для звонков в дальнее зарубежье. На Западе

Технические средства пространственного и линейного зашумления

По принципу действия все технические средства пространственного и линейного зашумления можно разделить на три большие группы.

1. Средства создания акустических маскирующих помех:

Защита информации от высокочастотного навязывания

При рассмотрении методов ведения промышленного шпионажа в п. 1.3.5. были выделены основные принципы применения методов ВЧ-навязывания для съема информации с различных объектов. Теперь остановимся н

Обнаружители диктофонов

В разделе 1.5 отмечалось, что диктофон может быть использован как в качестве закладного подслушивающего устройства, так и для негласной записи доверительных бесед какой-либо из заинтересованных сто

Устройства подавления записи работающих диктофонов

Из материалов предыдущего подраздела видно, что обнаружение диктофона — очень сложная техническая задача. Вместе с тем работающий на запись диктофон можно подавить, то есть создать условия, при кот

Виды потенциально опасных воздействий

Защита информационных ресурсов, хранящихся и обрабатываемых в компьютерных системах, как никогда стала актуальной в связи с широким внедрением последних во все области нашей жизни. Причем возникла

Защита от заражения компьютерными вирусами

В наше время никого уже не надо убеждать в необходимости защиты информации, хранящейся и обрабатываемой в компьютере, от вирусов. Однако далеко не все знают, что и как нужно делать, чтобы защитить

Программно-аппаратные средства защиты информации от несанкционированного доступа

Условно все современные программно-аппаратные средства защиты информации можно разделить на три основные группы:

А. Средства, разработанные для защиты информации от НСД в информационных с

Новости и инфо для студентов