рефераты конспекты курсовые дипломные лекции шпоры

- Раздел Образование

- /

- Шифрование

Реферат Курсовая Конспект

Шифрование

Шифрование - раздел Образование, Для Итсс 2 Семестр ...

Для ИТСС 2 семестр

Шифрование

ШИФР ЮЛИЯ ЦЕЗАРЯ

Юлий Цезарь придумал способ получше. Каждую букву сообщения он заменял на другую, которая в латинском алфавите отстояла от исходной на три позиции… VENI . VIDI . VICI. (Пришел. Увидел. Победил.)Основные определения

Монограф – это одиночная буква любого алфавита, который мы используем. Диграф – это любая пара рядом стоящих букв. Так, например ДА. Триграф состоит из трех рядом стоящих букв; так например, НЕТ; и так далее.Оценка стойкости системы шифрования

Первый случай отражает «типичную» ситуацию: если в этих условиях систему шифрования можно вскрыть за короткое время, то пользоваться ею не следует.… Сейчас, когда повсюду используются электронные средства связи, в эпоху вирусов… За последнее десятилетия толкование термина информационная безопасность претерпело два значительных изменения. До…Сервисная служба защиты

Таблица 1. Некоторые из функций обеспечивающих общую целостность информации Идентификация Подтверждение (индоссамент) … Как мы видим список очень длинный, и в действительности при создании проекта… Конфиденциальность. Гарантия доступа к хранящейся в компьютерной системе и пересылаемой по каналам связи информации…Нарушение защиты

…Пассивные нарушения

Раскрытие содержимого сообщений.Телефонный разговор, сообщение электронной почты могут содержать важную или конфиденциальную информацию. Желательно,… Анализ потока данных. Предположим, что мы используем такой способ маскировки… Пассивные нарушения обнаружить очень трудно, поскольку они не предполагают каких-либо изменений данных. Но нарушения…Активные нарушения

Имитацияозначает попытку одного объекта выдать себя за другой. Обычно имитация выполняется вместе с попыткой активного нарушения какого-нибудь… Воспроизведение представляет собой пассивный перехват блока данных и… Модификация сообщений означает либо изменение части легитимного сообщения, либо его задержку, либо изменение порядка…Длиной строки называется

+{00}называется количество символов в ней

6. Система шифрования – это

+{00}Система, которую можно использовать для изменения текста сообщения

+{00}Система целью, которой сделать текст непонятным для всех, кроме тех, кому он предназначен.

Зашифрованием называется

+{00}Процесс применения системы шифрования к исходному сообщению

Открытым текстом называют

+{00}Исходный текст сообщения, до зашифрования

Шифрованным текстом называют

10. Триграф – это +{00}состоит из трех рядом стоящих букв 11. Что изучает криптография?Перечислите этапы дешифрования.

16. Идентификация – это +{00}Определение типа системы шифрования +{00}Анализ сообщенияПеречислите типы атак

+{00}Все ответы

25. Разъединение – это

+{00}Ресурс системы уничтожается или становится недоступным

26. Перехват – это

+{00}К ресурсу открывается несанкционированный доступ

27. Модификация – это

+{00}К ресурсу не только открывается несанкционированный доступ, но нарушитель еще и изменяет этот ресурс

28. Фальсификация – это

+{00}В систему злоумышленником вносится подложный объект

Перечислите пассивные нарушения.

+{00}Раскрытие содержимого сообщений

+{00}Анализ потока данных

Перечислите активные нарушения

+{00}Все ответы

Сети

Понятие о компьютерной сети.

Рождение компьютерных сетей было вызвано практической потребностью для совместного использования данных. Персональный компьютер – превосходный… Сетью называется группа соединенных компьютеров и других устройств. Концепция…ОСНОВЫ ПОСТРОЕНИЯ СЕТЕЙ

Основы сетевых технологий

Телекоммуникационные системы и сети представляют комплекс аппаратных и программных средств, обеспечивающих передачу информационных сообщений между… Телекоммуникационные системы – это комплекс аппаратных и программных средств,…Два типа сетей (локальные)

Ø Серверы (server) – компьютеры, предоставляющие свои ресурсы сетевым пользователям; Ø Клиенты (client) – компьютеры, осуществляющие доступ к сетевым… Ø Среда (media) – способ соединения компьютеров;Одноранговые сети

Одноранговые сети называют также рабочими группами. Рабочая группа – это небольшой коллектив, поэтому в одноранговых сетях чаще всего не более 10… В одноранговой сети требования к производительности и к уровню защиты для… В такие операционные системы, как Microsoft Windows NT Workstation, Microsoft Windows for Workgroups, Microsoft…Сети на основе сервера

Если к сети подключено более 10 пользователей, то одноранговая сеть, где компьютеры выступают в роли и клиентов и серверов, может оказаться недостаточно производительной. Поэтому большинство сетей использует выделенные серверы.

Выделенным называется такой сервер, который функционирует только как сервер (исключая функции клиента или рабочей станции). Они специально оптимизированы для быстрой обработки запросов от сетевых клиентов и для управления защитой файлов и каталогов.

Сети на основе сервера стали промышленным стандартом.

Специализированные серверы.

Ø Файл – серверы и принт – серверы. Файл – серверы и принт – серверы управляют доступом пользователей… Ø Серверы приложений.Глобальные сети

Ø цифровые выделенные линии, которые бывают постоянные или арендуемые. Цифровые выделенные линии используют технологии плезиохронной… Ø цифровые сети интегральных служб с коммутацией каналов (ISDN); Ø цифровые абонентские сети (DSL);Топология сетей

Топология – это стандартный термин, который используется профессионалами при описании основной компоновки сети. Кроме термина «топология», для описания физической компоновки употребляют… - - физическое расположение;Базовые топологии

Ø шина (bus)

Ø звезда (star)

Ø кольцо (ring)

Если компьютеры подключены вдоль одного кабеля, топология называется шиной. В том случае, когда компьютеры подключены к сегментам кабеля, исходящим из одной точки, или концентратора, топология называется звездой. Если кабель, к которому подключены компьютеры, замкнут в кольцо, такая топология носит название кольца.

Шина.

Топологию «шина» часто называют «линейной шиной» (liner bus). Данная топология относится к наиболее простым и широко распространенным топологиям. В ней используется один кабель, именуемый магистралью или сегментом, вдоль которого подключены все компьютеры сети.

В сети с топологией «шина» компьютеры адресуют данные конкретному компьютеру, передавая их по кабелю в виде электрических сигналов.

Данные в виде электрических сигналов передаются всем компьютерам в сети; однако информацию принимает тот, адрес которого соответствует адресу получателя, зашифрованному в этих сигналах. Причем в каждый момент времени, только один компьютер может вести передачу.

Так, как данные в сеть передаются только одним компьютером, ее производительность зависит от количества компьютеров, подключенных к шине. Чем их больше, тем медленнее работает сеть. Шина – пассивная топология. Это значит, что компьютеры только «слушают» передаваемые по сети данных, но не перемещают их от отправителя к получателю. Поэтому, если один из компьютеров выйдет из строя, это не скажется на работе остальных. В этой топологии данные распространяются по всей сети – от одного конца кабеля к другому. Если не предпринимать никаких действий, то сигналы, достигнув конца кабеля будут отражаться и это не позволит другим компьютерам осуществлять передачу. Поэтому, после того, как данные достигнут адресата, электрические сигналы необходимо погасить. Для этого на каждом конце кабеля в сети с топологией «шина» устанавливают терминаторы (terminators) (которые еще называют заглушками) для поглощения электрических сигналов.

Преимущества: отсутствие дополнительного активного оборудования (например повторителей) делает такие сети простыми и недорогими.

Схема линейной топологии локальной сети

Однако, недостаток линейной топологии заключается в ограничениях по размеру сети, ее функциональности и расширяемости.

Кольцо

При кольцеобразной топологии каждая рабочая станция соединяется с двумя ближайшими соседями. Такая взаимосвязь образует локальную сеть в виде петли или кольца. Данные передаются по кругу в одном направлении, а каждая станция играет роль повторителя, который принимает и отвечает на адресованные ему пакеты и передает другие пакеты следующей рабочей станции «вниз». В оригинальной кольцеобразной сети все объекты подключались друг к другу. Такое подключение должно было быть замкнутым. В отличии от пассивной топологии «шина», здесь каждый компьютер выступает в роли репитора, усиливая сигналы и передавая их следующему компьютеру. Преимущество такой топологии было предсказуемое время реагирования сети. Чем больше устройств находилось в кольце, тем дольше сеть реагировала на запросы. Наиболее существенный ее недостаток заключается в том, что при выходе из строя хотя бы одного устройства отказывалась функционировать вся сеть.

Один из принципов передачи данных по кольцу носит название передачи маркера.Суть его такова. Маркер последовательно, от одного компьютера к другому, передается до тех пор, пока его не получит тот, который хочет передать данные. Передающий компьютер изменяет маркер, помещает электронный адрес в данные и посылает их по кольцу.

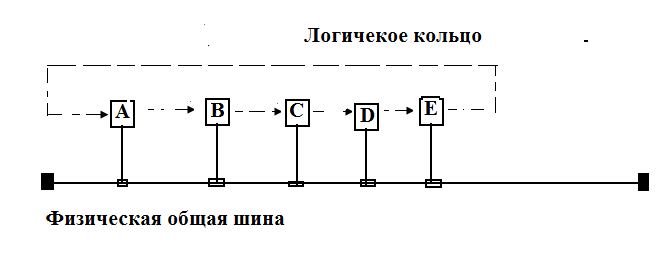

Такую топологию можно улучшить, подключив все сетевые устройства через концентратор(Hub устройство, соединяющие другие устройства). Визуально «подправленное кольцо физически кольцом уже не является, но в подобной сети данные все равно передаются по кругу.

На рисунке сплошными линиями обозначены физические соединения, а пунктирными – направления передачи данных. Таким образом, подобная сеть имеет логическую кольцевидную топологию, тогда как физически представляет собой звезду.

Звезда

При топологии «звезда» все компьютеры с помощью сегментов кабеля подключаются к центральному компоненту, имеющему концентратор. Сигналы от передающего компьютера поступают через концентратор ко всем остальным. В сетях с топологией «звезда» подключение кабеля и управление конфигурацией сети централизованы. Но есть и недостаток: так как все компьютеры подключены к центральной точке, для больших сетей значительно увеличивается расход кабеля. К тому же если центральный компонент выйдет из строя, нарушится работа всей сети.

Преимущество: если нарушится работа в одном компьютере или выйдет из строя кабель, соединяющий один компьютер, то только этот компьютер не сможет получать и передавать сигналы. На остальные компьютеры в сети это не повлияет. Общая скорость работы сети ограничивается только пропускной способностью концентратора.

Звездообразная топология является доминирующей в современных локальных сетях. Такие сети довольно гибкие, легко расширяемые и относительно недорогие по сравнению с более сложными сетями, в которых строго фиксируются методы доступа устройств к сети. Таким образом, «звезды» вытеснили устаревшие и редко используемые линейные и кольцеобразные топологии. Более того, они стали переходным звеном к последнему виду топологии – коммутируемой звезде.

Коммутатор – это многопортовое активное сетевое устройство. Коммутатор «запоминает» аппаратные (или MAC – Media Access Control) адреса подключенных к нему устройств и создает временные пути от отправителя к получателю, по которым и передаются данные. В обычной локальной сети с коммутироуемой топологией предусмотрено несколько соединений с коммутатором. Каждый порт и устройство, которое к нему подключено, имеет свою собственную пропускную способность (скорость передачи данных).

Коммутаторы могут значительно улучшить производительность сетей. Во-первых, они увеличивают общую пропускную способность, которая доступна для данной сети. Например в 8-ми потровом коммутаторе может быть 8 отдельных соединений, поддерживающих скорость до 10 Мбит/с каждое. Соответственно пропускная способность такого устройства – 80Мбит/с. Прежде всего коммутаторы увеличивают производительность сети, уменьшая количество устройств, которые могут заполнить всю пропускную способность одного сегмента. В одном таком сегменте содержится только два устройства: сетевое устройство рабочей станции и порт коммутатора. Таким образом за полосу пропускания в 10 Мбит/с могут «соперничать» всего два устройства, а не восемь (при сипользовании обыкновенного 8-портового концентратора, который не предусматривает такого разделения полосы пропускания на сегменты).

В заключении следует сказать что различают топологию физических связей (физическая структура сети) и топологию логических связей (логическую структуру сети)

Конфигурация физических связей определяется электрическими соединениями компьютеров и может быть представлена в виде графа, узлами которого являются компьютеры и коммуникационное оборудование, а ребра соответствуют отрезкам кабеля, связывающим пары узлов.

Логические связипредставляют собой пути прохождения информационных потоков по сети, они образуются путем соответствующей настройки коммуникационного оборудования.

В некоторых случаях физическая и логическая топологии совпадают, а иногда не совпадают.

__4V@|__¶Е¶dF_ШР¶___D‘АцPж$р;ЂѕюDд•СX!ЭЌ4ЫLЪЧн¬э`_~Wи/дщ_o_ФQГ"Vг_D€_ќҐј¶нзЉV«хЏ_’hџ·Ф1ТјЅЧп„уР_;_ог__9МЎ€;”_”QbO_уФВс`_Iы_3У”=a_Ў_µ_МTЋ=Fk*оа„>ЖкbkОPRV§їПГзш:ё'(

__4V@|__¶Е¶dF_ШР¶___D‘АцPж$р;ЂѕюDд•СX!ЭЌ4ЫLЪЧн¬э`_~Wи/дщ_o_ФQГ"Vг_D€_ќҐј¶нзЉV«хЏ_’hџ·Ф1ТјЅЧп„уР_;_ог__9МЎ€;”_”QbO_уФВс`_Iы_3У”=a_Ў_µ_МTЋ=Fk*оа„>ЖкbkОPRV§їПГзш:ё'(

– Конец работы –

Используемые теги: Шифрование0.04

Если Вам нужно дополнительный материал на эту тему, или Вы не нашли то, что искали, рекомендуем воспользоваться поиском по нашей базе работ: Шифрование

Что будем делать с полученным материалом:

Если этот материал оказался полезным для Вас, Вы можете сохранить его на свою страничку в социальных сетях:

| Твитнуть |

Хотите получать на электронную почту самые свежие новости?

Новости и инфо для студентов