рефераты конспекты курсовые дипломные лекции шпоры

- Раздел Информатика

- /

- Системный подход при комплексной защите информации

Реферат Курсовая Конспект

Системный подход при комплексной защите информации

Системный подход при комплексной защите информации - раздел Информатика, Методология Построения Комплексной Защиты Информации На Объектах Информатизац...

МЕТОДОЛОГИЯ ПОСТРОЕНИЯ КОМПЛЕКСНОЙ ЗАЩИТЫ ИНФОРМАЦИИ НА ОБЪЕКТАХ ИНФОРМАТИЗАЦИИ

Королёв В.И.

1 Системный подход при комплексной защите информации

1.1 Объект информатизации как объект защиты

В общесистемном представлении под объектом информатизации понимается любой субъект или организация (предприятие) любого вида деятельности, в интересах которых обеспечиваются максимально необходимые потребности в информации. Такое представление является следствием нормативного определения информатизации как «процесса создания оптимальных условий для наиболее полного удовлетворения информационных потребностей … граждан, … организаций» [20]. В современной информационной сфере понятие информатизации тесно связано с понятием автоматизации, когда автоматизированные системы различного назначения (АИС, ИАС, САПР, АСУ - АСУП, АСУ ТП и др.) стали, по существу, производными информационных технологий (ИТ). Такая связь вполне объяснима, так как, во-первых, любая автоматизированная система (АС) предназначена для повышения эффективности работы организации, во-вторых, функционирование АС направлено на максимальное удовлетворение информационных потребностей пользователей АС непосредственно (АИС, ИАС) или через автоматизацию процессов деятельности (АСУП, АСУ ТП, САПР и др.).

Когда основой информатизации является разработка и внедрение АС, понятие объекта информатизации, как правило, связывается с объектом автоматизации – видом автоматизируемой деятельности, бизнес-процессом, технологическим процессом, процессом управления и т.д., но чаще с самой организацией, в интересах которой разрабатываются АС. Такой подход вполне согласуется с нормативным понятием информатизации, так как информатизация – это не только «процесс удовлетворения информационных потребностей», но и средства её реализации, место её реализации.

Таким образом, будем считать: объект информатизации (ОИ) – это организация определённого вида деятельности (производственное или иного предназначения предприятие, орган государственного управления, банк и т.д.), которая включает в себя развитую информационную сферу и широко использует в своей деятельности информационные технологии.

Как правило, понятие ОИ в таком представлении используется при решении проблемы информатизации/автоматизации организации в целом или отдельных её видов деятельности (бизнес-процессов).

Однако в ряде приложений, в том числе при решении проблемы обеспечения защиты информации, объект информатизации целесообразно определять в другом аспекте – как исполнительную структуру информационной сферы организации. В этом случае объект информатизации – это совокупность информационных ресурсов, средств и систем обработки и передачи информации, используемых в организации в соответствии с заданной информационной технологией. В состав объекта информатизации в данном случае включаются средства жизнеобеспечения объекта информатизации (здания, сооружения, помещения, обеспечивающие технические средства и инженерные системы), которые необходимы для установки и эксплуатации средств и систем обработки и передачи информации. Особо выделяются технологические и служебные помещения, в которых осуществляется работа с конфиденциальной информацией и возможно ведение конфиденциальных переговоров. Именно так трактуется объект информатизации в ГОСТ Р 51275–99 «Защита информации. Объект информатизации. Факторы, воздействующие на информацию» [10]. При решении проблемы защиты информации необходимо осмысленное и конкретное использование понятия «объект информатизации» с учётом приведённых выше двух аспектов.

Теоретические разработки и практика обеспечения защиты информации в современных информационных технологиях показывают, что эффективное обеспечение защиты информации на объекте информатизации требует системного подхода и комплексных решений, то есть создания комплексной системы защиты информации (КСЗИ) объекта информатизации – КСЗИ ОИ.

При создании КСЗИ в область рассмотрения должна включаться вся информационная сфера организации. При этом объект информатизации идентифицируется как объект защиты.

Строго говоря, информационная сфера организации включает в себя все виды информационной деятельности и используемые информационные технологии, однако, при дальнейшем рассмотрении ограничимся наиболее проблемными в части защиты информации автоматизированными информационными технологиями.

Схема информационного представления объекта информатизации в упрощённом виде показана на Рисунке 1.

Рисунок 1. - Информационное представление ОИ

Организация (объект информатизации) обладает собственными информационными ресурсами (ИР) или использует в работе в рамках предоставленной компетенции доверенные ей информационные ресурсы других обладателей информации. Информационные ресурсы ОИ являются базовым компонентом информационной сферы. Они являются исходным продуктом функционирования АС и других ИТ, эксплуатируемых на ОИ, могут динамически изменяться в ходе реализации информационных технологий (поступления, накопления, обработки, обмена и т.д.) или в результате их актуализации, предназначены для пользователей, то есть должны быть доступны для их использования по назначению. Однако информационные ресурсы могут включать в себя информацию ограниченного доступа в зависимости от её сущности. В соответствии с Законом РФ «Об информации, информационных технологиях и о защите информации» именно информация ограниченного доступа подлежит защите. Эта информация является предметом защиты для КСЗИ.

Защита информации (информационных объектов) ограниченного доступа – это безусловное и строгое обеспечение свойств конфиденциальности, целостности, доступности – в рамках установленных прав и полномочий, а также защита информации от «иных неправомерных действий в отношении такой информации» [13].

В состав информационной сферы ОИ могут входить традиционные документальные технологии, АС различного назначения с обеспечивающей информационно-технической инфраструктурой (ИТИ), отдельные автоматизированные ИТ, реализуемые на базе ИТИ или с помощью локальных комплексов средств автоматизации (КСА), технологии транспортировки информации средствами телекоммуникационной сети (ТКС).

Кроме того, ОИ информационно взаимодействует с внешней информационной средой (другие ОИ, внешние пользователи АС). Это взаимодействие может быть штатным, когда каналы информационного взаимодействия определёны, регламент информационного обмена контролируем. Но внешнее информационное взаимодействие может быть связано и с наличием побочных воздействий на защищаемую информацию и побочных исходящих информационных потоков, которые могут возникать за счёт человеческого фактора, свойств и особенностей работы технических средств, наличия специальной техники. Назовём это явление побочным информационным проявлением ОИ, а информационные отношения такого рода – побочными информационными технологиями. Одним из вариантов существования подобного рода побочных информационных технологий могут быть технологии съёма информации за счёт побочных электромагнитных излучений от технических средств обработки информации и наводок сигналов, имеющих информационную составляющую, на проводные среды (утечка информации за счёт ПЭМИН).

1.2 Системность и комплексность защиты информации

Анализ угроз информации, уязвимостей среды и средств реализации современных информационных технологий, методов, механизмов и средств защиты информации в автоматизированных системах показывает многоплановость и сложность защиты информации на объекте информатизации.

На объекте, как правило, эксплуатируется несколько АС различного назначения (информационного обеспечения и информационно-аналитической поддержки, управления, автоматизации технологических, операционных и расчётных процессов и т.д.). Они по-разному влияют на конечный результат функционирования ОИ и на возможный ущерб от угроз информационного характера, включают в себя информационные ресурсы, требующие различного уровня защиты, реализуются различными средствами, которые в большей или в меньшей мере являются уязвимыми в части защищённости информации.

Идеология современного построения средств автоматизации/информатизации ОИ предполагает наличие ИТИ (базовая платформа: программно-технический комплекс – ПТК и телекоммуникационная сеть – ТКС), на которой размещаются АС, как функциональные приложения, имеющие своё прикладное специальное программное обеспечение – СПО [11]. На основе ИТИ или локально своими КСА могут реализовываться другие ИТ – общесистемные сервисы, отдельные комплексы задач, внесистемные процедуры, ручные информационные технологии информационной сферы объекта, взаимодействующие с автоматизированным контуром.

Кроме того, следует также учесть и возможные побочные информационные технологии, для нейтрализации которых должны быть решены задачи защиты информации. Необходимо создать условия доверенного статуса вспомогательного оборудования, которое может стать техническим каналом утечки информации, территорий и помещений, предназначенных для размещения ПТК, компонентов ТКС, технологических и эксплуатационных служб. Условия доверенного статуса обеспечиваются, как правило, организационно-техническими мерами и мероприятиями (инженерно-техническая защита, специальный режим работы пользователей, технологического и эксплуатационного персонала и т.д.).

Базовым является фактор - структурные, технические, технологические и организационные решения по защите информации неразрывно связаны с проектными решениями по АС и обеспечивающей их функционирование инфраструктуре.

Все эти предпосылки, как ранее было отмечено, обосновывают методологический подход к эффективному решению проблемы защиты информации на объекте информатизации – системный подход и комплексное использование всех известных методов и средств защиты информации, то есть путём создания КСЗИ. Этот подход позволяет реализовать системную интеграцию разнородных задач и средств для достижения единой цели – обеспечения заданного уровня защищённости информационных ресурсов ОИ.

КСЗИ разрабатывается как автоматизированная организационно-техническая система управления [12] информационной безопасностью на объекте информатизации. Цель создания КСЗИ - нейтрализация актуальных для ОИ и эксплуатируемых на объекте АС угроз информационного характера, которые могут иметь различные источники и быть различной природы. При этом понимается, что система является специализированной (имеет свою специальную нормативную базу) и разрабатывается для защиты информации ограниченного доступа.

По охвату действия КСЗИ объекта информатизации должна обеспечивать защиту информации каждой функционирующей на объекте автоматизированной системы и всех информационных технологий, связанных с АС или с отдельными ИТ автоматизации/информатизации объекта.

Конструктивно КСЗИ является интегрированной обеспечивающей системой для всех эксплуатируемых на объекте информатизации АС. Её компоненты могут быть подсистемами защиты информации АС (ПСЗИ АС), тем самым, осуществляя системную увязку средств КСЗИ, согласование политик безопасности различных эксплуатируемых АС и единство управления информационной безопасностью на объекте в рамках КСЗИ.

Комплексная защита информации при выборе совокупности средств для решения задачи защиты должна удовлетворять следующим общим требованиям [6]:

· должны быть разработаны и доведены до уровня регулярного использования все необходимые механизмы гарантированного обеспечения требуемого уровня защищенности информации;

· механизмы требуемого уровня защищенности информации должны существовать в практической реализации;

· необходимо располагать сертифицированными средствами рациональной и эффективной реализации всех необходимых технических решений по защите информации;

· должны быть разработаны способы оптимальной организации и обеспечения проведения всех мероприятий по защите в процессе обработки информации.

Средства защиты, входящие в КСЗИ, обеспечивая решение задач защиты, должны регулярно выполнять свои функции, не конфликтуя между собой и с другими компонентами системы. В то же время они могут быть реализованы различными способами и методами в части моделей, алгоритмов и инструментария, могут быть программными или аппаратными средствами, организационными мерами и мероприятиями, а также представлять собой комплексные технические и организационные решения в виде отдельных функциональных изделий.

Системный подход к защите информации ограниченного доступа на объектах информатизации требует обеспечения защиты [3]:

· при всех видах информационной деятельности на объекте информатизации;

· во всех структурных компонентах АС;

· при всех режимах функционирования;

· на всех этапах жизненного цикла АС;

· с учётом взаимодействия объекта информатизации с внешней средой.

Таким образом, КСЗИ создаются в соответствии с принципами системности и комплексности. Исходя из рассмотренных выше предпосылок, эти принципы могут быть в обобщённом виде представлены в следующей интерпретации.

Ø Принцип системности заключается в том, что при декомпозиции целей и синтезе структурных элементов КСЗИ между ними, компонентами АС и процессами реализации информационных технологий, в интересах которых осуществляется защита информации, должны быть установлены такие связи, которые обеспечивают цельность КСЗИ и её взаимодействие с другими системами объекта информатизации и подсистемами АС.

При этом обеспечивается:

· рассмотрение всех угроз информации, влияющих на состояние защищённости информации в АС и на объекте информатизации;

· выделение актуальных из них путём анализа порождаемых ими рисков и последующего возможного ущерба, если риск становится реальным событием;

· ранжирование актуальных угроз;

· учёт всех выделенных актуальных угроз при создании КСЗИ.

Ø Принцип комплексности предполагает оптимальное использование различных методов, мер и средств защиты информации (административно-правовых, организационных, организационно-технических, технических, программных) для нейтрализации угроз информации и поддержания заданного уровня защищённости информации, интеграции этих средств в единую технологически связанную и управляемую систему.

1.3 Эффективность и ущерб информационной безопасности

объекта информатизации

Системный подход при комплексной защите информации позволяет учесть все важные аспекты, влияющие на эффективность обеспечения информационной безопасности ОИ, определить возможный совокупный ущерб при реализации угроз информационного характера и выделить зону ответственности КСЗИ за обеспечение ИБ на объекте информатизации. Продуктивное выполнение этих задач позволяет использование фактора риска – выстраивание и оценка соотношения «информационный риск – нанесённый ущерб».

Общепринятое понятие риска – возможное опасное событие. Ущерб – последствия от происшедшего опасного события. Из этого следует, что информационный риск – опасное для субъекта или объекта информатизации событие, при реализации которого наносится ущерб как для самой информационной сферы, так и, возможно, для информационно обслуживаемого объекта в целом [5].

Понятие риска непосредственно связано с понятием угроз. Угрозы порождают риски. При рассмотрении проблемы обеспечения информационной безопасности ОИ необходимо выделить две группы угроз информационного характера: угрозы информации и информационные угрозы.

Все угрозы, деструктивно влияющие на информацию, накапливаемую и обрабатываемую в информационной сфере ОИ, а так же на средства и службы реализации информационных технологий, являются угрозами информации.

В зависимости от сущности источников этих угроз, характера и способа их влияния на информацию угрозы целесообразно разделить на три группы.

Первая группа - группа техногенных и природных угроз информации, когда, практически, влияние на информацию осуществляется через угрозы в целом на объект информатизации, на инфраструктуру средств реализации информационных технологий, физически на сами средства реализации и носители информации.

Вторая группа – группа системных, функциональных и технологических угроз информации. Источником этой группы угроз являются принятые способы и методы работы с информацией, функциональные задачи АС, других комплексов автоматизации/информатизации, явно или скрытно имеющие ошибки или недостатки в информационной сфере, технологические и технические сбои и отказы в работе средств реализации информационных технологий и обеспечивающей инфраструктуры.

Третья группа – субъектные угрозы информации, источником которых, в конечном счёте, является человек (субъект), взаимодействующий с информационной сферой ОИ или интересующийся ею в определённых целях, осуществляющий эксплуатацию АС и средств реализации других информационных технологий, систем и средств обеспечивающей инфраструктуры.

Угрозы информации каждой из этих групп влияют на определённые качества (свойства) информации, если становятся реальными событиями.

Наличие субъектных угроз информации (третья группа) является причиной и необходимостью регулирования информационных отношений между субъектами или между субъектами и информационными объектами независимо от того, в какой среде эти отношения строятся: в форме традиционного разговорного или документального обмена, с применением технических средств, в автоматизированных системах и т.д. Это группа, угрозы которой направлены на нарушение установленных законодательно или иным путём норм, прав и полномочий владения и распоряжения имеющихся на ОИ информационных ресурсов. Нейтрализация угроз этой группы требует решения задачи защиты информации (обеспечение защищённости ИР: конфиденциальности, целостности и доступности – в рамках установленных норм, прав и полномочий). Так как в группе субъектных угроз источником угроз является человек, взаимодействующий с АС или другими компонентами информационной сферы ОИ, для решения задачи защиты информации требуется модель нарушителя защищённости информации, которая определяет, какие информационные активы, от кого и в какой степени необходимо защищать. Третья группа угроз - это область (зона) ответственности КСЗИ за информационную безопасность ОИ.

Вторая группа угроз влияет на такие свойства информации, как актуальность, полнота, достоверность, регламент своевременного предоставления и другие. Их нейтрализация должна быть обеспечена методологически, конструктивно и технически корректным проектированием и эксплуатацией самих АС и других локальных комплексов автоматизации/информации ОИ. То есть должна быть обеспечена высокая отказоустойчивость оборудования ИТИ и АС [21], а также информационная полнота и функциональная надёжность АС.

Угрозы первой группы соотносятся, прежде всего, с нарушением целостности самого объекта информатизации и его обеспечивающих инфраструктурных компонент, далее влияют в той или иной мере на все остальные свойства информации. Угрозы могут быть нейтрализованы путём создания инженерно-технической инфраструктуры гарантированной работоспособности для функционирования оборудования ИТИ и АС [X], а также за счёт катастрофоустойчивого построения инфраструктуры и технологии обработки информации в целом [14,18].

Однако функционирование АС и использование локальных информационных технологий – это обеспечивающие составляющие при выполнении основных работ, связанных с назначением объекта информатизации (организации). При этом информация АС (её содержание, регламент подачи и качество) может быть сама неэффективной, в ряде ситуаций небезопасной, так как её использование для принятия решений, управления, выполнения бизнес-процессов может привести к неприемлемым для организации, иногда разрушительным последствиям.

Таким образом, информационная сфера может быть источником угроз для потребителя. Эти угрозы относятся к информационным угрозам. Наличие информационных угроз, порождаемых функционирующей АС, требуют решения задачи безопасности информации для пользователя (обеспечение актуальности, полноты, достоверности, приемлемого нормативного регламента предоставления ит.д.). Следует отметить, что информационные угрозы могут исходить не только из внутренней информационной сферы ОИ (АС, локальные объектовые информационные технологии), но и от сугубо внешних источников (СМИ, носители информационно-психологического оружия и пр.). Но в нашем случае эти специфические источники информационных угроз не рассматриваются.

Угрозы информации и информационные угрозы являются угрозами информационной безопасности объекта информатизации, а состояние ОИ, при котором обеспечивается на должном уровне нейтрализация угроз информационного характера, отражает информационную безопасность ОИ.

Информационные риски, порождаемые угрозами информации, могут быть соизмеримы с целевыми рисками, связанными с основной деятельностью объекта информатизации (банковскими, предпринимательскими, управленческими, финансовыми и другими) [6]. А конечный ущерб от них включает в себя непосредственный ущерб в информационной сфере (необходимость восстановления информационных ресурсов, восстановления среды обработки, хранения и транспортировки информации, замены технических средств, обновление программного обеспечения и т.д.) и ущерб основной деятельности организации. Схема формирования конечного ущерба ОИ (организации) за счёт угроз информации и порождаемых ими информационных угроз и целевых рисков представлена на Рисунке 2.

Рисунок 2. - Схема формирования ущерба организации за счёт угроз информационной безопасности

Ещё раз подчеркнём, что область ответственности КСЗИ за информационную безопасность объекта информатизации определяется актуальными субъектными угрозами информации, которые порождают соответствующие информационные риски и информационные угрозы, провоцируют или напрямую порождают целевые риски организации, принося ущерб информационной сфере ОИ и основной деятельности организации.

Цель комплексной системы защиты информации (КСЗИ) - нейтрализация актуальных субъектных угроз информации в эксплуатируемых на объекте информатизации автоматизированных системах и в локальных объектовых информационных технологиях.

Структурная схема построения КСЗИ

Основным инструментарием построения КСЗИ является системный анализ. В соответствии с введённым понятием ОИ, который ассоциируется как объект защиты информации, объект информатизации может быть представлен в информационном отношении в двух аспектах:

· как система информационно-аналитического обеспечения основной деятельности ОИ или автоматизированного управления определёнными видами деятельности;

· как функциональный объект, информационно проявляющий себя в окружающей среде (внешнее информационное проявление объекта).

Внешнее информационное проявление объекта защиты имеет место за счёт множества существующих возможных каналов получения информации из объекта или об объекте, в штатном режиме или несанкционированным путём. По существу штатными каналами являются определённые легальные информационные технологии транспортировки данных через внешнюю среду в интересах ОИ (например, информационные технологии внешнего информационного взаимодействия с другими ОИ через ТКС). Побочные информационные технологии (процессы) получения информации, являющиеся следствием специфичных свойств технических средств, программной среды, появляющихся нештатных информационных ситуаций при функционировании АС (сбои, отказы), или, наконец, возникающие за счёт человеческого фактора, создают несанкционированные пути получения информации. С позиций КСЗИ информационные ситуации, связанные с появлением побочных информационных технологий, являются критическими.

Системный анализ предполагает, во-первых, анализ самого объекта для формирования задач защиты, во-вторых, поиск средств реализации этих задач и, наконец, синтез структуры системы, технологической целостности и управления (так как КСЗИ, как это ранее было отмечено, по природе своей является системой управления). Тем самым решаются дескриптивная и конструктивная задачи системного анализа.

В данном случае решение дескриптивной задачи системного анализа включает в себя выполнение следующих основных процедур:

· анализ информационных ресурсов и всей информационно-технологической инфраструктуры объекта (прежде всего, в отношении используемых АС) на предмет выявления защищаемых ресурсов и объективно имеющихся уязвимых мест;

· выявление и анализ угроз информации, их источников, порождаемых ими информационных рисков, оценка возможного ущерба и, на основании этой оценки, ранжирование угроз информации для выделения актуальных угроз;

· разработка модели нарушителя и модели угроз информационной безопасности для объекта защиты, при необходимости, для отдельных компонентов информационной сферы (деятельности) организации;

· формирование политики информационной безопасности, в рамках которой определяются направления постановки функциональных задач защиты (ФЗ), защищаемые информационные технологии и критические ситуации, а также направления деятельности подразделений ОИ в интересах обеспечения информационной безопасности и функциональные роли в подразделениях;

· определение необходимого набора функций назначения по защите информации, интеграция их в функциональные подсистемы и постановка функциональных задач защиты, обеспечивающих нейтрализацию актуальных угроз информации.

Результаты решения дескриптивной задачи системного анализа позволяют сформировать функциональную часть КСЗИ.

Далее решается конструктивная задача системного анализа, которая обеспечивает синтез и интеграцию системы.

Функциональные задачи защиты должны быть реализованы с помощью методов и средств, которые в защищаемых информационных технологиях, при критических ситуациях или в определённых условиях должны обеспечить выполнение требований политики безопасности. Упорядоченные по типам и видам совокупности этих методов и средств составляют набор обеспечивающих подсистем (обеспечивающая часть КСЗИ).

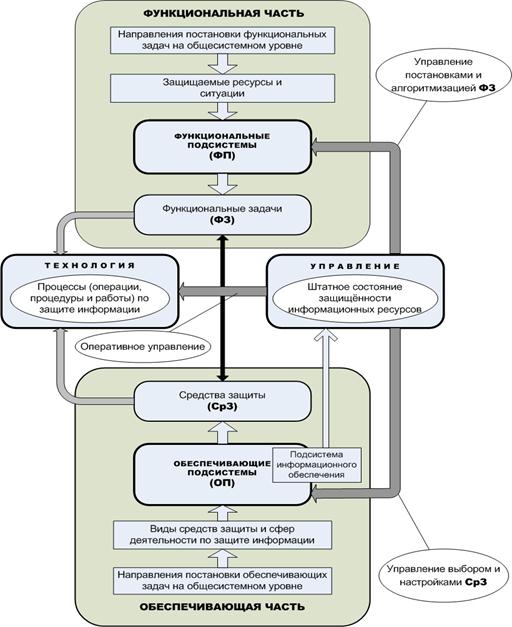

Рисунок 3. - Структурная схема построения КСЗИ

Из структурной схемы построения КСЗИ на объекте информатизации (Рисунок 3) следует две важных процедуры синтеза.

Средства защиты (организационные меры, организационно-технические мероприятия, программные, технические и аппаратно-программные средства - СрЗ) должны быть технологически увязаны между собой и с технологическими процессами обработки, хранения и передачи информации. Тем самым в структуру КСЗИ должен быть введён компонент, выполняющий эти функции – технологическое обеспечение КСЗИ.

КСЗИ обязан поддерживать определённый уровень информационной безопасности (защищённости информации) в АС и на ОИ в своей области ответственности. Без управления такое регулирование уровня защищённости информации невозможно. Поэтому в структуру КСЗИ вводится компонент управления информационной безопасностью, а КСЗИ становится, практически, системой управления.

Следовательно, управление – общесистемный структурный компонент КСЗИ, предназначенный для постоянного поддержания заданного уровня информационной безопасности в АС и на ОИ и обеспечивающий эффективную реализацию процессов управления, скоординированных и взаимоувязанных с управлением ИТ.

Таким образом, макроструктурными компонентами КСЗИ являются [5]:

· функциональные подсистемы (ФП);

· обеспечивающие подсистемы (ОП);

· подсистема технологического обеспечения (ТЕХНОЛОГИЯ);

· подсистема управления информационной безопасностью (УПРАВЛЕНИЕ).

3 Макроструктурные компоненты КСЗИ

3.1 Функциональные подсистемы

Функциональные подсистемы выделяются в качестве системных компонентов КСЗИ, прежде всего, с целью обеспечения защиты информации в штатных информационных технологиях определённого вида, назначения или способа реализации. Кроме того, функциональные подсистемы могут формироваться для защиты информации в побочных информационных технологиях, которые являются следствием определённых свойств программно-технической среды ИТ (наличие ПЭМИН и проводных сред, уязвимость технических средств или программного обеспечения и т.д.) или могут проявляться за счёт человеческого и организационно-технического факторов. Основанием выделения функциональных подсистем КСЗИ могут быть также нештатные информационные ситуации при функционировании АС (появление субъектных угроз информации при сбоях, отказах основных средств АС, технических инфраструктурных систем и вспомогательного оборудования, компьютерные атаки и т.д.) в случае, если вероятность их появления значительна и/или они являются критичными для информационной безопасности.

Отнесение штатных информационных технологий и информационных ситуаций к защищаемым технологиям и критическим ситуациям связывается с характером обрабатываемой информации (информация ограниченного доступа [13]) и наличием актуальных угроз при её использовании в этих ИТ.

Побочные информационные технологии, соотносимые с защищаемой информацией, должны быть исключены или влияние их на защищённость информации должно быть минимизировано до приемлемого уровня.

Функциональная подсистема КСЗИ реализует определённый набор функций назначения по защите информации путём решения функциональных задач защиты (ФЗ).

Под функциями назначения понимаются функции нейтрализации актуальных угроз информации. Они могут быть определены нормативными документами [16] как обязательно реализуемые для определённого класса защищённости АС (например, в части защиты от НСД – аутентификация, контроль доступа, регистрация, учёт, контроль потоков информации и т.д.). Кроме того, функции назначения по защите информации могут включаться в набор реализуемых функций при соответствующем обосновании в ходе проектирования АС и ИТ.

Функциональные задачи защиты являются задачами выполнения функций назначения в конкретных технологических процессах подсистемы в уязвимых точках среды реализации ИТ. Функциональные задачи защиты реализуются в соответствии с нормативными требованиями к классу защищённости АС или проектными требованиями.

Естественно, определение функций и постановка задач защиты зависят от источника, характера и сущности угроз информации. Реализация угроз информации, в свою очередь, зависима от вида и физики средств реализации информационных технологий. Этот фактор также влияет на постановку задач защиты.

Таким образом, в общем виде можно дать следующее определение функциональной подсистемы КСЗИ.

Функциональная подсистема КСЗИ – совокупность функций и задач защиты информации, решаемых в отношении защищаемых информационных технологий определённого вида, назначения и способа реализации или критических информационных ситуаций, влияющих на состояние защищённости информации в АС и на ОИ.

Схема формирования функциональных подсистем КСЗИ и их состава представлена на Рисунке 4.

Рисунок 4 – Схема формирования функциональных подсистем КСЗИ

В соответствии с предложенным подходом построения КСЗИ (Рисунок 3) выделение функциональных подсистем и постановку функциональных задач на общесистемном уровне целесообразно выполнить по двум направлениям:

· защита информации при внешнем информационном проявлении объекта информатизации;

· защита информации в информационной сфере объекта информатизации.

Информационные технологии и критические ситуации, в отношении которых, как правило, необходимо решать задачи защиты информации при построении КСЗИ ОИ, в общем виде входят в следующий перечень:

· секретное и конфиденциальное делопроизводство (технологии работы с традиционными документами на бумажных носителях и отчуждаемыми машинными носителями информации в ручном контуре автоматизации и на границе взаимодействия с автоматизированным контуром);

· общесистемные информационные технологии инфраструктурного уровня (технологии функционирования ПТК ОИ, являющегося платформой для размещения функциональных приложений автоматизации/информатизации ОИ; реализуются КТС и ОПО);

· информационные технологии функциональных приложений автоматизации/информатизации ОИ (АС различного назначения, отдельные функциональные задачи и комплексы автоматизации);

· информационные технологии общесистемных сервисных приложений автоматизации/информатизации(электронный документооборот, электронная почта, технологии работы с глобальной сетью ИНТЕРНЕТ, цифровая подпись и т.д.);

· приём, передача и транспортировка информации (как по внутренним объектовым каналам структурированной кабельной сети – СКС, так и по внешним каналах связи и передачи данных телекоммуникационной сети - ТКС);

· накопление, хранение, ведение и предоставление информации для реализации информационных технологий (хранение документальных и информационных фондов, архивов, баз данных и отдельных массивов данных, зафиксированных на различных носителях информации, с учётом обеспечения гарантированной целостности и сохранности информации, правовой доступности к ней);

· непосредственное информационное взаимодействие (информационные технологии «субъект – субъект», когда источниками и приёмниками информации являются субъекты без использования технических средств – разговорная речь);

· побочные информационные технологии автоматизации/информатизации (технологии съёма информации за счёт ПЭМИН, информационное навязывание через ТКС, технологии получения информации и влияния на неё, используя человеческий фактор, и т.д.);

· критические ситуации (нештатные режимы функционирования АС, компьютерные атаки, скрытое внедрение в программно-техническую среду и т.д.).

Предложенный перечень не претендует на универсальность и полноту. Тем более, следует учитывать, что выделение функциональных подсистем является системной процедурой проектирования конкретной КСЗИ конкретного объекта информатизации. Однако, ориентируясь на предложенный перечень защищаемых информационных технологий и критических ситуаций, а также, учитывая информационное представление ОИ, современные подходы к построению АС на базе компьютерной и телекоммуникационной среды, характер и сущность угроз информации, можно сформировать типовой набор функциональных подсистем (подсистем защиты информации объекта информатизации – ПСЗИ ОИ). В него целесообразно включить следующие подсистемы.

Защита информации при внешнем информационном проявлении объекта информатизации:

Ø Подсистема защиты информации при внешнем информационном взаимодействии. Обеспечивается защита передаваемых и поставляемых в ОИ информационных ресурсов через внешнюю телекоммуникационную сеть передачи данных и другие каналы связи.

Ø Подсистема нейтрализации побочного информационного проявления объекта информатизации. В данной подсистеме решаются задачи, связанные с защитой информации от утечки (побочные информационные технологии) за счёт ПЭМИН, специальных средств, человеческого фактора и других факторов.

Защита информации в информационной сфере объекта информатизации:

Ø Подсистема секретного и конфиденциального делопроизводства. Решаются задачи защиты информации при работе с традиционными документами на бумажной основе, как в ручном контуре автоматизации, так и на границе взаимодействия ручного контура с АС.

Ø Подсистема защиты информации на отчуждаемых машинных носителях информации. Основными задачами являются обеспечение целостности и сохранности информации, размещённой на отчуждённых носителях, правового владения и гарантированного хранения носителей, как материальных и информационных объектов, контролируемого движения их при транспортировке между субъектами и компонентами АС.

Ø Подсистема защиты информации от НСД общесистемного инфраструктурного уровня. В рамках данной подсистемы (ПСЗИ НСД ОИ) функции назначения (аутентификация, изоляция и разграничение доступа к информационным и техническим ресурсам АС, аудит, регистрация функционирования средств защиты информации от НСД и др.) и задачи защиты определяются набором средств их реализации, заложенным в используемых в ПТК программных продуктах ОПО, прежде всего ОС. Цель подсистемы – осуществить выбор, обеспечить настройку и функциональную связь этих средств для нейтрализации угроз информации, обрабатываемой всей совокупностью АС, размещённых на данной платформе, а также предоставить возможные средства защиты для специфичных угроз информации каждой из АС.

Ø Подсистема(ы) защиты информации от НСД в функциональных приложениях автоматизации/информатизации. Подсистемы разрабатываются для эксплуатируемых на ОИ автоматизированных систем (ПСЗИ НСД АС), возможно для локальных ИТ, размещаемых на платформе ПТК. Таким образом, они являются и подсистемами КСЗИ, и подсистемами АС, тем самым логично и корректно адаптируясь под требования общесистемные и конкретные для АС. Задачи защиты решаются средствами СПО с учётом тех возможностей, которые предоставляет для их решения ПСЗИ НСД ОИ. Иногда при проектировании достаточно поставить отдельные задачи защиты для АС, решая основные проблемы по защите информации АС в среде ПТК средствами ПСЗИ НСД ОИ.

Ø Подсистема(ы) защиты информации от НСД в общесистемных сервисных приложениях автоматизации/информатизации.Общесистемные сервисные приложения обеспечивают выполнение общих для всех пользователей функций автоматизации ОИ (электронный документооборот, электронная почта, цифровая подпись и т.д.). Информационные технологии, как правило, реализуются специальными программными продуктами – СПО в среде ПТК. Для обеспечения защиты информации в рамках этих технологий при разработке СПО часто недостаточно включать в технологию модули (задачи защиты) выполнения определённых функций назначения. Необходимо выполнение определённых специальных требований к построению технологии и, соответственно, СПО самого приложения. То есть в данном случае появляется вид задач защиты, постановка которых отражает специальные требования.

Ø Подсистема предотвращения компьютерных атак в АС и ликвидации их последствий. Задачами защиты являются выявление и предотвращение компьютерных атак через внешнюю телекоммуникационную сеть и отчуждаемые носители информации на автоматизированные информационные технологии – вирусы, взлом; внутренних компьютерных атак в обход средств защиты от НСД, в том числе при таких нештатных ситуациях функционирования АС, как сбои, отказы, изменение состава и конфигурации прграммно-технической среды. И далее – восстановление штатного состояния информационных ресурсов, программно-технической и телекоммуникационной среды АС.

Ø Подсистема обеспечения целостности и сохранности информационных ресурсов. Подсистема предназначена для решения задач защиты информации при ведении информационных ресурсов ОИ (накопление, хранение, актуализация, предоставление информации для реализации функциональных и общесистемных сервисных информационных технологий). Решаются задачи резервирования баз данных АС и других массивов информации, предотвращения их несанкционированной модификации при ведении и администрировании, сохранности носителей информации и самой информации при нештатных ситуациях, гарантированной доступности с учётом установленного правового поля. При этом, при постановке задач защиты может быть предусмотрено обеспечение целостности, сохранности и доступности при форс-мажорных обстоятельствах, например, при техногенных и природных катастрофах и т.д.

Ø Подсистема защиты информации в каналах передачи данных на объекте информатизации. Решаются задачи защиты информации в структурированных кабельных сетях (СКС) объекта защиты, при её транспортировке в локальных вычислительных сетях между компонентами ЛВС АС.

Ø Подсистема предотвращения скрытого внедрения в программные и технические средства ПТК и ТКС. Задачами защиты являются входной контроль и текущий мониторинг функционирования средств защиты, программного обеспечения и технических средств АС с целью выявления скрытых заложенных в них устройств деструктивного назначения и недекларированных возможностей программ, функционального и информационного навязывания через ТКС. Функциями назначения в части входного контроля являются тематические исследования используемого для обработки защищаемой информации программного обеспечения и спецпроверки основных технических средств автоматизации/информатизации ОИ и другого вспомогательного оборудования. Подсистема обеспечивает поддержку доверенной среды программно-технического комплекса и телекоммуникационной сети ОИ.

Ø Подсистема защиты непосредственного информационного взаимодействия. Задачами защиты являются выявление и нейтрализация возможных каналов утечки информации при непосредственном информационном взаимодействии «субъект – субъект», которые возникают при ведении секретных и конфиденциальных разговоров – речевая информация. Функциями назначения в данном случае являются активное или пассивное подавление генерируемых сигналов, несущих полезную защищаемую информацию. Средствами подавления перекрывается возможность их несанкционированного съёма информации по проводным каналам или с помощью специальной аппаратуры.

Важным элементом структуризации функциональной части КСЗИ ОИ является введение понятий функциональных комплексов защиты информации и использование их при компонентном построении КСЗИ. Схема формирования функциональных комплексов показана на Рисунке 5.

|

Рисунок 5 – Схема формирования функциональных комплексов КСЗИ

Выполнение отдельной функции назначения может осуществляться в различных точках процесса реализации ИТ и/или в различных точках программно-технической среды путём постановки и решения соответствующих задач защиты для этих точек. Интеграция однородных функциональных задач в рамках подсистемы КСЗИ образует функциональный комплекс I вида – интеграция по горизонтали/*.

/* Например, в рамках отдельной АС (подсистема защиты информации от НСД в функциональных приложениях автоматизации/информатизации) аутентификация актуализированных для этой АС пользователей должна выполняться при их входе в систему со своих автоматизированных рабочих мест (АРМ), то есть в определённых точках программно-технической среды. Она может быть реализована путём постановки задач аутентификации (определение соответствующих параметров настроек) для каждого АРМ одинаковыми по исполнению средствами под единым управлением. Тем самым формируется функциональный комплекс I вида.

В то же время выполнение отдельной функции назначения необходимо в ряде подсистем КСЗИ. Интеграция однородных функциональных задач, реализуемых в отношении одной и той же функции назначения в различных подсистемах КСЗИ, образуют функциональный комплекс II вида – интеграция по вертикали/**.

/** Например, выполнение текущего мониторинга состояния информационной безопасности (функция назначения) для обеспечения эффективного управления в КСЗИ необходимо распространить на все/базовые функциональные подсистемы, в каждой из которых должны быть поставлены функциональные задачи и выбраны средства их реализации (единые или различные информационно взаимосвязанные). Таким образом, формируется компонент КСЗИ – функциональный комплекс II вида.

Выделение функциональных комплексов при создании КСЗИ и последующей её эксплуатации – это очевидный путь к типовым решениям по применению или созданию средств защиты информации с учётом включённых в эти средства возможностей настройки на параметры политики безопасности и информационного взаимодействия в части сбора служебной контролирующей информации для реализации управления. Следует отметить, что при проектировании отдельных АС, когда разрабатывается СЗИ НСД, в соответствии с руководящим документом Гостехкомиссии России [16] функциональные комплексы I вида приобретают статус подсистем СЗИ от НСД (управления доступом, регистрации и учёта, криптографической, обеспечения целостности), хотя и выделяются они в документе условно, и не выдерживают однородности критерия выделения.

3.2 Обеспечивающие подсистемы

Реализация задач защиты информации функциональных подсистем должна быть обеспечена соответствующими средствами и мерами, которые интегрируются в обеспечивающие подсистемы КСЗИ. Обеспечивающие подсистемы выделяются по признакам однородности средств, общности методов и специализации сфер, обеспечивающих решение функциональных задач защиты. Объединение средств реализации функциональных задач защиты по видовому признаку способствует их эффективному выбору с точки зрения нейтрализации угроз информации в различных средах (программно-технической, телекоммуникационной, в ручном контуре АС, при организации работ на ОИ). Такой подход позволяет также комбинировать средствами и мерами защиты для получения нужного результата по защите при приемлемых затратах, а также обеспечивает специализацию работ при проектировании и эксплуатации КСЗИ.

Обеспечивающая подсистема КСЗИ – совокупность мер и средств реализации функциональных задач защиты информации, однородных по своей природе или относящихся к определённой сфере обеспечения условий для реализации функциональных задач защиты информации.

В общем случае обеспечивающая подсистема КСЗИ включает в себя обеспечивающие меры и средства (СрЗ), которые выполняют соответствующие им обеспечивающие задачи: непосредственную программную, аппаратную или организационную реализацию функциональных задач защиты, реализациюопределённого порядка настройки, использования, эксплуатации средств защиты и ИТ, организации и регламента их работы и т.д.

Целесообразно выделить следующие направления для формирования обеспечивающих подсистем КСЗИ (выбора средств реализации функциональных задач защиты и постановки обеспечивающих задач):

· инфраструктура реализации функциональных задач защиты информации в АС;

· нормативно-правовая поддержка функционирования КСЗИ;

· структурно-технологическая и организационно-техническая поддержка функционирования средств защиты.

Инфраструктура реализации функциональных задач защиты информации в АС. Функциональные задачи защиты информации в АС реализуются непосредственно в технологических процессах автоматизированной обработки и передачи информации, следовательно, в компьютерной и телекоммуникационной среде. Для их решения используются различные виды (группы) методов и средств, которые являются реализационной инфраструктурой функционала КСЗИ:

· программные изделия (отдельные программы, самостоятельные программные комплексы или вложенные программные компоненты, реализующие функции защиты в программных продуктах общесистемного или специального назначения);

· технические устройства и аппаратные изделия (отдельные технические устройства или встраиваемые в компьютерное и телекоммуникационное оборудование аппаратные блоки, реализующие определённый набор функций защиты информации);

· математические методы решения функциональных задач защиты информации (модели и алгоритмы реализации функций защиты, математический аппарат их реализации);

· криптографические методы решения функциональных задач защиты (алгоритмы шифрования информации и цифровой подписи, методы изготовления и ведения ключей для шифрования, аутентификации и разграничения доступа, математический аппарат для их реализации);

· специальные базы данных КСЗИ (парольная и ключевая документация, матрицы доступа или представленные в другой форме сведения по управлению разграничением доступа, регистрационные показатели и сведения по мониторингу и аудиту состояния информационной безопасности, классифицированная информация по попыткам нарушений и отождествляемым с ними реакциями КСЗИ и другие специальные сведения);

· языковые средства, предназначенные для реализации функциональных задач защиты в технологических процессах обработки и передачи информации.

В этот перечень возможно включение и других видов методов и средств реализации функциональных задач защиты. Из их числа для КСЗИ выбираются (приобретаются, создаются новые, настраиваются) конкретные средства и разрабатываются ориентированные на средства меры для решения функциональных задач защиты, которые интегрируются в обеспечивающие подсистемы.

Определение и обоснование состава обеспечивающих подсистем для конкретного ОИ является отдельно решаемой задачей проектирования КСЗИ ОИ с определённым набором эксплуатируемых АС и с их общесистемной и специальной программно-аппаратной инфраструктурой. Однако, можно выделить типовой набор обеспечивающих подсистем КСЗИ, учитывая включённые в выше предложенный перечень виды используемых методов и средств и подходы выделения обеспечивающих подсистем в любой автоматизированной системе [11].:

Ø подсистема программного обеспечения защиты информации;

Ø подсистема технического обеспечения защиты информации;

Ø подсистема математического обеспечения защиты информации;

Ø подсистема криптографического обеспечения защиты информации;

Ø подсистема информационного обеспечения КСЗИ;

Ø подсистема лингвистического обеспечения КСЗИ.

Следует отметить, что в практике создания и производства средств защиты информации широко используется разработка программно-аппаратных комплексов (ПАК) как отдельных устройств выполнения определённого набора функций назначения по защите информации АС, реализуемых совокупностью программных и аппаратных средств, математических или криптографических методов. Этот факт необходимо учитывать при рассмотрении структуры обеспечивающей части КСЗИ, в особенности при разработке схемы деления системы защиты.

Нормативно-правовая поддержка функционирования КСЗИ. Нормативно-правовая поддержка функционирования КСЗИ является общесистемной обеспечивающей составляющей информационной сферы ОИ, предназначенной для формирования нормативно-правовой документированной базы информационных отношений в части накопления, хранения, обработки, передачи и использования защищаемой информации на объекте и при внешнем информационном обмене. Нормативно-правовая поддержка функционирования КСЗИ реализуется комплексной подсистемой нормативно-правового обеспечения КСЗИ.

Ø Подсистема нормативно-правового обеспечения КСЗИ – совокупность норм, правил, регламентов и требований, устанавливающих на ОИ и в процессах внешнего информационного обмена обязательный порядок информационных отношений между субъектами, отношений доступа субъектов к информационным объектам и к техническим ресурсам АС при работе с защищаемой информацией.

Информационные отношения и отношения доступа рассматриваются при реализации всех технологических процессов обработки и передачи защищаемой информации. Должны учитываться особенности компьютерной и телекоммуникационной среды, в которой они выстраиваются. Порядок реализации отношений материализуется в виде необходимого и достаточного набора официальных документов – стандартов, руководящих документов, приказов, положений, инструкций, протоколов и других видов документов. На основании этих документов осуществляется проектирование и эксплуатация КСЗИ, выполнение информационных работ, настройка средств защиты информации на установленный штатный режим функционирования.

Все документы, входящие в нормативно-правовое обеспечение КСЗИ, не должны противоречить законодательным актам в области информационных технологий.

К документам нормативно-правового обеспечения, прежде всего, относятся международные и государственные стандарты, ведомственные требования, официальные руководящие документы по разработке и применению средств защиты информации, созданию систем защиты информации.

Разрабатываемые в ходе создания КСЗИ документы целесообразно выделить в следующие отдельные группы документов нормативно-правового обеспечения:

· общесистемные нормативные документы;

· регламентирующие и инструктивные документы;

· организационно-распорядительные документы.

Общесистемные нормативные документы определяют концептуальные подходы к созданию КСЗИ и требования к мерам и средствам защиты информации, устанавливают отношения доступа субъектов, взаимодействующих с АС, к информационным и техническим ресурсам.

Основными документами данного вида являются:

· модель нарушителя;

· политика информационной безопасности ОИ;

· модель (порядок) разграничения доступа субъектов к информационным и техническим ресурсам в АС.

Модель нарушителя ОИ предполагает: определение угроз информации; уязвимостей информационной среды и технологий, способствующих реализации этих угроз; выделение из них существенных угроз по соотношению «ущерб – затраты на нейтрализацию», то есть актуальных угроз; определение источников актуальных угроз информации – субъекты (группы субъектов), имеющие потенциальную возможность реализации угроз; анализ и фиксирование этих возможностей в виде оценочных характеристик, связанных с родом служебной деятельности, соответствующим ей санкционированным доступом к ресурсам АС и следуемым из этого каналам реализации угроз; анализ и фиксирование квалификации субъектов (групп субъектов) и специфичных условий; представление всех этих сведений в формализованном или вербальном виде. Основным результатом модели нарушителя должен быть официально принятый категорированный перечень потенциальных нарушителей информационной безопасности с описанием их профессиональных, служебных, функциональных и технических возможностей по инициированию и реализации нарушений. Модель нарушителя должна дать однозначный ответ на вопрос, в отношении каких субъектов и явлений осуществляется защита информации.

На основании модели нарушителя ОИ могут разрабатываться частные модели нарушителя, ориентированные на их конкретное использование при проектировании функциональных подсистем КСЗИ, что означает, практически, решение сформулированных для модели вопросов в отношении информационных технологий определённого вида или критических информационных ситуаций.

Модель нарушителя ОИ и частные модели нарушителя, если такие разрабатываются, должны быть официально утверждены, как нормативные документы.

Политика информационной безопасности ОИ – это совокупность документированных управленческих, организационных, технических и технологических решений, направленных на защиту информации и ассоциированных с ней других ресурсов с учётом утверждённой модели нарушителя [9.]. Политика информационной безопасности является исполнительным концептуальным документом, позволяющим целенаправленно осуществлять проектирование и эксплуатацию КСЗИ и АС, организовать защищённую информационную деятельность на ОИ в целом, оценивать и принимать выверенные в правовом отношении решения при возможных нарушениях информационной безопасности.

Политика информационной безопасности может быть многоаспектным документом и затрагивать сферу высших (руководство ОИ) административных решений, общесистемных для информационной деятельности ОИ положений и порядка, административных, организационно-технических и технологических требований уровня процессов и работ.

Как правило, политика информационной безопасности ОИ утверждается руководством объекта информатизации (организации) по согласованию и представлению её соответствующими уполномоченными структурами.

Модель (порядок) разграничения доступа в АС устанавливает конкретные документированные права и полномочия доступа пользователей и эксплуатационного персонала (администраторов, операторов, специалистов по эксплуатации компонентов АС) к информационным и техническим ресурсам объекта информатизации. Утверждённый или введённый приказом по объекту порядок разграничения доступа является нормативной основой для выполнения информационной работы на ОИ и настройки средств защиты информации КСЗИ (формирования в машинном виде прав и полномочий доступа).

Регламентирующие и инструктивные документы определяют ответственность, регламент, требования и порядок выполнения условий обеспечения информационной безопасности конкретных информационных технологий, сервисов и связанных с их реализацией работ. К ним, прежде всего, можно отнести такие критические с точки зрения информационной безопасности технологии как использование сети Интернет, выполнение антивирусных мероприятий, введение и исключение пользователей в действующем активе, порядок работы с парольными и ключевыми системами и другие. Эти документы предназначены для руководителей ОИ, администраторов и пользователей АС, а также специалистов, обеспечивающих эксплуатацию средств защиты КСЗИ. Практически в рамках этих документов определяются организационные меры по защите информации и, наряду с эксплуатационной документацией, они позволяют осуществлять эксплуатацию и организационный порядок работы с техническими (программными, аппаратными) средствами защиты, их использование в установленном регламенте.

Организационно-распорядительные документы (приказы, распоряжения) предназначены для придания правового статуса в организации принимаемых организационных и технических решений в части КСЗИ и её элементов, легитимного ввода в эксплуатацию КСЗИ, отдельных её средств, настроек, полномочного проведения расследований и принятия решений при нарушениях информационной безопасности.

Проблема защиты информации, состояния информационной безопасности в целом на объекте информатизации – это, прежде всего, правовая проблема построения информационных отношений. Поэтому подсистема нормативно-правового обеспечения КСЗИ является фундаментальной при проектировании КСЗИ.

Структурно-технологическая и организационно-техническая поддержка функционирования КСЗИ. В части структурно-технологической и организационно-технической поддержки функционирования КСЗИ выделяются типовые комплексы работ по созданию условий безопасности работы с защищаемой информацией и функционирования средств защиты КСЗИ:

· организация режима конфиденциальности/секретности (решение организационно-структурных и штатных вопросов по обеспечению на объекте условий информационной безопасности, реализация организационных мер и мероприятий, контролирующих выполнение пользователями и обслуживающим персоналом нормативно-правовых и технологических требований по защите информации, распределение и контроль ответственности);

· создание с помощью инженерно-технической защиты доверенного пространства размещения оборудования АС, служебных и технологических помещений, обеспечение установленного регламента работы в этих помещениях (установка систем инженерно-технической защиты – охранной сигнализации, видеонаблюдения, автоматизированного контроля управления и допуска в территориальные зоны и помещения; внедрение дисциплины использования доверенного пространства при функционировании АС) [1].

Для реализации данного комплекса работ могут быть выделены следующие основные обеспечивающие подсистемы:

Ø подсистема организации режима конфиденциальности/секретности;

Ø подсистема (система) охранной сигнализации —контроль с помощью технических средствтерритории, зон размещения АС, служебных и технологических помещений, основного и вспомогательного оборудования(для создания доверенной территории размещения оборудования АС в период отсутствия на них доверенного обслуживающего персонала);

Ø подсистема (система) контроля и управления допуском – СКУД(для гарантированного и подконтрольного допуска в служебные и технологические помещения только доверенного в части выполнения работ в этих помещениях персонала);

Ø подсистема (система) видеонаблюдения —за территорией, помещениями и выполнением работ пользователями и обслуживающим персоналом АС(для контроля действий доверенного персонала в рамках своих полномочий).

3.3 Технологическое обеспечение КСЗИ

В общепринятом понятии технология– это система взаимосвязанных способов обработки материалов и приёмов изготовления продукции в производственном процессе [17].

В нашем случае речь идёт о совокупности взаимосвязанных операций, процедур и работ, реализуемых в рамках мер и силами средств обеспечивающих подсистем КСЗИ защиту информации при производстве информационной продукции.

Отдельные средства защиты совместно с организационными мерами должны быть объединены в технологические процессы. Технологическая схема процессов реализует связи между функциональными и обеспечивающими подсистемами КСЗИ, определяет, каким образом и в какой последовательности выполняются задачи защиты функциональных подсистем средствами обеспечивающих подсистем в технологической среде обработки и передачи информации.

При этом возможно создание самостоятельных технологических комплексов систем, изделий, программных продуктов, которые ориентированны только на выполнение определённых функций назначения по защите. Например, обеспечение автоматизированного контрольно-пропускного режима, ведение служебного информационного обеспечения средств защиты от НСД, ведение парольной и ключевой документации, мониторинг состояния электромагнитных полей вокруг технических средств или наличия компьютерных атак и т.д.

Но чаще операции и процедуры, реализуемые средствами защиты информации, являются технологическими элементами общего процесса информационного производства (обработка, передача информации) и требуют интерфейсных согласований со средствами информационных технологий. Это согласование должно быть обеспечено как на уровне аппаратной и программной совместимости, так и на уровне настройки параметров, связанных с политикой безопасности.

В целом, технология функционирования КСЗИ как общесистемный макроструктурный компонент образует подсистему технологического обеспечения КСЗИ.

Ø Подсистема технологического обеспечения КСЗИ(ТЕХНОЛОГИЯ)–совокупность процессов, реализующих на уровне операций, процедур и работ выполнение задач защиты функциональных подсистем средствами обеспечивающих подсистем, объединяющих во взаимосвязанную функциональную среду средства защиты информации и средства реализации информационных технологий на объекте защиты.

3.4 Управление информационной безопасностью

Объединение средств защиты информации на технологическом уровне не является достаточным условием обеспечения и поддержания системой требуемого уровня информационной безопасности. В данном случае под информационной безопасностью (ИБ) понимается состояние защищённости информационных ресурсов объекта информатизации от угроз информации [8] во всех процессах автоматизации/информатизации (АС и другие используемые на ОИ информационные технологии).

Обеспечение информационной безопасности на ОИ – это непрерывный процесс функционирования средств защиты информации, выполнения персоналом требований по защите информации, контроля реализации задач защиты в штатном режиме. Этот процесс также включает в себя мониторинг функционирования программно-технической и телекоммуникационной среды с целью выявления отклонений от штатного состава и регламента работы, влияющих на состояние ИБ, фиксирование попыток нарушений ИБ и событий, связанных с этими нарушениями, реагирование на отклонения и последующий ввод системы в штатное состояние.

Непрерывность и поддержание состояния информационной безопасности на ОИ может обеспечиваться только путём управления процессами обеспечения информационной безопасностью, которое, как и технология, является общесистемным макроструктурным компонентом КСЗИ и образует подсистему управления информационной безопасностью.

Ø Подсистема управления информационной безопасностью КСЗИ (УПРАВЛЕНИЕ)– совокупность методов, способов, средств и служб управления/администрирования, обеспечивающих заданный уровень состояния защищённости информационных ресурсов ОИ от угроз информации.

Сбор показателей состояния информационной безопасности при отклонениях может выполняться общесистемными средствами ПТК, прикладным СПО, соответствующими функциональными блоками аудита самих средств защиты, службой безопасности. Анализ, принятие решений и выработка воздействий на технологические процессы – это прерогатива соответствующих средств защиты и администраторов безопасности.

Управление осуществляется как на уровне технологических процессов обработки и передачи информации программно-техническими средствами, так и на макроуровне силами и средствами службы безопасности объекта защиты (административное управление).

Управление на уровне технологических процессов – оперативное управление (У3на Рисунке 3) включает в себя:

· управление процессами, когда анализ ситуаций и принятие решений осуществляется непосредственно программно-техническими средствами защиты (например, при аутентификации, разграничении доступа средствами защиты от НСД);

· административное управление, когда принятие решений и последующие действия осуществляются администраторами безопасности в ходе функционирования систем или ответственным лицом за выполнение определённых функций защиты (например, при нарушениях, зафиксированных системами инженерно-технической защиты).

Макроуровень управления информационной безопасностью требует интегрированных решений при сложных ситуациях состояния информационной безопасности на ОИ. Они связаны либо с некорректной постановкой функциональных задач защиты или с недостаточной полнотой их набора в функциональных подсистемах КСЗИ (У1на Рисунке 3), либо с неэффективным выбором или настройкой средств защиты в обеспечивающих подсистемах КСЗИ (У2на Рисунке 3).

Для того чтобы обеспечить управление, необходимо организовать мониторинг состояния информационной безопасности, сбор и подготовку соответствующих показателей, которые накапливаются в подсистеме информационного обеспечения КСЗИ.

Таким образом, управление информационной безопасностью осуществляется на основании данных подсистемы информационного обеспечения КСЗИ и с учётом нормативных требований подсистемы нормативно-правового обеспечения.

4 Подсистема информационного обеспечения КСЗИ

Подсистема информационного обеспечения (ИО) КСЗИ включает в себя служебные базы и массивы данных АС, обеспечивает информационную поддержку реализации функциональных задач защиты информации и принятие решений при управлении информационной безопасностью. В подсистему информационного обеспечения КСЗИ входят все данные для принятия решений при реализации управления, как в технологических процессах, так и на макроуровне.

Все информационные массивы (наборы данных) КСЗИ, как правило, не представляют собой единую базу данных. Их размещение в программно-технической и телекоммуникационной среде зависит от мест размещения средств защиты, от предназначения информационных объектов (например, пароли, ключи), от интеграционной политики выполнения функций защиты. Это создаёт определённую трудность их централизованной поддержки в процессе эксплуатации КСЗИ.

Основными разделами (информационными комплексами) подсистемы информационного обеспечения КСЗИ являются:

· парольная документация (пароли, формируемые для реализации функций аутентификации, разграничения доступа и используемые в «ручном» и автоматизированном контурах системы);

· профили защиты (права доступа и полномочия действий субъектов, взаимодействующих с системой);

· ключевая информация при использовании криптографических средств защиты информации;

· информация по регистрации и учёту событий, связанных с отклонением от штатного режима работы средств защиты, функционирования АС в целом и доступа к информационным и техническим ресурсам АС;

· модели и методики принятия решений, порядок действий в критических ситуациях;

· информация по подсистемам (системам) инженерно-технической защиты и другие.

От актуальности, достоверности и конфиденциальности служебных данных ИО КСЗИ, в первую очередь, зависит эффективность защиты информации в АС и ИТ, локально эксплуатируемых на ОИ. В этом - значимость подсистемы информационного обеспечения КСЗИ.

Литература

1. Алексеенко В.Н., Древс Ю.Г. Основы построения систем защиты производственных предприятий и банков.. М.: МИФИ, 1996. – 68с.

2. Галатенко В.А. Основы информационной безопасности: Учебное пособие / В.А. Галатенко. Под редакцией академика РАН В.Б. Бетелина – 4-е изд., – М.: . БИНОМ. Лаборатория знаний, 2008. – 205с.

3. Герасименко В.А. Защита информации в автоматизированных системах обработки данных. – М.: Энергоатомиздат, кн. 1, 1994. – 400с.

4. Герасименко В.А. Защита информации в автоматизированных системах обработки данных. – М.: Энергоатомиздат, кн. 2, 1994. – 176с.

5. Королёв В.И., Филипповский В.В. Инновационный проект комплексной защиты информационных технологий и информатизация служб безопасности // Безопасность информационных технологий. Госкомитет РФ по высшему образованию, МИФИ. Вып. 3, М., 1995 г. – С. 98 – 105.

6 Королёв В.И., Сухотин И.Н., Королёв А.В. Интегрированные системы безопасности и влияние информационных рисков на деятельность организации // Официальный отчёт Х Международного форума «Технологии безопасности». Сборник материалов/ Под редакцией к.э.н. И.К. Филоненко, к.ф.н. Н.В. Александровой. – М.: «ПРОЭКСПО», 2005 г. – С. 284 – 291.

7. Малюк А.А., Пазизин С.В., Погожин Н.С. Введение в защиту информации в автоматизированных системах: Учебное пособие для вузов. – 3-е издание. - М.: Горячая линия-Телеком, 2005. - 147 с.

8. Расторгуев С.П. Основы информационной безопасности: учеб. пособие для студ. Высших учебных заведений. – М.: Издательский центр «Академия», 2007. – 192с.

9. Шаньгин В.Ф Защита компьютерной информации. Эффективные методы и средства / Шаньгин В.Ф. – М.: ДМК Пресс, 2008. - 544с.

10. ГОСТ Р 51275–99. Защита информации. Объект информатизации. Факторы, воздействующие на информацию.

11. ГОСТ 34.003-90. Информационная технология. Комплекс стандартов на автоматизированные системы. Автоматизированные системы. Термины и определения.

РД 50-680-88. Руководящий документ по стандартизации. Методические указания. Автоматизированные системы. Основные положения.

14. Будзко В.И., Беленков В.Г., Кейер П.А. К выбору варианта построения катастрофоустойчивых информационно-телекоммуникационных систем // Системы и… 15. Магауенов Р.Г. Системы охранной сигнализации: основы теории и принципы… 16. Гостехкомиссия России. Руководящий документ. Автоматизированные системы. Классификация автоматизированных систем и…Условные обозначения

ИО – информационное обеспечение; ИТ – информационные технологии; КСЗИ – комплексная система защиты информации;– Конец работы –

Используемые теги: Системный, ход, комплексной, защите, информации0.091

Если Вам нужно дополнительный материал на эту тему, или Вы не нашли то, что искали, рекомендуем воспользоваться поиском по нашей базе работ: Системный подход при комплексной защите информации

Что будем делать с полученным материалом:

Если этот материал оказался полезным для Вас, Вы можете сохранить его на свою страничку в социальных сетях:

| Твитнуть |

Хотите получать на электронную почту самые свежие новости?

Новости и инфо для студентов