рефераты конспекты курсовые дипломные лекции шпоры

- Раздел Политика

- /

- ОСНОВНЫЕ ПРИНЦИПЫ ФОРМИРОВАНИЯ СИСТЕМЫ УДОСТОВЕРЯЮЩИХ ЦЕНТРОВ РОССИЙСКОЙ ФЕДЕРАЦИИ

Реферат Курсовая Конспект

ОСНОВНЫЕ ПРИНЦИПЫ ФОРМИРОВАНИЯ СИСТЕМЫ УДОСТОВЕРЯЮЩИХ ЦЕНТРОВ РОССИЙСКОЙ ФЕДЕРАЦИИ

ОСНОВНЫЕ ПРИНЦИПЫ ФОРМИРОВАНИЯ СИСТЕМЫ УДОСТОВЕРЯЮЩИХ ЦЕНТРОВ РОССИЙСКОЙ ФЕДЕРАЦИИ - раздел Политика, Основные Принципы Формирования Системы Удостоверяющих Центров...

ОСНОВНЫЕ ПРИНЦИПЫ ФОРМИРОВАНИЯ СИСТЕМЫ УДОСТОВЕРЯЮЩИХ ЦЕНТРОВ РОССИЙСКОЙ ФЕДЕРАЦИИ (СУЦРФ)

г. Москва, 2003 г.

Содержание

Введение............................................................................................................................................ 3

Международная практика.................................................................................................. 4

Опыт организации ИОК............................................................................................................. 4

Российская практика.............................................................................................................. 5

Приоритетные прикладные задачи для СУЦРФ...................................................... 6

Предлагаемая архитектура СУЦРФ................................................................................ 7

Взаимодействие между компонентами ИОК................................................................ 7

Компоненты архитектуры мостового УЦ........................................................................ 8

Обеспечение функционирования СУЦРФ................................................................ 10

Органы управления СУЦ РФ.................................................................................................. 10

Координационный Комитет.................................................................................................. 10

Центр Управления Политиками........................................................................................... 10

Технологическая служба Федерального МУЦ................................................................ 11

Обеспечение информационной безопасности в УЦ.................................................. 11

Обеспечение совместимости применяемых технологий...................................... 12

Обеспечение подготовки специалистов........................................................................ 13

Функции элементов СУЦРФ............................................................................................... 14

Функции Федерального МУЦ................................................................................................ 14

Функции других участников СУЦРФ................................................................................ 15

Правовое регулирование СУЦРФ.................................................................................... 15

Этапы создания СУЦРФ......................................................................................................... 19

Приложение 1. Действующие нормативные документы, регулирующие использование цифровых сертификатов..................................................................................................................... 21

Приложение 2. Предварительный перечень лицензионных требований (рекомендаций) к УЦ 23

Приложение 3. Различные модели построения доверительных отношений 26

Введение

Настоящий документ разработан общественно-государственным объединением «Ассоциация Документальной Электросвязи» в соответствии с поручением Министерства Российской Федерации по связи и информатизации. В разработке и обсуждении документа принимали участие: Андреев Владимир Дмитриевич (ИнфоТеКС), Беззубцев Олег Андреевич (ФСБ), Белов Сергей Алексеевич (РНТ), Беляев Сергей Леонидович (ФСБ), Васьков Олег Викторович (Sun Microsystems), Велигура Александр Николаевич (АНДЭК), Володин Александр Владимирович (Центр Финансовых Технологий), Горбунов Алексей Викторович (РТКомм.РУ), Гусев Дмитрий Михайлович (ИнфоТеКС), Дегтярев Владимир Юрьевич (Демос-Интернет), Золотухина Алевтина Федоровна (Зенон Н.С.П.), Калайда Игорь Алексеевич (Гостехкомиссия России), Кирюшин Сергей Евгеньевич (Технический центр РТС), Козлов Андрей Геннадьевич (АНДЭК), Кремер Аркадий Соломонович (Исполком АДЭ), Кудрявцев Олег Анатольевич (Ингосстрах), Куранов Анатолий Иванович (Центральный телеграф), Курносов Иван Николаевич (Минсвязи России), Лебединский Сергей Михайлович (РТКомм.РУ), Лунин Анатолий Васильевич (ИнфоТеКС), Ляпунов Игорь Валентинович (ЛАНИТ), Маховик Леонид Павлович (Ростелеграф), Никишин Николай Александрович (ИнфоТеКС), Огородов Дмитрий Владимирович (Юридический Центр «Юрбиком»), Плеханов Анатолий Александрович (Минсвязи России), Поташников Александр Викторович (ИнфоТеКС), Сахаров Василий Петрович (Демос-Интернет), Семилетов Станислав Иванович (Институт государства и права РАН), Старков Роман Захарович (ИЦ ДЭС), Сухоруков Алексей Валерьевич (Технический центр РТС), Тинтман Александр Наумович (МО ПНИЭИ), Фадюшин Алексей Борисович (АНДЭК), Чапчаев Андрей Анатольевич (ИнфоТеКС), Чеглаков Сергей Иванович (ЛАНИТ), Эмм Максим Сергеевич (НИП Информзащита).

Успешная реализация Федеральной программы «Электронная Россия», развитие государственных и коммерческих информационных систем невозможны без использования средств надежной и оперативной аутентификации пользователей этих систем и контроля целостности исходящих от них электронных документов. Механизмы аутентификации и контроля целостности информации необходимы как на уровне отношений «госструктура – госструктура» (далее – «Уровень 1»), так и на уровнях «госструктура – хозяйствующий субъект» (далее «Уровень 2»), «хозяйствующий субъект – хозяйствующий субъект» (далее – «Уровень 3»)[1].

Одним из наиболее совершенных механизмов аутентификации участников информационных систем и контроля целостности электронных документов является электронная цифровая подпись (ЭЦП). В соответствии с федеральным законом “Об электронной цифровой подписи” для подтверждения подлинности ЭЦП должны использоваться сертификаты открытых ключей подписи, выдаваемые удостоверяющими центрами. Удостоверяющие центры составляют основу инфраструктуры открытых ключей (ИОК). Технология ИОК является наиболее эффективной и широко применяемой в мировой практике использования ЭЦП и других услуг информационной безопасности, например, защиты информации от разглашения и несанкционированной модификации.

В данном документе кратко рассматриваются возможные принципы формирования системы удостоверяющих центров РФ (СУЦ РФ) как ключевого звена в задачах реализации ИОК, позволяющей эффективно использовать новейшие достижения информационных технологий для автоматизации ведения государственных и коммерческих отношений как внутри России, так и во внешнеэкономической и внешнеполитической деятельности, в т. ч. и в свете планов вступления России в ВТО.

Задачами данного документа являются рассмотрение вариантов построения архитектуры СУЦРФ, принципов регулирования деятельности удостоверяющих центров, вопросов юридического, технического и образовательного обеспечения процессов выдачи цифровых сертификатов и использования электронной цифровой подписи в органах государственного управления и отношениях хозяйствующих субъектов, включая рекомендации по распределению финансовых рисков между участниками информационных систем.

Международная практика

Вместе с тем, для того чтобы технология ИОК дала максимальный эффект, необходимо урегулировать ряд аспектов, в том числе вопросы правовых отношений… Краткое описание различных моделей построения доверительных отношений…Опыт организации ИОК

Для координации деятельности Федеральных агентств, применяющих или планирующих применять технологию открытых ключей в своей деятельности,… Федеральный Координационный Комитет является организацией добровольного… К основным функциям Федерального Комитета относятся:Российская практика

Государственные структуры: - Таможенный комитет, - Аппарат Правительства Российской Федерации,Приоритетные прикладные задачи для СУЦРФ

По мере перенесения практики социальных и деловых отношений государства, граждан и бизнеса на Интернет/Интранет приложения все большую роль будет… Первоочередные прикладные задачи целесообразно разделить на три группы. К… Характерными примерами являются:Предлагаемая архитектура СУЦРФ

Очевидно, что в российских условиях будет формироваться модель, в большей или меньшей степени объединяющая все три, описанные в Приложении 3.…Взаимодействие между компонентами ИОК

Иерархические ведомственные системы УЦ, например, на уровне Федеральных округов объединяются доверительными связями, создавая горизонтальный уровень… Вместе с тем целесообразно создать централизованный механизм доверительных… При использовании и соответствующем уровне развития системы УЦ с налаженными «мостовыми» связями, абонент одного УЦ…Компоненты архитектуры мостового УЦ

Рис. 1 Пример архитектуры мостовой ИОКОбеспечение функционирования СУЦРФ

Органы управления СУЦ РФ

Целесообразно, чтобы УФО взял на себя функции координации деятельности УЦ. В то же время, ни для одной структуры не представляется возможным в… В рамках этой программы для координации деятельности СУЦ РФ при Уполномоченном…Координационный Комитет

Функции Комитета

К основным функциям Комитета относятся:

-разработка планов развития СУЦ РФ,

-обеспечение совместимости технологий ИОК,

-выработка рекомендаций Федеральному МУЦ и участникам ИОК,

-информационная поддержка всех, кто так или иначе применяет или планирует применять эту технологию.

Состав и структура Комитета

В Комитет должны войти представители заинтересованных в развитии СУЦ РФ Федеральных структур, Федерального Мостового УЦ, крупных сообществ, объединенных в рамках своих ИОК, а также коммерческих структур.

При Комитете должны быть созданы рабочие группы курирующие, как минимум, три аспекта:

-правовой,

-экономический,

-технологический.

Выработка конкретных требований к составу Комитета и его структуре находятся в компетенции УФО.

Центр Управления Политиками

Функции Центра Управления: -выработка условий кросс-сертификации с Федеральным МУЦ, -проверка кросс-сертифицируемых УЦ на соответствие этим условиям для выдачи разрешения на кросс-сертификацию,Состав Центра Управления

Состав Центра Управления определяется УФО или, по его поручению, Координационным Комитетом.

Центр Управления действует на основании “Методик и критериев кросс-сертификации с ФМУЦ”.

Технологическая служба Федерального МУЦ

-проектирования, -внедрения, -эксплуатации Федерального Мостового Удостоверяющего ЦентраОбеспечение информационной безопасности в УЦ

- защита конфиденциальной информации (ключевая информация СКЗИ, личная информация, охраняемая в соответствии с действующим законодательством,… - контроль целостности конфиденциальной и открытой информации (информация о… - контроль целостности программных и аппаратных компонент комплекса;Обеспечение совместимости применяемых технологий

1. Провести разработку с последующим выпуском дополнений в соответствующих разделах международных рекомендаций как минимум следующих документов: · «Состав сертификата открытого ключа ЭЦП». Данный документ должен… · Описание шифр-сюит с использованием отечественных криптографических алгоритмов (дополнение к RFC 2246).Обеспечение подготовки специалистов

В качестве первоочередных образовательных курсов представляется целесообразным определить следующие. 1. Концептуальные вопросы построения ИОК. В данном образовательном курсе ИОК… 2. Сертификаты и сертификация в ИОК. В данном образовательном курсе объясняется назначение и порядок использования…Функции элементов СУЦРФ

Функции Федерального МУЦ

· Орган Управления Политиками ИОК национального масштаба (ЦУП); · Самостоятельный УЦ мостового типа, который: o Обеспечивает кросс-сертификацию с другими УЦ,Функции других участников СУЦРФ

· Проверка достоверности сведений сертификата в соответствии с Классом, производится УЦ или его уполномоченным агентом - Центром регистрации. · Создание криптографических ключей владельца сертификата, производится… · Выдача сертификата ключа ЭЦП, всегда производится УЦ.Правовоеинципы регулированиея СУЦРФдеятельности удостоверяющих центров

Для того, чтобы обеспечить работуы ИОК РФ, необходимо принять ряд дополнительных подзаконных актов. Кроме государственных структур к разработке этих… Ниже перечислены аспекты, подлежащие регулированию. 1. Положение о порядке исполнения функций уполномоченного федерального органа исполнительной власти в области…Этапы создания СУЦРФ

Эта ситуация обуславливает задачи, которые УФО должен решить в первую очередь: · Создание рабочих органов УФО – данной Концепцией предусмотрены а--… · Изучить проекты разворачиваемых федеральных структур PKI и выработать рекомендации по обеспечению их…Приложение 1. Действующие нормативные документы, регулирующие использование цифровых сертификатов

1. Закон РФ от 10.01.2002 № 1-ФЗ "Об электронной цифровой подписи"

2. Федеральный Закон РФ от 8.08.2001 № 128-ФЗ "О лицензировании отдельных видов деятельности" (с изменениями внесенными Федеральным законом РФ от 13.03.2002 N 28-ФЗ);

3. Федеральный Закон РФ от 20.02.1995 № 24-ФЗ "Об информации, информатизации и защите информации";

4. Постановление Правительства РФ от 30.04.2002 № 290 "О лицензировании деятельности по технической защите конфиденциальной информации";

5. Гражданский Кодекс Российской Федерации (часть первая) от 30.11.1994 № 51-ФЗ (принят Государственной Думой РФ 21.10.1994) (ред. от 15.05.2001) - ст.160, 434;

6. Гражданский Кодекс Российской Федерации (часть вторая) от 26.01.1996 № 14-ФЗ (принят Государственной Думой РФ 22.12.1995) (ред. от 17.12.1999) - ст. 847;

7. Положение о порядке разработки, производства, реализации и использования средств криптографической защиты информации с ограниченным доступом, не содержащей сведений, составляющих государственную тайну. (ПКЗ-99) (Утверждено Приказом ФАПСИ при Президенте РФ от 23.09.1999 № 158);

8. Распоряжение Администрации Санкт-Петербурга от 15.05.2002 № 751-ра "Об организации использования электронной цифровой подписи в электронных документах, хранимых, обрабатываемых и передаваемых в автоматизированных информационных и телекоммуникационных сетях и системах исполнительных органов государственной власти Санкт-Петербурга";

9. Распоряжение Администрации Санкт-Петербурга от 11.02.2003 № 333-ра "Об автоматизированной информационной системе государственного заказа Санкт-Петербурга";

10. Приказ № БГ-3-32/169 от 2 апреля 2002 г. "Об утверждении порядка предоставления налоговой декларации в электронном виде по телекоммуникационным каналам связи";

11. Постановление ФКЦБ РФ от 31.10.2002 № 43/пс "Об утверждении положения о порядке предоставления в Федеральную комиссию по рынку ценных бумаг электронных документов";

12. Уголовно-процессуальный кодекс-- ст. 84,

13. Арбитражно-процессуальный кодекс --- ст. 75

14. Гражданско-процессуальный кодекс --- ст. 71

15. Таможенный кодекс РФ, ст. 169

16. Налоговый кодекс РФ, ст. 80

17. Административный кодекс (~ глава 13);

18. ФЗ "Об иностранных инвестициях". ст. 42,

19. ФЗ "Об индивидуальном (персонифицированном) учете в системе государственного пенсионного страхования", ст. 8

20. Концепция информационной безопасности сетей связи общего пользования (принята Научно-техническим советом Минсвязи России в 2003 г.);

21. “О введении в системе Пенсионного фонда РФ криптографической защиты информации и электронной цифровой подписи: Постановление РФ от 26.01.2001 №15;

22. Постановление Правительства Российской Федерации от 30 мая 2003 г. №313 «Об уполномоченном федеральном органе исполнительной власти в области использования электронной цифровой подписи».

Приложение 2. Предварительный перечень лицензионных требований (рекомендаций) к УЦ

1. Объекты, используемые удостоверяющими центрами должны принадлежать им на правах собственности, находиться в аренде, хозяйственном ведении или оперативном управлении.

2. Помещения должны соответствовать по производственной площади, состоянию и обеспечиваемым в них условиям требованиям технической и технологической документации на средства электронной цифровой подписи, другого оборудования, размещаемого в них и используемого для осуществления деятельности, и требованиям по размещению средств электронной цифровой подписи.

3. Технологическое, испытательное и контрольно-измерительное оборудование должно обеспечивать выполнение всего цикла работ удостоверяющего центра.

4. Технические средства удостоверяющих центров должны обеспечивать механизм (процедуру) контроля несанкционированного случайного и/или преднамеренного искажения (изменения, модификации) и/или разрушения информации, программных и аппаратных компонентов удостоверяющих центров.

Технические средства удостоверяющих центров должны обеспечивать управление доступом субъектов к различным объектам и/или целевым функциям удостоверяющего центра на основе идентификации субъектов и их ролевого разграничения.

Вероятность необнаружения несанкционированного искажения (изменения, модификации) и/или разрушения объектов контроля при однократной процедуре контроля устанавливается компетентным органом исполнительной власти.

Технические средства удостоверяющих центров должны обеспечивать резервное копирование и восстановление информации на случай повреждения системы.

Используемые средства обработки информации, должны быть аттестованы в соответствии с требованиями по защите информации.

5. Режим конфиденциальности при обращении со сведениями, которые доверены или стали известны удостоверяющему центру по работе, должен обеспечивать:

ограничение круга лиц, допущенных к конфиденциальной информации;

порядок контролируемого допуска лиц к работам, связанным с конфиденциальной информацией;

ролевое разграничение пользователей;

идентификацию и аутентификацию пользователей удостоверяющего центра с использованием механизма аутентификации средств криптографической защиты информации, используемых в удостоверяющем центре;

разграничение доступа субъектов к различным объектам и/или целевым функциям удостоверяющего центра на основе идентификации субъектов и их ролевого разграничения.

безопасность хранения, обработки и передачи по каналам связи конфиденциальной информации.

6. Наличие условий, предотвращающих несанкционированный доступ к средствам электронной цифровой подписи.

Для защиты технических средств удостоверяющих центров от воздействия со стороны сетей передачи данных они должны быть защищены сетевыми экранами.

Системные блоки ЭВМ с инсталлированными средствами электронной цифровой подписи должны быть оборудованы средствами контроля их вскрытия.

Хранение средств электронной цифровой подписи, дистрибутивов, инсталляционных дискет, нормативной, эксплуатационной и ключевой документация к ним должны осуществляться в хранилищах (металлических шкафах, сейфах).

Специальное оборудование, охрана и режим в помещениях должны обеспечивать безопасность средств электронной цифровой подписи (при наличии факторов облегченного физического проникновения в эти помещения их окна оборудуются металлическими решетками, ставнями, охранной сигнализацией, входные двери - надежными замками и охранной сигнализацией).

7. Наличие условий для выполнения требований по обеспечению безопасности ключей электронной цифровой подписи и реестров сертификатов ключей подписи.

8. Средства криптографической защиты информации (СКЗИ), используемые при построении удостоверяющих центров систем общего пользования, должны удовлетворять: "Требованиям к средствам криптографической защиты конфиденциальной информации".

В случаях, предусмотренных ПКЗ-99 для выполнения криптографических преобразований должны использоваться следующие алгоритмы:

алгоритм шифрования в соответствии с ГОСТ 28147-89;

алгоритм выработки имитовставки в соответствии с ГОСТ 28147-89;

алгоритм выработки хэш-функции в соответствии с ГОСТ Р 34.11 - 94;

алгоритм выработки и проверки ЭЦП в соответствии с ГОСТ Р 34.10 – 94, 2001.

При работе с сертификатами открытых ключей должны использоваться следующие международные стандарты и рекомендации:

Х.509 версии 3 для определения формата сертификата;

Х.500 для обозначения имени владельца сертификата и имени лица, выпустившего сертификат;

Х.509 (CRL) версии 2 для определения формата списка отозванных сертификатов.

9. Используемое программное обеспечение для ЭВМ и баз данных должно быть лицензионным; программное обеспечение собственной разработки должно быть оформлено и утверждено установленным порядком.

Операционные системы удостоверяющих центров не должны содержать в себе документированных и недокументированных средств (негативных функциональных возможностей), позволяющих лицам, не входящим в группу администраторов:

модифицировать или искажать алгоритм работы технических средств УЦ;

модифицировать или искажать информационные или управляющие потоки и процессы, порождаемые техническими средствами УЦ;

получать доступ (в том числе с помощью порождаемых процессов) к конфиденциальным данным, используемым УЦ.

10. Требования к изданию сертификатов.

Все выпускаемые удостоверяющим центром сертификаты должны соответствовать стандарту X.509. Все поля и дополнения, включаемые в сертификат, должны быть заполнены в соответствии с правилами X.509 или проверены УЦ для обеспечения соответствия стандарту X.509.

11. Требования к эксплуатации технических средств удостоверяющих центров.

Эксплуатация технических средств удостоверяющих центров должна осуществляться в соответствии с ПКЗ-99 и Инструкцией по организации и обеспечению безопасности хранения, обработки и передачи по техническим каналам связи конфиденциальной информации в Российской Федерации с использованием сертифицированных ФАПСИ криптографических средств.

Для обеспечения эксплуатации технических средств удостоверяющих центров должны быть разработаны и согласованы с ФАПСИ инструкции и правила по разбору конфликтных ситуаций, связанных с применением электронно-цифровой подписи и сертификатов ключей электронно-цифровой подписи.

12. Требование к персоналу:

- руководитель удостоверяющего центра и (или) лицо, уполномоченное им руководить конкретными работами удостоверяющего центра, должны иметь высшее профессиональное образование и (или) профессиональную подготовку в области информационной безопасности с квалификацией "Специалист по защите информации" или "Математик"; руководитель удостоверяющего центра и (или) лицо, уполномоченное им руководить конкретными работами удостоверяющего центра, должен иметь производственный стаж по специальности не менее пяти лет;

- инженерно-технический персонал, осуществляющий конкретные работы удостоверяющего центра, должен иметь высшее профессиональное образование (профессиональную подготовку, переподготовку или пройти повышение квалификации) в области информационной безопасности с квалификацией "Специалист по защите информации", "Математик" и специализацией, соответствующей классу шифровальных (криптографических) средств, средств электронной цифровой подписи и (или) защищенных с использованием шифровальных (криптографических) средств информационных систем, телекоммуникационных систем.

Гражданин не может быть принят на работу в удостоверяющий центр в случаях признания его недееспособным или ограниченно дееспособным вступившим в законную силу решением суда, либо наличия у него неснятой или непогашенной судимости за преступления в сфере экономической деятельности или за преступления против государственной власти, интересов государственной службы и службы в органах местного самоуправления.

Приложение 3. Различные модели построения доверительных отношений

Модель 1 (иерархическая)

Данная модель характеризуется прямой иерархией доверительных отношений, регистрируемых на уровне единого (федерального, отраслевого, корпоративного и т.п.) корневого удостоверяющего центра (УЦ), который выпускает сертификаты УЦ уровнем ниже. Они в свою очередь выпускают сертификаты УЦ следующего уровня и т.д. до сертификатов конечных пользователей. Таким образом все образующие домен сертификаты в данной модели связаны в строгом иерархическом порядке и образуют древовидную структуру.

Такая модель существенно упрощает вопросы по обеспечению взаимодействия пересылаемых информационных блоков ЭЦП и сертификатов внутри корневого домена, проверка подлинности приходящего сертификата происходит по ясно выстроенной иерархической “цепочке доверия” – пути следования сертификата.

Иерархическая архитектура имеет следующие преимущества:

· иерархическая архитектура аналогична существующим федеральным и ведомственным организационно-управляющим структурам;

· иерархическая архитектура может быть легко наложена на иерархическое дерево имен;

· иерархическая архитектура определяет простой алгоритм поиска, построения и верификации цепочек сертификатов для всех взаимодействующих сторон.

Вместе с тем использование только иерархической архитектуры без сочетания с другими моделями имеет следующие ограничения:

· для обеспечения взаимодействия конечных пользователей они должны входить в домен одного корневого УЦ;

· компрометация секретного ключа корневого УЦ приостанавливает работу всего домена и требует защищенной доставки нового сертификата до каждого конечного пользователя.

Модель 2 (браузерная)

В данной модели пользователь входит сразу в несколько иерархических доменов ИОК, для чего используются т.н. «списки доверенных удостоверяющих центров», публикуемые той или иной организацией для облегчения проверки сертификатов пользователей из других доменов. В данных списках представляются те УЦ, которым можно доверять при определенных условиях (нередко разные типы бизнес-взаимодействия подразумевают использование услуг разных УЦ).

Для данной модели, ввиду удобства использования получившей широкое распространение среди пользователей сети Интернет, характерно наличие рисков при определении списков доверенных УЦ, обеспечении защиты доверенных списков (публикуемых обычно через веб-браузеры) от несанкционированного изменения.

Модель 3 (сетевая)

В сетевой архитектуре каждый из удостоверяющих центров является независимым, и для установления доверия между центрами, каждая пара центров формирует кросс-сертификат, содержащий два объекта: сертификат открытого ключа первого УЦ, подписанный вторым УЦ, и сертификат второго УЦ, подписанный первым УЦ. В результате взаимной сертификации формируется сетевая (ячеистая) топология доверия, основанная на связи двух ячеек (удостоверяющих центров). В сетевой схеме для взаимной проверки сертификатов двух пользователей может возникнуть несколько путей.

Сетевая архитектура имеет следующие преимущества:

· она более гибкая, чем иерархическая;

· конечный пользователь должен доверять, только центру, издавшему его сертификат;

· возможна непосредственная кросс-сертификация различных УЦ, пользователи которых часто взаимодействуют между собой, что сокращает процесс верификации цепочек;

Вместе с тем использование только сетевой архитектуры имеет следующие недостатки:

· алгоритм поиска и построения цепочек сертификатов для всех взаимодействующих сторон очень сложный;

· пользователь не может предоставить цепочку, которая обеспечивает проверку его сертификата всеми остальными пользователями.

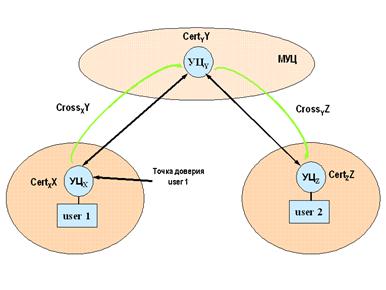

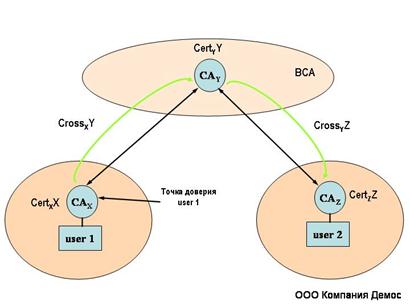

Одним из способов реализации сетевой архитектуры является “мост”, через который проходят отношений доверия в виде кросс-сертификатов (Рис 3).

Рис. 3 Принцип “моста доверия”

В данном примере если user1, из одного домена ИОК, желает проверить сертификат user2 из другого домена ИОК, то он строит путь сертификации от своей точки доверия через мостовой УЦ (МУЦ) в другой домен используя его как ”мост доверия”. В данном случае путь сертификации будет иметь вид:

CertX(X) → CertX(Y) → CertY(Z) → CertZ (user2).

Особенности сразу видны из данного примера:

· точки доверия остаются внутри домена ИОК;

· отношения доверия представляют собой кросс-сертификаты;

· домены объединяемых через мост организаций имеют ту архитектуру ИОК, которая им необходима для эффективного функционирования.

Если предположить, что нужно организовать взаимодействие между n независимыми доменами ИОК, количество кросс-сертификационных отношений в данном случае будет равно n, тогда как в случае с кросс-сертификацией отдельных доменов - n2-n. Таким образом имеет место линейный, а не квадратичный рост числа кросс-сертификационных отношений.

[1] В целях упрощения в данном документе опускаются еще два уровня взаимоотношений («физическое лицо – хозяйствующий субъект» и «физлицо – физлицо»), регулирование которых неизбежно затронут УФО и всю систему, как минимум, в части создания отечественного варианта т.н. CPS (Certification Practice Statement) – свода правил и требований.

[2] Следует заметить, что СКЗИ, соответствующие международным стандартам, как правило обеспечивают взаимную совместимость, что значительно упрощает и удешевляет взаимодействие пользователей ИОК.

[3] Такая трансформация может выглядеть вполне убедительно, если принять во внимание развитие на основе FBCA структур для сервисов типа e-government (e-authentication, etc)

– Конец работы –

Используемые теги: основные, нципы, формирования, системы, удостоверяющих, центров, российской, Федерации0.118

Если Вам нужно дополнительный материал на эту тему, или Вы не нашли то, что искали, рекомендуем воспользоваться поиском по нашей базе работ: ОСНОВНЫЕ ПРИНЦИПЫ ФОРМИРОВАНИЯ СИСТЕМЫ УДОСТОВЕРЯЮЩИХ ЦЕНТРОВ РОССИЙСКОЙ ФЕДЕРАЦИИ

Что будем делать с полученным материалом:

Если этот материал оказался полезным для Вас, Вы можете сохранить его на свою страничку в социальных сетях:

| Твитнуть |

Хотите получать на электронную почту самые свежие новости?

Новости и инфо для студентов