рефераты конспекты курсовые дипломные лекции шпоры

- Раздел Компьютеры

- /

- Основы TCP/IP

Реферат Курсовая Конспект

Основы TCP/IP

Основы TCP/IP - раздел Компьютеры, Занятие 8 Основы Tcp/ip...

Занятие 8

Основы TCP/IP

Часть 1. Протоколы TCP/IP

Часть 2. IP-адресация

В этой главе

Поскольку в последние годы Интернет разрастается буквально взрывными темпами, набор протоколов TCP/IP (Transmission Control Protocol/Internet Protocol) используется теперь гораздо чаще других наборов протоколов. В этой главе описываются функции наиболее часто применяемых протоколов TCP/IP, а также подробно рассматривается один из самых важных компонентов TCP/IP — собственная система адресации.

Прежде всего

Чтобы понять роль различных протоколов TCP/IP в стеке сетевых протоколов, освежите в памяти основные сведения об эталонной модели OSI, приведенные в главе 1. Подробнее об IP, TCP и UDP — в

главах 6 и 7.

Занятие 1. Протоколы TCP/IP

Протоколы TCP/IP были разработаны в 1970-х гг. специально для применения в сети с коммутацией пакетов, создававшейся Министерством обороны США. Тогда эта сеть называлась ARPANET, теперь же — Интернет. С момента создания протоколы TCP/IP были связаны с ОС UNIX. Таким образом, они появились до персональных компьютеров, эталонной модели OSI, протокола Ethernet и большинства других компонентов, которые в наши дни считаютуя основой компьютерных сетей. В отличие от других протоколов, отчасти выполняющих те же функции, например, IPX (Internetwork Packet Exchange) фирмы Novell, TCP/IP никогда не был продуктом определенной компании. С самого начала он представлял собой плод коллективных усилий.

Некоммерческая природа стандартов TCP/IP не просто означает, что они никак не связаны с авторскими правами, торговыми знаками и прочими ограничениями на распространение. Она также привела к тому, что эти протоколы не привязаны к определенной компьютерной платформе, ОС или оборудованию. При разработке TCP/IP независимость от платформы была главным руководящим принципом. Многие его компоненты существуют именно для того, чтобы средствами TCP/IP любой компьютер с сетевыми возможностями мог обмениваться данными с другим компьютером сети.

Стандарты TCP/IP опубликованы группой IETF (Internet Engineering Task Force) в документах с общим заголовком RFC (Requests for Comments). В их число входят документы с определениями стандартов протокола на разных стадиях разработки. Кроме того, там же содержатся информационные сообщения, сведения об экспериментальных проверках и исторические документы, как захватывающе

интересные, так и откровенно бестолковые. Познакомиться с RFC можно на многих Web- и FTP-узлах. Ссылки на стандарты Вы найдете на домашней странице IETF по адресу http://www.ietf.org.

Примечание Документ, опубликованный IETF в виде RFC и наделенный номером, никогда более не изменяется. Если IETF публикует переработанную версию RFC, ей присваивается новый номер. В файле RFC-INDEX, содержащем полный список всех опубликованных документов, есть перекрестные ссылки, которые указывают на документы, устаревшие с выходом данного RFC, и на последующие документы, которые, в свою очередь, отменяют его.

Уровни TCP/IP

Примечание Подробнее о модели OSI и назначении ее уровней — в занятии 2 главы 1. В TCP/IP используется собственная четырехуровневая модель сети, описанная в…SLIP и РРР

Протоколы уровня сетевого интерфейса SLIP (Serial Line Internet Protocol) и РРР (Point-to-Point Protocol) используются для установки удаленного соединения по телефонным линиям или другим видам физического подключения. Протокол SLIP описан в RFC 1055. Протокол РРРсложнее, чем SLIP, и использует для установки соединения между двумя системами дополнительные протоколы, описанные в отдельных документах, в том числе RFC 1661 и RFC 1662. Подробнее о SLIP и РРР — в занятии 2 главы 12.

ARP

Протокол ARP (Address Resolution Protocol), описанный в RFC 826, занимает в наборе TCP/IP необычное место. Он обслуживает протокол IP и потому, казалось бы, располагается на уровне сетевого интерфейса (или на канальном уровне модели OSI).Однако его сообщения передаются непосредственно протоколами канального уровня, а не включаются в дейтаграммы IP, что дает повод считать его протоколом межсетевого (в OSI— сетевого) уровня. Но к какому бы уровню Вы его ни причисляли, при работе TCP/IP в локальной сети ARP играет очень важную роль.

Для идентификации сетей и хостов протоколы TCP/IP используют IP-адреса. С другой стороны, компьютерам, включенным в сеть Ethernet или Token Ring, приходится так или иначе передавать дейтаграммы IP, ориентируясь на аппаратный адрес целевой системы. ARP обеспечивает интерфейс между системой IP-адресов, применяемой IP, и аппаратными адресами, которые используются протоколами канального уровня.

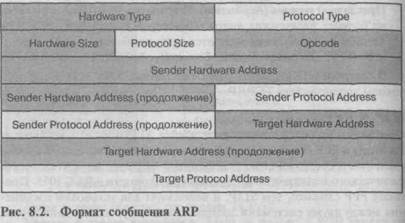

Протокол IP, составляя дейтаграмму, «знает» IP-адрес системы, которой предназначается пакет. Этот адрес может принадлежать компьютеру, включенному в локальную сеть, или системе, включенной в Другую сеть. В любом случае IP должен определить аппаратный адрес системы в локальной сети, которая получит этот пакет следующей. Для этого IP генерирует сообщение ARP и распространяет его по ЛВС. Формат сообщения ARP показан на рис. 8.2.

Ниже описано назначение полей сообщения ARP.

• Hardware Type(2 байта).В этом поле указывается тип аппаратного адреса в полях Sender Hardware Address и Target Hardware Address. В сетях Ethernet и Token Ring его значение равно 1.

• ProtocolType (2 байта). В этом поле указывается тип адреса в полях Sender Protocol Address и Target Protocol Address. Для IP-адресов его шестнадцатеричное значение равно 0800 (совпадает с кодом Ethertype для IP).

• HardwareSize (1 байт). В этом поле указывается размер адресов (в байтах) в полях Sender Hardware Address и Target Hardware Address. В сетях Ethernet и Token Ring его значение равно 6.

• ProtocolSize (1 байт). В этом поле указывается размер адресов (в байтах) в полях Sender Protocol Address и Target Protocol Address. Для IP-адресов его значение равно 4.

• Opcode(2 байта).В этом поле указывается функция пакета: запрос ARP (ARP Request), ответ ARP (ARP Reply), запрос RARP (RARP Request) или ответ RARP (RARP Reply).

• Sender Hardware Address (6 байтов).В этом поле указывается аппаратный адрес системы, генерирующей сообщение.

• Sender Protocol Address (4байта). В этом поле указывается IP-адрес системы, генерирующей сообщение.

• Target HardwareAddress (6 байтов). В этом поле указывается аппаратный адрес системы, для которой предназначается сообщение. В сообщениях ARP Request это поле остается пустым.

• Target ProtocolAddress (4байта). В этом поле указывается IP-адрес системы, которой предназначается сообщение.

Примечание Функции протокола RARP (Reverse Address Resolution Protocol) прямо противоположны функциям ARP. RARP некогда применялся в рабочих станциях без жестких дисков, поскольку он позволяет системе определить собственный IP-адрес, отправив аппаратный адрес серверу RARP. RARP является предшественником протоколов ВООТР (Bootstrap Protocol) и DHCP (Dynamic Host Configuration Protocol), которые применяются для автоматического конфигурирования клиентов TCP/IP. В наши дни он используется редко.

Определение аппаратного адреса целевой системы с помощью ARP происходит так.

1. IP упаковывает информацию транспортного уровня в дейтаграмму, вставляя IP-адрес целевой системы в поле Destination IP Address заголовка IP.

2. IP сравнивает идентификатор сети в IP-адресе целевой системы с идентификатором собственной сети и определяет, можно ли отправить дейтаграмму непосредственно целевому хосту или ее следует передать маршрутизатору в локальной сети.

3. IP генерирует пакет ARP Request, содержащий аппаратный и IP-адреса отправителя в полях Sender Hardware Address и Sender Protocol Address. Поле Target Protocol Address содержит IP-адрес очередного пункта назначения дейтаграммы (хоста или маршрутизатора), определенный на шаге 2. Поле Target Hardware Address остается пустым.

4. Система передает сообщение ARP Request вниз, на канальный уровень, который помещает его в кадр и передает как широковещательное сообщение для всей локальной сети.

5. Системы, подключенные к ЛВС, получают сообщение ARP Request и считывают содержимое поля Target Protocol Address. Если его значение не совпадает с IP-адресом системы, сообщение игнорируется, и никаких действий система не выполняет.

6. Если адрес в поле Target Protocol Address совпадает с IP-адресом системы, получившей сообщение ARP Request, она генерирует сообщение ARP Reply. Содержимое двух полей с адресами отправителя из сообщения ARP Request копируется в соответствующие поля с адресами получателя сообщения ARP Reply. Значение поля Target Protocol Address из запроса копируется в поле Sender Protocol Address ответа. Наконец, система подставляет свой аппаратный адрес в поле Sender Hardware Address.

?• Система передает сообщение ARP Reply в виде узковещательного сообщения (unicast) компьютеру, сгенерировавшему запрос, используя аппаратный адрес из поля Target Hardware Address.

8. Система, сгенерировавшая первоначальное сообщение ARP Request, получает сообщение ARP Reply и использует значение из поля Sender Hardware Address для включения дейтаграммы в кадр канального уровня и передает его целевой системе в виде узковещательного сообщения.

Спецификация ARP требует от системы TCP/IP организации кэша аппаратных адресов, распознанных системой с помощью этого протокола. Благодаря этому удается избежать заполнения сети отдельными сообщениями ARP Request для каждой передаваемой дейтаграммы. Например, когда система передает файл в нескольких сегментах TCP, обычно достаточно всего одной транзакции ARP, поскольку перед генерацией очередного ARP-запроса IP проверяет, нет ли в кэше нужного аппаратного адреса. Время хранения неиспользуемой информации ARP в кэше зависит от конкретной реализации, но обычно оно относительно невелико — следует избегать использования в системе устаревшей информации об адресах.

Совет В стек протоколов TCP/IP основанных на Windows ОС входит утилита Агр.ехе, с помощью которой можно управлять содержимым кэша ARP. Аппаратные адреса, добавленные в кэш вручную с ее помощью, остаются в нем навсегда, что помогает сократить широковещательный трафик в сети. Подробнее об Агр.ехе — в занятии 2 главы 10.

IP

Протокол IP (Internet Protocol) отвечает за передачу данных, сгенерированных практически всеми остальными протоколами TCP/IP, системой-отправителем системе-получателю. Подробнее об IP и его работе — в занятии 1 главы 6.

ICMP

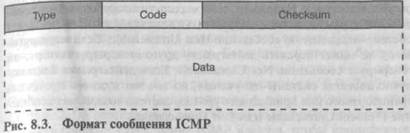

Протокол ICMP (Internet Control Message Protocol), описанный в RFC 792, также используется протоколом IP для администрирования сети. ICMP считается протоколом межсетевого (или сетевого) уровня, хотя данные прикладных программ он не передает, а его собственные сообщения передаются внутри дейтаграмм IP. В ICMP применяется только один формат сообщений, но выполняются с его помощью самые различные функции, обычно разделяемые на сообщения об ошибках и запросы.

Формат сообщения ICMP показан на рис. 8.3.

Ниже описано назначение полей сообщения ICMP.

• Туре (1 байт)— общий код сообщения.

• Code (1 байт)— код конкретной функции сообщения.

• Checksum (2 bytes)— контрольная сумма для всего сообщения ICMP; используется для обнаружения ошибок.

• Data (переменной длины)— дополнительные сведения, зависящие от конкретного типа сообщения.

Типы сообщений ICMP об ошибках

Сообщения типа Destination Unreachable

ресурс недоступен. Например, если маршрутизатору не удается передать дейтаграмму системе-получателю в локальной сети, он посылает…Таблица 8.1. Сообщения ICMP об ошибках типа Destination <[ Unreachable jk

Код Сообщение Описание

1 Host Unreachable Хост недоступен 2 Protocol Unreachable Протокол недоступен 3 Port Unreachable Порт недоступенСообщения типа Source Quench

У сообщений Source Quench значение поля Туре равно 4. Они играют роль простого механизма для управления потоком данных на межсетевом уровне. Если буферы памяти маршрутизатора почти заполнены, он может послать системе-источнику сообщение Source Quench, указывающее снизить скорость передачи. Перестав получать сообщения Source Quench, система может постепенно снова увеличить скорость.

Общения типа Redirect

0 мир0вать хост или другой маршрутизатор, что есть более эффек-вный путь к системе-получателю. Во многих интерсетях благодаря аличию нескольких маршрутизаторов пакеты к одной и той же целевой системе…Типы запросов ICMP

Поскольку генерация запросов не связана с внешними проблемами, вместо информации об IP-заголовках дейтаграмм поля Data в них содержат сведения,…Сообщения Echo Request и Echo Reply

сообщения Echo Reply, Ping заключает, что целевая система функционирует нормально. Примечание Подробнее об утилите Ping — в занятии 2 главы 10.Сообщения Router Solicitation и Router Advertisement

TCP и UDP

Протоколы TCP (Transmission Control Protocol) и UDP (User Datagram Protocol) относятся к транспортному уровню TCP/IP. В зависимости от требуемых услуг, все протоколы прикладного уровня используют для передачи данных по сети либо TCP, либо UDP. Подробнее об этом — в занятии 1 главы 7.

Протоколы прикладного уровня

Для выполнения поставленной задачи в протоколах прикладного уровня используются различные сочетания протоколов нижних уровней. Например, с помощью… ром. При необходимости эти сообщения можно без особого ущерба передать заново,… Ниже перечислены самые «популярные» протоколы прикладного уровня TCP/IP.Упражнение 8.1. Уровни и протоколы TCP/IP

Назовите уровни стека протоколов TCP/IP, на которых действуют перечисленные ниже протоколы.

1. DHCP.

2. ARP.

3. IP.

4. UDP.

5. РОРЗ.

6. ICMP.

7. SMTP.

8. TCP.

9. DNS.

10. SLIP.

Упражнение 8.2. Протоколы TCP/IP

Найдите для протокола в левой колонке соответствующее описание в правой.

Протокол Описание

ARP Направляет дейтаграммы в целевую систему IP Обеспечивает выполнение ориентированных на соединение функций транспортного уровняКраткое содержание занятия

• Протоколы TCP/IP разрабатывались для использования в Интернете и предназначены для поддержки систем на любой компьютерной платформе и с любой ОС.

• Стек протоколов TCP/IP разделяется на четыре уровня: сетевого интерфейса, межсетевой, транспортный и прикладной.

• Преобразование IP-адресов в аппаратные адреса, необходимые для установки связи протоколами канального уровня, осуществляется с помощью протокола ARP.

• Протокол ICMP выполняет ряд функций на межсетевом уровне, в том числе рассылает сообщения об ошибках и запросы на получение информации.

• Протоколы прикладного уровня не участвуют в процессе передачи данных, выполняемом нижними уровнями. В их задачу входит организация обмена сообщениями между различными программами и службами, работающими на ТСР/1Р-компьютерах.

Закрепление материала

a. Sender Hardware Address. b. Sender Protocol Address, с Target Hardware Address, d. Target Protocol… 2 Какой тип сообщений ICMP лежит в основе работы программы Traceroute?Присвоение IP-адреса

Как уже говорилось, IP-адрес состоит из двух частей — идентификатора сети и идентификатора хоста. Идентификаторы сети у всех сетевых плат, входящих… Примечание Хотя IANA по-прежнему отвечает за назначение сетевых адресов,…Классы IP-адресов

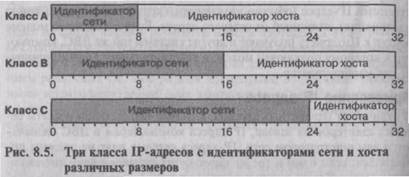

Основная сложность IP-адреса в том, что граница между идентификаторами сети и хоста не всегда находится в одном и том же месте. Аппаратный адрес, например, состоит из 3 байтов, присвоенных производителю сетевого адаптера, и 3 байтов, присвоенных производителем данной плате. В IP-адресе идентификатору сети в зависимости от ее размера может назначаться различное количество битов.

IANA различает IP-адреса нескольких классов, обеспечивающих поддержку компьютерных сетей различных размеров (рис. 8.5). Конфигурации трех основных классов IP-адресов перечислены в табл. 8.2.

Таблица 8.2. Классы IP-адресов и их параметры

Класс Первые Значения Биты идеи- Биты идеи- Коли- Коли-биты первого тификатора тификатора чество чество байта сети хоста сетей хостов

А 0 1-127 8 24 126 16 777 214

В 10 128-191 16 16 16 384 65 534

С ПО 192-223 24 8 2 097 152 254

ПримечаниеПомимо классов А, В и С существуют еще классы D и Е, Адреса класса D начинаются с битового значения 1110 и зарезервированы для использования в многоадресной (multicast) передаче, то есть впередаче, адресованной определенной группе систем, включенных всеть. Адреса класса Е начинаются с битового значения 11110 и пока не используются.

Знатоки математики, конечно, заметили, что число поддерживаемых сетей и хостов не столь велико, как могло бы быть. 8-битовое число может принимать 256 значений, а не 254, как показано в таблице. Дело в том, что, согласно следующим правилам, некоторые значения идентификаторов не используются:

• биты идентификатора сети не могут иметь только нулевые значения;

• биты идентификатора сети не могут иметь только единичные значения;

• биты идентификатора хоста не могут иметь только нулевые значения;

• биты идентификатора хоста не могут иметь только единичные значения.

В каждом классе двоичным значением первых битов заданы возможные десятичные значения первого байта адреса. Например, первый бит адресов класса А всегда равен 0, соответственно, двоичное значение первого байта варьируется от 00000001 до 01111111, т. е. в десятичной форме от 1 до 127. Значит, увидев IP-адрес, первый байт которого заключен в пределах от 1 до 127, Вы сразу поймете, что это адрес класса А. В таком адресе идентификатор сети занимает первые 8 битов, а оставшиеся 24 бита отведены идентификатору хоста. Таким образом, всего может существовать 126 сетей класса А (идентификатор сети 127 зарезервирован для диагностики), но в каждую из них можно включить до 16 777 214 сетевых адаптеров. В классах В и С под идентификатор сети отводится больше битов, значит, и самих таких сетей может быть больше. Правда, за счет сокращения количества битов идентификатора хоста в такие сети можно включать меньшее число адаптеров.

Назначение маски подсети

11111111 00000000 00000000 00000000 В таком представлении сразу видно, что первые 8 битов IP-адреса класса А — это… надлежат идентификатору хоста. Маски подсети длятрех основных классов приведены в таблице 8.3.Таблица 8.3. Маски подсети для классов IP-адресов

Класс Маска подсети

а" 255.0.0.0

В 255.255.0.0

С 255.255.255.0

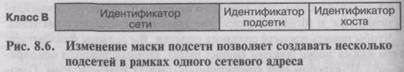

Если бы во всех адресах данного класса для идентификаторов сети и хоста всегда использовалось одно и то же количество битов, потребность в маске подсети не возникала бы. На класс адреса указывало бы значение его первого байта. С помощью же маски подсети Вы можете создавать в адресе данного класса несколько подсетей. Рассмотрим пример. В адресе класса В маска подсети 255.255.0.0 отводит первые 16 битов идентификатору сети, а последние 16 битов — идентификатору хоста. Задав маску подсети 255.255.255.0, Вы выделяете идентификатору сети дополнительные 8 битов, «отобрав» их у идентификатора хоста. Третий байт адреса становится идентификатором подсети (рис. 8.6). В одном адресе класса В можно создать до 254 подсетей, имея до 254 сетевых адаптеров в каждой. По IP-адресу 131.24.67.9S можно определить, что в соответствующей сети используется адрес 131.24.0.0 класса В и что данный интерфейс принадлежит хосту 98 в подсети 67. В крупных корпоративных сетях этим можно воспользоваться для выделения всех ЛВС в отдельные подсети.

Ситуация усложняется тем, что граница идентификаторов сети и хоста необязательно должна проходить между двумя байтами. В принципе, под идентификатор сети можно отводить любое количество битов IP-адреса, на что будут указывать более сложные маски. Допустим, Вы хотите создать подсеть в сети класса С 199.24.65.0. Под адрес сети уже отведено 24 бита, и Вам, очевидно, не удастся отдать под идентификатор подсети весь четвертый байт — тогда не останется битов на идентификатор хоста. В таких случаях приходится разбивать байт на части. Выделите 4 бита последнего байта под идентификатор подсети, и у Вас еще будет 4 бита для идентификатора хоста. Маска подсети в этом случае будет выглядеть так:

11111111 11111111 11111111 11110000

В десятичном выражении она выглядит так: 255.255.255.240, поскольку десятичный эквивалент числа 11110000 равен 240. С 4-битовым идентификатором подсети и 4-битовым идентификатором хоста можно создать до 14 подсетей (на идентификатор подсети распространяются общие правила — не все единицы и не все нули) по 14 хостов в каждой. Сообразить, какая при такой конфигурации нужна маска подсети, относительно просто. Сложнее разобраться, какой IP-адрес нужно присвоить конкретной рабочей станции: наращивание 4-битовых идентификаторов подсети и хоста должно происходить независимо. Опять же, понять все это легче, глядя на двоичные значения. 4-битовый идентификатор подсети может принимать одно из следующих 14 значений:

0001 0010 0011 0100 0101 0110 0111 1000 1001 1010 1011 1100 1101 1110

Совет Программа Калькулятор (Calculator) из комплекта Windows в инженерном режиме позволяет легко преобразовать число из десятичного формата в двоичный и обратно. Запустив эту программу, выберите в меню Вид (View) команду Инженерный (Scientific), а затем установите переключатель Dec (или Bin). Введите нужное десятичное (двоичное) число и щелкните переключатель Bin (или Dec), чтобы преобразовать его в двоичный (десятичный) формат.

В каждую из этих подсетей может входить до 14 рабочих станций, идентификаторы которых также могут принимать одно из этих 14 значений. Таким образом, чтобы вычислить значение четвертого байта IP-адреса, нужно объединить двоичные значения идентификаторов подсети и хоста и преобразовать их в десятичную форму. Например, для первого хоста (идентификатор 0001) первой подсети (идентификатор 0001) двоичное значение четвертого байта равно 00010001 или в десятичном представлении 17. Получаем, что IP-адрес системы 199.24.65.17, а маска подсети — 255.255.255.240. У последнего хоста в первой подсети будет идентификатор 1110, а значение четвертого байта — 00011110 в двоичной форме и 30 в десятичной (IP-адрес — 199.24.65.30). Чтобы перейти ко второй подсети, Вы увеличиваете идентификатор подсети до 0010, а идентификатору хоста возвращаете значение 0001, получая двоичное значение 00100001 или десятичное 33. Итак, мы убедились, что IP-адреса в сетях нужно вычислять очень внимательно.

Совет Ксчастью, для вычисления адресов разработаны специальные программы, так что делать это вручную Вам не придется. Одной из лучших является бесплатная программа IP Subnet Calculator, разработанная Net3 Group. Она доступна по адресу http://www.wildpackets.com/ products/ipsubnetcalculator.

Разбиение сетей на подсети демонстрируются в видеоролике  SubnetMaskingиз папки Demos на прилагаемом к книге компакт-диске.

SubnetMaskingиз папки Demos на прилагаемом к книге компакт-диске.

Зарегистрированные и незарегистрированные адреса

Таким рабочим станциям обычно присваиваются незарегистрированные частные IP-адреса, которыми администратор может распоряжаться свободно, не…Таблица 8.4. IP-адреса для частных сетей

Класс Сетевой адрес

А От 10.0.0.0 до 10.255.255.255

В От 172.16.0.0 до 172.31.255.255

С От 192.168.0.0 до 192.168.255.255

Адресация IPv6

Адреса IPv6 записываются так: ХХ:ХХ:ХХ:ХХ:ХХ:ХХ:ХХ:ХХ Каждая буква X здесь символизирует шестнадцатеричную запись байта. Вот два примера адресов IPv6:Упражнение 8.3. Назначение маски подсети

Укажите значение маски подсети в описанных конфигурациях.

1. Адрес сети класса С с 2-битовым идентификатором подсети.

2. Адрес сети класса А с 16-битовым идентификатором хоста. 3- Адрес сети класса В с 6-битовым идентификатором подсети.

4. Адрес сети класса А с 21 -битовым идентификатором хоста.

5. Адрес сети класса В с 9-битовым идентификатором хоста.

Краткое содержание занятия

• IP-адреса имеют длину 32 бита и записываются в виде четырех десятичных чисел, разделенных точками. IP-адрес состоит из идентификатора сети и идентификатора хоста.

• Каждой плате сетевого адаптера в сети TCP/IP должен соответствовать уникальный IP-адрес.

• Назначением IP-адресов трех классов занимается организация IANA (Internet Assigned Numbers Authority). Адреса хостов присваиваются отдельным системам сетевыми администраторами.

• Маска подсети определяет, какие биты IP-адреса относятся к идентификатору сети, а какие — к идентификатору хоста.

• Изменение маски подсети позволяет создавать в рамках одного сетевого адреса данного класса несколько подсетей, выделяя некоторые биты идентификатора хоста идентификатору подсети.

Закрепление материала

a. Класс А. b. Класс В. c. Класс С.– Конец работы –

Используемые теги: основы, TCP/IP0.05

Если Вам нужно дополнительный материал на эту тему, или Вы не нашли то, что искали, рекомендуем воспользоваться поиском по нашей базе работ: Основы TCP/IP

Что будем делать с полученным материалом:

Если этот материал оказался полезным для Вас, Вы можете сохранить его на свою страничку в социальных сетях:

| Твитнуть |

Хотите получать на электронную почту самые свежие новости?

Новости и инфо для студентов