рефераты конспекты курсовые дипломные лекции шпоры

- Раздел Информатика

- /

- «Информационные технологии обработки данных общего назначения»

Реферат Курсовая Конспект

«Информационные технологии обработки данных общего назначения»

«Информационные технологии обработки данных общего назначения» - раздел Информатика, Министерство Образования И Науки Российской Федерации...

Министерство образования и науки Российской Федерации

федеральное государственное автономное образовательное

учреждение высшего профессионального образования

«Северный (Арктический) федеральный университет имени М.В. Ломоносова»

Филиал в г. Северодвинске Архангельской области

ИНСТИТУТ СУДОСТРОЕНИЯ И МОРСКОЙ АРКТИЧЕСКОЙ ТЕХНИКИ (СЕВМАШВТУЗ)

Естественнонаучный факультет

Кафедра “Информатика”

О.И. Бедердинова, Ю.А. Водовозова

Информатика

Методические рекомендации к лабораторным работам

Для бакалавров

По направлениям подготовки

151900, 180100, 190100, 220400

Часть 1

«Информационные технологии обработки данных общего назначения»

Северодвинск

Оглавление

Лабораторная работа № 1 Создание и форматирование документов в текстовом редакторе. 3

Лабораторная работа № 2 Создание физической модели базы данных и интерфейса в СУБД.. 6

Лабораторная работа № 3 Создание таблиц в табличном редакторе. 13

Лабораторная работа № 4 Создание презентации. 19

Лабораторная работа № 5 Создание WEB документов. 21

ПРИЛОЖЕНИЕ А.. 23

ПРИЛОЖЕНИЕ Б. 29

ПРИЛОЖЕНИЕ В.. 30

ПРИЛОЖЕНИЕ Г. 31

ПРИЛОЖЕНИЕ Д.. 34

ПРИЛОЖЕНИЕ Е.. 36

ПРИЛОЖЕНИЕ Ж... 37

ПРИЛОЖЕНИЕ И.. 38

ПРИЛОЖЕНИЕ К.. 47

Лабораторная работа № 1 Создание и форматирование документов в текстовом редакторе

Задание №1: Создать и отредактировать документ «Техническое задание» в текстовом редакторе. Цель: Овладеть основными способами и методами создания, редактирования и форматирования текстовых документов.Лабораторная работа № 2 Создание физической модели базы данных и интерфейса в СУБД

Задание № 1: Создать таблицы, определить свойства полей таблиц и установить связи между таблицами. Цель: Научиться создавать таблицы, определять свойства полей и устанавливать связи между таблицами.Лабораторная работа № 3 Создание таблиц в табличном редакторе

Задание № 1: Установить свойства столбцов и ввести соответствующие данные. Цель: Научиться создавать, устанавливать свойства столбцов и редактировать данные таблицы.Лабораторная работа № 4 Создание презентации

Задание № 1:Создать слайды. Цель: Научиться создавать и форматировать слайды.Лабораторная работа № 5 Создание WEB документов

Задание № 1: Создать Web-страницу с ссылками на следующие файлы: документ Техническое задание, архив базы данных Список угроз, книга Риски по… Цель: Научиться создавать Web-страницы.ПРИЛОЖЕНИЕ А

(обязательное)

Техническое задание

1 Общие сведения

Автоматизированная информационная система «Справочник угроз безопасности информации» предназначена для автоматизированного поиска угроз.

Сокращенное название - АИС «Справочник угроз безопасности информации».

Заказчик системы – кафедра «Информатики» ИСМАТ филиала САФУ в г. Северодвинске.

Документом, на основании которого ведется разработка автоматизированной системы, является задание на курсовую работу, выданное к.т.н., доцентом кафедры «Информатики» Бедердиновой О.И.

Сроки разработки системы – с 1.09.12 по 17.12.12гг.

Результаты работы должны быть оформлены в соответствии с требованиями ЕСКД, ГОСТ 34.602-89 , ГОСТ 34.601-90, ГОСТ 2.101-68, ГОСТ 2.105-95, ГОСТ 7.1-2003, ГОСТ 7.12-93, ГОСТ 7.82-2003.

2 Назначение и цели создания системы

Автоматизированная информационная система «Справочник угроз безопасности информации» предназначена для сокращения времени поиска угроз безопасности информации за счет автоматизированного процесса выбора данных.

Целью создания автоматизированной информационной системы «Справочник угроз безопасности информации» является систематизация и предоставление пользователю в удобном виде полной информации об угрозах безопасности.

3 Характеристика объектов автоматизации

3.1 Краткие сведения об объекте автоматизации

Объектом автоматизации является процесс поиска актуальных угроз.

3.2 Основные параметры и характеристики объекта

Исходными данными являются:

Факторы возникновения угроз;

Виды нарушений;

Объекты воздействия угроз;

Деструктивные воздействия;

Способ реализации угроз;

Угрозы безопасности информации.

Выходными данными являются:

Список угроз безопасности;

Угрозы безопасности, найденные по заданным пользователем параметрам:

Список угроз безопасности по фактору возникновения;

Список угроз безопасности по способу реализации;

Список угроз безопасности по виду нарушения.

3.3 Сведения об условиях эксплуатации объекта автоматизации и характеристика окружающей среды

Эксплуатация АИС «Справочник угроз безопасности информации» должна производиться на ЭВМ с установленным необходимым программным обеспечением. Рабочее место должно соответствовать всем санитарным нормам и правилам.

Специальных дополнительных требований нет.

4 Требования к системе

4.1 Требования к системе в целом

Внедрение АИС «Справочник угроз безопасности информации» должно привести к повышению эффективности работы пользователя за счет автоматизированного выбора данных из справочника.

4.1.1 Требования к структуре и функционированию системы

АИС «Справочник угроз безопасности информации» должна состоять из:

Программного обеспечения, которое должно включать интерфейс для ввода, редактирования, поиска данных в базе данных.

Информационного обеспечения, которое должно включать базу данных, содержащую данные угроз безопасности из ГОСТ Р 51275-99.

АИС «Справочник угроз безопасности информации» должна обеспечивать:

Хранение исходных данных в базе данных;

Ввод исходных данных в базу данных;

Редактирование данных в базе данных;

Поиск данных в базе данных по параметрам, заданным пользователем;

Просмотр исходных данных и результатов поиска;

Защиту данных от несанкционированного доступа.

4.1.2 Требования к способам и средствам связи для информационного обмена между компонентами системы

Связь между компонентами АИС «Справочник угроз безопасности информации» должна осуществляться программно с использованием стандартных технологий интеграции программного обеспечения.

4.1.3 Требования к режимам функционирования системы

Режим работы АИС «Справочник угроз безопасности информации» - однопользовательский.

При эксплуатации системы не должно возникать сбоев в работе других программ.

Специальных требований к режимам функционирования системы не предусмотрено.

4.1.4 Перспективы развития, модернизации системы

В АИС «Справочник угроз безопасности информации» должна быть обеспечена гибкость, открытость и эргономичность интерфейса для возможной дальнейшей адаптации к рабочему месту и модернизации системы.

4.1.5 Требования к численности и квалификации персонала системы и режиму его работы

Режим работы пользователя устанавливается руководством предприятия в соответствии с трудовым договором.

Специальных требований не предусмотрено.

4.1.6 Требования к надежности

АИС «Справочник угроз безопасности информации» должна обеспечивать неограниченную по времени устойчивую работу (при нормальной работе программных и технических средств).

При введении заведомо неправильных данных система должна корректно обрабатывать возникшее событие, выводя пользователю сообщение об ошибке.

При эксплуатации системы не должно возникать сбоев в работе других программ.

4.1.7 Требования безопасности

С пользователем должен быть проведен инструктаж по правилам электробезопасности, пожарной безопасности и по вопросам защиты и хранения информации.

4.1.8 Требования к эргономике и технической эстетике

АИС «Справочник угроз безопасности информации» должна обладать наглядным и интуитивно понятным пользовательским интерфейсом с возможностью настройки под конкретного пользователя, чтобы обеспечить комфортность и эффективность работы пользователей системы.

Для обеспечения удобства и простоты эксплуатации системы интерфейс должен быть разработан в соответствии с правилами: оформления интерфейса; использования клавиатуры и мыши; оформления текстов помощи; создания стандартных сообщений.

4.1.9 Требования к защите информации от несанкционированного доступа

В системе должна быть реализована защита информации от несанкционированного доступа с помощью ввода пароля или с помощью стандартной процедуры проверки регистрации учетных записей средствами операционной системы.

4.1.10 Требования к сохранности информации при авариях

При возникновении аварий, отказов технических средств, отключение электропитания и т.п. необходимо обеспечить сохранность информации. Для предотвращения утраты информации при возникновении нештатных ситуаций в случаях, когда должна быть обеспечена сохранность информации в системе, необходимо предусмотреть: систему резервного копирования базы данных с сохранением информации на оптические или внешние накопители.

4.2 Требования к функциям (задачам), выполняемым системой

В АИС «Справочник угроз безопасности информации» реализовать следующие функции:

Проведение проверки введенного пароля;

Обеспечение удобного ввода и редактирования данных в базе данных;

Проведение поиска информации в базе данных по критериям, определенным пользователем;

Обеспечение просмотра информации, хранящейся в базе данных и результатов поиска;

Проведение диагностики ошибок пользователя.

4.3 Требования к видам обеспечения

4.3.1 Математическое обеспечение

Реализовать расчет информационных рисков по информационным ресурсам.

Алгоритм расчета.

Критичность ресурса ( , руб.) определяет степень значимости ресурса и отражает влияние реализации угрозы на работу автоматизированной информационной системы.

, руб.) определяет степень значимости ресурса и отражает влияние реализации угрозы на работу автоматизированной информационной системы.

Критичность реализации угрозы ( , %) выражает степень влияния реализации угрозы на ресурс.

, %) выражает степень влияния реализации угрозы на ресурс.

Вероятность реализации угрозы через данную уязвимость в течение года ( , %) определяет степень возможности реализации угрозы через данную уязвимость определенных условиях.

, %) определяет степень возможности реализации угрозы через данную уязвимость определенных условиях.

Критерий критичности ( , руб.) включает стоимость ПЭВМ и конфиденциальной информации в зависимости от ресурса.

, руб.) включает стоимость ПЭВМ и конфиденциальной информации в зависимости от ресурса.

Вероятности реализации угроз через уязвимость в течении года ( , %) и критичности реализации угрозы (

, %) и критичности реализации угрозы ( , %) определяется пользователем, исходя из актуальности угроз безопасности информации.

, %) определяется пользователем, исходя из актуальности угроз безопасности информации.

Значение уровня угрозы по определённой уязвимости ( ) определяется:

) определяется:

(1)

где - вероятность реализации угрозы через уязвимость, %;

- вероятность реализации угрозы через уязвимость, %;

- критичность реализации угрозы, %;

- критичность реализации угрозы, %;

- номер уязвимости.

- номер уязвимости.

Уровни угрозы по соответствующим уязвимостям ( ) в совокупности вычисляются по формуле:

) в совокупности вычисляются по формуле:

(2)

где  - уровень угрозы по определённой уязвимости;

- уровень угрозы по определённой уязвимости;

- номер угрозы;

- номер угрозы;

- номер уязвимости.

- номер уязвимости.

Общий уровень угрозы по ресурсу ( ) определяется:

) определяется:

(3)

где  - уровень угрозы по всем уязвимостям;

- уровень угрозы по всем уязвимостям;

- номер угрозы.

- номер угрозы.

Риск по ресурсу ( , руб.) определяется по формуле:

, руб.) определяется по формуле:

(4)

где  – общий уровень угрозы по ресурсу;

– общий уровень угрозы по ресурсу;

D – критичность ресурса, руб.

Общий риск по всем ресурсам ( , руб.) при возникновении угроз составляет:

, руб.) при возникновении угроз составляет:

(5)

где - риск по ресурсу

- риск по ресурсу  , руб.;

, руб.;

- номер ресурса.

- номер ресурса.

4.3.2 Информационное обеспечение

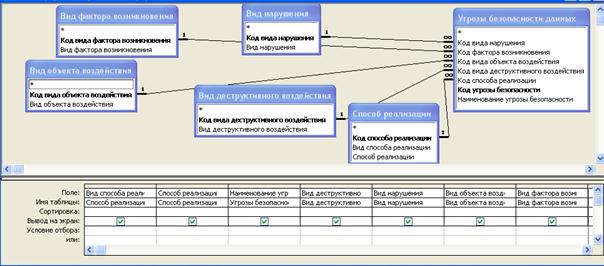

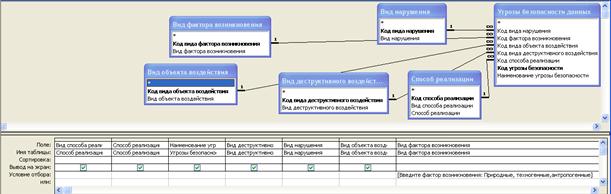

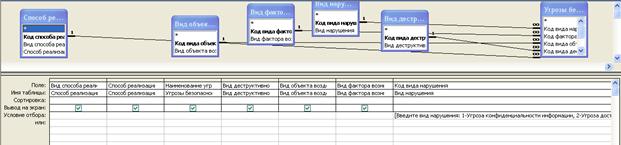

Создать базу данных, для хранения угроз безопасности данных. Концептуальная модель данных на приведена на рисунке 1. Описание таблиц приведено в таблице 1.

Физическая модель данных должна хранить данные из нормативно-методических документов:

ГОСТ Р 51275—99 «Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения».

РД «Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных».

4.3.3 Лингвистическое обеспечение

Специальных требований не предусмотрено.

4.3.4 Программное обеспечение

Разработать систему для функционирования в операционной системе Microsoft Windows версии не ранее 2003 года.

Для разработки системы необходимо использовать следующее программное обеспечение:

система управления базами данных для создания физической модели и интерфейса системы СУБД Microsoft Office Access 2003.

Требования к качеству программных средств: все программное обеспечение должно иметь необходимые сертификаты, лицензии и пакет сопроводительных документов.

4.3.5 Техническое обеспечение

Для функционирования АИС «Справочник угроз безопасности информации» необходим персональный компьютер со следующими минимальными системными требованиями:

процессор Intel Pentium частотой 600 МГц;

размер оперативной памяти 128 Мб;

размер дисплея 14 дюймов;

устройство для чтения съемных носителей информации;

свободное пространство на жестком диске 10 Мб;

устройства для вывода информации на бумажный носитель.

4.3.6 Организационное обеспечение

Дополнительных специальных требований нет.

4.3.7 Методическое обеспечение

Дополнительных специальных требований нет.

5 Состав и содержание работ по созданию системы

Состав и содержание работ по созданию системы в соответствии с ГОСТ 34.601-90:

1) Стадия «Формирование требований к автоматизированной системе»:

анализ предметной области и обоснование необходимости разработки системы.

Срок выполнения стадии «Формирование требований к автоматизированной системе» - 2 недели.

2) Стадия «Разработка концепции автоматизированной системы»:

разработка вариантов концепции автоматизированной системы и выбор варианта, удовлетворяющего заказчика.

Срок выполнения стадии «Разработка концепции автоматизированной системы» - 2 недели.

3) Стадия «Техническое задание»:

разработка технического задания на создание автоматизированной информационной системы в соответствии с ГОСТ 34.602-89;

согласование и утверждение технического задания на создание автоматизированной информационной системы заказчиком системы.

Срок выполнения стадии «Техническое задание» - 4 недели.

4) Стадия «Технорабочий проект»:

разработка проектных решений по системе и ее частям,

выбор приобретаемых программных средств;

разработка сопроводительной документации в соответствии с требованиями стандартов.

Срок выполнения стадии «Технорабочий проект» - 4 недели.

5) Стадия «Ввод в действие»:

проведение тестирования системы;

сдача заказчику системы с сопроводительной документацией.

Срок выполнения стадии «Ввод в действие» - 4 недели.

Срок выполнения работы -16 недель.

6 Порядок контроля и приемки системы

Перечень тестовых испытаний:

контроль на несанкционированный вход в автоматизированную информационную систему;

контроль на допустимые диапазоны значений при вводе исходных данных;

контроль правильного выполнения запросов по критериям пользователя.

При предъявлении заказчику система должна быть протестирована и правильно функционировать. Сопроводительная документация должна быть создана в полном объеме и в соответствии со стандартами. Результаты разработки АИС должны быть представлены в виде компьютерной презентации.

7 Требования к документированию

В качестве сопроводительных документов должна быть предоставлена пояснительная записка, выполненная в соответствии с заданием на курсовую работу и состоящая из следующих разделов:

аннотация;

введение;

техническое задание;

аналитическая часть;

практическая часть;

список использованных источников;

заключение.

Пояснительная записка должна быть оформлена в соответствии с ГОСТ 2.105-95, ГОСТ 7.1-2003, ГОСТ 7.82-2001.

8 Источники разработки

- ГОСТ 34.003-90. Автоматизированные системы. Термины и определения. - Введ. с 1991-01-01. 1991- 23 с. (Информационная технология. Комплекс стандартов на автоматизированные системы).

- ГОСТ 34.601-90. Автоматизированные системы. Стадии создания. - Введ. с 1992-01-01. 1992 - 9 с. (Информационная технология. Комплекс стандартов на автоматизированные системы).

- ГОСТ 34.602 – 89. Техническое задание на создание автоматизированной системы. – Введ. с 1991-01-01. 1991 - 21 с. (Информационная технология. Комплекс стандартов на автоматизированные системы).

- ГОСТ Р 50922—96. Защита информации. Основные термины и определения. – Введ. с 1997-07-01. 1996 - 8 с.

- ГОСТ Р 51275—99 Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения.. – Введ. с 2000-00-01. 1999 - 9 с.

- РД 50-34.698-90. Методические указания. Автоматизированные системы. Требования к содержанию документов. - Введ. с 1991-01-01. 1991 - 39 с. (Информационная технология. Комплекс стандартов на автоматизированные системы).

- РД 50-680-88. Методические указания. Автоматизированные системы. Основные положения. - Введ. с 1991-01-01. 1991- 7 с.

- ГОСТ 2.105-95. Общие требования к текстовым документам. - Взамен ГОСТ 2.105-79, ГОСТ 2.906-71; введ. с 2006-07-01. М.: ИПК Изд-во стандартов, 1996 - 30 с. (Единая система конструкторской документации).

- ГОСТ 7.1-2003. Библиографическая запись. Библиографическое описание. Общие требования и правила составления. - Взамен ГОСТ 7.1-84, ГОСТ 7.16-79, ГОСТ 7.18-79, ГОСТ 7.34-81, ГОСТ 7.40-82; введ. с 2004-01-07. М.: ИПК Изд-во стандартов, 2004 - 170 с. (Система стандартов по информации, библиотечному и издательскому делу).

- ГОСТ 7.12-93. Библиографическая запись. Сокращения слов на русском языке. Общие требования и правила. - Введ. с 1994-01-01. 1994- 70 с. (Система стандартов по информации, библиотечному и издательскому делу).

- ГОСТ 7.32-2001. Отчет о научно-исследовательской работе. Структура и правила оформления. – Взамен ГОСТ 7.32-91; введ. с 2002-01-07. - Минск: Межгос. Совет по стандартизации, метрологии, сертификации; М.: ИПК Изд-во стандартов, 2001.- 26 с. (Система стандартов по информации, библиотечному и издательскому делу).

- ГОСТ 7.82-2001. Библиографическая запись. Библиографическое описание электронных ресурсов. Общие требования и правила составления]. - Введ. с 1992-01-01. М.: ИПК Изд-во стандартов, 2002- 80 с. (Система стандартов по информации, библиотечному и издательскому делу).

- ГОСТ Р 50.1.028-2001. CALS технологии. Информационные технологии поддержки жизненного цикла продукции. Методология функционального моделирования. - Введ. с 2002-01-01. М.: ИПК Изд-во стандартов, 2001 – 74 с.

- РД. Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных. - Введ. с 2008-15-02. М.: ФСТЭК России, 2008 - 70 с.

ПРИЛОЖЕНИЕ Б

(обязательное)

Титульный лист документа Техническое задание

Министерство образования и науки Российской Федерации

федеральное государственное автономное образовательное

учреждение высшего профессионального образования

«Северный (Арктический) федеральный университет имени М.В. Ломоносова»

Филиал в г. Северодвинске Архангельской области

ИНСТИТУТ СУДОСТРОЕНИЯ И МОРСКОЙ АРКТИЧЕСКОЙ ТЕХНИКИ (СЕВМАШВТУЗ)

Естественнонаучный факультет

Кафедра “Информатики”

ТЕХНИЧЕСКОЕ ЗАДАНИЕ

Выполнил студент ______________

(Инициалы и фамилия)

Северодвинск

ПРИЛОЖЕНИЕ В

(информационное)

Виды форм для ввода и редактирования данных

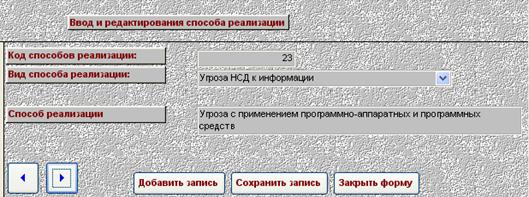

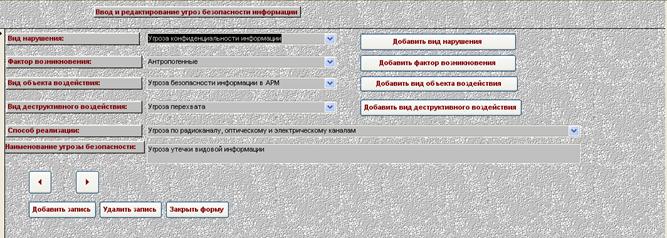

Рисунок В.1 – Вид формы Вид деструктивного воздействия

Рисунок В.2 – Вид формы Способ реализации

Рисунок В.3 – Вид формы Угрозы безопасности данных

ПРИЛОЖЕНИЕ Г

(справочное)

Список угроз безопасности данных

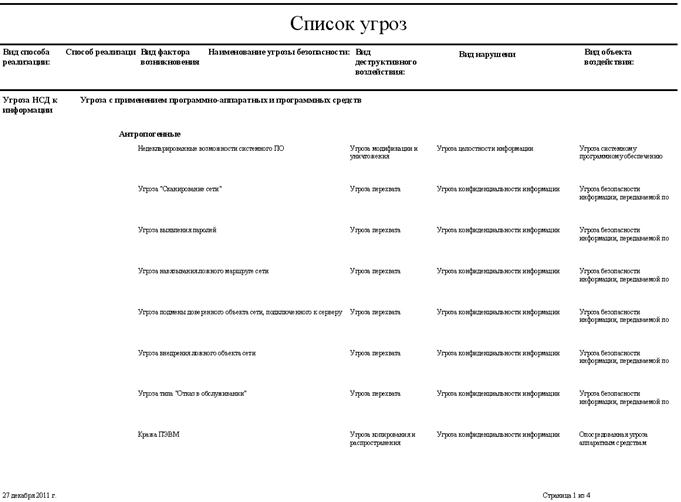

Таблица Г.1 – Список угроз

| Вид способа реализации: | Способ реализации | Наименование угрозы безопасности: | Вид деструктивного воздействия: | Вид нарушений: | Вид объекта воздействия: | Вид факторов возникновения: |

| Угроза НСД к информации | Угроза по каналам связи | Угроза "Анализ сетевого трафика" | Угроза перехвата | Угроза конфиденциальности информации | Угроза безопасности информации, передаваемой по сетям | Антропогенные |

| Угроза НСД к информации | Угроза по каналам связи | Угроза "Сканирование сети" | Угроза перехвата | Угроза конфиденциальности информации | Угроза безопасности информации, передаваемой по сетям | Антропогенные |

| Угроза НСД к информации | Угроза по каналам связи | Угроза выявления паролей | Угроза перехвата | Угроза конфиденциальности информации | Угроза безопасности информации, передаваемой по сетям | Антропогенные |

| Угроза НСД к информации | Угроза по каналам связи | Угроза навязывания ложного маршруте сети | Угроза перехвата | Угроза конфиденциальности информации | Угроза безопасности информации, передаваемой по сетям | Антропогенные |

| Угроза НСД к информации | Угроза по каналам связи | Угроза подмены доверенного объекта сети, подключенного к серверу | Угроза перехвата | Угроза конфиденциальности информации | Угроза безопасности информации, передаваемой по сетям | Антропогенные |

| Угроза НСД к информации | Угроза по каналам связи | Угроза внедрения ложного объекта сети | Угроза перехвата | Угроза конфиденциальности информации | Угроза безопасности информации, передаваемой по сетям | Антропогенные |

| Угроза НСД к информации | Угроза по каналам связи | Угроза типа "Отказ в обслуживании" | Угроза перехвата | Угроза конфиденциальности информации | Угроза безопасности информации, передаваемой по сетям | Антропогенные |

| Угроза НСД к информации | Угроза без использования программно-аппаратных и программных средств | Кража ПЭВМ | Угроза копирования и распространения | Угроза конфиденциальности информации | Опосредованная угроза аппаратным средствам | Антропогенные |

| Угроза НСД к информации | Угроза без использования программно-аппаратных и программных средств | Кража носителей информации | Угроза копирования и распространения | Угроза конфиденциальности информации | Угроза безопасности информации в АРМ | Антропогенные |

| Угроза НСД к информации | Угроза без использования программно-аппаратных и программных средств | Вывод из строя узлов ПЭВМ, каналов связи | Угроза блокирования | Угроза доступности информации | Опосредованная угроза аппаратным средствам | Антропогенные |

| Угроза НСД к информации | Угроза без использования программно-аппаратных и программных средств | Несанкционированное отключение средств защиты информации | Угроза копирования и распространения | Угроза конфиденциальности информации | Угроза безопасности информации в АРМ | Антропогенные |

| Угроза НСД к информации | Угроза без использования программно-аппаратных и программных средств | Кража, модификация и уничтожение информации | Угроза модификации и уничтожения | Угроза целостности информации | Угроза безопасности информации в АРМ | Антропогенные |

| Угроза НСД к информации | Угроза без использования программно-аппаратных и программных средств | Кража ключей и атрибутов доступа к информации | Угроза модификации и уничтожения | Угроза целостности информации | Угроза безопасности информации в АРМ | Антропогенные |

| Угроза НСД к информации | Угроза с применением программно-аппаратных и программных средств | Действия вредоносных программ | Угроза блокирования | Угроза доступности информации | Угроза безопасности информации в АРМ | Антропогенные |

| Угроза НСД к информации | Угроза с применением программно-аппаратных и программных средств | Недекларированные возможности системного ПО | Угроза модификации и уничтожения | Угроза целостности информации | Угроза системному программному обеспечению | Антропогенные |

| Угроза НСД к информации | Угроза с применением программно-аппаратных и программных средств | Недекларированные возможности прикладного ПО обработки информации | Угроза модификации и уничтожения | Угроза целостности информации | Угроза прикладному программному обеспечению | Антропогенные |

| Угроза НСД к информации | Угроза с применением программно-аппаратных и программных средств | Установка ПО, не связанного с выполнением служебных обязанностей | Угроза модификации и уничтожения | Угроза целостности информации | Угроза безопасности информации в АРМ | Антропогенные |

| Угроза НСД к информации | Угроза не преднамеренных действий пользователя | Утрата ключей и атрибутов доступа к информации | Угроза модификации и уничтожения | Угроза целостности информации | Угроза безопасности информации в АРМ | Техногенные |

| Угроза НСД к информации | Угроза не преднамеренных действий пользователя | Не преднамеренное уничтожение (модификация) информации пользователями | Угроза модификации и уничтожения | Угроза целостности информации | Угроза безопасности информации в АРМ | Техногенные |

| Угроза НСД к информации | Угроза не преднамеренных действий пользователя | Не преднамеренное отключение средств защиты | Угроза модификации и уничтожения | Угроза целостности информации | Угроза безопасности информации в АРМ | Техногенные |

| Угроза НСД к информации | Угроза нарушения безопасности функционирования ПО и средств защиты | Выход из строя программно-аппаратных средств | Угроза модификации и уничтожения | Угроза целостности информации | Угроза безопасности информации в АРМ | Техногенные |

| Угроза НСД к информации | Угроза нарушения безопасности функционирования ПО и средств защиты | Сбой системы электроснабжения | Угроза модификации и уничтожения | Угроза целостности информации | Угроза безопасности информации в АРМ | Техногенные |

| Угроза НСД к информации | Угроза нарушения безопасности функционирования ПО и средств защиты | Стихийное бедствие | Угроза модификации и уничтожения | Угроза целостности информации | Угроза безопасности информации в АРМ | Природные |

| Угроза НСД к информации | Угроза преднамеренных действий внутренних нарушителей | Доступ, модификация и уничтожение информации лицами, не допущенными к её обработке | Угроза модификации и уничтожения | Угроза целостности информации | Угроза безопасности информации в АРМ | Антропогенные |

| Угроза НСД к информации | Угроза преднамеренных действий внутренних нарушителей | Разглашение, модификация и уничтожение информации пользователями допущенными к обработке | Угроза копирования и распространения | Угроза конфиденциальности информации | Угроза безопасности информации в АРМ | Антропогенные |

| Угроза НСД к информации | Угроза по каналам связи | Угроза перехвата информации за пределами контролируемой зоны | Угроза перехвата | Угроза конфиденциальности информации | Угроза безопасности информации, передаваемой по сетям | Антропогенные |

| Угроза НСД к информации | Угроза по каналам связи | Угроза перехвата информации в пределах контролируемой зоны внутренними нарушителями | Угроза перехвата | Угроза конфиденциальности информации | Угроза безопасности информации, передаваемой по сетям | Антропогенные |

| Угроза НСД к информации | Угроза по каналам связи | Угроза перехвата информации в пределах контролируемой зоны внешними нарушителями | Угроза перехвата | Угроза конфиденциальности информации | Угроза безопасности информации, передаваемой по сетям | Антропогенные |

| Угроза НСД к информации | Угроза по каналам связи | Угроза внедрения по сети вредоносных программ | Угроза модификации и уничтожения | Угроза целостности информации | Угроза системному программному обеспечению | Антропогенные |

| Угроза НСД к информации | Угроза по каналам связи | Угроза удаленного запуска приложений | Угроза модификации и уничтожения | Угроза целостности информации | Угроза безопасности информации, передаваемой по сетям | Антропогенные |

| Угроза утечки по техническим каналам | Угроза по радиоканалу, оптическому и электрическому каналам | Угроза утечки видовой информации | Угроза перехвата | Угроза конфиденциальности информации | Угроза безопасности информации в АРМ | Антропогенные |

| Угроза утечки по техническим каналам | Угроза по аккустическому и вибрационному каналу | Угроза утечки акустической информации | Угроза перехвата | Угроза конфиденциальности информации | Угроза безопасности информации в АРМ | Антропогенные |

| Угроза утечки по техническим каналам | Угроза по радиоканалу, оптическому и электрическому каналам | Угроза утечки информации по каналам ПЭМИН | Угроза перехвата | Угроза конфиденциальности информации | Угроза безопасности информации в АРМ | Антропогенные |

ПРИЛОЖЕНИЕ Д

(информационное)

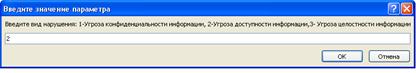

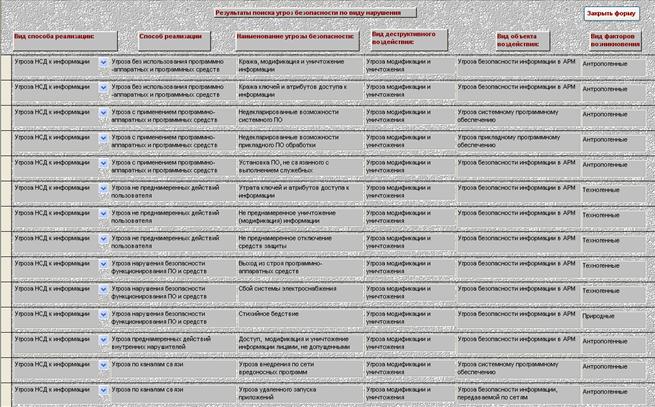

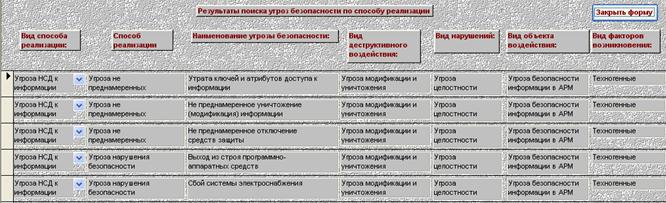

Примеры видов запросов и форм на основе запросов с параметрами

Рисунок Д.1 – Вид запроса Список угроз

Рисунок Д.2 – Вид запросаПоиск угроз безопасности данных по фактору возникновения

Рисунок Д.3 – Вид запросаПоиск угроз безопасности данных по видунарушения

Рисунок Д.4 – Вид формы Результаты поиска угроз по виду нарушения

Рисунок Д.5 – Вид формы Результаты поиска угроз по способу реализации

ПРИЛОЖЕНИЕ Е

(информационное)

Вид отчета

ПРИЛОЖЕНИЕ Ж

(информационное)

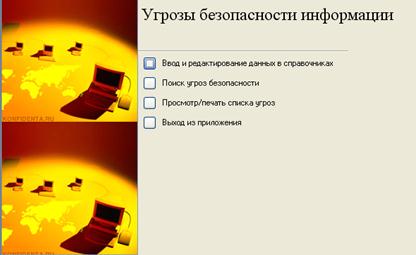

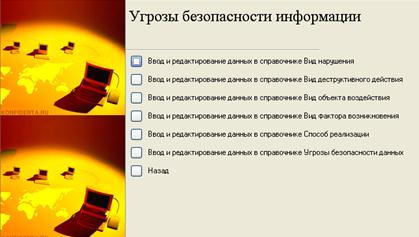

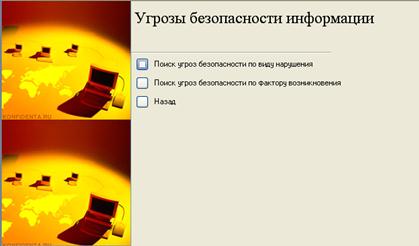

Виды кнопочных форм

Рисунок Ж.1 – Вид главной кнопочной формы

Рисунок Ж.2 – Вид страницы кнопочной формы Ввод и редактирование данных в справочниках

Рисунок Ж.3 – Вид страницы кнопочной формы Поиск угроз безопасности

ПРИЛОЖЕНИЕ И

(информационное)

Теоретические сведения о языке HTML

Язык HTML

Термин HTML (HyperText Markup Language) означает «язык маркировки гипертекстов». Первую версию HTML разработал сотрудник Европейской лаборатории… Для освоения HTML необходимы две вещи: 1. Любой браузер - программа для просмотра HTML-файлов.Устройство HTML-документа

Вся информация о форматировании документа сосредоточена в его фрагментах, заключенных между знаками "<" и ">". Такой…Обязательные метки

<html> ... </html> Метка <html> должна открывать HTML-документ. Аналогично, метка… <head> ... </head>Непарные метки

<BR> Эта метка используется, если необходимо перейти на новую строку, не прерывая… <HR>Форматирование шрифта

HTML допускает два подхода к шрифтовому выделению фрагментов текста. С одной стороны, можно прямо указать, что шрифт на некотором участке текста должен быть жирным или наклонным, то есть изменить физический стиль текста. С другой стороны, можно пометить некоторый фрагмент текста как имеющий некоторый отличный от нормального логический стиль, оставив интерпретацию этого стиля браузеру.

Физические стили

Под физическом стилем принято понимать прямое указание браузеру на модификацию текущего шрифта. Например, все, что находится между метками <B> и </B>, будет написано жирным шрифтом. Текст между метками <I> и </I> будет написан наклонным шрифтом. Несколько особняком стоит пара меток <TT> и </TT>. Текст, размещенный между этими метками, будет написан шрифтом, имитирующим пишущую машинку, то есть имеющим фиксированную ширину символа.

Логические стили

<EM> ... </EM> От английского emphasis — акцент. <STRONG> ... </STRONG>Организация текста внутри документа

2.4.1 Ненумерованные списки: <UL> ... </UL> Текст, расположенный между метками <UL> и </UL>, воспринимается… · Иван;Указание подробной информации о документе

Атрибутами дескриптора <META> может быть любая информация, которую вы хотите сообщить. Существует несколько стандартных атрибутов, необходимых… <META HTTP-EQUIV=”Content-Type” CONTENT=”text/html; CHARSET=Windows-1251”>Элементы определяющие параметры страницы

2.6.1Цвета элементов web-страницы указываются в шестнадцатеричном исчислении.…Задание шрифтов

Для управления шрифтовым оформлением WEB-страниц предназначен дескриптор <FONT>. Этим тегом указываются параметры шрифта, такие, как размер, цвет и название. Параметры шрифта в теге <FONT> указываются в кавычках в любом порядке.

Определяя шрифт документа, помните, что при просмотре странички будут использоваться те шрифты, которые установлены на компьютере пользователя, а не на вашем компьютере. И если вы будете использовать на страничках необычные шрифты, никто кроме вас их не увидит.

В настоящее время стандартными шрифтами, использующимися в WWW, являются Times New Roman и Courier New. Также вы можете пользоваться и шрифтом Arial, так как он распространен не менее широко, чем указанные. Пользоваться другими шрифтами нет смысла, поскольку они недостаточно популярны.

Строка, указывающая, что данный фрагмент текста необходимо будет отображать с установленным по умолчанию шрифтом размером 6 единиц и буквами фиолетового цвета, будет выглядеть так:

<FONT SIZE=”6” COLOR=”#8080C0”>Текст.</FONT>

Если вы желаете использовать для текста нестандартный шрифт, в теге <FONT> необходимо будет указать параметр FACE, т. е. для отображения той же строки шрифтом Arial тег будет выглядеть так:

<FONT FACE=”Arial” SIZE=”6” COLOR=”#8080C0”>Текст.</FONT>

В параметре FACE можно указывать несколько шрифтов в порядке предпочтения. Текст будет отображаться тем шрифтом, который установлен на компьютере пользователя, в порядке предпочтения, указанном вами.

<FONT FACE=”Verdana, Tahoma, Arial”>Текст.<FONT>

Если на компьютере пользователя, просматривающего вашу страничку, не найден ни один из указанных вами шрифтов, текст будет отображаться шрифтом, указанным в настройках браузера пользователя, и, скорее всего, им станет Times New Roman.

Изменение размера шрифта. В большинстве случаев можно считать справедливым соотношения размеров шрифтов и их обозначений по шкале от 1 до 7, приведенные в следующей ниже таблице:

Таблица И.2 - Размеры шрифтов

| Размер 1 | 8 пунктов |

| Размер 2 | 10 пунктов |

| Размер 3 | 12 пунктов |

| Размер 4 | 14 пунктов |

| Размер 5 | 18 пунктов |

| Размер 6 | 24 пунктов |

| Размер 7 | 36 пунктов |

Задание размеров полей страницы

В процессе проектирования WEB-страницы полезно применить инструкции формирования полей – полос чистого пространства между воображаемой рамкой, в которую заключено содержимое страницы, и границами окна браузера. Поля позволяют придать странице аккуратный и внятный внешний вид. Microsoft Internet Explorer допускает использование специальных атрибутов LEFTMARGIN, RIGHTMARGIN, TOPMARGIN, BOTTOMMARGIN, предназначенных для задания величины соответствующих полей страницы.

В теле тега <BODY> введите один из атрибутов LEFTMARGIN, RIGHTMARGIN, TOPMARGIN, BOTTOMMARGIN. Далее после знака равенства наберите число, выражающее величину поля в экранных пикселях.

<BODY LEFTMARGIN =”100” RIGHTMARGIN =”100” >

Связывание

<A HREF="[адрес перехода]">выделенный фрагмент…Изображения в HTML-документе

<IMG SRC="picture.gif"> Метка <IMG SRC="[имя файла]"> может также включать атрибут… Например:Элементы форм в HTML-документе.

Структура формы. Все дескрипторы[1] ввода, ассоциированные с одной формой, должны: ü Содержаться в дескрипторе <form>; ü Обрабатываться одним и тем же обработчиком формы[2];Дескрипторы ввода данных

Поля ввода

Текст

Текстовые поля имеют одну строку, предназначенную для ввода пользователем информации.

ü Для создания текстового поля используется дескриптор <input> с атрибутом type, равным text.

<input type=”text”>

ü С помощью атрибута name элементу управления присваивается имя

<input type=”text” name=”firstname”>

ü Размером текстового поля можно управлять с помощью атрибутов:

o Size. Длина текстового поля в символах.

o Maxlength. Максимальное количество символов, которое пользователь может ввести в поле.

Пароли

Поле вода пароля представляет собой обычное текстовое поле, в котором не отображаются вводимые пользователем символы. Вместо них отображаются специальные маркеры, такие как точки или звездочки, так что вводимый пароль становится невозможно подсмотреть.

ü Для ввода пароля используется дескриптор <input> с атрибутом type, равным password.

<input type=” password”>

ü С помощью атрибута name элементу управления присваивается имя

<input type=” password” name=”pasw”>

ü Размером текстового поля можно управлять с помощью атрибутов:

o Size. Длина пароля в символах.

o Maxlength. Максимальное количество символов пароля , которое пользователь может ввести в поле.

Флажки, переключатели, раскрывающиеся списки

ü Флажки. Пользователь получает возможность выбора нескольких предопределенных значений. ü Переключатели. Пользователь может выбрать только одно из… ü Раскрывающиеся списки. Пользователю предоставляется возможность выбора из большого числа вариантов.Многострочные текстовые блоки

ü В дескрипторе <textarea> определяется текстовый блок и его параметры. ü Атрибут rows позволяет задать высоту тестового блока в строках; при… ü Атрибут cols определяет ширину тестового блока; при расчете отображаемой ширины блока учитываются…Подтверждение и очистка содержимого формы

Кнопки подтверждения и очистки содержимого формы позволяют выполнить над… Эти кнопки создаются с помощью дескриптора < input> с атрибутами reset и submit.Диалоговая панель сообщений

Диалоговая панель ввода информации

ПРИЛОЖЕНИЕ К

(информационное)

Вид Web-страницы

Рисунок К.1 – Пример Web-страницы– Конец работы –

Используемые теги: Информационные, технологии, обработки, данных, общ, назначения0.094

Если Вам нужно дополнительный материал на эту тему, или Вы не нашли то, что искали, рекомендуем воспользоваться поиском по нашей базе работ: «Информационные технологии обработки данных общего назначения»

Что будем делать с полученным материалом:

Если этот материал оказался полезным для Вас, Вы можете сохранить его на свою страничку в социальных сетях:

| Твитнуть |

Хотите получать на электронную почту самые свежие новости?

Новости и инфо для студентов